BugKu WEB-计算器题目详解与解题思路

计算器题目是BugKu平台上的一道经典WEB题目,主要考察前端限制绕过和基础HTML知识。这道题目看似简单,却蕴含着WEB安全的基础概念。本文将详细介绍这道题目的解题思路、多种解法以及相关的知识点扩展。

题目描述

题目链接通常为:http://123.206.87.240:8002/yanzhengma/(不同时期可能有变化)

题目界面显示一个简单的加法计算题,例如"59 + 72 = ?",用户需要在输入框中填写正确答案并点击验证按钮。然而,尝试输入时会发现输入框只能输入一个数字,无法输入完整的两位数答案。

解题思路分析

1. 观察题目限制

首先尝试直接输入计算结果,会发现输入框只能接受一位数字的输入,这显然无法满足计算题的需求(因为59+72=131是三位数)。

2. 查看页面源代码

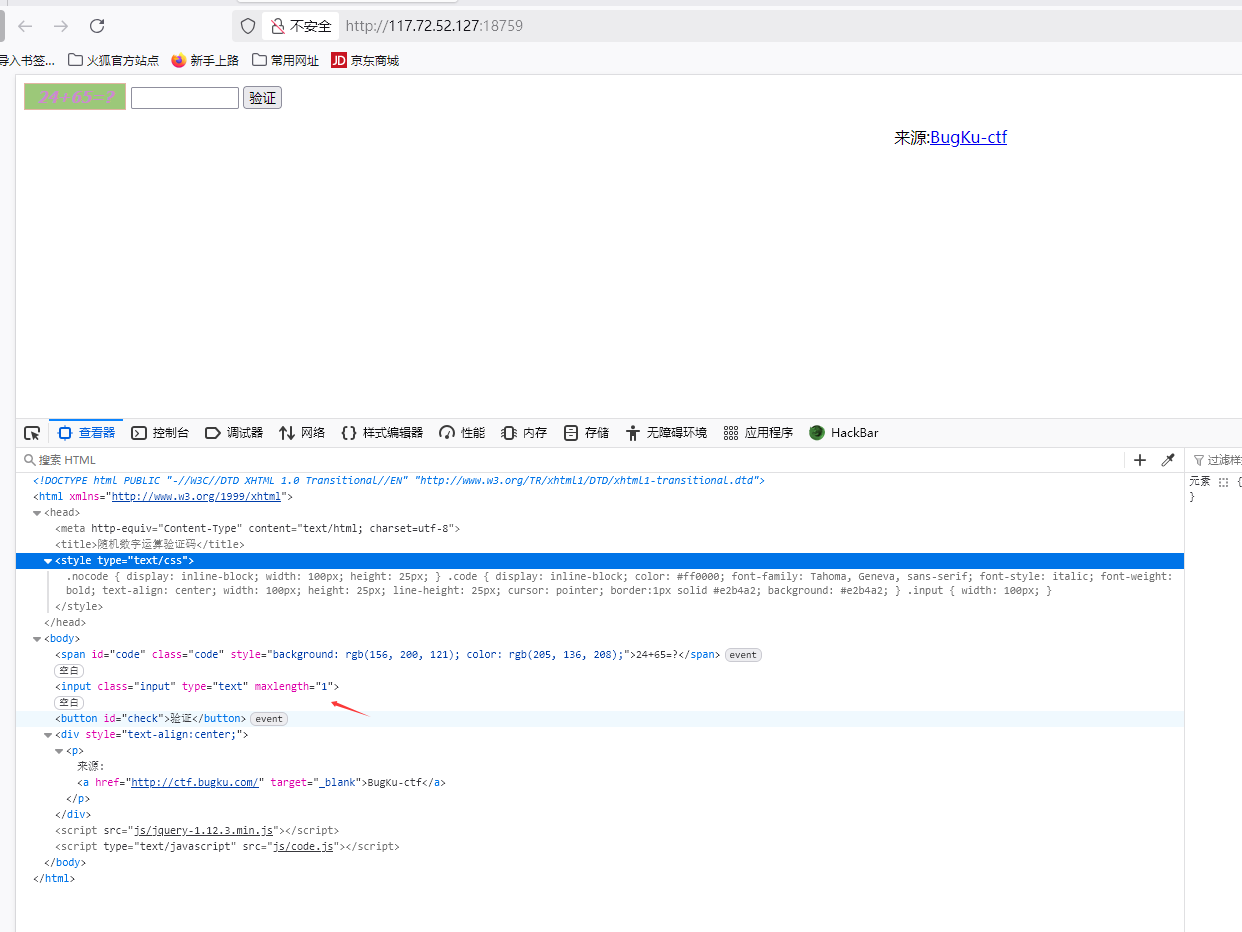

按F12打开开发者工具,查看输入框的HTML代码,会发现类似以下结构:

<input type="text" class="input" maxlength="1"/>

关键点在于maxlength="1"属性,它限制了输入框只能输入1个字符。

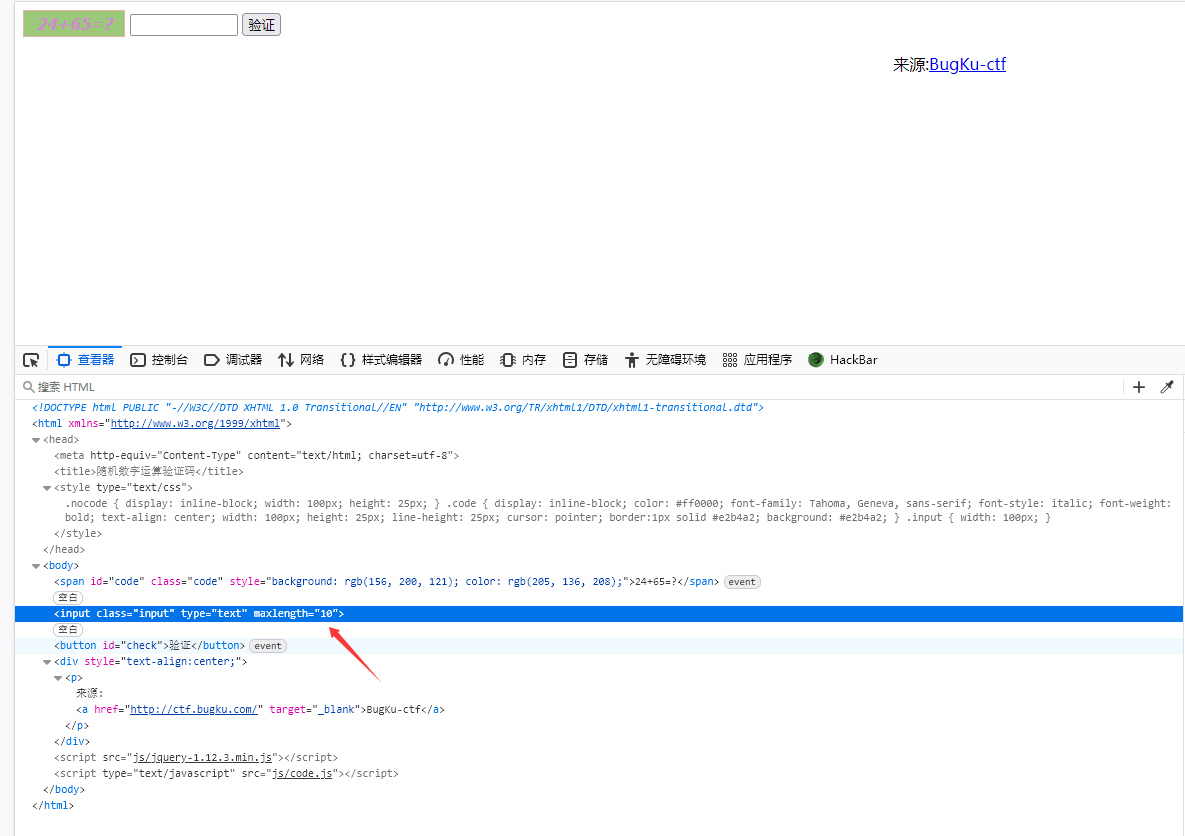

把maxlength="1"属性,改成了输入框能输入10个字符。

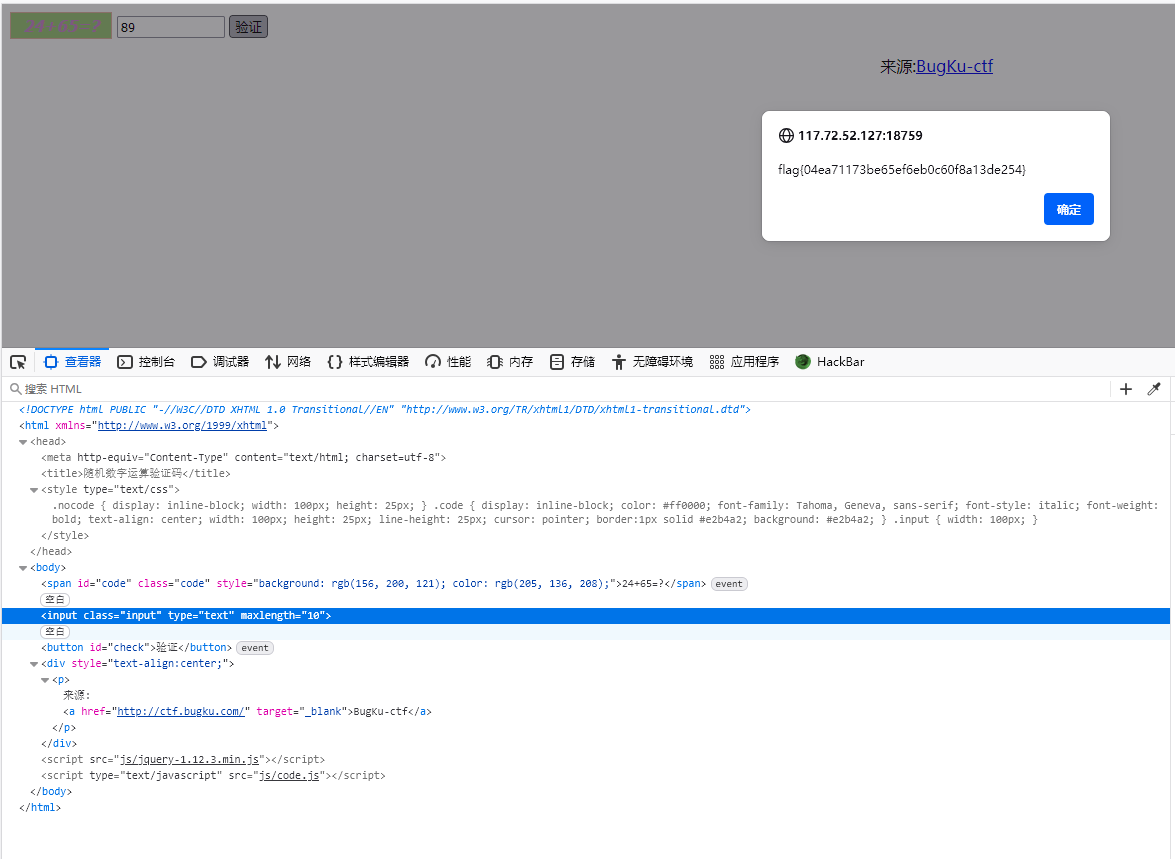

这样就可以正常输入正确的验证码了,成功获取到flag

3. 突破前端限制

既然问题是前端限制导致的,我们可以通过修改HTML属性来突破这个限制:

- 在开发者工具中找到这个input元素

- 将

maxlength="1"修改为更大的值,如maxlength="10" - 然后在输入框中输入正确答案(如59+72=131)

- 点击验证按钮获取flag

多种解题方法

方法一:直接修改HTML属性(推荐)

- 打开题目页面

- 按F12打开开发者工具

- 找到输入框对应的HTML代码

- 修改

maxlength属性值为10 - 输入正确答案并提交

方法二:禁用JavaScript验证

有些情况下,验证逻辑是通过JavaScript实现的,可以尝试:

- 在开发者工具中禁用JavaScript

- 然后直接输入答案提交

方法三:使用Burp Suite拦截修改

- 开启Burp Suite拦截功能

- 在页面输入任意数字并提交

- 在Burp中拦截请求,修改提交的参数值为正确答案

- 放行请求获取响应

题目考察点

这道题目主要考察以下几个知识点:

- 前端限制的不可靠性:前端验证可以被轻易绕过,重要的验证必须在后端进行

- HTML基础属性:

maxlength属性的作用与修改方法 - 开发者工具的使用:如何查看和修改页面元素

- WEB安全基础:理解客户端与服务器端验证的区别

知识点扩展

1. 前端限制的常见形式

maxlength:限制输入长度disabled:禁用输入readonly:只读属性- JavaScript事件监听:如

oninput,onchange等

2. 如何绕过各种前端限制

| 限制类型 | 绕过方法 |

|---|---|

| maxlength | 修改HTML属性或直接发送请求 |

| disabled/readonly | 移除属性或使用开发者工具启用 |

| JavaScript验证 | 禁用JS或修改验证函数 |

| 输入类型限制 | 修改type属性或拦截请求修改 |

3. 安全开发建议

- 永远不要依赖前端验证作为唯一的安全措施

- 重要业务逻辑必须在服务器端进行验证

- 对用户输入进行严格的过滤和验证

- 使用CSRF令牌防止跨站请求伪造

常见问题解答

Q: 为什么修改了maxlength还是无法提交?

A: 可能还有其他限制,如JavaScript验证,需要一并处理

Q: 题目中的计算题会变化吗?

A: 通常固定,但不同实例可能有不同题目,需要根据实际情况计算

Q: 有没有更简单的方法不用开发者工具?

A: 可以尝试右键查看源代码,复制整个HTML到本地修改后打开

总结

BugKu的计算器题目通过一个简单的加法计算场景,巧妙地展示了前端限制的不可靠性。通过这道题目,我们学习到了:

- 如何查看和修改页面元素属性

- 前端限制的多种绕过方法

- WEB安全中客户端与服务器端验证的重要性

- 开发者工具的基本使用技巧

这道题目虽然简单,但却是WEB安全学习的良好起点,理解这些基础概念对于后续学习更复杂的WEB安全知识至关重要。