DVWA靶场Command Injection详解:从漏洞利用到安全防御

1 命令注入漏洞概述

命令注入(Command Injection)是Web安全领域中极其危险的高危漏洞。它发生在应用程序将用户可控制的数据未经过充分净化便直接拼接传递给系统命令解释器(如Shell、CMD)执行时。攻击者借此能注入恶意命令,直接操控服务器操作系统,其后果往往是灾难性的——从敏感数据窃取、服务器完全沦陷,到作为跳板攻击内网其他系统。

1.1 命令注入的原理

命令注入的核心风险在于:程序将用户可控输入直接拼接为系统命令并执行,且未做严格过滤。当Web应用程序使用外部程序或系统命令处理数据,并将用户输入作为参数的一部分传递给这些命令时,如果输入没有得到适当的验证和清理,攻击者就可以通过注入特殊字符(如|、&、;等)来执行任意系统命令。

1.2 命令注入的危害

成功利用命令注入漏洞可能导致:

- 服务器被完全控制:攻击者可以执行任意系统命令,获取系统敏感信息,甚至完全接管服务器。

- 数据泄露:读取系统上的敏感文件,如配置文件、用户数据库等。

- 内网渗透:以受攻击服务器为跳板,进一步攻击内网其他系统。

- 服务中断:执行删除文件、停止服务等破坏性操作。

- 法律风险:可能导致数据泄露事件,违反数据保护法规。

2 DVWA环境搭建

DVWA(Damn Vulnerable Web Application)是一个专门用于安全练习的PHP/MySQL Web应用程序。要搭建DVWA环境,您需要:

- 从官网下载DVWA安装包

- 解压到Web服务器目录(如Apache的htdocs目录)

- 配置数据库连接(config/config.inc.php)

- 在浏览器中访问DVWA,创建数据库

- 登录(默认用户名/密码:admin/password)

DVWA提供了四个安全级别,从完全无防护到近乎完美防护:

- Low:无任何防护措施

- Medium:基础防护(如转义特殊字符)

- High:较强防护(如限制输入类型)

- Impossible:近乎完美的防护

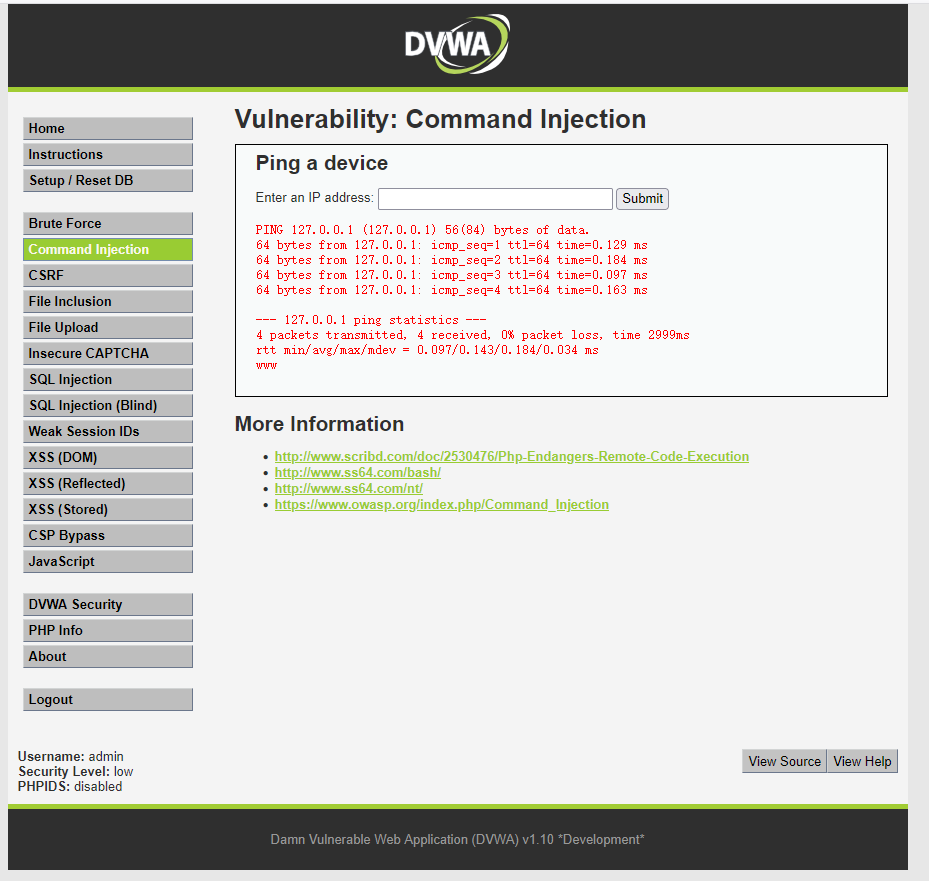

3 Low级别漏洞利用

3.1 漏洞分析

Low级别的源码完全没有进行任何过滤,直接拼接用户输入到系统命令中:

if (stristr(php_uname('s'), 'Windows NT')) {

$cmd = shell_exec('ping ' . $target);

} else {

$cmd = shell_exec('ping -c 4 ' . $target);

}3.2 利用方法

由于没有任何过滤措施,攻击者可以直接使用命令连接符注入额外命令:

Windows和Linux系统都可以用

&&来执行多条命令:192.168.1.1 && whoami其他有效Payload:

127.0.0.1 | whoami # 只执行第二个命令 127.0.0.1 & whoami # 先执行第二个命令后执行第一个命令 127.0.0.1000 || whoami # 第一个命令失败时执行第二个命令 127.0.0.1 && whoami # 第一个命令成功则执行第二个命令

3.3 漏洞复现

- 在输入框中输入

127.0.0.1 && ipconfig - 提交后,系统会先ping 127.0.0.1,然后执行

ipconfig命令 - 页面会显示ping的结果和ipconfig命令的输出

4 Medium级别漏洞利用

4.1 漏洞分析

Medium级别尝试使用黑名单机制过滤部分特殊字符:

$substitutions = array(

'&&' => '',

';' => '',

);

$target = str_replace(array_keys($substitutions), $substitutions, $target);4.2 绕过技巧

虽然过滤了&&和;,但攻击者可以使用其他连接符绕过:

使用

&代替&&:127.0.0.1 & ipconfig使用

|或||:127.0.0.1 | ipconfig 127.0.0.1000 || ipconfig利用黑名单只过滤一次的特性(双写绕过):

127.0.0.1 &;& ipconfig经过过滤后,

&;&中的;被移除,剩下的&&可以执行。

4.3 漏洞复现

- 在输入框中输入

127.0.0.1 & ipconfig - 提交后,系统会执行ping和ipconfig两个命令

- 页面会显示两个命令的执行结果

5 High级别漏洞利用

5.1 漏洞分析

High级别采用了更严格的黑名单:

$substitutions = array(

'&' => '',

';' => '',

'| ' => '', // 注意:这里过滤的是"| "(管道符加空格)

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

);5.2 绕过技巧

仔细观察可以发现,黑名单中的| (管道符后加空格)有一个空格,但并没有过滤单独的|符号。因此可以使用:

127.0.0.1|ipconfig注意:连接符左右是否有空格有时会有意想不到的效果。

5.3 漏洞复现

- 在输入框中输入

127.0.0.1|ipconfig - 提交后,系统会执行ipconfig命令(ping命令的输出作为ipconfig的输入)

- 页面会显示ipconfig命令的执行结果

6 Impossible级别防护分析

Impossible级别提供了近乎完美的防护:

// 验证Anti-CSRF令牌,防止跨站请求伪造攻击

checkToken($_REQUEST['user_token'], $_SESSION['session_token'], 'index.php');

// 将IP地址分割为四个八位组

$octet = explode(".", $target);

// 检查每个八位组是否为数字且只有四个数组

if ((is_numeric($octet[0])) &&

(is_numeric($octet[1])) &&

(is_numeric($octet[2])) &&

(is_numeric($octet[3])) &&

(sizeof($octet) == 4)) {

// 如果所有4个八位组都是数字,则将IP重新组合

$target = $octet[0] . '.' . $octet[1] . '.' . $octet[2] . '.' . $octet[3];

// 执行ping命令

if (stristr(php_uname('s'), 'Windows NT')) {

$cmd = shell_exec('ping ' . $target);

} else {

$cmd = shell_exec('ping -c 4 ' . $target);

}

}6.1 防护要点

- 使用白名单验证:只接受符合IP地址格式(num.num.num.num)的输入

- Anti-CSRF令牌:防止跨站请求伪造攻击

- 参数化执行:不直接拼接用户输入,而是先验证再重组

- 类型检查:使用

is_numeric()确保每个八位组都是数字

7 命令注入的防御方案

根据DVWA四个级别的防护措施,我们可以总结出以下有效的命令注入防御方案:

7.1 输入验证与过滤

- 白名单验证:只允许符合预期格式的数据(如IP地址应为num.num.num.num)

- 强类型验证:预期为数字则只允许数字字符

- 过滤特殊字符:对可能用于命令注入的特殊字符进行过滤或转义

7.2 安全编程实践

- 避免直接执行系统命令:使用自定义函数或函数库来替代外部命令的功能

- 使用安全API:如使用PHP的

escapeshellarg()函数处理命令参数 - 参数化调用:使用参数数组而不是字符串拼接

7.3 系统加固

- 最小权限原则:运行应用程序的操作系统进程必须配置最小权限原则,绝不使用root或Administrator等高权限账户

- 禁用危险函数:在php.ini中禁用

system()、exec()、shell_exec()等危险函数 - 使用安全模式:配置PHP的安全模式和安全目录

7.4 其他防护措施

- WAF防护:使用Web应用防火墙检测和阻止命令注入尝试

- 定期安全审计:定期进行代码审查和安全测试

- 安全编码培训:提高开发人员的安全意识和技术能力

8 自动化检测工具

命令注入漏洞可以通过多种工具进行自动化检测:

- SQLmap:虽然主要用于SQL注入,但也包含一些命令注入检测功能

- Burp Suite:使用Intruder模块进行模糊测试和命令注入检测

- OWASP ZAP:主动和被动扫描命令注入漏洞

- 自定义脚本:编写自定义脚本测试各种命令注入payload

9 总结

通过DVWA的Command Injection模块,我们可以深入理解命令注入漏洞的原理、利用技巧和防御方法:

- 命令注入是非常危险的漏洞,可以直接导致服务器被完全控制

- 黑名单过滤很容易被绕过,应采用白名单验证

- 不要直接拼接用户输入到系统命令中,应使用参数化调用或安全API

- 多层防御是最有效的:结合输入验证、安全编程和系统加固

最重要的是:在实际开发中,应该尽量避免执行系统命令,如果必须执行,应使用安全的API(如PHP的escapeshellarg()和escapeshellcmd()函数)并对输入进行严格验证。

免责声明:本文仅用于教育目的和安全研究,请勿用于非法用途。对于任何滥用本文所述技术的行为,作者不承担任何责任。

10 参考资料

- DVWA官方文档

- OWASP命令注入防护指南

- PHP安全编程指南

- 命令注入漏洞检测与防御最佳实践

希望本文能帮助你理解命令注入的原理、利用技巧和防御方法,在今后的开发和测试工作中更好地应用这些知识。记住,安全是一个持续的过程,需要始终保持警惕和学习的态度。