找到

685

篇与

阿贵

相关的结果

- 第 19 页

-

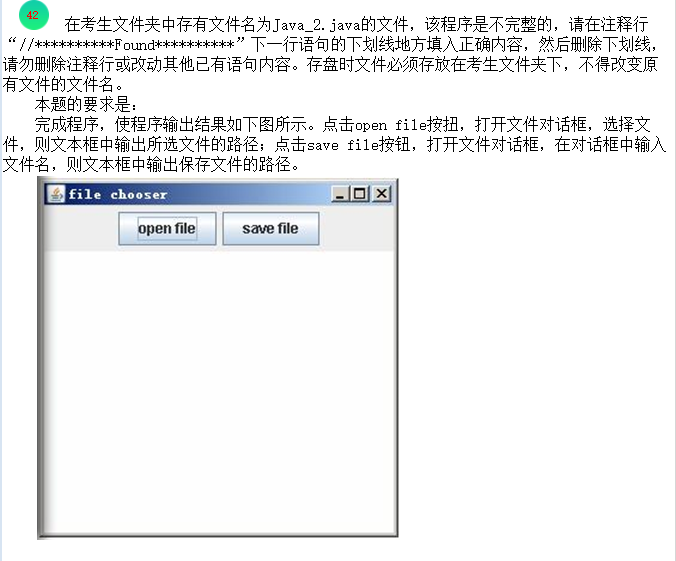

Java Swing 文件选择器实现:从界面设计到事件处理 Java Swing 文件选择器实现:从界面设计到事件处理 123.png图片 一、原题完整代码呈现 以下是一个关于Java Swing文件选择器的实现,包含打开文件和保存文件功能,通过按钮触发文件选择对话框,并在文本区域显示选中的文件路径。代码中有6处空白需要填写: import javax.swing.*; import java.awt.event.*; import java.io.*; import java.awt.*; public class Java_2 implements ActionListener { private JFrame frame; private JButton button,saveButton; private JTextArea textArea; private JFileChooser dia; private JPanel buttonPanel; public void init() { frame=new JFrame("file chooser"); dia=new JFileChooser(); button=new JButton("open file"); button.setActionCommand("open"); //*********Found********** _______________________________(this); saveButton=new JButton("save file"); //*********Found********** _______________________________(this); buttonPanel=new JPanel(); buttonPanel.add(button); buttonPanel.add(saveButton); //*********Found********** textArea=_____________ JTextArea("",10,10); //*********Found********** frame.getContentPane().add(__________________,BorderLayout.NORTH); frame.getContentPane().add(textArea,BorderLayout.CENTER); frame.setSize(300,300); frame.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); frame.setVisible(true); } //*********Found********** public void ________________________(ActionEvent event) { if(event.getActionCommand().equals("open")) dia.showOpenDialog(frame); else dia.showSaveDialog( frame ); dia.setVisible(true); File file=dia.getSelectedFile(); if (file!=null){ String fileName=file.getAbsolutePath(); textArea.append("path of selected file: "+fileName+"\r\n"); } } public static void main(String args[]){ Java_2 example=new Java_2(); //*********Found********** example.________________(); } }二、空白处逐一解析与解答 1. 第一处空白:为打开按钮按钮添加动作监听器 答案:button.addActionListener //*********Found********** button.addActionListener(this);解析: button是"open file"按钮,需要为其添加动作监听器以响应点击事件。由于当前类实现了ActionListener接口,因此可以使用this作为监听器。调用addActionListener方法完成注册。 2. 第二处空白:为保存按钮设置命令并添加监听器 答案:saveButton.setActionCommand("save"); saveButton.addActionListener saveButton=new JButton("save file"); //*********Found********** saveButton.setActionCommand("save"); saveButton.addActionListener(this);解析: "save file"按钮需要设置动作命令"save",以便在事件处理中区分不同按钮。然后同样调用addActionListener方法将当前类实例作为监听器注册。 3. 第三处空白:实例化JTextArea对象 答案:new //*********Found********** textArea=new JTextArea("",10,10);解析: textArea是JTextArea类型的变量,需要通过new关键字创建其实例。这里创建了一个初始文本为空、10行10列的文本区域。 4. 第四处空白:添加按钮面板到北部区域 答案:buttonPanel //*********Found********** frame.getContentPane().add(buttonPanel,BorderLayout.NORTH);解析: buttonPanel是包含两个按钮的面板,需要将其添加到窗口的北部(NORTH)区域。使用BorderLayout布局管理器的这种方式可以将按钮固定在窗口顶部。 5. 第五处空白:实现ActionListener接口的方法 答案:actionPerformed //*********Found********** public void actionPerformed(ActionEvent event) { 解析: ActionListener接口要求实现actionPerformed方法,该方法在按钮被点击时触发。根据事件的动作命令("open"或"save"),程序会显示相应的文件选择对话框。 6. 第六处空白:调用初始化方法 答案:init //*********Found********** example.init();解析: init方法是自定义的初始化方法,负责创建和配置所有UI组件。在main方法中创建类实例后,需要调用init方法来启动程序界面。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序实现了一个简单的文件选择器界面,主要功能包括: 显示一个包含"open file"和"save file"两个按钮的窗口 点击"open file"按钮将显示文件打开对话框 点击"save file"按钮将显示文件保存对话框 选择文件后,文件的绝对路径将显示在下方的文本区域中 运行说明 程序启动后,将显示一个标题为"file chooser"的窗口,顶部有两个按钮,下方是文本区域 点击"open file"按钮: 弹出文件打开对话框 选择一个文件后点击"打开" 文本区域将显示所选文件的绝对路径 点击"save file"按钮: 弹出文件保存对话框 输入文件名并点击"保存" 文本区域将显示所选保存路径和文件名 关闭窗口将退出程序 五、核心知识点总结 Swing组件与布局 JFrame:应用程序的主窗口 JButton:按钮组件,用于触发事件 JTextArea:多行文本区域,用于显示信息 JPanel:面板容器,用于组织多个组件 BorderLayout:边界布局管理器,将容器分为东、南、西、北、中五个区域 事件处理机制 ActionListener接口:用于处理动作事件(如按钮点击) addActionListener():为组件注册动作监听器 actionPerformed():事件处理方法,在事件发生时被调用 setActionCommand():设置组件的动作命令,用于区分不同组件的事件 文件选择对话框 JFileChooser:文件选择器组件 showOpenDialog():显示打开文件对话框 showSaveDialog():显示保存文件对话框 getSelectedFile():获取用户选择的文件 getAbsolutePath():获取文件的绝对路径 程序初始化与启动 自定义init()方法:用于初始化UI组件和设置界面布局 在main方法中创建实例并调用init()方法启动程序 六、常见错误与解决方案 空白处常见错误错误原因正确做法1遗漏监听器注册忘记为按钮添加监听器,导致点击无反应调用addActionListener(this)为按钮注册监听器2未设置动作命令未设置"save"命令,无法区分两个按钮的事件使用setActionCommand("save")为保存按钮设置命令3忘记使用new关键字未实例化对象,导致空指针异常使用new关键字创建JTextArea实例4添加错误的组件添加了错误的组件到北部区域,导致界面错乱将buttonPanel添加到北部区域5方法名错误方法名拼写错误,无法正确实现接口正确拼写actionPerformed方法名6未调用初始化方法忘记调用init(),程序无法启动在main方法中调用init()方法七、实践拓展 可以为文本区域添加滚动条,当内容过多时方便查看: JScrollPane scrollPane = new JScrollPane(textArea); frame.getContentPane().add(scrollPane, BorderLayout.CENTER); 可以添加实际的文件读写功能,使程序不仅能选择文件,还能读取和保存文件内容: 使用FileReader和BufferedReader读取文件 使用FileWriter和BufferedWriter写入文件 可以添加文件过滤功能,只显示特定类型的文件: dia.setFileFilter(new FileNameExtensionFilter("Text Files", "txt")); 通过本实例,我们学习了Swing界面设计、事件处理机制和文件选择对话框的使用,这些都是Java桌面应用开发的基础。掌握这些知识,可以帮助我们构建更复杂的图形界面应用程序。

Java Swing 文件选择器实现:从界面设计到事件处理 Java Swing 文件选择器实现:从界面设计到事件处理 123.png图片 一、原题完整代码呈现 以下是一个关于Java Swing文件选择器的实现,包含打开文件和保存文件功能,通过按钮触发文件选择对话框,并在文本区域显示选中的文件路径。代码中有6处空白需要填写: import javax.swing.*; import java.awt.event.*; import java.io.*; import java.awt.*; public class Java_2 implements ActionListener { private JFrame frame; private JButton button,saveButton; private JTextArea textArea; private JFileChooser dia; private JPanel buttonPanel; public void init() { frame=new JFrame("file chooser"); dia=new JFileChooser(); button=new JButton("open file"); button.setActionCommand("open"); //*********Found********** _______________________________(this); saveButton=new JButton("save file"); //*********Found********** _______________________________(this); buttonPanel=new JPanel(); buttonPanel.add(button); buttonPanel.add(saveButton); //*********Found********** textArea=_____________ JTextArea("",10,10); //*********Found********** frame.getContentPane().add(__________________,BorderLayout.NORTH); frame.getContentPane().add(textArea,BorderLayout.CENTER); frame.setSize(300,300); frame.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); frame.setVisible(true); } //*********Found********** public void ________________________(ActionEvent event) { if(event.getActionCommand().equals("open")) dia.showOpenDialog(frame); else dia.showSaveDialog( frame ); dia.setVisible(true); File file=dia.getSelectedFile(); if (file!=null){ String fileName=file.getAbsolutePath(); textArea.append("path of selected file: "+fileName+"\r\n"); } } public static void main(String args[]){ Java_2 example=new Java_2(); //*********Found********** example.________________(); } }二、空白处逐一解析与解答 1. 第一处空白:为打开按钮按钮添加动作监听器 答案:button.addActionListener //*********Found********** button.addActionListener(this);解析: button是"open file"按钮,需要为其添加动作监听器以响应点击事件。由于当前类实现了ActionListener接口,因此可以使用this作为监听器。调用addActionListener方法完成注册。 2. 第二处空白:为保存按钮设置命令并添加监听器 答案:saveButton.setActionCommand("save"); saveButton.addActionListener saveButton=new JButton("save file"); //*********Found********** saveButton.setActionCommand("save"); saveButton.addActionListener(this);解析: "save file"按钮需要设置动作命令"save",以便在事件处理中区分不同按钮。然后同样调用addActionListener方法将当前类实例作为监听器注册。 3. 第三处空白:实例化JTextArea对象 答案:new //*********Found********** textArea=new JTextArea("",10,10);解析: textArea是JTextArea类型的变量,需要通过new关键字创建其实例。这里创建了一个初始文本为空、10行10列的文本区域。 4. 第四处空白:添加按钮面板到北部区域 答案:buttonPanel //*********Found********** frame.getContentPane().add(buttonPanel,BorderLayout.NORTH);解析: buttonPanel是包含两个按钮的面板,需要将其添加到窗口的北部(NORTH)区域。使用BorderLayout布局管理器的这种方式可以将按钮固定在窗口顶部。 5. 第五处空白:实现ActionListener接口的方法 答案:actionPerformed //*********Found********** public void actionPerformed(ActionEvent event) { 解析: ActionListener接口要求实现actionPerformed方法,该方法在按钮被点击时触发。根据事件的动作命令("open"或"save"),程序会显示相应的文件选择对话框。 6. 第六处空白:调用初始化方法 答案:init //*********Found********** example.init();解析: init方法是自定义的初始化方法,负责创建和配置所有UI组件。在main方法中创建类实例后,需要调用init方法来启动程序界面。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序实现了一个简单的文件选择器界面,主要功能包括: 显示一个包含"open file"和"save file"两个按钮的窗口 点击"open file"按钮将显示文件打开对话框 点击"save file"按钮将显示文件保存对话框 选择文件后,文件的绝对路径将显示在下方的文本区域中 运行说明 程序启动后,将显示一个标题为"file chooser"的窗口,顶部有两个按钮,下方是文本区域 点击"open file"按钮: 弹出文件打开对话框 选择一个文件后点击"打开" 文本区域将显示所选文件的绝对路径 点击"save file"按钮: 弹出文件保存对话框 输入文件名并点击"保存" 文本区域将显示所选保存路径和文件名 关闭窗口将退出程序 五、核心知识点总结 Swing组件与布局 JFrame:应用程序的主窗口 JButton:按钮组件,用于触发事件 JTextArea:多行文本区域,用于显示信息 JPanel:面板容器,用于组织多个组件 BorderLayout:边界布局管理器,将容器分为东、南、西、北、中五个区域 事件处理机制 ActionListener接口:用于处理动作事件(如按钮点击) addActionListener():为组件注册动作监听器 actionPerformed():事件处理方法,在事件发生时被调用 setActionCommand():设置组件的动作命令,用于区分不同组件的事件 文件选择对话框 JFileChooser:文件选择器组件 showOpenDialog():显示打开文件对话框 showSaveDialog():显示保存文件对话框 getSelectedFile():获取用户选择的文件 getAbsolutePath():获取文件的绝对路径 程序初始化与启动 自定义init()方法:用于初始化UI组件和设置界面布局 在main方法中创建实例并调用init()方法启动程序 六、常见错误与解决方案 空白处常见错误错误原因正确做法1遗漏监听器注册忘记为按钮添加监听器,导致点击无反应调用addActionListener(this)为按钮注册监听器2未设置动作命令未设置"save"命令,无法区分两个按钮的事件使用setActionCommand("save")为保存按钮设置命令3忘记使用new关键字未实例化对象,导致空指针异常使用new关键字创建JTextArea实例4添加错误的组件添加了错误的组件到北部区域,导致界面错乱将buttonPanel添加到北部区域5方法名错误方法名拼写错误,无法正确实现接口正确拼写actionPerformed方法名6未调用初始化方法忘记调用init(),程序无法启动在main方法中调用init()方法七、实践拓展 可以为文本区域添加滚动条,当内容过多时方便查看: JScrollPane scrollPane = new JScrollPane(textArea); frame.getContentPane().add(scrollPane, BorderLayout.CENTER); 可以添加实际的文件读写功能,使程序不仅能选择文件,还能读取和保存文件内容: 使用FileReader和BufferedReader读取文件 使用FileWriter和BufferedWriter写入文件 可以添加文件过滤功能,只显示特定类型的文件: dia.setFileFilter(new FileNameExtensionFilter("Text Files", "txt")); 通过本实例,我们学习了Swing界面设计、事件处理机制和文件选择对话框的使用,这些都是Java桌面应用开发的基础。掌握这些知识,可以帮助我们构建更复杂的图形界面应用程序。 -

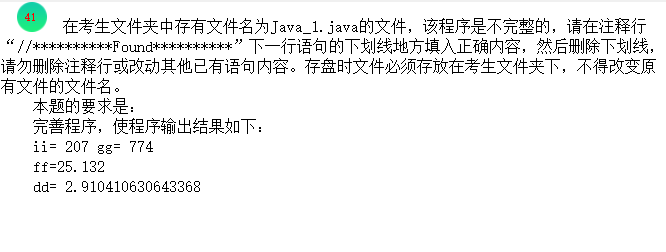

Java 基本数据类型与运算实战:从变量定义到输出语句全解析 Java 基本数据类型与运算实战:从变量定义到输出语句全解析 122.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于基本数据类型、变量定义、类型转换及输出语句的典型题型,主要考察main方法参数、数据类型匹配、运算结果类型及打印方法,包含4处需要填写的空白(标记为//*********Found**********): public class Java_1 { //*********Found********** public static void main(_________________ args[]) { byte b = 8; //*********Found********** ___________ g = 567L; float f = 3.1415f; double d = 2.789; int ii = 207; //*********Found********** _________________ gg = g+ii; float ff = b*f; double dd = ff/ii+d; //*********Found********** System.out.____________("ii= "+ii+" "); System.out.println("gg= "+gg); System.out.println("ff= "+ff); System.out.println("dd= "+dd); } }二、空白处逐一解析与解答 1. 第一处空白:main方法的参数类型 答案:String //*********Found********** public static void main(String args[])解析: Java程序的入口方法main的标准定义为public static void main(String[] args),参数是字符串数组(String类型的数组)。此处参数写法为args[](与String[] args等价),因此参数类型需填写String。 2. 第二处空白:变量g的类型(匹配长整型字面量) 答案:long //*********Found********** long g = 567L;解析: 变量初始化值567L是长整型(long)的字面量(后缀L表示长整型),根据Java变量定义规则,变量类型需与字面量类型匹配,因此g的类型为long。 3. 第三处空白:变量gg的类型(匹配运算结果类型) 答案:long //*********Found********** long gg = g+ii;解析: g是long类型,ii是int类型。在Java中,不同类型的数值运算会发生自动类型提升:int类型会自动提升为long类型,两者相加的结果为long类型。因此存储结果的变量gg需定义为long类型。 4. 第四处空白:输出语句的方法名(不换行打印) 答案:print //*********Found********** System.out.print("ii= "+ii+" ");解析: System.out提供两种常用打印方法:print(String)(打印后不换行)和println(String)(打印后换行)。此处后续语句使用println输出gg的值,为使ii和gg的输出在逻辑上连续(或按格式要求不换行),应使用print方法,因此填写print。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过定义不同基本数据类型的变量(byte、long、float、double、int),演示数值运算中的类型转换,并通过打印方法输出运算结果,核心功能包括: 变量初始化:定义并赋值不同类型的变量; 数值运算:进行加法、乘法、除法等运算,体现自动类型转换; 结果输出:使用print和println方法打印变量及运算结果。 运行说明 变量初始化: b = 8(byte类型,范围-128~127); g = 567L(long类型,长整型); f = 3.1415f(float类型,单精度浮点,需加后缀f); d = 2.789(double类型,双精度浮点,默认浮点类型); ii = 207(int类型,整数默认类型)。 运算过程: gg = g + ii:long + int → 结果为long(567 + 207 = 774); ff = b * f:byte自动提升为float → 8 * 3.1415f ≈ 25.132f; dd = ff / ii + d:float与int运算提升为float,再与double运算提升为double → 25.132 / 207 ≈ 0.1214 + 2.789 ≈ 2.9104。 输出结果: ii= 207 gg= 774 ff= 25.132 dd= 2.910400152206421(注:print方法使ii= 207与后续gg= 774在同一行输出,println则换行)。 五、核心知识点总结 main方法的标准定义 格式:public static void main(String[] args)是Java程序的唯一入口,参数必须是String类型的数组(String[]),写法可灵活为String args[](数组声明的两种形式)。 作用:JVM启动时会寻找并执行此方法,args用于接收命令行参数。 基本数据类型与字面量 整数类型:byte(1字节)、short(2字节)、int(4字节,默认)、long(8字节,字面量加L/l); 浮点类型:float(4字节,字面量加F/f)、double(8字节,默认,字面量可加D/d); 匹配规则:变量类型必须与字面量类型兼容(如long变量接收xxxL,float变量接收xxxf)。 自动类型提升(隐式转换) 规则:当不同类型的数值运算时,小范围类型自动转换为大范围类型(避免溢出),转换顺序为: byte/short/char → int → long → float → double 示例: long + int → 结果为long(int提升为long); byte * float → byte提升为float,结果为float; float / int + double → 先提升为float,再提升为double。 输出方法的区别 System.out.print(String s):打印字符串,光标停留在当前行末尾; System.out.println(String s):打印字符串后自动换行,光标移至下一行开头; 应用场景:需连续输出不换行时用print,独立行输出时用println。 六、常见错误与应试技巧 常见错误分析 第一处空白参数类型错误:写成int(main方法参数必须是String数组)或String[](语法错误,此处参数声明为args[],类型只需String); 第二处空白变量类型错误:写成int(567L是长整型,int无法存储)或float(类型不匹配); 第三处空白结果类型错误:写成int(long + int结果为long,int无法存储); 第四处空白输出方法错误:写成println(会导致ii输出后换行,与预期格式不符)或write(System.out.write语法不同,用于字节输出)。 应试技巧 main方法:“入口方法固定写,String数组作参数,args名字可更换,类型必须是String”; 类型匹配:“长整后面带L,float加f别忘记,变量类型随字面,不匹配就会报错”; 类型提升:“小转大是自动,byte int long float double,运算结果看最大,变量类型要对应”; 输出方法:“print不换行,println自带换行,按需选择用哪个,格式正确很关键”。 通过本题,我们掌握了Java基本数据类型的定义、字面量规则、自动类型提升机制及输出方法的使用。这类题型是“Java基础语法+类型系统”的典型体现,对理解数据类型的本质和运算规则具有重要意义。

Java 基本数据类型与运算实战:从变量定义到输出语句全解析 Java 基本数据类型与运算实战:从变量定义到输出语句全解析 122.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于基本数据类型、变量定义、类型转换及输出语句的典型题型,主要考察main方法参数、数据类型匹配、运算结果类型及打印方法,包含4处需要填写的空白(标记为//*********Found**********): public class Java_1 { //*********Found********** public static void main(_________________ args[]) { byte b = 8; //*********Found********** ___________ g = 567L; float f = 3.1415f; double d = 2.789; int ii = 207; //*********Found********** _________________ gg = g+ii; float ff = b*f; double dd = ff/ii+d; //*********Found********** System.out.____________("ii= "+ii+" "); System.out.println("gg= "+gg); System.out.println("ff= "+ff); System.out.println("dd= "+dd); } }二、空白处逐一解析与解答 1. 第一处空白:main方法的参数类型 答案:String //*********Found********** public static void main(String args[])解析: Java程序的入口方法main的标准定义为public static void main(String[] args),参数是字符串数组(String类型的数组)。此处参数写法为args[](与String[] args等价),因此参数类型需填写String。 2. 第二处空白:变量g的类型(匹配长整型字面量) 答案:long //*********Found********** long g = 567L;解析: 变量初始化值567L是长整型(long)的字面量(后缀L表示长整型),根据Java变量定义规则,变量类型需与字面量类型匹配,因此g的类型为long。 3. 第三处空白:变量gg的类型(匹配运算结果类型) 答案:long //*********Found********** long gg = g+ii;解析: g是long类型,ii是int类型。在Java中,不同类型的数值运算会发生自动类型提升:int类型会自动提升为long类型,两者相加的结果为long类型。因此存储结果的变量gg需定义为long类型。 4. 第四处空白:输出语句的方法名(不换行打印) 答案:print //*********Found********** System.out.print("ii= "+ii+" ");解析: System.out提供两种常用打印方法:print(String)(打印后不换行)和println(String)(打印后换行)。此处后续语句使用println输出gg的值,为使ii和gg的输出在逻辑上连续(或按格式要求不换行),应使用print方法,因此填写print。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过定义不同基本数据类型的变量(byte、long、float、double、int),演示数值运算中的类型转换,并通过打印方法输出运算结果,核心功能包括: 变量初始化:定义并赋值不同类型的变量; 数值运算:进行加法、乘法、除法等运算,体现自动类型转换; 结果输出:使用print和println方法打印变量及运算结果。 运行说明 变量初始化: b = 8(byte类型,范围-128~127); g = 567L(long类型,长整型); f = 3.1415f(float类型,单精度浮点,需加后缀f); d = 2.789(double类型,双精度浮点,默认浮点类型); ii = 207(int类型,整数默认类型)。 运算过程: gg = g + ii:long + int → 结果为long(567 + 207 = 774); ff = b * f:byte自动提升为float → 8 * 3.1415f ≈ 25.132f; dd = ff / ii + d:float与int运算提升为float,再与double运算提升为double → 25.132 / 207 ≈ 0.1214 + 2.789 ≈ 2.9104。 输出结果: ii= 207 gg= 774 ff= 25.132 dd= 2.910400152206421(注:print方法使ii= 207与后续gg= 774在同一行输出,println则换行)。 五、核心知识点总结 main方法的标准定义 格式:public static void main(String[] args)是Java程序的唯一入口,参数必须是String类型的数组(String[]),写法可灵活为String args[](数组声明的两种形式)。 作用:JVM启动时会寻找并执行此方法,args用于接收命令行参数。 基本数据类型与字面量 整数类型:byte(1字节)、short(2字节)、int(4字节,默认)、long(8字节,字面量加L/l); 浮点类型:float(4字节,字面量加F/f)、double(8字节,默认,字面量可加D/d); 匹配规则:变量类型必须与字面量类型兼容(如long变量接收xxxL,float变量接收xxxf)。 自动类型提升(隐式转换) 规则:当不同类型的数值运算时,小范围类型自动转换为大范围类型(避免溢出),转换顺序为: byte/short/char → int → long → float → double 示例: long + int → 结果为long(int提升为long); byte * float → byte提升为float,结果为float; float / int + double → 先提升为float,再提升为double。 输出方法的区别 System.out.print(String s):打印字符串,光标停留在当前行末尾; System.out.println(String s):打印字符串后自动换行,光标移至下一行开头; 应用场景:需连续输出不换行时用print,独立行输出时用println。 六、常见错误与应试技巧 常见错误分析 第一处空白参数类型错误:写成int(main方法参数必须是String数组)或String[](语法错误,此处参数声明为args[],类型只需String); 第二处空白变量类型错误:写成int(567L是长整型,int无法存储)或float(类型不匹配); 第三处空白结果类型错误:写成int(long + int结果为long,int无法存储); 第四处空白输出方法错误:写成println(会导致ii输出后换行,与预期格式不符)或write(System.out.write语法不同,用于字节输出)。 应试技巧 main方法:“入口方法固定写,String数组作参数,args名字可更换,类型必须是String”; 类型匹配:“长整后面带L,float加f别忘记,变量类型随字面,不匹配就会报错”; 类型提升:“小转大是自动,byte int long float double,运算结果看最大,变量类型要对应”; 输出方法:“print不换行,println自带换行,按需选择用哪个,格式正确很关键”。 通过本题,我们掌握了Java基本数据类型的定义、字面量规则、自动类型提升机制及输出方法的使用。这类题型是“Java基础语法+类型系统”的典型体现,对理解数据类型的本质和运算规则具有重要意义。 -

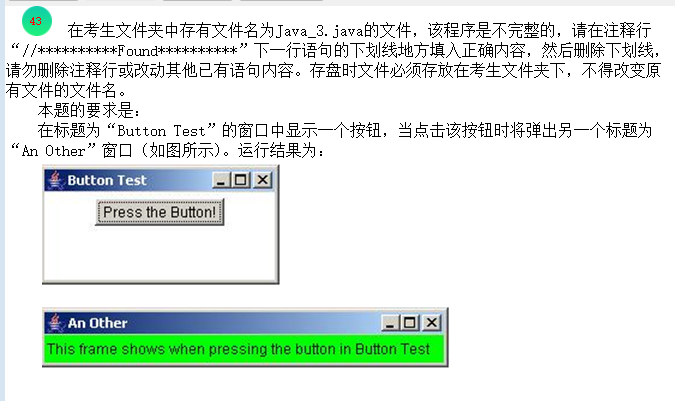

Java Swing按钮事件处理实战:从窗口创建到事件响应全解析 Java Swing按钮事件处理实战:从窗口创建到事件响应全解析 121.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于Swing界面设计与事件处理的典型题型,核心是创建一个带按钮的窗口,点击按钮后弹出新窗口,包含6处需要填写的空白(标记为//*********Found********): import java.awt.*; import java.awt.event.* ; //*********Found******** import ___________________; //*********Found******** public class Java_3 ________________ ActionListener{ public static void main(String args[ ]){ Java_3 tb = new Java_3(); //*********Found******** JFrame f = new JFrame("______________"); f.setSize(200,100); f.setLayout(new FlowLayout(FlowLayout.CENTER)); JButton b = new JButton("Press the Button!"); /////JButton //*********Found******** b._________________(tb); //*********Found******** ________.add(b); f.addWindowListener(new WindowAdapter(){ public void windowClosing(WindowEvent e){ System.exit(0); } }); f.setVisible(true) ; } //*********Found******** public void ________________(ActionEvent e){ JFrame fr = new JFrame("An Other"); fr.setBackground(Color.green); fr.add(new JLabel("This frame shows when "+"pressing the button in Button Test")); fr.addWindowListener(new WindowAdapter(){ public void windowClosing(WindowEvent e){ System.exit(0); } }); fr.pack(); fr.setVisible(true) ; } }二、空白处逐一解析与解答 1. 第一处空白:Swing组件的导入语句 答案:javax.swing.* //*********Found******** import javax.swing.*; 解析: 代码中使用了JFrame、JButton、JLabel等Swing组件,这些类都定义在javax.swing包中。前面的导入语句仅包含java.awt和java.awt.event,缺少Swing组件的导入,因此需添加import javax.swing.*;。 2. 第二处空白:类实现的接口 答案:implements //*********Found******** public class Java_3 implements ActionListener{解析: ActionListener是处理动作事件(如按钮点击)的接口,类需通过implements关键字实现该接口,才能作为事件监听器。实现后必须重写actionPerformed方法处理事件,因此填写implements。 3. 第三处空白:主窗口的标题 答案:Button Test //*********Found******** JFrame f = new JFrame("Button Test"); 解析: JFrame的构造方法JFrame(String title)接收窗口标题。结合按钮文本"Press the Button!"及后续新窗口描述("pressing the button in Button Test"),主窗口标题应为"Button Test",填写该字符串。 4. 第四处空白:按钮添加事件监听器的方法 答案:addActionListener //*********Found******** b.addActionListener(tb); 解析: JButton需要通过addActionListener(ActionListener l)方法注册事件监听器。tb是Java_3的实例(已实现ActionListener),因此调用该方法将tb设为监听器,填写addActionListener。 5. 第五处空白:添加按钮的容器对象 答案:f //*********Found******** f.add(b);解析: f是创建的主窗口(JFrame对象),需要将按钮b添加到窗口中才能显示。JFrame的add方法用于添加组件,因此填写窗口对象f。 6. 第六处空白:事件处理的方法名 答案:actionPerformed //*********Found******** public void actionPerformed(ActionEvent e){解析: ActionListener接口要求实现actionPerformed(ActionEvent e)方法,该方法在事件触发时(如按钮被点击)执行。此处需重写该方法处理按钮点击事件,因此填写actionPerformed。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过Swing创建一个带按钮的主窗口,实现以下功能: 主窗口标题为“Button Test”,包含一个文本为“Press the Button!”的按钮; 点击按钮后,触发事件处理方法,弹出一个新窗口; 新窗口标题为“An Other”,显示说明文本,两个窗口关闭时均终止程序。 运行说明 主窗口初始化: 创建JFrame对象f,标题为“Button Test”,大小200×100; 设置布局为FlowLayout(居中对齐),添加按钮b到窗口; 给按钮注册监听器tb(Java_3实例),给窗口添加关闭监听器(关闭时退出程序); 设置窗口可见,主窗口显示效果:中央有一个可点击的按钮。 按钮点击事件: 点击按钮时,触发actionPerformed方法; 创建新窗口fr,标题为“An Other”,添加标签显示说明文本; 新窗口添加关闭监听器,调用pack()自动调整大小以适应内容,设置可见; 新窗口显示效果:包含一行文本,背景为绿色。 程序退出:关闭任意窗口,均通过System.exit(0)终止程序。 五、核心知识点总结 Swing组件与导入 核心组件:JFrame(窗口)、JButton(按钮)、JLabel(标签)均属于Swing组件,定义在javax.swing包中,需通过import javax.swing.*;导入; 与AWT的关系:Swing是AWT的扩展,提供更丰富的组件,代码中同时使用java.awt(如FlowLayout、Color)和javax.swing,体现两者结合使用的特点。 事件监听机制 核心接口:ActionListener用于处理动作事件(如按钮点击),包含唯一方法actionPerformed(ActionEvent e); 注册监听器:组件通过addActionListener(监听器对象)方法关联监听器,当事件发生时,自动调用监听器的actionPerformed方法; 监听器实现:类需通过implements ActionListener声明实现接口,并重写actionPerformed方法,否则会编译错误。 窗口与组件管理 JFrame创建:通过构造方法设置标题,setSize设置大小,setVisible(true)使其可见; 布局管理器:FlowLayout是流式布局,组件按添加顺序排列,FlowLayout.CENTER指定居中对齐; 组件添加:通过add方法将组件(如JButton、JLabel)添加到容器(如JFrame)中,才能显示; 窗口关闭:通过addWindowListener添加窗口监听器,重写windowClosing方法实现关闭时退出程序(System.exit(0))。 方法与关键字 implements:用于类实现接口,格式为class 类名 implements 接口名; pack():JFrame的方法,自动调整窗口大小以适应添加的组件,比setSize更灵活; actionPerformed:事件处理的核心方法,所有动作事件的逻辑均在此实现。 六、常见错误与应试技巧 常见错误分析 第一处空白导入错误:写成java.swing.*(包名应为javax.swing)或遗漏导入(导致JFrame等类未定义); 第二处空白接口实现错误:写成extends(ActionListener是接口,需用implements而非extends继承); 第三处空白标题错误:填写与上下文无关的字符串(如"Window"),不符合程序逻辑; 第四处空白监听器方法错误:写成addListener(无此方法,正确为addActionListener); 第五处空白容器对象错误:写成b.add(f)(逻辑颠倒,应将按钮添加到窗口); 第六处空白方法名错误:写成actionPerform(拼写错误,正确为actionPerformed)。 应试技巧 导入语句:“Swing组件在javax.swing,星号通配省力气,awt awt.event不能少,界面事件都用到”; 接口实现:“ActionListener要实现,关键字用implements,抽象方法actionPerformed必须重写”; 事件注册:“按钮监听用addActionListener,参数传入监听器对象,事件触发自动调方法”; 窗口组件:“窗口创建用JFrame,标题参数放构造,组件添加用add,setVisible设为true才可见”。 通过本题,我们掌握了Swing界面的基本搭建(窗口、按钮、标签)、事件监听机制(ActionListener的实现与注册)、窗口管理(布局、关闭处理)等核心知识点。这类题型是“GUI编程+事件驱动”的典型体现,对理解Java图形界面开发的基本流程具有重要意义。

Java Swing按钮事件处理实战:从窗口创建到事件响应全解析 Java Swing按钮事件处理实战:从窗口创建到事件响应全解析 121.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于Swing界面设计与事件处理的典型题型,核心是创建一个带按钮的窗口,点击按钮后弹出新窗口,包含6处需要填写的空白(标记为//*********Found********): import java.awt.*; import java.awt.event.* ; //*********Found******** import ___________________; //*********Found******** public class Java_3 ________________ ActionListener{ public static void main(String args[ ]){ Java_3 tb = new Java_3(); //*********Found******** JFrame f = new JFrame("______________"); f.setSize(200,100); f.setLayout(new FlowLayout(FlowLayout.CENTER)); JButton b = new JButton("Press the Button!"); /////JButton //*********Found******** b._________________(tb); //*********Found******** ________.add(b); f.addWindowListener(new WindowAdapter(){ public void windowClosing(WindowEvent e){ System.exit(0); } }); f.setVisible(true) ; } //*********Found******** public void ________________(ActionEvent e){ JFrame fr = new JFrame("An Other"); fr.setBackground(Color.green); fr.add(new JLabel("This frame shows when "+"pressing the button in Button Test")); fr.addWindowListener(new WindowAdapter(){ public void windowClosing(WindowEvent e){ System.exit(0); } }); fr.pack(); fr.setVisible(true) ; } }二、空白处逐一解析与解答 1. 第一处空白:Swing组件的导入语句 答案:javax.swing.* //*********Found******** import javax.swing.*; 解析: 代码中使用了JFrame、JButton、JLabel等Swing组件,这些类都定义在javax.swing包中。前面的导入语句仅包含java.awt和java.awt.event,缺少Swing组件的导入,因此需添加import javax.swing.*;。 2. 第二处空白:类实现的接口 答案:implements //*********Found******** public class Java_3 implements ActionListener{解析: ActionListener是处理动作事件(如按钮点击)的接口,类需通过implements关键字实现该接口,才能作为事件监听器。实现后必须重写actionPerformed方法处理事件,因此填写implements。 3. 第三处空白:主窗口的标题 答案:Button Test //*********Found******** JFrame f = new JFrame("Button Test"); 解析: JFrame的构造方法JFrame(String title)接收窗口标题。结合按钮文本"Press the Button!"及后续新窗口描述("pressing the button in Button Test"),主窗口标题应为"Button Test",填写该字符串。 4. 第四处空白:按钮添加事件监听器的方法 答案:addActionListener //*********Found******** b.addActionListener(tb); 解析: JButton需要通过addActionListener(ActionListener l)方法注册事件监听器。tb是Java_3的实例(已实现ActionListener),因此调用该方法将tb设为监听器,填写addActionListener。 5. 第五处空白:添加按钮的容器对象 答案:f //*********Found******** f.add(b);解析: f是创建的主窗口(JFrame对象),需要将按钮b添加到窗口中才能显示。JFrame的add方法用于添加组件,因此填写窗口对象f。 6. 第六处空白:事件处理的方法名 答案:actionPerformed //*********Found******** public void actionPerformed(ActionEvent e){解析: ActionListener接口要求实现actionPerformed(ActionEvent e)方法,该方法在事件触发时(如按钮被点击)执行。此处需重写该方法处理按钮点击事件,因此填写actionPerformed。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过Swing创建一个带按钮的主窗口,实现以下功能: 主窗口标题为“Button Test”,包含一个文本为“Press the Button!”的按钮; 点击按钮后,触发事件处理方法,弹出一个新窗口; 新窗口标题为“An Other”,显示说明文本,两个窗口关闭时均终止程序。 运行说明 主窗口初始化: 创建JFrame对象f,标题为“Button Test”,大小200×100; 设置布局为FlowLayout(居中对齐),添加按钮b到窗口; 给按钮注册监听器tb(Java_3实例),给窗口添加关闭监听器(关闭时退出程序); 设置窗口可见,主窗口显示效果:中央有一个可点击的按钮。 按钮点击事件: 点击按钮时,触发actionPerformed方法; 创建新窗口fr,标题为“An Other”,添加标签显示说明文本; 新窗口添加关闭监听器,调用pack()自动调整大小以适应内容,设置可见; 新窗口显示效果:包含一行文本,背景为绿色。 程序退出:关闭任意窗口,均通过System.exit(0)终止程序。 五、核心知识点总结 Swing组件与导入 核心组件:JFrame(窗口)、JButton(按钮)、JLabel(标签)均属于Swing组件,定义在javax.swing包中,需通过import javax.swing.*;导入; 与AWT的关系:Swing是AWT的扩展,提供更丰富的组件,代码中同时使用java.awt(如FlowLayout、Color)和javax.swing,体现两者结合使用的特点。 事件监听机制 核心接口:ActionListener用于处理动作事件(如按钮点击),包含唯一方法actionPerformed(ActionEvent e); 注册监听器:组件通过addActionListener(监听器对象)方法关联监听器,当事件发生时,自动调用监听器的actionPerformed方法; 监听器实现:类需通过implements ActionListener声明实现接口,并重写actionPerformed方法,否则会编译错误。 窗口与组件管理 JFrame创建:通过构造方法设置标题,setSize设置大小,setVisible(true)使其可见; 布局管理器:FlowLayout是流式布局,组件按添加顺序排列,FlowLayout.CENTER指定居中对齐; 组件添加:通过add方法将组件(如JButton、JLabel)添加到容器(如JFrame)中,才能显示; 窗口关闭:通过addWindowListener添加窗口监听器,重写windowClosing方法实现关闭时退出程序(System.exit(0))。 方法与关键字 implements:用于类实现接口,格式为class 类名 implements 接口名; pack():JFrame的方法,自动调整窗口大小以适应添加的组件,比setSize更灵活; actionPerformed:事件处理的核心方法,所有动作事件的逻辑均在此实现。 六、常见错误与应试技巧 常见错误分析 第一处空白导入错误:写成java.swing.*(包名应为javax.swing)或遗漏导入(导致JFrame等类未定义); 第二处空白接口实现错误:写成extends(ActionListener是接口,需用implements而非extends继承); 第三处空白标题错误:填写与上下文无关的字符串(如"Window"),不符合程序逻辑; 第四处空白监听器方法错误:写成addListener(无此方法,正确为addActionListener); 第五处空白容器对象错误:写成b.add(f)(逻辑颠倒,应将按钮添加到窗口); 第六处空白方法名错误:写成actionPerform(拼写错误,正确为actionPerformed)。 应试技巧 导入语句:“Swing组件在javax.swing,星号通配省力气,awt awt.event不能少,界面事件都用到”; 接口实现:“ActionListener要实现,关键字用implements,抽象方法actionPerformed必须重写”; 事件注册:“按钮监听用addActionListener,参数传入监听器对象,事件触发自动调方法”; 窗口组件:“窗口创建用JFrame,标题参数放构造,组件添加用add,setVisible设为true才可见”。 通过本题,我们掌握了Swing界面的基本搭建(窗口、按钮、标签)、事件监听机制(ActionListener的实现与注册)、窗口管理(布局、关闭处理)等核心知识点。这类题型是“GUI编程+事件驱动”的典型体现,对理解Java图形界面开发的基本流程具有重要意义。 -

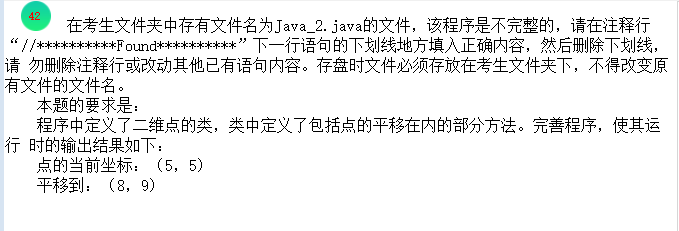

Java 面向对象之Point类实现:从构造方法到对象操作全解析 Java 面向对象之Point类实现:从构造方法到对象操作全解析 120.png图片 一、题目代码呈现 以下是一道关于Java类设计的基础题目,核心是实现一个表示平面点的Point类,包含构造方法、坐标操作等功能,并通过主程序验证。题目包含4处空白,需根据面向对象逻辑补全: class Point{ public int x,y; public Point() { } public Point(int x,int y){ this.x = x; this.y = y; } //*********Found********** public Point(____________ p){ x = p.x; y = p.y; } public int getX(){ return x; } public int getY(){ return y; } public void moveTo(int x,int y){ this.x = x; this.y = y; } public void moveTo(Point p){ x = p.x; y = p.y; } public String toString(){ return "("+ x + ","+ y + ")"; } public void translate(int dx,int dy){ //平移 this.x += dx; //*********Found********** ____________; } } public class Java_2 { public static void main(String args[]){ //*********Found********** Point p = new ____________(5,5); System.out.println("点的当前坐标:("+p.x + "," + p.y+")"); p.translate(3,4); //*********Found********** System.out.println("平移到:"+____________()); } }二、空白处解析与解答 1. 第一空:拷贝构造方法的参数类型 答案:Point public Point(Point p){ x = p.x; y = p.y; }解析: 此方法是拷贝构造方法,作用是通过一个已有的Point对象p来初始化新对象。方法体内通过p.x和p.y获取参数对象的属性值,因此参数必须是Point类型的对象,故填写Point。 2. 第二空:平移方法中y坐标的更新逻辑 答案:this.y += dy public void translate(int dx,int dy){ //平移 this.x += dx; this.y += dy; }解析: translate方法的功能是让点沿x轴和y轴分别平移dx和dy个单位。已通过this.x += dx完成x坐标的更新,对应地,y坐标需通过this.y += dy实现累加偏移,故填写this.y += dy。 3. 第三空:Point对象的实例化类名 答案:Point Point p = new Point(5,5);解析: 创建对象时需调用Point类的构造方法Point(int x, int y),实例化语法为new 类名(参数),因此此处类名应为Point,填写Point。 4. 第四空:获取点坐标的字符串表示方法 答案:p.toString System.out.println("平移到:"+p.toString());解析: Point类重写了toString()方法,返回格式为(x,y)的字符串。此处需调用该方法获取平移后的坐标字符串,通过对象p调用,故填写p.toString。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行结果 核心功能 Point类:封装平面点的x、y坐标,提供多种构造方法(无参、带坐标、拷贝构造),以及坐标获取、移动、平移等操作。 主程序:创建初始坐标为(5,5)的点,调用平移方法(沿x轴+3,y轴+4),输出平移前后的坐标。 运行结果 点的当前坐标:(5,5) 平移到:(8,9)五、核心知识点详解 1. 构造方法的重载 重载定义:在同一类中,方法名相同但参数列表不同的方法(构造方法也支持重载)。 Point类的3种构造方法: 无参构造:public Point(){}(默认初始化,x、y为0); 带坐标参数:public Point(int x,int y)(通过具体数值初始化); 拷贝构造:public Point(Point p)(通过已有对象初始化,实现对象复制)。 2. this关键字的作用 区分成员变量与局部变量:如this.x = x中,this.x指对象的成员变量,右侧x是方法参数; 指代当前对象:this.y += dy中,this明确表示当前调用方法的Point对象。 3. 方法的设计逻辑 translate(平移):通过累加偏移量修改坐标(x += dx,y += dy),属于“相对移动”; moveTo(移动到):直接设置坐标为目标值(绝对位置),提供两种重载形式(支持直接传坐标或Point对象); toString重写:覆盖Object类的默认实现,返回可读性更强的坐标字符串(便于打印输出)。 4. 对象的使用流程 实例化:new Point(5,5)创建对象,内存中分配空间并初始化属性; 方法调用:通过对象引用p调用translate(3,4)和toString(),完成操作并获取结果; 属性访问:直接访问public修饰的x、y(简化代码,实际开发中建议用getX()/getY()封装)。 六、常见错误与避坑指南 空白处典型错误错误原因正确思路第一空int/Object参数类型与方法体中p.x矛盾拷贝构造需接收同类对象第二空y = dy直接赋值而非累加偏移量,逻辑错误平移是“原有坐标+偏移量”第三空point/Point()类名大小写错误,或多写空括号实例化语法为new 类名(参数)第四空toString()/p缺少对象引用,或直接打印对象(输出地址)需通过对象调用toString()七、学习总结 本题是面向对象编程的入门级实践,核心在于理解: 类的封装性:将点的属性(x、y)和操作(平移、移动)封装在Point类中; 构造方法的作用:初始化对象,重载构造方法可满足不同创建场景; 方法设计原则:单一职责(如translate仅负责平移),重载方法提升灵活性。 掌握这些基础概念,是理解更复杂类设计和面向对象思想的关键。

Java 面向对象之Point类实现:从构造方法到对象操作全解析 Java 面向对象之Point类实现:从构造方法到对象操作全解析 120.png图片 一、题目代码呈现 以下是一道关于Java类设计的基础题目,核心是实现一个表示平面点的Point类,包含构造方法、坐标操作等功能,并通过主程序验证。题目包含4处空白,需根据面向对象逻辑补全: class Point{ public int x,y; public Point() { } public Point(int x,int y){ this.x = x; this.y = y; } //*********Found********** public Point(____________ p){ x = p.x; y = p.y; } public int getX(){ return x; } public int getY(){ return y; } public void moveTo(int x,int y){ this.x = x; this.y = y; } public void moveTo(Point p){ x = p.x; y = p.y; } public String toString(){ return "("+ x + ","+ y + ")"; } public void translate(int dx,int dy){ //平移 this.x += dx; //*********Found********** ____________; } } public class Java_2 { public static void main(String args[]){ //*********Found********** Point p = new ____________(5,5); System.out.println("点的当前坐标:("+p.x + "," + p.y+")"); p.translate(3,4); //*********Found********** System.out.println("平移到:"+____________()); } }二、空白处解析与解答 1. 第一空:拷贝构造方法的参数类型 答案:Point public Point(Point p){ x = p.x; y = p.y; }解析: 此方法是拷贝构造方法,作用是通过一个已有的Point对象p来初始化新对象。方法体内通过p.x和p.y获取参数对象的属性值,因此参数必须是Point类型的对象,故填写Point。 2. 第二空:平移方法中y坐标的更新逻辑 答案:this.y += dy public void translate(int dx,int dy){ //平移 this.x += dx; this.y += dy; }解析: translate方法的功能是让点沿x轴和y轴分别平移dx和dy个单位。已通过this.x += dx完成x坐标的更新,对应地,y坐标需通过this.y += dy实现累加偏移,故填写this.y += dy。 3. 第三空:Point对象的实例化类名 答案:Point Point p = new Point(5,5);解析: 创建对象时需调用Point类的构造方法Point(int x, int y),实例化语法为new 类名(参数),因此此处类名应为Point,填写Point。 4. 第四空:获取点坐标的字符串表示方法 答案:p.toString System.out.println("平移到:"+p.toString());解析: Point类重写了toString()方法,返回格式为(x,y)的字符串。此处需调用该方法获取平移后的坐标字符串,通过对象p调用,故填写p.toString。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行结果 核心功能 Point类:封装平面点的x、y坐标,提供多种构造方法(无参、带坐标、拷贝构造),以及坐标获取、移动、平移等操作。 主程序:创建初始坐标为(5,5)的点,调用平移方法(沿x轴+3,y轴+4),输出平移前后的坐标。 运行结果 点的当前坐标:(5,5) 平移到:(8,9)五、核心知识点详解 1. 构造方法的重载 重载定义:在同一类中,方法名相同但参数列表不同的方法(构造方法也支持重载)。 Point类的3种构造方法: 无参构造:public Point(){}(默认初始化,x、y为0); 带坐标参数:public Point(int x,int y)(通过具体数值初始化); 拷贝构造:public Point(Point p)(通过已有对象初始化,实现对象复制)。 2. this关键字的作用 区分成员变量与局部变量:如this.x = x中,this.x指对象的成员变量,右侧x是方法参数; 指代当前对象:this.y += dy中,this明确表示当前调用方法的Point对象。 3. 方法的设计逻辑 translate(平移):通过累加偏移量修改坐标(x += dx,y += dy),属于“相对移动”; moveTo(移动到):直接设置坐标为目标值(绝对位置),提供两种重载形式(支持直接传坐标或Point对象); toString重写:覆盖Object类的默认实现,返回可读性更强的坐标字符串(便于打印输出)。 4. 对象的使用流程 实例化:new Point(5,5)创建对象,内存中分配空间并初始化属性; 方法调用:通过对象引用p调用translate(3,4)和toString(),完成操作并获取结果; 属性访问:直接访问public修饰的x、y(简化代码,实际开发中建议用getX()/getY()封装)。 六、常见错误与避坑指南 空白处典型错误错误原因正确思路第一空int/Object参数类型与方法体中p.x矛盾拷贝构造需接收同类对象第二空y = dy直接赋值而非累加偏移量,逻辑错误平移是“原有坐标+偏移量”第三空point/Point()类名大小写错误,或多写空括号实例化语法为new 类名(参数)第四空toString()/p缺少对象引用,或直接打印对象(输出地址)需通过对象调用toString()七、学习总结 本题是面向对象编程的入门级实践,核心在于理解: 类的封装性:将点的属性(x、y)和操作(平移、移动)封装在Point类中; 构造方法的作用:初始化对象,重载构造方法可满足不同创建场景; 方法设计原则:单一职责(如translate仅负责平移),重载方法提升灵活性。 掌握这些基础概念,是理解更复杂类设计和面向对象思想的关键。 -

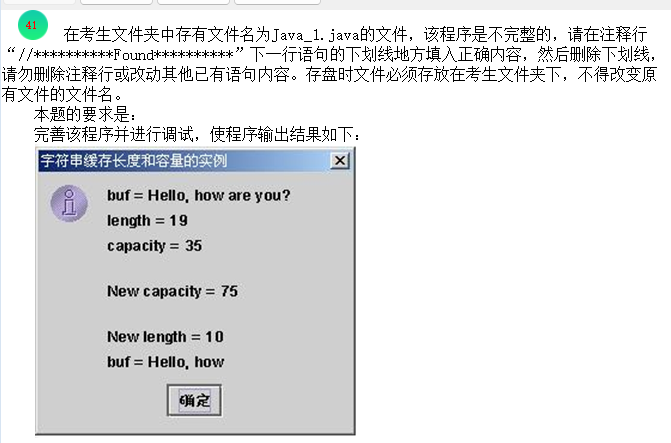

Java StringBuffer与Swing对话框实战:字符串操作与界面交互全解析 Java StringBuffer与Swing对话框实战:字符串操作与界面交互全解析 119.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于StringBuffer类操作及Swing对话框的典型题型,主要考察类实例化、字符串拼接、对话框参数及程序退出方法,包含4处需要填写的空白(标记为//*********Found**********): import javax.swing.*; public class Java_1{ public static void main( String args[] ){ //*********Found********** StringBuffer buf = new __________________( "Hello, how are you?" ); String output = "buf = " + buf.toString() + "\nlength = " + buf.length() + "\ncapacity = " + buf.capacity(); buf.ensureCapacity( 75 ); output += "\n\nNew capacity = " + buf.capacity(); buf.setLength( 10 ); //*********Found********** __________ += "\n\nNew length = " + buf.length() + "\nbuf = " + buf.toString(); JOptionPane.showMessageDialog( null, output, "字符串缓存长度和容量的实例", //*********Found********** _______________.INFORMATION_MESSAGE ); //*********Found********** System.___________________( 0 ); } }二、空白处逐一解析与解答 1. 第一处空白:StringBuffer对象的实例化类名 答案:StringBuffer //*********Found********** StringBuffer buf = new StringBuffer( "Hello, how are you?" );解析: buf被声明为StringBuffer类型(字符串缓冲区,用于高效拼接字符串),需通过new StringBuffer(String str)构造方法创建实例,参数为初始字符串。因此填写StringBuffer。 2. 第二处空白:字符串拼接的变量名 答案:output //*********Found********** output += "\n\nNew length = " + buf.length() + "\nbuf = " + buf.toString();解析: output是用于存储所有输出信息的字符串变量,前面已通过output += ...拼接了部分内容。此处需继续拼接setLength操作后的结果,因此使用output进行累加。 3. 第三处空白:对话框消息类型的类名 答案:JOptionPane _______________.INFORMATION_MESSAGE );解析: JOptionPane.showMessageDialog的第四个参数是消息类型(如信息提示、警告等),INFORMATION_MESSAGE是JOptionPane类的静态常量,需通过类名JOptionPane访问,因此填写JOptionPane。 4. 第四处空白:程序退出的方法名 答案:exit //*********Found********** System.exit( 0 );解析: System.exit(int status)用于终止当前运行的Java虚拟机,0表示正常退出。此处需调用该方法结束程序,因此填写exit。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过StringBuffer类演示字符串缓冲区的长度(length)和容量(capacity)操作,并使用Swing对话框展示结果,核心功能包括: 创建StringBuffer实例并初始化字符串 计算并展示初始长度、容量 扩展容量至75,展示新容量 调整字符串长度为10,展示新长度和截断后的字符串 通过对话框显示所有信息,最后正常退出程序 运行说明 初始化与初始信息: StringBuffer buf = new StringBuffer("Hello, how are you?"):创建缓冲区,初始字符串长度为19(字符数) 初始length():返回字符串实际长度19 初始capacity():StringBuffer默认容量为“初始字符串长度+16”,即19+16=35 容量扩展: buf.ensureCapacity(75):确保容量至少为75,原容量35不足,自动扩展至75(直接设置为目标值) 新容量:75 长度调整: buf.setLength(10):将字符串长度截断为10(仅保留前10个字符) 新长度:10 截断后字符串:"Hello, how"(原字符串前10个字符:'H','e','l','l','o',',',' ','h','o','w') 对话框展示: 标题:“字符串缓存长度和容量的实例” 内容: buf = Hello, how are you? length = 19 capacity = 35 New capacity = 75 New length = 10 buf = Hello, how 消息类型:信息提示(带"i"图标) 程序退出:调用System.exit(0)正常终止程序。 五、核心知识点总结 StringBuffer类的核心特性 定义:StringBuffer是线程安全的可变字符串序列,适合频繁修改字符串的场景(效率高于String) 长度(length):当前字符串中实际字符的数量(buf.length()) 容量(capacity):缓冲区的总存储能力(可容纳的字符数,buf.capacity()),默认值为“初始字符串长度+16” 容量扩展:ensureCapacity(int minCapacity)确保容量不小于指定值,不足时自动扩容 StringBuffer的常用方法 构造方法:StringBuffer(String str):创建包含指定字符串的缓冲区 setLength(int newLength):调整字符串长度,超过原长度则补空字符,不足则截断 toString():将缓冲区内容转换为String类型 JOptionPane对话框的使用 静态方法:showMessageDialog(Component parentComponent, Object message, String title, int messageType) parentComponent:父组件(null表示居中显示) message:显示的内容 title:对话框标题 messageType:消息类型(如JOptionPane.INFORMATION_MESSAGE信息提示、WARNING_MESSAGE警告等) 程序退出机制 System.exit(int status):终止JVM,status=0表示正常退出,非0表示异常退出 适用场景:GUI程序中,对话框关闭后需显式退出程序(控制台程序可省略) 六、常见错误与应试技巧 常见错误分析 第一处空白类名错误:写成String(String不可变,无capacity方法)或stringBuffer(Java区分大小写,正确为StringBuffer) 第二处空白变量名错误:写成buf(缓冲区对象不能直接拼接字符串)或outputs(未定义该变量) 第三处空白类名错误:写成JPanel(无关组件类)或省略类名(INFORMATION_MESSAGE是静态常量,需通过类名访问) 第四处空白方法名错误:写成exit()的拼写错误(如exite)或close(System类无此方法) 应试技巧 StringBuffer操作:“缓冲用StringBuffer,长度容量要分清,length是字符数,capacity含预留,ensureCapacity扩容量,setLength调长短” 对话框参数:“JOptionPane弹对话,四个参数不能差,父组件可null,消息内容字符串,标题文字要明确,消息类型类名加” 程序退出:“程序结束用exit,System类里找方法,参数0表正常,虚拟机终止全停下” 通过本题,我们掌握了StringBuffer的长度与容量操作、Swing对话框的使用方法,以及程序退出的基本方式。这类题型是“字符串处理+GUI交互”的典型体现,对理解可变字符串和简单界面展示具有重要意义。

Java StringBuffer与Swing对话框实战:字符串操作与界面交互全解析 Java StringBuffer与Swing对话框实战:字符串操作与界面交互全解析 119.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于StringBuffer类操作及Swing对话框的典型题型,主要考察类实例化、字符串拼接、对话框参数及程序退出方法,包含4处需要填写的空白(标记为//*********Found**********): import javax.swing.*; public class Java_1{ public static void main( String args[] ){ //*********Found********** StringBuffer buf = new __________________( "Hello, how are you?" ); String output = "buf = " + buf.toString() + "\nlength = " + buf.length() + "\ncapacity = " + buf.capacity(); buf.ensureCapacity( 75 ); output += "\n\nNew capacity = " + buf.capacity(); buf.setLength( 10 ); //*********Found********** __________ += "\n\nNew length = " + buf.length() + "\nbuf = " + buf.toString(); JOptionPane.showMessageDialog( null, output, "字符串缓存长度和容量的实例", //*********Found********** _______________.INFORMATION_MESSAGE ); //*********Found********** System.___________________( 0 ); } }二、空白处逐一解析与解答 1. 第一处空白:StringBuffer对象的实例化类名 答案:StringBuffer //*********Found********** StringBuffer buf = new StringBuffer( "Hello, how are you?" );解析: buf被声明为StringBuffer类型(字符串缓冲区,用于高效拼接字符串),需通过new StringBuffer(String str)构造方法创建实例,参数为初始字符串。因此填写StringBuffer。 2. 第二处空白:字符串拼接的变量名 答案:output //*********Found********** output += "\n\nNew length = " + buf.length() + "\nbuf = " + buf.toString();解析: output是用于存储所有输出信息的字符串变量,前面已通过output += ...拼接了部分内容。此处需继续拼接setLength操作后的结果,因此使用output进行累加。 3. 第三处空白:对话框消息类型的类名 答案:JOptionPane _______________.INFORMATION_MESSAGE );解析: JOptionPane.showMessageDialog的第四个参数是消息类型(如信息提示、警告等),INFORMATION_MESSAGE是JOptionPane类的静态常量,需通过类名JOptionPane访问,因此填写JOptionPane。 4. 第四处空白:程序退出的方法名 答案:exit //*********Found********** System.exit( 0 );解析: System.exit(int status)用于终止当前运行的Java虚拟机,0表示正常退出。此处需调用该方法结束程序,因此填写exit。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过StringBuffer类演示字符串缓冲区的长度(length)和容量(capacity)操作,并使用Swing对话框展示结果,核心功能包括: 创建StringBuffer实例并初始化字符串 计算并展示初始长度、容量 扩展容量至75,展示新容量 调整字符串长度为10,展示新长度和截断后的字符串 通过对话框显示所有信息,最后正常退出程序 运行说明 初始化与初始信息: StringBuffer buf = new StringBuffer("Hello, how are you?"):创建缓冲区,初始字符串长度为19(字符数) 初始length():返回字符串实际长度19 初始capacity():StringBuffer默认容量为“初始字符串长度+16”,即19+16=35 容量扩展: buf.ensureCapacity(75):确保容量至少为75,原容量35不足,自动扩展至75(直接设置为目标值) 新容量:75 长度调整: buf.setLength(10):将字符串长度截断为10(仅保留前10个字符) 新长度:10 截断后字符串:"Hello, how"(原字符串前10个字符:'H','e','l','l','o',',',' ','h','o','w') 对话框展示: 标题:“字符串缓存长度和容量的实例” 内容: buf = Hello, how are you? length = 19 capacity = 35 New capacity = 75 New length = 10 buf = Hello, how 消息类型:信息提示(带"i"图标) 程序退出:调用System.exit(0)正常终止程序。 五、核心知识点总结 StringBuffer类的核心特性 定义:StringBuffer是线程安全的可变字符串序列,适合频繁修改字符串的场景(效率高于String) 长度(length):当前字符串中实际字符的数量(buf.length()) 容量(capacity):缓冲区的总存储能力(可容纳的字符数,buf.capacity()),默认值为“初始字符串长度+16” 容量扩展:ensureCapacity(int minCapacity)确保容量不小于指定值,不足时自动扩容 StringBuffer的常用方法 构造方法:StringBuffer(String str):创建包含指定字符串的缓冲区 setLength(int newLength):调整字符串长度,超过原长度则补空字符,不足则截断 toString():将缓冲区内容转换为String类型 JOptionPane对话框的使用 静态方法:showMessageDialog(Component parentComponent, Object message, String title, int messageType) parentComponent:父组件(null表示居中显示) message:显示的内容 title:对话框标题 messageType:消息类型(如JOptionPane.INFORMATION_MESSAGE信息提示、WARNING_MESSAGE警告等) 程序退出机制 System.exit(int status):终止JVM,status=0表示正常退出,非0表示异常退出 适用场景:GUI程序中,对话框关闭后需显式退出程序(控制台程序可省略) 六、常见错误与应试技巧 常见错误分析 第一处空白类名错误:写成String(String不可变,无capacity方法)或stringBuffer(Java区分大小写,正确为StringBuffer) 第二处空白变量名错误:写成buf(缓冲区对象不能直接拼接字符串)或outputs(未定义该变量) 第三处空白类名错误:写成JPanel(无关组件类)或省略类名(INFORMATION_MESSAGE是静态常量,需通过类名访问) 第四处空白方法名错误:写成exit()的拼写错误(如exite)或close(System类无此方法) 应试技巧 StringBuffer操作:“缓冲用StringBuffer,长度容量要分清,length是字符数,capacity含预留,ensureCapacity扩容量,setLength调长短” 对话框参数:“JOptionPane弹对话,四个参数不能差,父组件可null,消息内容字符串,标题文字要明确,消息类型类名加” 程序退出:“程序结束用exit,System类里找方法,参数0表正常,虚拟机终止全停下” 通过本题,我们掌握了StringBuffer的长度与容量操作、Swing对话框的使用方法,以及程序退出的基本方式。这类题型是“字符串处理+GUI交互”的典型体现,对理解可变字符串和简单界面展示具有重要意义。