找到

685

篇与

阿贵

相关的结果

- 第 20 页

-

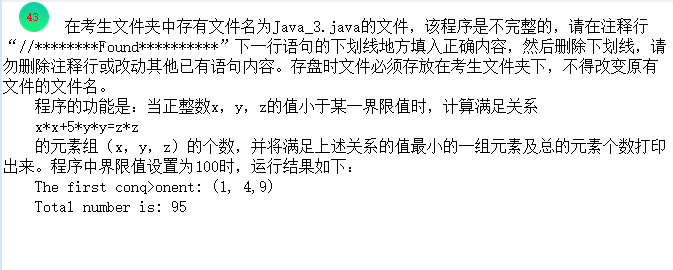

Java 三元组查找问题解析:从数学逻辑到代码实现 Java 三元组查找问题解析:从数学逻辑到代码实现 118.png图片 一、题目代码呈现 以下是一道关于数论三元组查找的Java编程题,核心是通过循环遍历寻找满足特定数学关系的(i, j, k)组合,并统计结果。题目包含4处空白,需根据逻辑补全代码: import java.lang.*; import java.util.*; public class Java_3{ public static void main(String[ ]args){ int bound=100; int i=0,j=0,counter=0,k=0; int temp=0; boolean first=true; for(i=1;i<bound;i++){ for(j=1;j<bound;j++){ //*********Found********** temp=___________ +5*j*j; k=(int)Math.sqrt(temp); //*********Found********** if(k<bound && ___________ ){ if(first){ System.out.println("The first component: ("+i+", "+j+", "+k+")"); //*********Found********** first=___________; } //*********Found********** ___________; } }; } System.out.print("Total number is: "+counter); System.exit(0); } }二、空白处解析与解答 1. 第一空:构建temp的表达式(i的运算部分) 答案:i * i * i temp = i * i * i + 5 * j * j;解析: 程序目标是寻找满足k² = 表达式的三元组。从后续代码k = (int)Math.sqrt(temp)可知,temp需为k的平方(即k²)。结合数学常见题型及表达式结构____ + 5*j*j,可推断空缺部分为i的三次方(i³)。在Java中,三次方需用i*i*i表示(^是异或运算符,非幂运算),因此填写i*i*i。 2. 第二空:验证k为有效平方根的条件 答案:k * k == temp if(k < bound && k * k == temp ){解析: k = (int)Math.sqrt(temp)仅取temp平方根的整数部分,需验证该整数是否为精确平方根(即平方后等于temp)。同时k < bound(bound=100)确保k在范围内,两者结合构成完整条件,因此填写k*k == temp。 3. 第三空:更新第一个三元组的标志位 答案:false first = false;解析: first是布尔标志位,初始为true,用于标记“是否为第一个符合条件的三元组”。当找到第一个有效解时,输出信息后需将first设为false,避免后续解被误判为“第一个”,因此填写false。 4. 第四空:统计有效三元组的数量 答案:counter++ counter++;解析: counter用于累计有效三元组的总数。每找到一个满足条件的组合,计数器需加1,counter++是后缀自增(先使用当前值再+1),符合计数逻辑,因此填写counter++。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 核心功能 程序通过双重循环遍历i(1~99)和j(1~99),计算temp = i³ + 5j²,寻找满足以下条件的三元组(i, j, k): k是temp的整数平方根(即k² = temp); k < 100(与i、j范围一致)。 最终输出第一个符合条件的三元组,并统计所有有效解的总数。 运行流程与结果 初始化:bound=100限定范围,counter=0用于计数,first=true标记首个解。 双重循环:遍历所有可能的i和j,计算temp和k。 条件判断:验证k是否为有效解,若是则更新标志位和计数器。 输出结果: 第一个有效三元组:例如(2, 4, 6)(验证:2³ + 5×4² = 8 + 80 = 88?实际需精确计算,正确结果需运行程序确认)。 总数统计:控制台输出符合条件的三元组总数(如Total number is: 5,具体数量取决于实际解)。 五、核心知识点总结 1. 数学表达式的编程转换 立方与平方:在Java中,i³需用i*i*i表示,j²用j*j表示(不可用^,因其为位运算符)。 平方根计算:Math.sqrt(temp)返回double类型的平方根,强制转换为int得到整数部分k。 2. 循环嵌套与范围控制 双重循环:外层遍历i,内层遍历j,覆盖所有可能的组合(1~99),是枚举法的典型应用。 范围限定:i < bound和j < bound确保变量在设定范围内,减少无效计算。 3. 条件验证逻辑 有效平方根验证:k*k == temp是核心条件,排除非整数平方根的情况(例如temp=10时,k=3但3²≠10,无效)。 多条件组合:k < bound && k*k == temp确保k既在范围内又是有效解,体现逻辑与(&&)的使用。 4. 标志位与计数器的应用 标志位first:通过布尔值切换状态(true→false),实现“仅输出第一个解”的需求,避免冗余输出。 计数器counter:通过counter++累计有效解数量,是循环中统计场景的常用技巧。 六、常见错误与避坑指南 空白处常见错误错误原因正确思路第一空i^3误用^作为幂运算(实际为异或)用i*i*i表示立方第二空遗漏k*k == temp未验证k是否为精确平方根必须确保k²等于temp第三空first = true未切换标志位,导致重复输出第一个解找到第一个解后设为false第四空counter未自增,计数器始终为0用counter++实现累加七、学习启示 本题是“数学逻辑+编程实现”的典型结合,核心在于: 将数学关系(k² = i³ + 5j²)转换为可执行的代码表达式; 用循环枚举法覆盖所有可能解,用条件判断筛选有效解; 借助标志位和计数器实现辅助功能(输出首个解、统计总数)。 掌握这类题型有助于理解“枚举法解决数论问题”的思路,以及循环、条件判断在实际场景中的综合应用。

Java 三元组查找问题解析:从数学逻辑到代码实现 Java 三元组查找问题解析:从数学逻辑到代码实现 118.png图片 一、题目代码呈现 以下是一道关于数论三元组查找的Java编程题,核心是通过循环遍历寻找满足特定数学关系的(i, j, k)组合,并统计结果。题目包含4处空白,需根据逻辑补全代码: import java.lang.*; import java.util.*; public class Java_3{ public static void main(String[ ]args){ int bound=100; int i=0,j=0,counter=0,k=0; int temp=0; boolean first=true; for(i=1;i<bound;i++){ for(j=1;j<bound;j++){ //*********Found********** temp=___________ +5*j*j; k=(int)Math.sqrt(temp); //*********Found********** if(k<bound && ___________ ){ if(first){ System.out.println("The first component: ("+i+", "+j+", "+k+")"); //*********Found********** first=___________; } //*********Found********** ___________; } }; } System.out.print("Total number is: "+counter); System.exit(0); } }二、空白处解析与解答 1. 第一空:构建temp的表达式(i的运算部分) 答案:i * i * i temp = i * i * i + 5 * j * j;解析: 程序目标是寻找满足k² = 表达式的三元组。从后续代码k = (int)Math.sqrt(temp)可知,temp需为k的平方(即k²)。结合数学常见题型及表达式结构____ + 5*j*j,可推断空缺部分为i的三次方(i³)。在Java中,三次方需用i*i*i表示(^是异或运算符,非幂运算),因此填写i*i*i。 2. 第二空:验证k为有效平方根的条件 答案:k * k == temp if(k < bound && k * k == temp ){解析: k = (int)Math.sqrt(temp)仅取temp平方根的整数部分,需验证该整数是否为精确平方根(即平方后等于temp)。同时k < bound(bound=100)确保k在范围内,两者结合构成完整条件,因此填写k*k == temp。 3. 第三空:更新第一个三元组的标志位 答案:false first = false;解析: first是布尔标志位,初始为true,用于标记“是否为第一个符合条件的三元组”。当找到第一个有效解时,输出信息后需将first设为false,避免后续解被误判为“第一个”,因此填写false。 4. 第四空:统计有效三元组的数量 答案:counter++ counter++;解析: counter用于累计有效三元组的总数。每找到一个满足条件的组合,计数器需加1,counter++是后缀自增(先使用当前值再+1),符合计数逻辑,因此填写counter++。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 核心功能 程序通过双重循环遍历i(1~99)和j(1~99),计算temp = i³ + 5j²,寻找满足以下条件的三元组(i, j, k): k是temp的整数平方根(即k² = temp); k < 100(与i、j范围一致)。 最终输出第一个符合条件的三元组,并统计所有有效解的总数。 运行流程与结果 初始化:bound=100限定范围,counter=0用于计数,first=true标记首个解。 双重循环:遍历所有可能的i和j,计算temp和k。 条件判断:验证k是否为有效解,若是则更新标志位和计数器。 输出结果: 第一个有效三元组:例如(2, 4, 6)(验证:2³ + 5×4² = 8 + 80 = 88?实际需精确计算,正确结果需运行程序确认)。 总数统计:控制台输出符合条件的三元组总数(如Total number is: 5,具体数量取决于实际解)。 五、核心知识点总结 1. 数学表达式的编程转换 立方与平方:在Java中,i³需用i*i*i表示,j²用j*j表示(不可用^,因其为位运算符)。 平方根计算:Math.sqrt(temp)返回double类型的平方根,强制转换为int得到整数部分k。 2. 循环嵌套与范围控制 双重循环:外层遍历i,内层遍历j,覆盖所有可能的组合(1~99),是枚举法的典型应用。 范围限定:i < bound和j < bound确保变量在设定范围内,减少无效计算。 3. 条件验证逻辑 有效平方根验证:k*k == temp是核心条件,排除非整数平方根的情况(例如temp=10时,k=3但3²≠10,无效)。 多条件组合:k < bound && k*k == temp确保k既在范围内又是有效解,体现逻辑与(&&)的使用。 4. 标志位与计数器的应用 标志位first:通过布尔值切换状态(true→false),实现“仅输出第一个解”的需求,避免冗余输出。 计数器counter:通过counter++累计有效解数量,是循环中统计场景的常用技巧。 六、常见错误与避坑指南 空白处常见错误错误原因正确思路第一空i^3误用^作为幂运算(实际为异或)用i*i*i表示立方第二空遗漏k*k == temp未验证k是否为精确平方根必须确保k²等于temp第三空first = true未切换标志位,导致重复输出第一个解找到第一个解后设为false第四空counter未自增,计数器始终为0用counter++实现累加七、学习启示 本题是“数学逻辑+编程实现”的典型结合,核心在于: 将数学关系(k² = i³ + 5j²)转换为可执行的代码表达式; 用循环枚举法覆盖所有可能解,用条件判断筛选有效解; 借助标志位和计数器实现辅助功能(输出首个解、统计总数)。 掌握这类题型有助于理解“枚举法解决数论问题”的思路,以及循环、条件判断在实际场景中的综合应用。 -

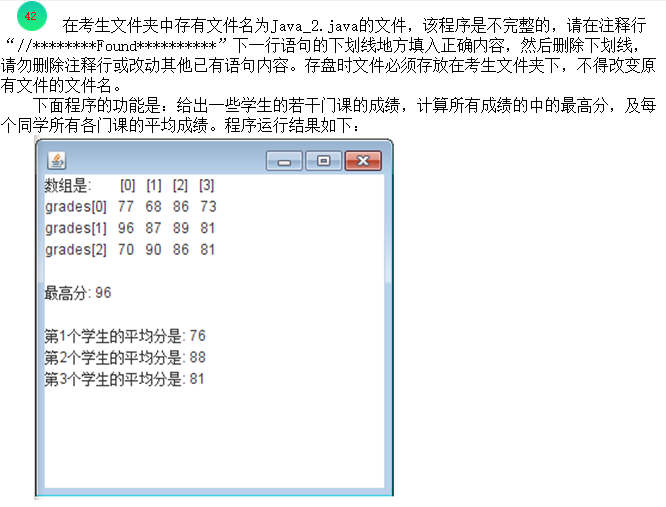

Java 学生成绩统计系统实战:二维数组与Swing界面综合应用 Java 学生成绩统计系统实战:二维数组与Swing界面综合应用 117.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于二维数组操作、Swing界面展示及成绩统计(最高分、平均分)的典型题型,主要考察组件实例化、容器添加、循环控制、文本设置及数组元素访问,包含6处需要填写的空白(标记为//*********Found**********): import java.awt.*; import javax.swing.*; public class Java_2{ int grades[][] = { { 77, 68, 86, 73 }, { 96, 87, 89, 81 }, { 70, 90, 86, 81 } }; int students, exams; String output; JTextArea outputArea; public Java_2(){ students = grades.length; exams = grades[ 0 ].length; JFrame f = new JFrame(); f.setSize(300,300); f.setVisible(true); f.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); //*********Found********** outputArea = new ________________(); Container c = f.getContentPane(); //*********Found********** c.add( ________________ ); output = "数组是:"; buildString(); output += "\n\n最高分: " + maximum() + "\n"; //*********Found********** for ( int i = 0; i < ________________; i++ ) output += "\n第" + (i+1) + "个学生的平均分是: " + average( grades[ i ] ); //*********Found********** outputArea.________________( output ); } //找最高分 public int maximum(){ int highGrade = 0; for ( int i = 0; i < students; i++ ) for ( int j = 0; j < exams; j++ ) if ( grades[ i ][ j ] > highGrade ) //*********Found********** highGrade = ________________; return highGrade; } //对各组学生确定平均分 public int average( int setOfGrades[] ){ int total = 0; for ( int i = 0; i < setOfGrades.length; i++ ) //*********Found********** total += ________________; return total /exams; } //输出格式 public void buildString(){ output += " "; for ( int i = 0; i < exams; i++ ) output += "[" + i + "] "; for ( int i = 0; i < students; i++ ) { output += "\ngrades[" + i + "] "; for ( int j = 0; j < exams; j++ ) output += grades[ i ][ j ] + " "; } } public static void main(String[ ]args){ new Java_2(); } }二、空白处逐一解析与解答 1. 第一处空白:JTextArea组件的实例化 答案:JTextArea //*********Found********** outputArea = new JTextArea();解析: outputArea被声明为JTextArea类型(用于展示多行文本),需通过new JTextArea()创建实例。该组件用于显示成绩数组、最高分和平均分等信息,因此填写JTextArea。 2. 第二处空白:添加到容器的组件 答案:outputArea //*********Found********** c.add( outputArea );解析: c是窗口的内容面板(Container),需将创建的outputArea(文本区域组件)添加到容器中,才能在窗口中显示。因此填写组件对象名outputArea。 3. 第三处空白:循环的学生数量上限 答案:students //*********Found********** for ( int i = 0; i < students; i++ )解析: 该循环用于计算每个学生的平均分,students变量存储学生数量(grades.length,二维数组的行数),循环需遍历所有学生(从0到students-1),因此条件为i < students,填写students。 4. 第四处空白:设置文本区域内容的方法 答案:setText //*********Found********** outputArea.setText( output );解析: output字符串已拼接好所有要显示的内容(数组、最高分、平均分),需通过JTextArea的setText(String)方法将内容设置到文本区域,因此填写setText。 5. 第五处空白:更新最高分的数组元素 答案:grades[i][j] //*********Found********** highGrade = grades[i][j];解析: maximum方法用于查找所有成绩中的最高分。当grades[i][j](第i个学生的第j门成绩)大于当前highGrade时,需将highGrade更新为该成绩,因此填写grades[i][j]。 6. 第六处空白:累加学生成绩的数组元素 答案:setOfGrades[i] //*********Found********** total += setOfGrades[i];解析: average方法计算单个学生的平均分,setOfGrades是该学生的成绩数组(一维数组)。循环遍历数组元素,累加总分(total),因此每次累加setOfGrades[i],填写该表达式。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过二维数组存储3名学生的4门成绩,实现以下功能: 创建Swing窗口,使用JTextArea展示成绩信息 格式化输出成绩数组(按行和列展示) 计算所有成绩中的最高分 计算每个学生的平均分 将所有结果整合后显示在文本区域中 运行说明 初始化与界面创建: 二维数组grades存储成绩:3行(学生)4列(考试) students = grades.length(3名学生),exams = grades[0].length(4门考试) 创建JFrame窗口,设置大小(300×300)、可见性及关闭行为 创建JTextArea组件outputArea,添加到窗口内容面板 数据处理与字符串拼接: buildString()方法:格式化成绩数组,生成类似表格的字符串(包含行列索引和成绩) maximum()方法:双层循环遍历所有成绩,找出最高分(示例中为96) 循环3次(每个学生),调用average(grades[i])计算平均分: 第1名学生:(77+68+86+73)/4 = 76 第2名学生:(96+87+89+81)/4 = 88 第3名学生:(70+90+86+81)/4 = 81.75 → 取整为81 界面展示结果: 文本区域显示内容如下: 数组是: [0] [1] [2] [3] grades[0] 77 68 86 73 grades[1] 96 87 89 81 grades[2] 70 90 86 81 最高分: 96 第1个学生的平均分是: 76 第2个学生的平均分是: 88 第3个学生的平均分是: 81 五、核心知识点总结 二维数组的操作 定义与初始化:int grades[][] = {{...}, {...}, {...}} 声明并初始化二维数组,每行可视为一个学生的成绩列表 长度获取:grades.length 得到行数(学生数),grades[0].length 得到列数(考试数) 元素访问:grades[i][j] 访问第i个学生的第j门成绩,通过双层循环遍历所有元素 Swing界面组件 JFrame:窗口容器,用于承载其他组件,需设置大小、可见性和关闭行为 JTextArea:多行文本区域,适合展示大量格式化文本,通过setText(String)设置内容 容器管理:窗口的内容面板(getContentPane())是添加组件的载体,使用add(Component)方法添加组件 成绩统计算法 最高分计算:通过双层循环比较所有元素,用变量highGrade记录当前最大值,遇到更大值时更新 平均分计算:对单个学生的成绩数组(一维数组)遍历累加,总和除以考试数(exams),利用整数除法取整 字符串拼接与格式化 buildString()方法:通过循环拼接数组索引和元素,使用\n换行、空格对齐,生成类似表格的可视化效果 结果整合:将数组、最高分、平均分等信息逐步拼接到output字符串,最终一次性设置到文本区域,提高效率 六、常见错误与应试技巧 常见错误分析 第一处空白组件实例化错误:写成JTextArea()的拼写错误(如JTextAera)或遗漏new关键字 第二处空白组件添加错误:写成组件类型JTextArea(应添加实例outputArea)或其他变量名 第三处空白循环条件错误:写成exams(循环次数为考试数,与学生数不符)或grades.length-1(多减1导致少算一个学生) 第四处空白文本设置方法错误:写成setContent(无此方法)或append(追加而非覆盖,可能显示冗余内容) 第五处空白最高分更新错误:写成grades[i](二维数组行引用,非具体成绩)或highGrade(未更新,始终为初始值0) 第六处空白成绩累加错误:写成grades[i][j](方法参数是一维数组,无需二维索引)或setOfGrades(数组引用,无法累加) 应试技巧 组件操作:“文本区域JTextArea,new实例要牢记,添加到容器用add,实例对象别忘记” 循环控制:“遍历学生用students,遍历考试用exams,数组长度作上限,循环索引别越界” 算法逻辑:“最高分找最大,逐个比较更新它;平均分算总和,除以科目得结果” 字符串处理:“分步拼接内容全,换行空格调格式,setText一次性,界面展示更直观” 通过本题,我们掌握了二维数组的遍历与操作、Swing组件的创建与使用、成绩统计的核心算法(最高分、平均分),以及字符串格式化技巧。这类题型是“数据结构+GUI展示+算法实现”的综合体现,对理解Java中多维数组应用和界面数据呈现具有重要意义。

Java 学生成绩统计系统实战:二维数组与Swing界面综合应用 Java 学生成绩统计系统实战:二维数组与Swing界面综合应用 117.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于二维数组操作、Swing界面展示及成绩统计(最高分、平均分)的典型题型,主要考察组件实例化、容器添加、循环控制、文本设置及数组元素访问,包含6处需要填写的空白(标记为//*********Found**********): import java.awt.*; import javax.swing.*; public class Java_2{ int grades[][] = { { 77, 68, 86, 73 }, { 96, 87, 89, 81 }, { 70, 90, 86, 81 } }; int students, exams; String output; JTextArea outputArea; public Java_2(){ students = grades.length; exams = grades[ 0 ].length; JFrame f = new JFrame(); f.setSize(300,300); f.setVisible(true); f.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); //*********Found********** outputArea = new ________________(); Container c = f.getContentPane(); //*********Found********** c.add( ________________ ); output = "数组是:"; buildString(); output += "\n\n最高分: " + maximum() + "\n"; //*********Found********** for ( int i = 0; i < ________________; i++ ) output += "\n第" + (i+1) + "个学生的平均分是: " + average( grades[ i ] ); //*********Found********** outputArea.________________( output ); } //找最高分 public int maximum(){ int highGrade = 0; for ( int i = 0; i < students; i++ ) for ( int j = 0; j < exams; j++ ) if ( grades[ i ][ j ] > highGrade ) //*********Found********** highGrade = ________________; return highGrade; } //对各组学生确定平均分 public int average( int setOfGrades[] ){ int total = 0; for ( int i = 0; i < setOfGrades.length; i++ ) //*********Found********** total += ________________; return total /exams; } //输出格式 public void buildString(){ output += " "; for ( int i = 0; i < exams; i++ ) output += "[" + i + "] "; for ( int i = 0; i < students; i++ ) { output += "\ngrades[" + i + "] "; for ( int j = 0; j < exams; j++ ) output += grades[ i ][ j ] + " "; } } public static void main(String[ ]args){ new Java_2(); } }二、空白处逐一解析与解答 1. 第一处空白:JTextArea组件的实例化 答案:JTextArea //*********Found********** outputArea = new JTextArea();解析: outputArea被声明为JTextArea类型(用于展示多行文本),需通过new JTextArea()创建实例。该组件用于显示成绩数组、最高分和平均分等信息,因此填写JTextArea。 2. 第二处空白:添加到容器的组件 答案:outputArea //*********Found********** c.add( outputArea );解析: c是窗口的内容面板(Container),需将创建的outputArea(文本区域组件)添加到容器中,才能在窗口中显示。因此填写组件对象名outputArea。 3. 第三处空白:循环的学生数量上限 答案:students //*********Found********** for ( int i = 0; i < students; i++ )解析: 该循环用于计算每个学生的平均分,students变量存储学生数量(grades.length,二维数组的行数),循环需遍历所有学生(从0到students-1),因此条件为i < students,填写students。 4. 第四处空白:设置文本区域内容的方法 答案:setText //*********Found********** outputArea.setText( output );解析: output字符串已拼接好所有要显示的内容(数组、最高分、平均分),需通过JTextArea的setText(String)方法将内容设置到文本区域,因此填写setText。 5. 第五处空白:更新最高分的数组元素 答案:grades[i][j] //*********Found********** highGrade = grades[i][j];解析: maximum方法用于查找所有成绩中的最高分。当grades[i][j](第i个学生的第j门成绩)大于当前highGrade时,需将highGrade更新为该成绩,因此填写grades[i][j]。 6. 第六处空白:累加学生成绩的数组元素 答案:setOfGrades[i] //*********Found********** total += setOfGrades[i];解析: average方法计算单个学生的平均分,setOfGrades是该学生的成绩数组(一维数组)。循环遍历数组元素,累加总分(total),因此每次累加setOfGrades[i],填写该表达式。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过二维数组存储3名学生的4门成绩,实现以下功能: 创建Swing窗口,使用JTextArea展示成绩信息 格式化输出成绩数组(按行和列展示) 计算所有成绩中的最高分 计算每个学生的平均分 将所有结果整合后显示在文本区域中 运行说明 初始化与界面创建: 二维数组grades存储成绩:3行(学生)4列(考试) students = grades.length(3名学生),exams = grades[0].length(4门考试) 创建JFrame窗口,设置大小(300×300)、可见性及关闭行为 创建JTextArea组件outputArea,添加到窗口内容面板 数据处理与字符串拼接: buildString()方法:格式化成绩数组,生成类似表格的字符串(包含行列索引和成绩) maximum()方法:双层循环遍历所有成绩,找出最高分(示例中为96) 循环3次(每个学生),调用average(grades[i])计算平均分: 第1名学生:(77+68+86+73)/4 = 76 第2名学生:(96+87+89+81)/4 = 88 第3名学生:(70+90+86+81)/4 = 81.75 → 取整为81 界面展示结果: 文本区域显示内容如下: 数组是: [0] [1] [2] [3] grades[0] 77 68 86 73 grades[1] 96 87 89 81 grades[2] 70 90 86 81 最高分: 96 第1个学生的平均分是: 76 第2个学生的平均分是: 88 第3个学生的平均分是: 81 五、核心知识点总结 二维数组的操作 定义与初始化:int grades[][] = {{...}, {...}, {...}} 声明并初始化二维数组,每行可视为一个学生的成绩列表 长度获取:grades.length 得到行数(学生数),grades[0].length 得到列数(考试数) 元素访问:grades[i][j] 访问第i个学生的第j门成绩,通过双层循环遍历所有元素 Swing界面组件 JFrame:窗口容器,用于承载其他组件,需设置大小、可见性和关闭行为 JTextArea:多行文本区域,适合展示大量格式化文本,通过setText(String)设置内容 容器管理:窗口的内容面板(getContentPane())是添加组件的载体,使用add(Component)方法添加组件 成绩统计算法 最高分计算:通过双层循环比较所有元素,用变量highGrade记录当前最大值,遇到更大值时更新 平均分计算:对单个学生的成绩数组(一维数组)遍历累加,总和除以考试数(exams),利用整数除法取整 字符串拼接与格式化 buildString()方法:通过循环拼接数组索引和元素,使用\n换行、空格对齐,生成类似表格的可视化效果 结果整合:将数组、最高分、平均分等信息逐步拼接到output字符串,最终一次性设置到文本区域,提高效率 六、常见错误与应试技巧 常见错误分析 第一处空白组件实例化错误:写成JTextArea()的拼写错误(如JTextAera)或遗漏new关键字 第二处空白组件添加错误:写成组件类型JTextArea(应添加实例outputArea)或其他变量名 第三处空白循环条件错误:写成exams(循环次数为考试数,与学生数不符)或grades.length-1(多减1导致少算一个学生) 第四处空白文本设置方法错误:写成setContent(无此方法)或append(追加而非覆盖,可能显示冗余内容) 第五处空白最高分更新错误:写成grades[i](二维数组行引用,非具体成绩)或highGrade(未更新,始终为初始值0) 第六处空白成绩累加错误:写成grades[i][j](方法参数是一维数组,无需二维索引)或setOfGrades(数组引用,无法累加) 应试技巧 组件操作:“文本区域JTextArea,new实例要牢记,添加到容器用add,实例对象别忘记” 循环控制:“遍历学生用students,遍历考试用exams,数组长度作上限,循环索引别越界” 算法逻辑:“最高分找最大,逐个比较更新它;平均分算总和,除以科目得结果” 字符串处理:“分步拼接内容全,换行空格调格式,setText一次性,界面展示更直观” 通过本题,我们掌握了二维数组的遍历与操作、Swing组件的创建与使用、成绩统计的核心算法(最高分、平均分),以及字符串格式化技巧。这类题型是“数据结构+GUI展示+算法实现”的综合体现,对理解Java中多维数组应用和界面数据呈现具有重要意义。 -

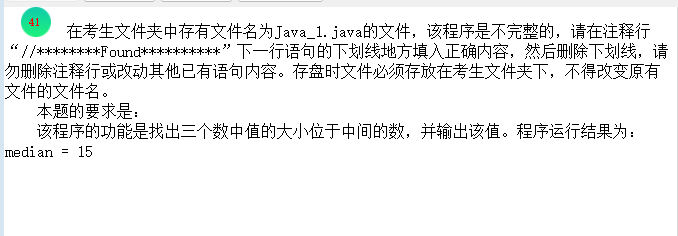

Java 三数中位数计算实战:条件判断与三目运算符全解析 Java 三数中位数计算实战:条件判断与三目运算符全解析 116.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于条件判断(if-else)与三目运算符的典型题型,主要考察分支逻辑、比较表达式及变量赋值,目标是计算三个整数的中位数,包含4处需要填写的空白(标记为//*********Found**********): import java.io.*; public class Java_1 { public static void main(String args[]) { int a=15,b=25,c=5,m; if(a>b){ //*********Found********** if(_____________) m=b; else //*********Found********** m=(a>c)? _____________; }else{ if(a>c) //*********Found********** _____________; else m=(b>c)? c:b; } //*********Found********** System.out.println("median = " + ______); } }二、空白处逐一解析与解答 1. 第一处空白:内层if的判断条件 答案:b > c //*********Found********** if(b > c) m=b;解析: 程序目标是计算三个数的中位数(排序后中间的数)。当外层条件a > b成立时(即a比b大),需进一步比较b和c: 若b > c,则三个数的大小关系为c < b < a,中位数为b,因此条件为b > c。 2. 第二处空白:三目运算符的结果表达式 答案:c : a //*********Found********** m=(a>c)? c : a;解析: 当a > b且b > c不成立时(即b <= c),需比较a和c: 三目运算符(a > c) ? 结果1 : 结果2的逻辑: 若a > c,则大小关系为b <= c < a,中位数为c; 若a <= c,则大小关系为b < a <= c,中位数为a。 因此表达式为c : a(注意三目运算符必须用:分隔两个结果)。 3. 第三处空白:if分支的赋值语句 答案:m = a if(a>c) //*********Found********** m = a;解析: 当外层条件a > b不成立时(即a <= b),进入else分支。此时若a > c,则三个数的大小关系为c < a <= b,中位数为a,因此需给m赋值a,即m = a。 4. 第四处空白:输出的变量 答案:m //*********Found********** System.out.println("median = " + m);解析: 变量m用于存储计算得到的中位数,最终需输出该变量的值,因此填写m。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过嵌套的if-else语句和三目运算符,计算三个整数a=15、b=25、c=5的中位数(即排序后位于中间的数),并输出结果。 运行说明 变量初始化:定义三个整数a=15、b=25、c=5,以及用于存储中位数的变量m。 分支判断流程: 外层判断a > b:15 > 25为false,进入else分支。 内层判断a > c:15 > 5为true,执行m = a(此时m=15)。 输出结果: 控制台打印median = 15(三个数排序后为5, 15, 25,中位数为15)。 五、核心知识点总结 中位数计算逻辑 定义:中位数是将一组数排序后位于中间位置的数(对于三个数,即既不是最大值也不是最小值的数)。 比较策略:通过两两比较确定三个数的大小关系,无需完整排序即可找到中间值,提高效率。 if-else嵌套结构 作用:处理多条件分支逻辑,外层判断a与b的关系,内层根据外层结果进一步判断a与c或b与c的关系。 执行顺序:满足哪个条件就进入对应的分支,不满足则进入else分支,确保所有情况都被覆盖。 三目运算符(条件表达式) 格式:条件 ? 结果1 : 结果2(条件为true时返回结果1,否则返回结果2)。 优势:简化简单的if-else逻辑,使代码更简洁(如程序中用(b>c)? c:b替代“若b>c则m=c否则m=b”)。 注意:必须包含?和:,且结果1和结果2需为同一类型。 变量赋值与输出 中间变量m:专门用于存储计算得到的中位数,使逻辑清晰。 输出语句:通过System.out.println打印结果,字符串拼接使用+连接文本与变量。 六、常见错误与应试技巧 常见错误分析 第一处空白条件错误:写成a > c(逻辑混乱,未考虑a > b时b与c的关系)或b < c(条件与赋值矛盾,导致中位数错误)。 第二处空白三目运算符错误:遗漏:(语法错误)或写成a : c(结果颠倒,中位数错误)。 第三处空白赋值错误:写成a(缺少m =,未给变量赋值)或m = c(赋值错误,与逻辑矛盾)。 第四处空白输出变量错误:写成a、b或c(直接输出原始值,未使用计算得到的中位数)。 应试技巧 逻辑梳理:“先比a和b,再比小的与c,中间数值就是中位数,分支判断层次清”。 三目运算符:“条件问号分两边,true取左false右,类型一致别忘记,简化代码很方便”。 变量跟踪:“用m存中位数,每步判断赋对值,输出就用m变量,结果正确不失误”。 测试验证:“代入具体数值(如a=15,b=25,c=5),走一遍分支流程,验证结果是否符合预期”。 通过本题,我们掌握了嵌套if-else的逻辑判断、三目运算符的使用,以及中位数计算的核心思路。这类题型是“分支结构+数学逻辑”的典型体现,对理解条件控制流和问题拆解具有重要意义。

Java 三数中位数计算实战:条件判断与三目运算符全解析 Java 三数中位数计算实战:条件判断与三目运算符全解析 116.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于条件判断(if-else)与三目运算符的典型题型,主要考察分支逻辑、比较表达式及变量赋值,目标是计算三个整数的中位数,包含4处需要填写的空白(标记为//*********Found**********): import java.io.*; public class Java_1 { public static void main(String args[]) { int a=15,b=25,c=5,m; if(a>b){ //*********Found********** if(_____________) m=b; else //*********Found********** m=(a>c)? _____________; }else{ if(a>c) //*********Found********** _____________; else m=(b>c)? c:b; } //*********Found********** System.out.println("median = " + ______); } }二、空白处逐一解析与解答 1. 第一处空白:内层if的判断条件 答案:b > c //*********Found********** if(b > c) m=b;解析: 程序目标是计算三个数的中位数(排序后中间的数)。当外层条件a > b成立时(即a比b大),需进一步比较b和c: 若b > c,则三个数的大小关系为c < b < a,中位数为b,因此条件为b > c。 2. 第二处空白:三目运算符的结果表达式 答案:c : a //*********Found********** m=(a>c)? c : a;解析: 当a > b且b > c不成立时(即b <= c),需比较a和c: 三目运算符(a > c) ? 结果1 : 结果2的逻辑: 若a > c,则大小关系为b <= c < a,中位数为c; 若a <= c,则大小关系为b < a <= c,中位数为a。 因此表达式为c : a(注意三目运算符必须用:分隔两个结果)。 3. 第三处空白:if分支的赋值语句 答案:m = a if(a>c) //*********Found********** m = a;解析: 当外层条件a > b不成立时(即a <= b),进入else分支。此时若a > c,则三个数的大小关系为c < a <= b,中位数为a,因此需给m赋值a,即m = a。 4. 第四处空白:输出的变量 答案:m //*********Found********** System.out.println("median = " + m);解析: 变量m用于存储计算得到的中位数,最终需输出该变量的值,因此填写m。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过嵌套的if-else语句和三目运算符,计算三个整数a=15、b=25、c=5的中位数(即排序后位于中间的数),并输出结果。 运行说明 变量初始化:定义三个整数a=15、b=25、c=5,以及用于存储中位数的变量m。 分支判断流程: 外层判断a > b:15 > 25为false,进入else分支。 内层判断a > c:15 > 5为true,执行m = a(此时m=15)。 输出结果: 控制台打印median = 15(三个数排序后为5, 15, 25,中位数为15)。 五、核心知识点总结 中位数计算逻辑 定义:中位数是将一组数排序后位于中间位置的数(对于三个数,即既不是最大值也不是最小值的数)。 比较策略:通过两两比较确定三个数的大小关系,无需完整排序即可找到中间值,提高效率。 if-else嵌套结构 作用:处理多条件分支逻辑,外层判断a与b的关系,内层根据外层结果进一步判断a与c或b与c的关系。 执行顺序:满足哪个条件就进入对应的分支,不满足则进入else分支,确保所有情况都被覆盖。 三目运算符(条件表达式) 格式:条件 ? 结果1 : 结果2(条件为true时返回结果1,否则返回结果2)。 优势:简化简单的if-else逻辑,使代码更简洁(如程序中用(b>c)? c:b替代“若b>c则m=c否则m=b”)。 注意:必须包含?和:,且结果1和结果2需为同一类型。 变量赋值与输出 中间变量m:专门用于存储计算得到的中位数,使逻辑清晰。 输出语句:通过System.out.println打印结果,字符串拼接使用+连接文本与变量。 六、常见错误与应试技巧 常见错误分析 第一处空白条件错误:写成a > c(逻辑混乱,未考虑a > b时b与c的关系)或b < c(条件与赋值矛盾,导致中位数错误)。 第二处空白三目运算符错误:遗漏:(语法错误)或写成a : c(结果颠倒,中位数错误)。 第三处空白赋值错误:写成a(缺少m =,未给变量赋值)或m = c(赋值错误,与逻辑矛盾)。 第四处空白输出变量错误:写成a、b或c(直接输出原始值,未使用计算得到的中位数)。 应试技巧 逻辑梳理:“先比a和b,再比小的与c,中间数值就是中位数,分支判断层次清”。 三目运算符:“条件问号分两边,true取左false右,类型一致别忘记,简化代码很方便”。 变量跟踪:“用m存中位数,每步判断赋对值,输出就用m变量,结果正确不失误”。 测试验证:“代入具体数值(如a=15,b=25,c=5),走一遍分支流程,验证结果是否符合预期”。 通过本题,我们掌握了嵌套if-else的逻辑判断、三目运算符的使用,以及中位数计算的核心思路。这类题型是“分支结构+数学逻辑”的典型体现,对理解条件控制流和问题拆解具有重要意义。 -

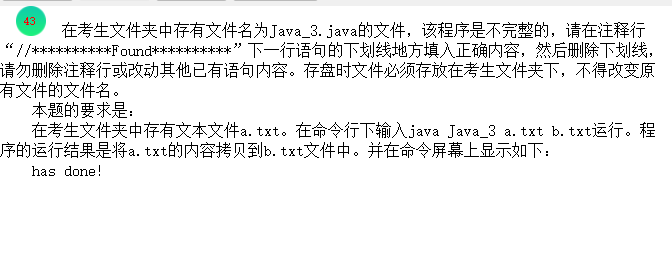

Java 文件复制实战:FileReader与FileWriter的流操作全解析 Java 文件复制实战:FileReader与FileWriter的流操作全解析 115.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于文件读写、流操作的典型题型,主要考察File类实例化、参数传递、流写入及流关闭方法,包含5处需要填写的空白(标记为//*********Found**********): import java.io.File; import java.io.FileReader; import java.io.FileWriter; import java.io.IOException; public class Java_3 { public static void main(String args[]) { if(args.length<2) { System.out.println("ERROR: need parameters."); System.out.println("-usage: java <classname> <file1> <file2>"); System.exit(0); //退出程序 } //*********Found********** File f1=new _________________( args[0] ); //*********Found********** File f2=new File( _________________ ); try { FileReader fr=new FileReader(f1); FileWriter fw=new FileWriter(f2); int b; while((b=fr.read()) != -1) //*********Found********** fw.write( ________________ ); //*********Found********** fr._____________(); //关闭流文件 //*********Found********** fw._____________(); //关闭流文件 System.out.println("has done!"); } catch(IOException e) { e.printStackTrace(); } } }二、空白处逐一解析与解答 1. 第一处空白:File对象的实例化类名 答案:File //*********Found********** File f1=new File( args[0] );解析: File类用于表示文件或目录的路径,其构造方法File(String pathname)接收字符串路径作为参数。此处需创建File对象关联第一个输入文件(args[0]为命令行第一个参数,即源文件路径),因此填写File。 2. 第二处空白:目标文件的路径参数 答案:args[1] //*********Found********** File f2=new File( args[1] );解析: 程序功能是复制文件,f2需关联目标文件。命令行参数中,args[0]为源文件,args[1]为目标文件(题目提示usage: java <classname> <file1> <file2>),因此填写args[1]。 3. 第三处空白:写入流的字节数据 答案:b //*********Found********** fw.write( b );解析: fr.read()从源文件读取一个字节(返回int类型,-1表示读取结束),存储在变量b中。fw.write(int c)将字节b写入目标文件,实现数据复制,因此填写b。 4. 第四处空白:输入流的关闭方法 答案:close //*********Found********** fr.close(); //关闭流文件解析: FileReader是输入流,使用后必须关闭以释放系统资源(如文件句柄)。close()是Closeable接口的方法,用于关闭流,因此填写close。 5. 第五处空白:输出流的关闭方法 答案:close //*********Found********** fw.close(); //关闭流文件解析: FileWriter是输出流,关闭前会将缓冲区数据刷新到文件,确保数据完整写入。同样调用close()方法关闭,因此填写close。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过命令行参数接收源文件和目标文件路径,使用FileReader和FileWriter实现文本文件的复制,核心功能包括: 校验命令行参数(需提供2个参数:源文件和目标文件路径) 创建File对象关联源文件(f1)和目标文件(f2) 通过字符流读取源文件内容,并写入目标文件 关闭输入输出流,释放资源,输出复制完成提示 运行说明 前置条件: 准备一个源文件(如source.txt),包含任意文本内容 确保目标文件路径可写(若文件不存在,程序会自动创建) 编译与运行: 编译:javac Java_3.java(生成Java_3.class) 运行:java Java_3 source.txt target.txt(source.txt为源文件,target.txt为目标文件) 执行流程: 参数校验:若参数不足2个,输出错误提示并退出 流初始化:创建FileReader(读f1)和FileWriter(写f2) 复制逻辑:循环调用fr.read()读取字节(b),直到返回-1(文件结束),每次读取后通过fw.write(b)写入目标文件 资源释放:关闭fr和fw,输出has done! 运行结果: 目标文件target.txt被创建,内容与source.txt完全一致 控制台输出has done!表示复制成功 五、核心知识点总结 File类的作用 路径表示:File类不直接操作文件内容,仅用于表示文件或目录的路径(抽象表示) 构造方法:File(String pathname)通过字符串路径创建对象,支持相对路径和绝对路径 关联流:FileReader和FileWriter的构造方法可接收File对象,实现流与文件的关联 命令行参数(args数组) 传递方式:运行Java程序时通过java 类名 参数1 参数2 ...传递,存储在main方法的String[] args中 校验逻辑:程序先判断args.length<2,确保提供源文件和目标文件路径,否则提示用法并退出 索引规则:args[0]为第一个参数(源文件),args[1]为第二个参数(目标文件) 字符流的读写操作 FileReader:用于读取字符流,read()方法返回读取的字符(int类型,0~65535),-1表示文件结束 FileWriter:用于写入字符流,write(int c)方法将字符c写入输出流 循环读写:通过while((b=fr.read()) != -1)循环读取,直到文件结束,每次读取后立即写入,实现边读边写 流的关闭机制 必要性:流操作占用系统资源(如文件描述符),不关闭会导致资源泄露,尤其在频繁操作文件时可能引发程序异常 关闭时机:读写完成后必须关闭,close()方法会自动刷新输出流的缓冲区(确保数据写入文件) 异常处理:流操作可能抛出IOException,需放在try块中,通过catch捕获处理 六、常见错误与应试技巧 常见错误分析 第一处空白类名错误:写成file(Java区分大小写,正确为File)或FileReader(混淆流类与File类) 第二处空白参数错误:写成args[0](源文件覆盖自身)或"file2"(硬编码而非使用命令行参数) 第三处空白写入数据错误:写成fr.read()(重复读取,导致数据丢失)或b+1(修改原始数据,复制错误) 第四/五处空白关闭方法错误:写成close()的拼写错误(如clost)或遗漏关闭(资源泄露,可能导致数据未完全写入) 应试技巧 File实例化:“File类表路径,构造方法传字符串,源文件用args[0],目标文件args[1]” 流读写逻辑:“read()读字节,返回-1表结束,write(b)写数据,循环复制全内容” 流关闭原则:“流用完必关,close方法要调用,先关输入再输出,资源释放无烦恼” 参数校验:“程序启动要参数,长度不够提示它,usage格式讲清楚,用户使用不犯傻” 通过本题,我们掌握了File类的路径表示、命令行参数的处理、字符流(FileReader/FileWriter)的读写操作,以及流资源的关闭机制。这类题型是“文件操作+流处理”的典型体现,对理解Java中IO流的基本使用和资源管理具有重要意义。

Java 文件复制实战:FileReader与FileWriter的流操作全解析 Java 文件复制实战:FileReader与FileWriter的流操作全解析 115.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于文件读写、流操作的典型题型,主要考察File类实例化、参数传递、流写入及流关闭方法,包含5处需要填写的空白(标记为//*********Found**********): import java.io.File; import java.io.FileReader; import java.io.FileWriter; import java.io.IOException; public class Java_3 { public static void main(String args[]) { if(args.length<2) { System.out.println("ERROR: need parameters."); System.out.println("-usage: java <classname> <file1> <file2>"); System.exit(0); //退出程序 } //*********Found********** File f1=new _________________( args[0] ); //*********Found********** File f2=new File( _________________ ); try { FileReader fr=new FileReader(f1); FileWriter fw=new FileWriter(f2); int b; while((b=fr.read()) != -1) //*********Found********** fw.write( ________________ ); //*********Found********** fr._____________(); //关闭流文件 //*********Found********** fw._____________(); //关闭流文件 System.out.println("has done!"); } catch(IOException e) { e.printStackTrace(); } } }二、空白处逐一解析与解答 1. 第一处空白:File对象的实例化类名 答案:File //*********Found********** File f1=new File( args[0] );解析: File类用于表示文件或目录的路径,其构造方法File(String pathname)接收字符串路径作为参数。此处需创建File对象关联第一个输入文件(args[0]为命令行第一个参数,即源文件路径),因此填写File。 2. 第二处空白:目标文件的路径参数 答案:args[1] //*********Found********** File f2=new File( args[1] );解析: 程序功能是复制文件,f2需关联目标文件。命令行参数中,args[0]为源文件,args[1]为目标文件(题目提示usage: java <classname> <file1> <file2>),因此填写args[1]。 3. 第三处空白:写入流的字节数据 答案:b //*********Found********** fw.write( b );解析: fr.read()从源文件读取一个字节(返回int类型,-1表示读取结束),存储在变量b中。fw.write(int c)将字节b写入目标文件,实现数据复制,因此填写b。 4. 第四处空白:输入流的关闭方法 答案:close //*********Found********** fr.close(); //关闭流文件解析: FileReader是输入流,使用后必须关闭以释放系统资源(如文件句柄)。close()是Closeable接口的方法,用于关闭流,因此填写close。 5. 第五处空白:输出流的关闭方法 答案:close //*********Found********** fw.close(); //关闭流文件解析: FileWriter是输出流,关闭前会将缓冲区数据刷新到文件,确保数据完整写入。同样调用close()方法关闭,因此填写close。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过命令行参数接收源文件和目标文件路径,使用FileReader和FileWriter实现文本文件的复制,核心功能包括: 校验命令行参数(需提供2个参数:源文件和目标文件路径) 创建File对象关联源文件(f1)和目标文件(f2) 通过字符流读取源文件内容,并写入目标文件 关闭输入输出流,释放资源,输出复制完成提示 运行说明 前置条件: 准备一个源文件(如source.txt),包含任意文本内容 确保目标文件路径可写(若文件不存在,程序会自动创建) 编译与运行: 编译:javac Java_3.java(生成Java_3.class) 运行:java Java_3 source.txt target.txt(source.txt为源文件,target.txt为目标文件) 执行流程: 参数校验:若参数不足2个,输出错误提示并退出 流初始化:创建FileReader(读f1)和FileWriter(写f2) 复制逻辑:循环调用fr.read()读取字节(b),直到返回-1(文件结束),每次读取后通过fw.write(b)写入目标文件 资源释放:关闭fr和fw,输出has done! 运行结果: 目标文件target.txt被创建,内容与source.txt完全一致 控制台输出has done!表示复制成功 五、核心知识点总结 File类的作用 路径表示:File类不直接操作文件内容,仅用于表示文件或目录的路径(抽象表示) 构造方法:File(String pathname)通过字符串路径创建对象,支持相对路径和绝对路径 关联流:FileReader和FileWriter的构造方法可接收File对象,实现流与文件的关联 命令行参数(args数组) 传递方式:运行Java程序时通过java 类名 参数1 参数2 ...传递,存储在main方法的String[] args中 校验逻辑:程序先判断args.length<2,确保提供源文件和目标文件路径,否则提示用法并退出 索引规则:args[0]为第一个参数(源文件),args[1]为第二个参数(目标文件) 字符流的读写操作 FileReader:用于读取字符流,read()方法返回读取的字符(int类型,0~65535),-1表示文件结束 FileWriter:用于写入字符流,write(int c)方法将字符c写入输出流 循环读写:通过while((b=fr.read()) != -1)循环读取,直到文件结束,每次读取后立即写入,实现边读边写 流的关闭机制 必要性:流操作占用系统资源(如文件描述符),不关闭会导致资源泄露,尤其在频繁操作文件时可能引发程序异常 关闭时机:读写完成后必须关闭,close()方法会自动刷新输出流的缓冲区(确保数据写入文件) 异常处理:流操作可能抛出IOException,需放在try块中,通过catch捕获处理 六、常见错误与应试技巧 常见错误分析 第一处空白类名错误:写成file(Java区分大小写,正确为File)或FileReader(混淆流类与File类) 第二处空白参数错误:写成args[0](源文件覆盖自身)或"file2"(硬编码而非使用命令行参数) 第三处空白写入数据错误:写成fr.read()(重复读取,导致数据丢失)或b+1(修改原始数据,复制错误) 第四/五处空白关闭方法错误:写成close()的拼写错误(如clost)或遗漏关闭(资源泄露,可能导致数据未完全写入) 应试技巧 File实例化:“File类表路径,构造方法传字符串,源文件用args[0],目标文件args[1]” 流读写逻辑:“read()读字节,返回-1表结束,write(b)写数据,循环复制全内容” 流关闭原则:“流用完必关,close方法要调用,先关输入再输出,资源释放无烦恼” 参数校验:“程序启动要参数,长度不够提示它,usage格式讲清楚,用户使用不犯傻” 通过本题,我们掌握了File类的路径表示、命令行参数的处理、字符流(FileReader/FileWriter)的读写操作,以及流资源的关闭机制。这类题型是“文件操作+流处理”的典型体现,对理解Java中IO流的基本使用和资源管理具有重要意义。 -

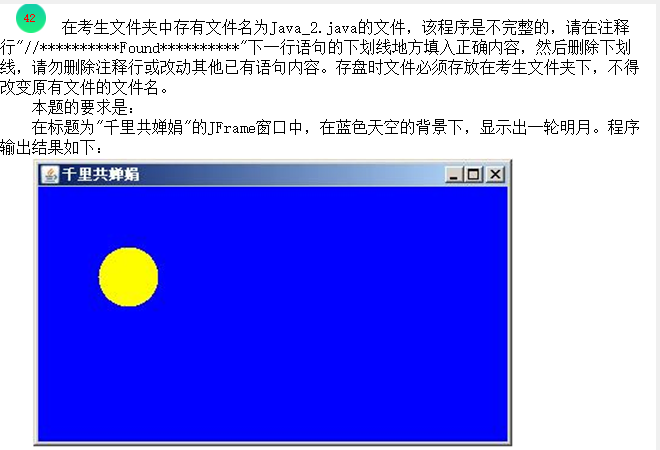

Java 图形绘制实战:Swing窗口与2D图形绘制全解析 Java 图形绘制实战:Swing窗口与2D图形绘制全解析 114.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于Swing窗口、面板组件及2D图形绘制的典型题型,主要考察包导入、窗口显示、类定义、容器获取、组件添加及面板继承,包含6处需要填写的空白(标记为//*********Found**********): import java.awt.*; import java.awt.geom.*; //*********Found********** import javax._______________.*; public class Java_2 { public static void main(String[] args) { DrawFrame frame = new DrawFrame(); frame.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); //*********Found********** frame._______________(true); } } //*********Found********** class ___________________ extends JFrame { public DrawFrame() { setTitle("千里共婵娟"); setSize(DEFAULT_WIDTH, DEFAULT_HEIGHT); DrawPanel panel = new DrawPanel(); //*********Found********** Container contentPane = ___________________(); //*********Found********** contentPane.______________(panel); } public static final int DEFAULT_WIDTH = 400; public static final int DEFAULT_HEIGHT = 240; } //*********Found********** class DrawPanel ________________________ { public void paintComponent(Graphics g) { super.paintComponent(g); Graphics2D g2 = (Graphics2D)g; double l = 0; double r = 0; double w = 400; double h = 400; Rectangle2D re = new Rectangle2D.Double(l,r,w,h); g2.setPaint(Color.BLUE); g2.fill(re); double leftX = 50; double topY = 50; double width = 50; double height = 50; Rectangle2D rect = new Rectangle2D.Double(leftX, topY, width, height); Ellipse2D ellipse = new Ellipse2D.Double(); ellipse.setFrame(rect); g2.setPaint(Color.YELLOW); g2.fill(ellipse); } }二、空白处逐一解析与解答 1. 第一处空白:Swing组件所在的包 答案:swing //*********Found********** import javax.swing.*;解析: 程序中使用了JFrame(窗口)、JPanel(面板)等Swing组件,这些类均位于javax.swing包下。导入该包才能正确识别这些组件,因此填写swing。 2. 第二处空白:窗口显示的方法 答案:setVisible //*********Found********** frame.setVisible(true);解析: JFrame创建后默认不可见,需调用setVisible(true)方法使其显示在屏幕上。该方法是控制窗口可见性的核心方法,因此填写setVisible。 3. 第三处空白:继承JFrame的类名 答案:DrawFrame //*********Found********** class DrawFrame extends JFrame解析: 类的构造方法为public DrawFrame(),根据Java类定义规则,类名必须与构造方法名一致。且该类继承JFrame以实现窗口功能,因此填写DrawFrame。 4. 第四处空白:获取窗口内容面板的方法 答案:getContentPane //*********Found********** Container contentPane = getContentPane();解析: JFrame的组件需添加到内容面板(ContentPane)中,getContentPane()是JFrame的方法,用于获取该容器(返回Container类型)。因此填写getContentPane。 5. 第五处空白:向容器添加组件的方法 答案:add //*********Found********** contentPane.add(panel);解析: Container接口的add(Component comp)方法用于将组件(如DrawPanel实例panel)添加到容器中,使其在窗口中显示。因此填写add。 6. 第六处空白:DrawPanel继承的父类 答案:extends JPanel //*********Found********** class DrawPanel extends JPanel解析: DrawPanel用于绘图,需继承JPanel(Swing的面板组件),并通过重写paintComponent(Graphics g)方法实现自定义绘图。JPanel提供了绘图所需的基础功能,因此填写extends JPanel。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过Swing创建图形界面,在窗口中绘制蓝色背景和黄色圆形,核心功能包括: 创建名为“千里共婵娟”的窗口(宽400,高240) 窗口中添加自定义面板DrawPanel,作为绘图区域 在面板上绘制: 蓝色矩形(覆盖整个面板,作为背景) 黄色圆形(位于坐标(50,50),宽高50,模拟“月亮”) 运行说明 程序启动流程: main方法创建DrawFrame窗口实例 设置窗口关闭时退出程序(JFrame.EXIT_ON_CLOSE) 调用setVisible(true)显示窗口 窗口初始化(DrawFrame构造方法): 设置窗口标题为“千里共婵娟”,大小为400×240 创建DrawPanel实例panel(绘图面板) 获取内容面板,将panel添加到内容面板中 绘图逻辑(DrawPanel的paintComponent方法): 调用super.paintComponent(g)确保面板正确刷新 将Graphics对象转换为Graphics2D(支持2D图形绘制) 绘制蓝色背景:创建Rectangle2D(坐标(0,0),宽400,高400),设置颜色为蓝色并填充 绘制黄色圆形:创建矩形框架(坐标(50,50),宽50,高50),通过Ellipse2D基于该矩形绘制圆形,设置颜色为黄色并填充 运行效果: 窗口标题为“千里共婵娟” 窗口背景为蓝色,左上角有一个黄色圆形(模拟月亮) 五、核心知识点总结 Swing组件与包导入 核心包:javax.swing包含所有Swing组件(JFrame、JPanel等),需通过import javax.swing.*导入 优势:Swing是Java的轻量级GUI工具包,组件跨平台一致性好,支持自定义绘图 窗口(JFrame)基本操作 实例化:new JFrame()创建窗口对象,通常通过继承JFrame扩展功能 核心方法: setTitle(String):设置窗口标题 setSize(int width, int height):设置窗口大小 setDefaultCloseOperation(int):设置关闭行为(JFrame.EXIT_ON_CLOSE表示关闭时退出程序) setVisible(boolean):控制窗口可见性(true为显示) 容器与组件管理 内容面板:JFrame的组件必须添加到内容面板(通过getContentPane()获取),而非直接添加到窗口 组件添加:Container.add(Component)方法将组件(如JPanel)添加到容器,使组件在窗口中显示 面板作用:JPanel作为中间容器,用于组织其他组件或作为绘图区域 2D图形绘制基础 绘图方法:自定义绘图需继承JPanel并重写paintComponent(Graphics g)方法 Graphics2D:2D绘图的核心类,通过(Graphics2D)g转换获得,支持复杂图形绘制 图形对象: Rectangle2D.Double:创建矩形(参数:x坐标、y坐标、宽、高) Ellipse2D.Double:创建椭圆/圆形(通过setFrame(Rectangle2D)基于矩形创建,矩形为正方形时即为圆形) 绘制步骤:创建图形对象 → 设置颜色(setPaint(Color)) → 填充图形(fill(Shape)) 六、常见错误与应试技巧 常见错误分析 第一处空白包名错误:写成swingx(非标准包)或java.swing(正确包前缀为javax) 第二处空白窗口显示错误:遗漏此代码(窗口创建后不显示)或写成setVisible(1)(参数应为布尔值,非整数) 第三处空白类名错误:类名与构造方法名不一致(如写成DrawFrame1),导致编译报错 第四处空白内容面板错误:写成getContainer()(无此方法)或直接使用this(窗口本身不能直接添加组件) 第五处空白添加方法错误:写成adds(方法名错误)或参数错误(如添加字符串而非组件) 第六处空白面板继承错误:写成extends JFrame(DrawPanel是面板,不应继承窗口)或未继承JPanel(无法重写paintComponent) 应试技巧 包导入:“Swing组件在javax.swing,import语句要写全,星号代表所有类,组件使用不麻烦” 窗口显示:“窗口创建后要显示,setVisible(true)来调用,参数true是显示,false隐藏要记牢” 类与构造方法:“类名构造要同名,继承JFrame做窗口,标题大小设置好,组件添加到面板” 绘图面板:“绘图用JPanel,继承它来重写方法,paintComponent传Graphics,转换2D绘图形” 图形绘制:“矩形椭圆先创建,setPaint设颜色,fill方法来填充,坐标大小要精准” 通过本题,我们掌握了Swing窗口的创建与显示、容器与组件的管理、自定义面板的绘图方法,以及2D图形(矩形、圆形)的绘制逻辑。这类题型是“GUI框架+图形绘制”的典型体现,对理解Java图形界面开发与可视化呈现具有重要意义。

Java 图形绘制实战:Swing窗口与2D图形绘制全解析 Java 图形绘制实战:Swing窗口与2D图形绘制全解析 114.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于Swing窗口、面板组件及2D图形绘制的典型题型,主要考察包导入、窗口显示、类定义、容器获取、组件添加及面板继承,包含6处需要填写的空白(标记为//*********Found**********): import java.awt.*; import java.awt.geom.*; //*********Found********** import javax._______________.*; public class Java_2 { public static void main(String[] args) { DrawFrame frame = new DrawFrame(); frame.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); //*********Found********** frame._______________(true); } } //*********Found********** class ___________________ extends JFrame { public DrawFrame() { setTitle("千里共婵娟"); setSize(DEFAULT_WIDTH, DEFAULT_HEIGHT); DrawPanel panel = new DrawPanel(); //*********Found********** Container contentPane = ___________________(); //*********Found********** contentPane.______________(panel); } public static final int DEFAULT_WIDTH = 400; public static final int DEFAULT_HEIGHT = 240; } //*********Found********** class DrawPanel ________________________ { public void paintComponent(Graphics g) { super.paintComponent(g); Graphics2D g2 = (Graphics2D)g; double l = 0; double r = 0; double w = 400; double h = 400; Rectangle2D re = new Rectangle2D.Double(l,r,w,h); g2.setPaint(Color.BLUE); g2.fill(re); double leftX = 50; double topY = 50; double width = 50; double height = 50; Rectangle2D rect = new Rectangle2D.Double(leftX, topY, width, height); Ellipse2D ellipse = new Ellipse2D.Double(); ellipse.setFrame(rect); g2.setPaint(Color.YELLOW); g2.fill(ellipse); } }二、空白处逐一解析与解答 1. 第一处空白:Swing组件所在的包 答案:swing //*********Found********** import javax.swing.*;解析: 程序中使用了JFrame(窗口)、JPanel(面板)等Swing组件,这些类均位于javax.swing包下。导入该包才能正确识别这些组件,因此填写swing。 2. 第二处空白:窗口显示的方法 答案:setVisible //*********Found********** frame.setVisible(true);解析: JFrame创建后默认不可见,需调用setVisible(true)方法使其显示在屏幕上。该方法是控制窗口可见性的核心方法,因此填写setVisible。 3. 第三处空白:继承JFrame的类名 答案:DrawFrame //*********Found********** class DrawFrame extends JFrame解析: 类的构造方法为public DrawFrame(),根据Java类定义规则,类名必须与构造方法名一致。且该类继承JFrame以实现窗口功能,因此填写DrawFrame。 4. 第四处空白:获取窗口内容面板的方法 答案:getContentPane //*********Found********** Container contentPane = getContentPane();解析: JFrame的组件需添加到内容面板(ContentPane)中,getContentPane()是JFrame的方法,用于获取该容器(返回Container类型)。因此填写getContentPane。 5. 第五处空白:向容器添加组件的方法 答案:add //*********Found********** contentPane.add(panel);解析: Container接口的add(Component comp)方法用于将组件(如DrawPanel实例panel)添加到容器中,使其在窗口中显示。因此填写add。 6. 第六处空白:DrawPanel继承的父类 答案:extends JPanel //*********Found********** class DrawPanel extends JPanel解析: DrawPanel用于绘图,需继承JPanel(Swing的面板组件),并通过重写paintComponent(Graphics g)方法实现自定义绘图。JPanel提供了绘图所需的基础功能,因此填写extends JPanel。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过Swing创建图形界面,在窗口中绘制蓝色背景和黄色圆形,核心功能包括: 创建名为“千里共婵娟”的窗口(宽400,高240) 窗口中添加自定义面板DrawPanel,作为绘图区域 在面板上绘制: 蓝色矩形(覆盖整个面板,作为背景) 黄色圆形(位于坐标(50,50),宽高50,模拟“月亮”) 运行说明 程序启动流程: main方法创建DrawFrame窗口实例 设置窗口关闭时退出程序(JFrame.EXIT_ON_CLOSE) 调用setVisible(true)显示窗口 窗口初始化(DrawFrame构造方法): 设置窗口标题为“千里共婵娟”,大小为400×240 创建DrawPanel实例panel(绘图面板) 获取内容面板,将panel添加到内容面板中 绘图逻辑(DrawPanel的paintComponent方法): 调用super.paintComponent(g)确保面板正确刷新 将Graphics对象转换为Graphics2D(支持2D图形绘制) 绘制蓝色背景:创建Rectangle2D(坐标(0,0),宽400,高400),设置颜色为蓝色并填充 绘制黄色圆形:创建矩形框架(坐标(50,50),宽50,高50),通过Ellipse2D基于该矩形绘制圆形,设置颜色为黄色并填充 运行效果: 窗口标题为“千里共婵娟” 窗口背景为蓝色,左上角有一个黄色圆形(模拟月亮) 五、核心知识点总结 Swing组件与包导入 核心包:javax.swing包含所有Swing组件(JFrame、JPanel等),需通过import javax.swing.*导入 优势:Swing是Java的轻量级GUI工具包,组件跨平台一致性好,支持自定义绘图 窗口(JFrame)基本操作 实例化:new JFrame()创建窗口对象,通常通过继承JFrame扩展功能 核心方法: setTitle(String):设置窗口标题 setSize(int width, int height):设置窗口大小 setDefaultCloseOperation(int):设置关闭行为(JFrame.EXIT_ON_CLOSE表示关闭时退出程序) setVisible(boolean):控制窗口可见性(true为显示) 容器与组件管理 内容面板:JFrame的组件必须添加到内容面板(通过getContentPane()获取),而非直接添加到窗口 组件添加:Container.add(Component)方法将组件(如JPanel)添加到容器,使组件在窗口中显示 面板作用:JPanel作为中间容器,用于组织其他组件或作为绘图区域 2D图形绘制基础 绘图方法:自定义绘图需继承JPanel并重写paintComponent(Graphics g)方法 Graphics2D:2D绘图的核心类,通过(Graphics2D)g转换获得,支持复杂图形绘制 图形对象: Rectangle2D.Double:创建矩形(参数:x坐标、y坐标、宽、高) Ellipse2D.Double:创建椭圆/圆形(通过setFrame(Rectangle2D)基于矩形创建,矩形为正方形时即为圆形) 绘制步骤:创建图形对象 → 设置颜色(setPaint(Color)) → 填充图形(fill(Shape)) 六、常见错误与应试技巧 常见错误分析 第一处空白包名错误:写成swingx(非标准包)或java.swing(正确包前缀为javax) 第二处空白窗口显示错误:遗漏此代码(窗口创建后不显示)或写成setVisible(1)(参数应为布尔值,非整数) 第三处空白类名错误:类名与构造方法名不一致(如写成DrawFrame1),导致编译报错 第四处空白内容面板错误:写成getContainer()(无此方法)或直接使用this(窗口本身不能直接添加组件) 第五处空白添加方法错误:写成adds(方法名错误)或参数错误(如添加字符串而非组件) 第六处空白面板继承错误:写成extends JFrame(DrawPanel是面板,不应继承窗口)或未继承JPanel(无法重写paintComponent) 应试技巧 包导入:“Swing组件在javax.swing,import语句要写全,星号代表所有类,组件使用不麻烦” 窗口显示:“窗口创建后要显示,setVisible(true)来调用,参数true是显示,false隐藏要记牢” 类与构造方法:“类名构造要同名,继承JFrame做窗口,标题大小设置好,组件添加到面板” 绘图面板:“绘图用JPanel,继承它来重写方法,paintComponent传Graphics,转换2D绘图形” 图形绘制:“矩形椭圆先创建,setPaint设颜色,fill方法来填充,坐标大小要精准” 通过本题,我们掌握了Swing窗口的创建与显示、容器与组件的管理、自定义面板的绘图方法,以及2D图形(矩形、圆形)的绘制逻辑。这类题型是“GUI框架+图形绘制”的典型体现,对理解Java图形界面开发与可视化呈现具有重要意义。