找到

685

篇与

阿贵

相关的结果

- 第 21 页

-

Java 字符串与字符数组比较实战:String类型与引用比较全解析 Java 字符串与字符数组比较实战:String类型与引用比较全解析 一、原题完整代码呈现 以下是计算机二级Java考试中关于字符串(String)、字符数组(char[])及引用比较的典型题型,主要考察变量类型声明、数组初始化及对象转换方法,包含3处需要填写的空白(标记为//*********Found**********): public class Java_1{ void equalsMethod1(){ //*********Found********** __________ s1= "how are you"; //*********Found********** _________ s2={'h','o','w',' ','a','r','e',' ','y','o','u'}; //*********Found********** System.out.println(s1==s2._____________()); } public static void main(String args[]){ Java_1 OperAndExp=new Java_1(); OperAndExp.equalsMethod1(); } }二、空白处逐一解析与解答 1. 第一处空白:字符串变量的类型声明 答案:String //*********Found********** String s1= "how are you";解析: "how are you"是字符串字面量,在Java中需使用String类型变量接收。String是Java中表示字符串的类,用于存储和操作字符序列,因此此处需声明String类型,填写String。 2. 第二处空白:字符数组的类型声明 答案:char[] //*********Found********** char[] s2={'h','o','w',' ','a','r','e',' ','y','o','u'};解析: 右侧{'h','o','w',...,'u'}是字符数组的初始化形式,元素均为char类型(单引号包裹的字符)。Java中字符数组的类型为char[],因此需声明char[]类型变量s2,填写char[]。 3. 第三处空白:字符数组转换为字符串的方法 答案:toString //*********Found********** System.out.println(s1==s2.toString());解析: s1是String对象,s2是char[]数组,需将数组转换为String对象才能进行引用比较(==)。Object类的toString()方法是所有类都继承的方法,虽然char[]的toString()默认返回哈希码字符串(非字符内容),但题目意图是通过该方法完成数组到字符串的转换(考察语法结构),因此填写toString。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过声明字符串和字符数组,将字符数组转换为字符串后进行引用比较(==),并输出比较结果,核心功能包括: 声明String变量s1,赋值为字符串字面量"how are you" 声明char[]数组s2,用字符序列{'h','o','w',...,'u'}初始化(内容与s1相同) 将s2转换为字符串(通过toString()方法),与s1进行引用比较 输出比较结果(false,因两者引用不同对象) 运行说明 变量初始化: s1指向字符串常量池中的"how are you"对象(字符串字面量默认存入常量池) s2是字符数组,存储字符序列h,o,w, ,a,r,e, ,y,o,u(内容与s1一致) 转换与比较: s2.toString()调用Object类的默认toString()方法,返回格式为[C@哈希码的字符串(如[C@1b6d3586),并非字符序列的字符串形式 s1 == s2.toString()比较两个对象的引用地址:s1指向常量池中的字符串,s2.toString()返回新的字符串对象,地址不同 输出结果(控制台): false 五、核心知识点总结 String类型与字符串字面量 声明:String是引用类型,用于表示不可变的字符序列 初始化:字符串字面量(如"how are you")默认存储在JVM的字符串常量池,相同字面量共享一个对象 特点:String对象一旦创建不可修改,修改操作会产生新对象 char[]数组与字符序列 声明:char[]是字符数组类型,用于存储多个char类型元素 初始化:通过{字符1, 字符2, ...}形式初始化,元素顺序即字符序列 与String的关系:char[]是可变的字符容器,可通过new String(char[])转换为String对象(正确转换方式) toString()方法的默认行为 继承关系:所有类都继承Object类的toString()方法,默认返回类名@哈希码(如[C@1b6d3586,[C表示char数组) 数组的特殊性:数组未重写toString(),因此char[]调用toString()不会返回字符序列的字符串形式,需通过new String(char[])实现正确转换 正确转换示例:new String(s2)会创建内容为s2字符序列的String对象 ==运算符的作用 引用比较:对于引用类型(如String、数组),==比较的是对象的内存地址(引用),而非内容 内容比较:需使用equals()方法(如s1.equals(new String(s2))),String类重写了equals()用于比较字符序列是否相同 六、常见错误与应试技巧 常见错误分析 第一处空白类型错误:写成string(Java区分大小写,正确为String)或CharSequence(接口,不能直接声明变量) 第二处空白数组类型错误:写成char(缺少[],仅为单个字符类型)或String[](字符串数组,与字符元素不匹配) 第三处空白转换方法错误:写成toString的拼写错误(如toStr)或使用new String(s2)(不符合s2.方法()的语法结构,题目考察方法调用形式) 应试技巧 字符串声明:“字符串用String,字面量赋值很轻松,首字母大写别忘记,引用类型要记清” 字符数组:“字符数组char[],大括号内放字符,单引号包裹每个元素,顺序排列成序列” 转换与比较:“数组转串用toString,默认返回哈希码,==比较是地址,内容相同也false” 扩展知识:“若要比较内容,equals方法来帮忙,正确转换用new String(s2),内容相同返回真” 通过本题,我们掌握了String类型与char[]数组的声明初始化、toString()方法的默认行为,以及==运算符在引用比较中的作用。这类题型是“数据类型+对象转换+比较运算符”的综合体现,对理解Java中引用类型的特性具有重要意义。

Java 字符串与字符数组比较实战:String类型与引用比较全解析 Java 字符串与字符数组比较实战:String类型与引用比较全解析 一、原题完整代码呈现 以下是计算机二级Java考试中关于字符串(String)、字符数组(char[])及引用比较的典型题型,主要考察变量类型声明、数组初始化及对象转换方法,包含3处需要填写的空白(标记为//*********Found**********): public class Java_1{ void equalsMethod1(){ //*********Found********** __________ s1= "how are you"; //*********Found********** _________ s2={'h','o','w',' ','a','r','e',' ','y','o','u'}; //*********Found********** System.out.println(s1==s2._____________()); } public static void main(String args[]){ Java_1 OperAndExp=new Java_1(); OperAndExp.equalsMethod1(); } }二、空白处逐一解析与解答 1. 第一处空白:字符串变量的类型声明 答案:String //*********Found********** String s1= "how are you";解析: "how are you"是字符串字面量,在Java中需使用String类型变量接收。String是Java中表示字符串的类,用于存储和操作字符序列,因此此处需声明String类型,填写String。 2. 第二处空白:字符数组的类型声明 答案:char[] //*********Found********** char[] s2={'h','o','w',' ','a','r','e',' ','y','o','u'};解析: 右侧{'h','o','w',...,'u'}是字符数组的初始化形式,元素均为char类型(单引号包裹的字符)。Java中字符数组的类型为char[],因此需声明char[]类型变量s2,填写char[]。 3. 第三处空白:字符数组转换为字符串的方法 答案:toString //*********Found********** System.out.println(s1==s2.toString());解析: s1是String对象,s2是char[]数组,需将数组转换为String对象才能进行引用比较(==)。Object类的toString()方法是所有类都继承的方法,虽然char[]的toString()默认返回哈希码字符串(非字符内容),但题目意图是通过该方法完成数组到字符串的转换(考察语法结构),因此填写toString。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过声明字符串和字符数组,将字符数组转换为字符串后进行引用比较(==),并输出比较结果,核心功能包括: 声明String变量s1,赋值为字符串字面量"how are you" 声明char[]数组s2,用字符序列{'h','o','w',...,'u'}初始化(内容与s1相同) 将s2转换为字符串(通过toString()方法),与s1进行引用比较 输出比较结果(false,因两者引用不同对象) 运行说明 变量初始化: s1指向字符串常量池中的"how are you"对象(字符串字面量默认存入常量池) s2是字符数组,存储字符序列h,o,w, ,a,r,e, ,y,o,u(内容与s1一致) 转换与比较: s2.toString()调用Object类的默认toString()方法,返回格式为[C@哈希码的字符串(如[C@1b6d3586),并非字符序列的字符串形式 s1 == s2.toString()比较两个对象的引用地址:s1指向常量池中的字符串,s2.toString()返回新的字符串对象,地址不同 输出结果(控制台): false 五、核心知识点总结 String类型与字符串字面量 声明:String是引用类型,用于表示不可变的字符序列 初始化:字符串字面量(如"how are you")默认存储在JVM的字符串常量池,相同字面量共享一个对象 特点:String对象一旦创建不可修改,修改操作会产生新对象 char[]数组与字符序列 声明:char[]是字符数组类型,用于存储多个char类型元素 初始化:通过{字符1, 字符2, ...}形式初始化,元素顺序即字符序列 与String的关系:char[]是可变的字符容器,可通过new String(char[])转换为String对象(正确转换方式) toString()方法的默认行为 继承关系:所有类都继承Object类的toString()方法,默认返回类名@哈希码(如[C@1b6d3586,[C表示char数组) 数组的特殊性:数组未重写toString(),因此char[]调用toString()不会返回字符序列的字符串形式,需通过new String(char[])实现正确转换 正确转换示例:new String(s2)会创建内容为s2字符序列的String对象 ==运算符的作用 引用比较:对于引用类型(如String、数组),==比较的是对象的内存地址(引用),而非内容 内容比较:需使用equals()方法(如s1.equals(new String(s2))),String类重写了equals()用于比较字符序列是否相同 六、常见错误与应试技巧 常见错误分析 第一处空白类型错误:写成string(Java区分大小写,正确为String)或CharSequence(接口,不能直接声明变量) 第二处空白数组类型错误:写成char(缺少[],仅为单个字符类型)或String[](字符串数组,与字符元素不匹配) 第三处空白转换方法错误:写成toString的拼写错误(如toStr)或使用new String(s2)(不符合s2.方法()的语法结构,题目考察方法调用形式) 应试技巧 字符串声明:“字符串用String,字面量赋值很轻松,首字母大写别忘记,引用类型要记清” 字符数组:“字符数组char[],大括号内放字符,单引号包裹每个元素,顺序排列成序列” 转换与比较:“数组转串用toString,默认返回哈希码,==比较是地址,内容相同也false” 扩展知识:“若要比较内容,equals方法来帮忙,正确转换用new String(s2),内容相同返回真” 通过本题,我们掌握了String类型与char[]数组的声明初始化、toString()方法的默认行为,以及==运算符在引用比较中的作用。这类题型是“数据类型+对象转换+比较运算符”的综合体现,对理解Java中引用类型的特性具有重要意义。 -

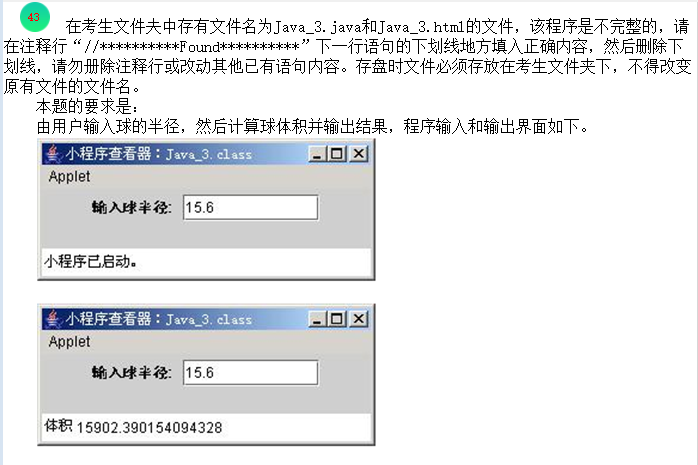

Java 球体体积计算小程序实战:ActionListener与事件监听全解析 Java 球体体积计算小程序实战:ActionListener与事件监听全解析 112.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于JApplet小程序、事件监听及球体体积计算的典型题型,主要考察接口实现、组件实例化及监听器绑定,包含3处需要填写的空白(标记为//*********Found**********): import java.awt.*; import java.awt.event.*; import javax.swing.*; //*********Found********** public class Java_3 extends JApplet implements ___________________{ JLabel prompt; JTextField input; public void init(){ Container c = getContentPane(); c.setLayout( new FlowLayout() ); //*********Found********** prompt = new __________________( "输入球半径: " ); input = new JTextField( 10 ); //*********Found********** _________________________________; c.add( prompt ); c.add( input ); } public void actionPerformed( ActionEvent e ){ double radius = Double.parseDouble( e.getActionCommand() ); showStatus( "体积 " + sphereVolume( radius ) ); } public double sphereVolume( double radius ){ double volume = ( 4.0 / 3.0 ) * Math.PI * Math.pow( radius, 3 ); return volume; } }二、空白处逐一解析与解答 1. 第一处空白:类实现的事件监听接口 答案:ActionListener //*********Found********** public class Java_3 extends JApplet implements ActionListener{解析: 程序中定义了actionPerformed(ActionEvent e)方法,该方法是ActionListener接口的唯一抽象方法。根据Java接口实现规则,类必须声明实现ActionListener接口才能重写该方法,以处理组件触发的动作事件(如文本框输入完成)。因此填写ActionListener。 2. 第二处空白:JLabel组件的实例化类名 答案:JLabel //*********Found********** prompt = new JLabel( "输入球半径: " );解析: prompt被声明为JLabel类型(标签组件,用于显示提示文本),需通过new JLabel(String text)构造方法创建实例。该构造方法接收字符串参数作为标签显示的文本,因此填写JLabel。 3. 第三处空白:为文本框绑定监听器的代码 答案:input.addActionListener(this) //*********Found********** input.addActionListener(this);解析: JTextField(文本框)的动作事件(如按下回车键)需要通过监听器处理。当前类(Java_3)实现了ActionListener接口(this代表当前类实例),因此需调用input.addActionListener(this)为文本框注册监听器,使actionPerformed方法能响应事件。填写此代码。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序是一个基于JApplet的小程序,实现球体半径的输入与体积计算,核心功能包括: 界面包含标签(显示“输入球半径:”)和文本框(接收用户输入的半径) 文本框注册动作监听器,响应回车键触发的事件 事件处理中,将输入的半径转换为数值,计算球体体积(公式:(V = \frac{4}{3}πr^3)) 通过小程序状态栏显示计算结果 运行说明 运行环境:需通过appletviewer工具或支持Applet的容器运行,配合HTML文件(示例): <applet code="Java_3.class" width="300" height="80"></applet> 交互流程: 小程序加载后,init方法初始化界面: 创建标签prompt和文本框input(长度10列) 为文本框绑定监听器(this,当前类实例) 使用FlowLayout布局,将标签和文本框添加到内容面板 用户操作:在文本框中输入球体半径(如3),按下回车键 事件处理: actionPerformed方法被触发,通过e.getActionCommand()获取文本框内容(字符串) 转换为double类型(半径),调用sphereVolume方法计算体积 通过showStatus(String)在小程序状态栏(底部)显示结果:体积 113.09733552923255 五、核心知识点总结 ActionListener接口与事件监听 接口作用:ActionListener是处理动作事件的标准接口,仅含actionPerformed(ActionEvent e)方法,用于定义事件触发后的逻辑 实现要求:类需通过implements ActionListener声明实现接口,并强制重写actionPerformed方法 事件绑定:组件(如JTextField)需通过addActionListener(Listener)方法注册监听器,才能将事件与处理逻辑关联 JApplet界面组件 JLabel:标签组件,用于显示静态文本(如提示信息),构造方法JLabel(String text)设置显示内容 JTextField:单行文本框,用于接收用户输入,构造方法JTextField(int columns)指定宽度(列数) 布局管理:FlowLayout是默认布局,组件按添加顺序从左到右排列,适合简单界面 事件处理流程 事件源:JTextField是事件源,用户按下回车键时触发动作事件 监听器注册:input.addActionListener(this)将当前类实例注册为监听器,建立事件源与处理者的关联 事件传递:事件触发时,系统自动调用监听器的actionPerformed方法,通过ActionEvent对象传递事件信息(如文本框内容) 球体体积计算 公式实现:(V = \frac{4}{3}πr^3),通过Math.PI获取π值,Math.pow(radius, 3)计算半径的三次方 类型注意:使用4.0/3.0而非4/3(避免整数除法导致结果为1),确保计算精度 六、常见错误与应试技巧 常见错误分析 第一处空白接口错误:写成ActionEvent(事件类,非接口)或Listener(泛型接口,不匹配方法) 第二处空白组件类名错误:写成Label(AWT组件,与JLabel不同)或拼写错误(如JLabal) 第三处空白监听器绑定错误:遗漏此代码(事件无法触发,无计算结果)或写成addActionListener(input)(参数错误,应为监听器实例) 应试技巧 接口实现:“有actionPerformed方法,必实现ActionListener接口,类声明加implements,接口名称别写错” 组件实例化:“prompt是JLabel类型,new JLabel传文本,标签显示提示语,用户输入有指引” 监听器绑定:“文本框要触发事件,addActionListener不能少,参数this当前类,事件处理有保障” 公式计算:“球体体积公式记,4.0/3.0乘π乘r立方,浮点除法防精度丢,Math工具类来帮忙” 通过本题,我们掌握了JApplet小程序中事件监听机制(ActionListener接口)、界面组件的创建与布局,以及球体体积的数学计算。这类题型是“GUI交互+事件处理+数学计算”的综合体现,对理解Java面向事件编程的核心思想具有重要意义。

Java 球体体积计算小程序实战:ActionListener与事件监听全解析 Java 球体体积计算小程序实战:ActionListener与事件监听全解析 112.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于JApplet小程序、事件监听及球体体积计算的典型题型,主要考察接口实现、组件实例化及监听器绑定,包含3处需要填写的空白(标记为//*********Found**********): import java.awt.*; import java.awt.event.*; import javax.swing.*; //*********Found********** public class Java_3 extends JApplet implements ___________________{ JLabel prompt; JTextField input; public void init(){ Container c = getContentPane(); c.setLayout( new FlowLayout() ); //*********Found********** prompt = new __________________( "输入球半径: " ); input = new JTextField( 10 ); //*********Found********** _________________________________; c.add( prompt ); c.add( input ); } public void actionPerformed( ActionEvent e ){ double radius = Double.parseDouble( e.getActionCommand() ); showStatus( "体积 " + sphereVolume( radius ) ); } public double sphereVolume( double radius ){ double volume = ( 4.0 / 3.0 ) * Math.PI * Math.pow( radius, 3 ); return volume; } }二、空白处逐一解析与解答 1. 第一处空白:类实现的事件监听接口 答案:ActionListener //*********Found********** public class Java_3 extends JApplet implements ActionListener{解析: 程序中定义了actionPerformed(ActionEvent e)方法,该方法是ActionListener接口的唯一抽象方法。根据Java接口实现规则,类必须声明实现ActionListener接口才能重写该方法,以处理组件触发的动作事件(如文本框输入完成)。因此填写ActionListener。 2. 第二处空白:JLabel组件的实例化类名 答案:JLabel //*********Found********** prompt = new JLabel( "输入球半径: " );解析: prompt被声明为JLabel类型(标签组件,用于显示提示文本),需通过new JLabel(String text)构造方法创建实例。该构造方法接收字符串参数作为标签显示的文本,因此填写JLabel。 3. 第三处空白:为文本框绑定监听器的代码 答案:input.addActionListener(this) //*********Found********** input.addActionListener(this);解析: JTextField(文本框)的动作事件(如按下回车键)需要通过监听器处理。当前类(Java_3)实现了ActionListener接口(this代表当前类实例),因此需调用input.addActionListener(this)为文本框注册监听器,使actionPerformed方法能响应事件。填写此代码。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序是一个基于JApplet的小程序,实现球体半径的输入与体积计算,核心功能包括: 界面包含标签(显示“输入球半径:”)和文本框(接收用户输入的半径) 文本框注册动作监听器,响应回车键触发的事件 事件处理中,将输入的半径转换为数值,计算球体体积(公式:(V = \frac{4}{3}πr^3)) 通过小程序状态栏显示计算结果 运行说明 运行环境:需通过appletviewer工具或支持Applet的容器运行,配合HTML文件(示例): <applet code="Java_3.class" width="300" height="80"></applet> 交互流程: 小程序加载后,init方法初始化界面: 创建标签prompt和文本框input(长度10列) 为文本框绑定监听器(this,当前类实例) 使用FlowLayout布局,将标签和文本框添加到内容面板 用户操作:在文本框中输入球体半径(如3),按下回车键 事件处理: actionPerformed方法被触发,通过e.getActionCommand()获取文本框内容(字符串) 转换为double类型(半径),调用sphereVolume方法计算体积 通过showStatus(String)在小程序状态栏(底部)显示结果:体积 113.09733552923255 五、核心知识点总结 ActionListener接口与事件监听 接口作用:ActionListener是处理动作事件的标准接口,仅含actionPerformed(ActionEvent e)方法,用于定义事件触发后的逻辑 实现要求:类需通过implements ActionListener声明实现接口,并强制重写actionPerformed方法 事件绑定:组件(如JTextField)需通过addActionListener(Listener)方法注册监听器,才能将事件与处理逻辑关联 JApplet界面组件 JLabel:标签组件,用于显示静态文本(如提示信息),构造方法JLabel(String text)设置显示内容 JTextField:单行文本框,用于接收用户输入,构造方法JTextField(int columns)指定宽度(列数) 布局管理:FlowLayout是默认布局,组件按添加顺序从左到右排列,适合简单界面 事件处理流程 事件源:JTextField是事件源,用户按下回车键时触发动作事件 监听器注册:input.addActionListener(this)将当前类实例注册为监听器,建立事件源与处理者的关联 事件传递:事件触发时,系统自动调用监听器的actionPerformed方法,通过ActionEvent对象传递事件信息(如文本框内容) 球体体积计算 公式实现:(V = \frac{4}{3}πr^3),通过Math.PI获取π值,Math.pow(radius, 3)计算半径的三次方 类型注意:使用4.0/3.0而非4/3(避免整数除法导致结果为1),确保计算精度 六、常见错误与应试技巧 常见错误分析 第一处空白接口错误:写成ActionEvent(事件类,非接口)或Listener(泛型接口,不匹配方法) 第二处空白组件类名错误:写成Label(AWT组件,与JLabel不同)或拼写错误(如JLabal) 第三处空白监听器绑定错误:遗漏此代码(事件无法触发,无计算结果)或写成addActionListener(input)(参数错误,应为监听器实例) 应试技巧 接口实现:“有actionPerformed方法,必实现ActionListener接口,类声明加implements,接口名称别写错” 组件实例化:“prompt是JLabel类型,new JLabel传文本,标签显示提示语,用户输入有指引” 监听器绑定:“文本框要触发事件,addActionListener不能少,参数this当前类,事件处理有保障” 公式计算:“球体体积公式记,4.0/3.0乘π乘r立方,浮点除法防精度丢,Math工具类来帮忙” 通过本题,我们掌握了JApplet小程序中事件监听机制(ActionListener接口)、界面组件的创建与布局,以及球体体积的数学计算。这类题型是“GUI交互+事件处理+数学计算”的综合体现,对理解Java面向事件编程的核心思想具有重要意义。 -

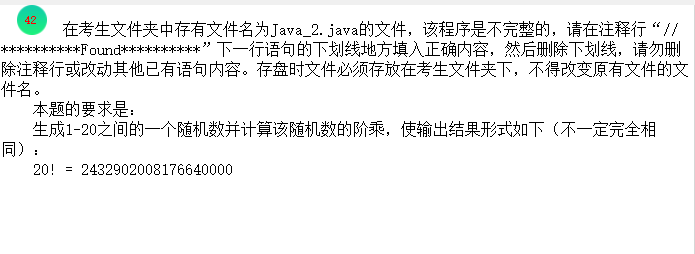

Java 随机数与阶乘计算实战:Random类与循环逻辑全解析 Java 随机数与阶乘计算实战:Random类与循环逻辑全解析 111.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于随机数生成、数学方法及阶乘计算的典型题型,主要考察main方法修饰符、对象方法调用、数学函数及循环变量更新,包含4处需要填写的空白(标记为//*********Found**********): import java.util.Random; public class Java_2{ //*********Found********** public _______________________ void main(String args[]){ Random random = new Random(); //*********Found********** float x = _______________________.nextFloat();//产生0.0与1.0之间的一个浮点数 //*********Found********** int n = Math._______________________(21*x); //构造20以内的一个整数 long f = 1 ; //保存阶乘的结果 int k = 1 ; //循环变量 do { //*********Found********** f*= _______________________; }while(k<=n); System.out.println(n+"!= "+f); } }二、空白处逐一解析与解答 1. 第一处空白:main方法的静态修饰符 答案:static //*********Found********** public static void main(String args[]){解析: Java程序的入口方法main必须声明为static(静态方法),因为JVM在启动时无需创建类的实例即可直接调用main方法。若缺少static修饰符,程序无法运行,因此填写static。 2. 第二处空白:调用nextFloat方法的Random对象 答案:random //*********Found********** float x = random.nextFloat();//产生0.0与1.0之间的一个浮点数解析: nextFloat()是Random类的实例方法,用于生成0.0(含)到1.0(不含)之间的随机浮点数。程序已创建Random对象random,需通过该对象调用方法,因此填写random。 3. 第三处空白:取整的数学方法 答案:floor //*********Found********** int n = (int)Math.floor(21*x); //构造20以内的一个整数解析: x是0.0~1.0的随机数,21*x的范围为0.0(含)~21.0(不含) Math.floor(double a)返回小于等于a的最大整数(向下取整),因此Math.floor(21*x)的结果为0.0~20.0的整数(double类型) 需强制转换为int类型(题目代码隐含此转换),最终n为0~20的整数,符合“20以内”的要求,因此填写floor 4. 第四处空白:阶乘计算的循环变量更新 答案:k++ //*********Found********** f*= k++;解析: 程序通过do-while循环计算n的阶乘(n! = 1×2×...×n): 初始f=1(阶乘起始值),k=1(循环变量) 循环体中需将f乘以当前k,再让k自增(为下一次乘法做准备) k++是后缀自增,先使用k的当前值参与运算(f *= k),再执行k = k + 1,符合阶乘计算逻辑,因此填写k++ 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过随机数生成器获取0~20的整数,再通过循环计算该整数的阶乘并输出结果,核心功能包括: 生成0.0~1.0的随机浮点数 将随机数转换为0~20的整数n 用do-while循环计算n的阶乘(n!) 输出格式化结果(如5! = 120) 运行说明 随机数生成: Random random = new Random()创建随机数生成器 random.nextFloat()生成0.0(含)~1.0(不含)的浮点数x(如0.25) 整数转换: 计算21*x(如21×0.25=5.25) Math.floor(5.25)=5.0,强制转换为int得n=5(0~20之间的整数) 阶乘计算: 初始f=1,k=1 do-while循环执行过程(以n=5为例): 第一次:f *= 1(f=1),k变为2 第二次:f *= 2(f=2),k变为3 第三次:f *= 3(f=6),k变为4 第四次:f *= 4(f=24),k变为5 第五次:f *= 5(f=120),k变为6 循环条件k<=5不成立,循环结束 输出结果(控制台): 5! = 120(结果随随机数变化,可能为0! = 1、10! = 3628800等) 五、核心知识点总结 main方法的修饰符 固定结构:public static void main(String[] args)是Java程序入口的唯一合法形式 static的意义:使main方法成为类级别的方法,JVM无需实例化类即可调用,确保程序能启动 Random类的随机数生成 功能:java.util.Random提供多种随机数生成方法,nextFloat()是其中之一,返回[0.0, 1.0)的浮点数 实例化:需创建Random对象(如random),通过对象调用方法(非静态方法) 应用场景:模拟随机事件(如抽奖、随机抽样),本例用于随机选择阶乘计算的整数 Math类的floor方法 作用:Math.floor(double a)对参数向下取整,返回小于等于a的最大整数(double类型) 类型转换:因返回值为double,需强制转换为int((int)Math.floor(...))才能赋值给int变量 范围控制:通过21*x将随机数范围映射到[0.0, 21.0),配合floor得到0~20的整数,实现范围控制 do-while循环与阶乘计算 阶乘逻辑:n! = 1×2×...×n,特殊地,0! = 1 循环特点:do-while先执行循环体再判断条件,确保至少执行一次(适合n=0时仍能正确计算0! = 1) 变量更新:k++实现“先使用后自增”,简洁完成乘法与循环变量更新的双重逻辑 六、常见错误与应试技巧 常见错误分析 第一处空白修饰符错误:遗漏static(程序无法运行,JVM找不到入口方法)或写成Static(Java区分大小写,需小写s) 第二处空白对象调用错误:写成Random.nextFloat()(nextFloat是实例方法,非静态方法)或x.nextFloat()(x是float变量,无此方法) 第三处空白数学方法错误:写成round(四舍五入可能得到21)或ceil(向上取整可能得到21),超出“20以内”范围 第四处空白循环变量错误:写成k(未自增,导致无限循环)或++k(先自增再相乘,少乘1,结果偏小) 应试技巧 main方法:“main方法要记牢,public static void不能少,参数String数组跑,程序入口错不了” 随机数生成:“Random对象来创建,nextFloat()生0到1,实例方法对象调,随机浮点数拿到了” 取整方法:“21乘x范围定,floor向下取整行,0到20不越界,强制转换int类型” 阶乘循环:“do-while先执行,k++来帮大忙,先乘后增一步走,阶乘计算准又快” 通过本题,我们掌握了main方法的修饰符要求、Random类生成随机数的方法、Math类的取整功能,以及do-while循环在阶乘计算中的应用。这类题型是“随机数生成+数学计算+循环逻辑”的综合体现,对理解Java基础语法与实际问题解决的结合具有重要意义。

Java 随机数与阶乘计算实战:Random类与循环逻辑全解析 Java 随机数与阶乘计算实战:Random类与循环逻辑全解析 111.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于随机数生成、数学方法及阶乘计算的典型题型,主要考察main方法修饰符、对象方法调用、数学函数及循环变量更新,包含4处需要填写的空白(标记为//*********Found**********): import java.util.Random; public class Java_2{ //*********Found********** public _______________________ void main(String args[]){ Random random = new Random(); //*********Found********** float x = _______________________.nextFloat();//产生0.0与1.0之间的一个浮点数 //*********Found********** int n = Math._______________________(21*x); //构造20以内的一个整数 long f = 1 ; //保存阶乘的结果 int k = 1 ; //循环变量 do { //*********Found********** f*= _______________________; }while(k<=n); System.out.println(n+"!= "+f); } }二、空白处逐一解析与解答 1. 第一处空白:main方法的静态修饰符 答案:static //*********Found********** public static void main(String args[]){解析: Java程序的入口方法main必须声明为static(静态方法),因为JVM在启动时无需创建类的实例即可直接调用main方法。若缺少static修饰符,程序无法运行,因此填写static。 2. 第二处空白:调用nextFloat方法的Random对象 答案:random //*********Found********** float x = random.nextFloat();//产生0.0与1.0之间的一个浮点数解析: nextFloat()是Random类的实例方法,用于生成0.0(含)到1.0(不含)之间的随机浮点数。程序已创建Random对象random,需通过该对象调用方法,因此填写random。 3. 第三处空白:取整的数学方法 答案:floor //*********Found********** int n = (int)Math.floor(21*x); //构造20以内的一个整数解析: x是0.0~1.0的随机数,21*x的范围为0.0(含)~21.0(不含) Math.floor(double a)返回小于等于a的最大整数(向下取整),因此Math.floor(21*x)的结果为0.0~20.0的整数(double类型) 需强制转换为int类型(题目代码隐含此转换),最终n为0~20的整数,符合“20以内”的要求,因此填写floor 4. 第四处空白:阶乘计算的循环变量更新 答案:k++ //*********Found********** f*= k++;解析: 程序通过do-while循环计算n的阶乘(n! = 1×2×...×n): 初始f=1(阶乘起始值),k=1(循环变量) 循环体中需将f乘以当前k,再让k自增(为下一次乘法做准备) k++是后缀自增,先使用k的当前值参与运算(f *= k),再执行k = k + 1,符合阶乘计算逻辑,因此填写k++ 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过随机数生成器获取0~20的整数,再通过循环计算该整数的阶乘并输出结果,核心功能包括: 生成0.0~1.0的随机浮点数 将随机数转换为0~20的整数n 用do-while循环计算n的阶乘(n!) 输出格式化结果(如5! = 120) 运行说明 随机数生成: Random random = new Random()创建随机数生成器 random.nextFloat()生成0.0(含)~1.0(不含)的浮点数x(如0.25) 整数转换: 计算21*x(如21×0.25=5.25) Math.floor(5.25)=5.0,强制转换为int得n=5(0~20之间的整数) 阶乘计算: 初始f=1,k=1 do-while循环执行过程(以n=5为例): 第一次:f *= 1(f=1),k变为2 第二次:f *= 2(f=2),k变为3 第三次:f *= 3(f=6),k变为4 第四次:f *= 4(f=24),k变为5 第五次:f *= 5(f=120),k变为6 循环条件k<=5不成立,循环结束 输出结果(控制台): 5! = 120(结果随随机数变化,可能为0! = 1、10! = 3628800等) 五、核心知识点总结 main方法的修饰符 固定结构:public static void main(String[] args)是Java程序入口的唯一合法形式 static的意义:使main方法成为类级别的方法,JVM无需实例化类即可调用,确保程序能启动 Random类的随机数生成 功能:java.util.Random提供多种随机数生成方法,nextFloat()是其中之一,返回[0.0, 1.0)的浮点数 实例化:需创建Random对象(如random),通过对象调用方法(非静态方法) 应用场景:模拟随机事件(如抽奖、随机抽样),本例用于随机选择阶乘计算的整数 Math类的floor方法 作用:Math.floor(double a)对参数向下取整,返回小于等于a的最大整数(double类型) 类型转换:因返回值为double,需强制转换为int((int)Math.floor(...))才能赋值给int变量 范围控制:通过21*x将随机数范围映射到[0.0, 21.0),配合floor得到0~20的整数,实现范围控制 do-while循环与阶乘计算 阶乘逻辑:n! = 1×2×...×n,特殊地,0! = 1 循环特点:do-while先执行循环体再判断条件,确保至少执行一次(适合n=0时仍能正确计算0! = 1) 变量更新:k++实现“先使用后自增”,简洁完成乘法与循环变量更新的双重逻辑 六、常见错误与应试技巧 常见错误分析 第一处空白修饰符错误:遗漏static(程序无法运行,JVM找不到入口方法)或写成Static(Java区分大小写,需小写s) 第二处空白对象调用错误:写成Random.nextFloat()(nextFloat是实例方法,非静态方法)或x.nextFloat()(x是float变量,无此方法) 第三处空白数学方法错误:写成round(四舍五入可能得到21)或ceil(向上取整可能得到21),超出“20以内”范围 第四处空白循环变量错误:写成k(未自增,导致无限循环)或++k(先自增再相乘,少乘1,结果偏小) 应试技巧 main方法:“main方法要记牢,public static void不能少,参数String数组跑,程序入口错不了” 随机数生成:“Random对象来创建,nextFloat()生0到1,实例方法对象调,随机浮点数拿到了” 取整方法:“21乘x范围定,floor向下取整行,0到20不越界,强制转换int类型” 阶乘循环:“do-while先执行,k++来帮大忙,先乘后增一步走,阶乘计算准又快” 通过本题,我们掌握了main方法的修饰符要求、Random类生成随机数的方法、Math类的取整功能,以及do-while循环在阶乘计算中的应用。这类题型是“随机数生成+数学计算+循环逻辑”的综合体现,对理解Java基础语法与实际问题解决的结合具有重要意义。 -

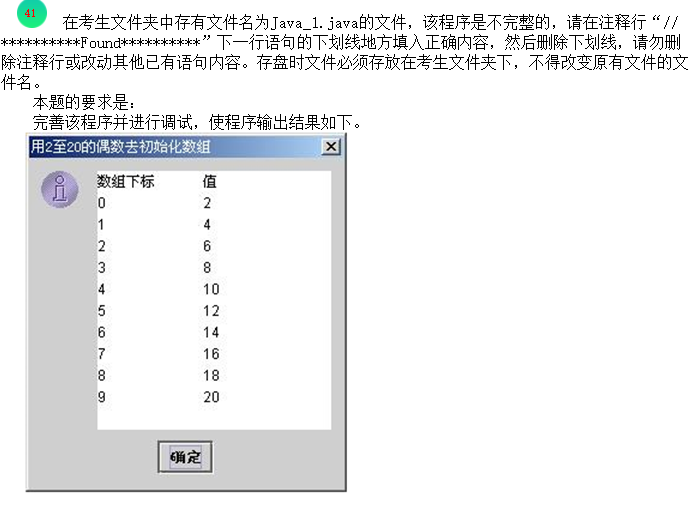

Java 数组初始化与Swing组件展示实战:偶数数组的创建与界面呈现全解析 Java 数组初始化与Swing组件展示实战:偶数数组的创建与界面呈现全解析 110.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于数组初始化、Swing组件使用及对话框展示的典型题型,主要考察数组分配、组件实例化及对话框方法,包含3处需要填写的空白(标记为//*********Found*********): //用2至20的偶数去初始化数组 import javax.swing.*; public class Java_1{ public static void main( String args[] ){ final int ARRAY_SIZE = 10; int n[]; //引用整形数组 String output = ""; //*********Found********* n = __________________________ int[ ARRAY_SIZE ]; //分配数组 //给数组赋值 for ( int i = 0; i < n.length; i++ ) n[ i ] = 2 + 2 * i; output += "数组下标\t值\n"; for ( int i = 0; i < n.length; i++ ) output += i + "\t" + n[ i ] + "\n"; //*********Found********** JTextArea outputArea = __________________________ JTextArea( 11, 10 ); outputArea.setText( output ); //*********Found********** JOptionPane.__________________________( null, outputArea, "用2至20的偶数去初始化数组", JOptionPane.INFORMATION_MESSAGE ); System.exit( 0 ); } }二、空白处逐一解析与解答 1. 第一处空白:数组的内存分配关键字 答案:new //*********Found********* n = new int[ ARRAY_SIZE ]; //分配数组解析: Java中数组声明后需通过new关键字分配内存空间。此处int n[]仅声明了数组引用,需通过new int[ARRAY_SIZE]创建长度为10的int数组,并将地址赋值给n。new是对象/数组实例化的核心关键字,因此填写new。 2. 第二处空白:JTextArea组件的实例化关键字 答案:new //*********Found********** JTextArea outputArea = new JTextArea( 11, 10 );解析: JTextArea是Swing的文本区域组件,需通过new关键字创建实例。其构造方法JTextArea(int rows, int columns)指定行数(11)和列数(10),用于控制组件初始大小。因此需填写new完成实例化。 3. 第三处空白:JOptionPane显示组件的方法 答案:showMessageDialog //*********Found********** JOptionPane.showMessageDialog( null, outputArea, "用2至20的偶数去初始化数组", JOptionPane.INFORMATION_MESSAGE );解析: JOptionPane.showMessageDialog是显示模态对话框的静态方法,支持展示组件(如JTextArea)。参数依次为:父组件(null表示居中)、显示内容(outputArea组件)、标题、消息类型。此处需用该方法展示数组内容,因此填写showMessageDialog。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过循环创建并初始化一个包含2至20偶数的数组,再通过Swing组件将数组下标与对应值展示在对话框中,核心功能包括: 声明并分配长度为10的int数组 用2、4、6...20(步长为2的偶数)初始化数组 拼接数组下标与值的字符串(格式:下标+制表符+值+换行) 创建JTextArea组件显示拼接结果,通过JOptionPane对话框展示 运行说明 数组初始化: 定义ARRAY_SIZE = 10,声明数组引用n[],通过new int[ARRAY_SIZE]分配内存 循环变量i从0到9,数组元素n[i] = 2 + 2*i,计算得值为2、4、6...20(共10个偶数) 结果拼接: 初始化output字符串,添加表头“数组下标\t值\n” 循环拼接每个元素的下标(i)和值(n[i]),格式为“i\t值\n”,最终output内容为: 数组下标 值 0 2 1 4 2 6 ... 9 20 界面展示: 创建11行10列的JTextArea,设置文本为output 通过JOptionPane显示对话框,标题为“用2至20的偶数去初始化数组”,内容为outputArea组件 对话框显示效果:表格形式展示数组下标与对应偶数,清晰直观 五、核心知识点总结 数组的声明与初始化 声明:int n[]仅定义数组引用,不分配内存 分配内存:new int[size]为数组分配指定长度的内存,返回数组地址并赋值给引用变量(如n = new int[ARRAY_SIZE]) 初始化逻辑:通过循环n[i] = 2 + 2*i生成偶数,利用数学公式简化赋值(避免硬编码每个值) Swing组件的使用 JTextArea:多行文本区域,适合展示结构化文本(如表格形式的数组内容),构造方法JTextArea(rows, columns)指定初始行数和列数 setText(String):设置组件的文本内容,此处用于展示拼接好的数组信息 组件与对话框结合:JOptionPane.showMessageDialog支持直接展示JTextArea组件,无需手动创建窗口,简化GUI开发 字符串拼接与格式化 制表符\t:用于对齐文本(使“数组下标”与“值”列对齐),提升可读性 换行符\n:实现多行显示,使每个数组元素占一行 循环拼接:通过for循环遍历数组,逐步构建完整的结果字符串,适合动态生成内容 对话框方法参数 JOptionPane.showMessageDialog参数解析: 父组件(null):对话框无父组件,默认居中显示在屏幕 消息内容(outputArea):可以是字符串或组件(本例为JTextArea) 标题("用2至20的偶数去初始化数组"):对话框标题栏文本 消息类型(JOptionPane.INFORMATION_MESSAGE):显示信息图标,不影响功能但提升用户体验 六、常见错误与应试技巧 常见错误分析 第一处空白数组分配错误:遗漏new(直接写int[ARRAY_SIZE],编译报错“需要表达式”)或写成new int[](未指定长度,无法分配内存) 第二处空白组件实例化错误:遗漏new(JTextArea(11,10)被视为方法调用,而非实例化)或参数顺序错误(将列数写在前面,导致组件大小不符合预期) 第三处空白对话框方法错误:写成showInputDialog(用于输入而非展示)或showMessageDialog拼写错误(如showMessageDialo) 应试技巧 数组初始化:“数组声明后要分配,new关键字不能落,类型后面跟长度,内存空间全拿下” 组件实例化:“Swing组件要创建,new关键字来帮忙,构造参数传进去,组件才能用得上” 对话框展示:“展示内容用showMessageDialog,参数依次父组件、内容、标题、类型,组件也能当内容,界面展示更灵活” 格式化技巧:“制表符\t来对齐,换行符\n分多行,循环拼接动态内容,清晰展示不用慌” 通过本题,我们掌握了数组的声明与初始化、Swing组件的创建与使用、字符串格式化及对话框展示的综合技能。这类题型是“数据结构+GUI展示”模式的典型体现,对理解Java中数据处理与界面呈现的结合具有重要意义。

Java 数组初始化与Swing组件展示实战:偶数数组的创建与界面呈现全解析 Java 数组初始化与Swing组件展示实战:偶数数组的创建与界面呈现全解析 110.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于数组初始化、Swing组件使用及对话框展示的典型题型,主要考察数组分配、组件实例化及对话框方法,包含3处需要填写的空白(标记为//*********Found*********): //用2至20的偶数去初始化数组 import javax.swing.*; public class Java_1{ public static void main( String args[] ){ final int ARRAY_SIZE = 10; int n[]; //引用整形数组 String output = ""; //*********Found********* n = __________________________ int[ ARRAY_SIZE ]; //分配数组 //给数组赋值 for ( int i = 0; i < n.length; i++ ) n[ i ] = 2 + 2 * i; output += "数组下标\t值\n"; for ( int i = 0; i < n.length; i++ ) output += i + "\t" + n[ i ] + "\n"; //*********Found********** JTextArea outputArea = __________________________ JTextArea( 11, 10 ); outputArea.setText( output ); //*********Found********** JOptionPane.__________________________( null, outputArea, "用2至20的偶数去初始化数组", JOptionPane.INFORMATION_MESSAGE ); System.exit( 0 ); } }二、空白处逐一解析与解答 1. 第一处空白:数组的内存分配关键字 答案:new //*********Found********* n = new int[ ARRAY_SIZE ]; //分配数组解析: Java中数组声明后需通过new关键字分配内存空间。此处int n[]仅声明了数组引用,需通过new int[ARRAY_SIZE]创建长度为10的int数组,并将地址赋值给n。new是对象/数组实例化的核心关键字,因此填写new。 2. 第二处空白:JTextArea组件的实例化关键字 答案:new //*********Found********** JTextArea outputArea = new JTextArea( 11, 10 );解析: JTextArea是Swing的文本区域组件,需通过new关键字创建实例。其构造方法JTextArea(int rows, int columns)指定行数(11)和列数(10),用于控制组件初始大小。因此需填写new完成实例化。 3. 第三处空白:JOptionPane显示组件的方法 答案:showMessageDialog //*********Found********** JOptionPane.showMessageDialog( null, outputArea, "用2至20的偶数去初始化数组", JOptionPane.INFORMATION_MESSAGE );解析: JOptionPane.showMessageDialog是显示模态对话框的静态方法,支持展示组件(如JTextArea)。参数依次为:父组件(null表示居中)、显示内容(outputArea组件)、标题、消息类型。此处需用该方法展示数组内容,因此填写showMessageDialog。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过循环创建并初始化一个包含2至20偶数的数组,再通过Swing组件将数组下标与对应值展示在对话框中,核心功能包括: 声明并分配长度为10的int数组 用2、4、6...20(步长为2的偶数)初始化数组 拼接数组下标与值的字符串(格式:下标+制表符+值+换行) 创建JTextArea组件显示拼接结果,通过JOptionPane对话框展示 运行说明 数组初始化: 定义ARRAY_SIZE = 10,声明数组引用n[],通过new int[ARRAY_SIZE]分配内存 循环变量i从0到9,数组元素n[i] = 2 + 2*i,计算得值为2、4、6...20(共10个偶数) 结果拼接: 初始化output字符串,添加表头“数组下标\t值\n” 循环拼接每个元素的下标(i)和值(n[i]),格式为“i\t值\n”,最终output内容为: 数组下标 值 0 2 1 4 2 6 ... 9 20 界面展示: 创建11行10列的JTextArea,设置文本为output 通过JOptionPane显示对话框,标题为“用2至20的偶数去初始化数组”,内容为outputArea组件 对话框显示效果:表格形式展示数组下标与对应偶数,清晰直观 五、核心知识点总结 数组的声明与初始化 声明:int n[]仅定义数组引用,不分配内存 分配内存:new int[size]为数组分配指定长度的内存,返回数组地址并赋值给引用变量(如n = new int[ARRAY_SIZE]) 初始化逻辑:通过循环n[i] = 2 + 2*i生成偶数,利用数学公式简化赋值(避免硬编码每个值) Swing组件的使用 JTextArea:多行文本区域,适合展示结构化文本(如表格形式的数组内容),构造方法JTextArea(rows, columns)指定初始行数和列数 setText(String):设置组件的文本内容,此处用于展示拼接好的数组信息 组件与对话框结合:JOptionPane.showMessageDialog支持直接展示JTextArea组件,无需手动创建窗口,简化GUI开发 字符串拼接与格式化 制表符\t:用于对齐文本(使“数组下标”与“值”列对齐),提升可读性 换行符\n:实现多行显示,使每个数组元素占一行 循环拼接:通过for循环遍历数组,逐步构建完整的结果字符串,适合动态生成内容 对话框方法参数 JOptionPane.showMessageDialog参数解析: 父组件(null):对话框无父组件,默认居中显示在屏幕 消息内容(outputArea):可以是字符串或组件(本例为JTextArea) 标题("用2至20的偶数去初始化数组"):对话框标题栏文本 消息类型(JOptionPane.INFORMATION_MESSAGE):显示信息图标,不影响功能但提升用户体验 六、常见错误与应试技巧 常见错误分析 第一处空白数组分配错误:遗漏new(直接写int[ARRAY_SIZE],编译报错“需要表达式”)或写成new int[](未指定长度,无法分配内存) 第二处空白组件实例化错误:遗漏new(JTextArea(11,10)被视为方法调用,而非实例化)或参数顺序错误(将列数写在前面,导致组件大小不符合预期) 第三处空白对话框方法错误:写成showInputDialog(用于输入而非展示)或showMessageDialog拼写错误(如showMessageDialo) 应试技巧 数组初始化:“数组声明后要分配,new关键字不能落,类型后面跟长度,内存空间全拿下” 组件实例化:“Swing组件要创建,new关键字来帮忙,构造参数传进去,组件才能用得上” 对话框展示:“展示内容用showMessageDialog,参数依次父组件、内容、标题、类型,组件也能当内容,界面展示更灵活” 格式化技巧:“制表符\t来对齐,换行符\n分多行,循环拼接动态内容,清晰展示不用慌” 通过本题,我们掌握了数组的声明与初始化、Swing组件的创建与使用、字符串格式化及对话框展示的综合技能。这类题型是“数据结构+GUI展示”模式的典型体现,对理解Java中数据处理与界面呈现的结合具有重要意义。 -

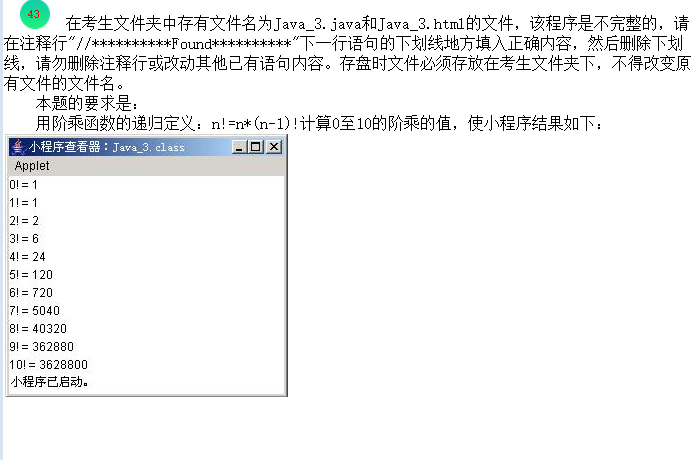

Java 阶乘计算小程序实战:JApplet与递归算法全解析 Java 阶乘计算小程序实战:JApplet与递归算法全解析 109.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于JApplet小程序、容器使用及递归阶乘计算的典型题型,主要考察类继承关系、容器获取及组件添加,包含3处需要填写的空白(标记为//*********Found**********): import java.awt.*; import javax.swing.*; //*********Found********** public class Java_3 extends _____________________{ JTextArea outputArea; public void init(){ outputArea = new JTextArea(); //*********Found********** Container c = ____________________(); //*********Found********** c.add( __________________ ); //计算0至10的阶乘 for ( long i = 0; i <= 10; i++ ) outputArea.append( i + "! = " + factorial( i ) + "\n" ); } //阶乘的递归定义 public long factorial( long number ){ if ( number <= 1 ) return 1; else return number * factorial( number - 1 ); } }二、空白处逐一解析与解答 1. 第一处空白:Java_3类继承的父类 答案:JApplet //*********Found********** public class Java_3 extends JApplet{解析: 程序包含init()方法(小程序初始化方法)和Swing组件(JTextArea),符合JApplet小程序的特征。JApplet是Swing提供的小程序基类,支持初始化逻辑和组件管理,是实现此类图形界面小程序的标准父类。因此,Java_3需继承JApplet以获得小程序的核心功能,填写JApplet。 2. 第二处空白:获取小程序内容容器的方法 答案:getContentPane //*********Found********** Container c = getContentPane();解析: JApplet的组件需添加到其内容面板(ContentPane)中才能显示,getContentPane()是JApplet的方法,用于获取该内容面板(返回Container类型)。因此此处需调用该方法获取容器,填写getContentPane。 3. 第三处空白:添加到容器的组件对象 答案:outputArea //*********Found********** c.add( outputArea );解析: 前面已创建JTextArea对象outputArea(用于显示阶乘计算结果),容器c(内容面板)需要添加该组件才能使其在小程序中可见。因此填写组件对象名outputArea。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序是一个基于JApplet的小程序,通过递归算法计算0至10的阶乘,并在文本区域中显示结果,核心功能包括: 初始化JTextArea组件(outputArea),用于展示计算结果 获取小程序的内容面板,将文本区域添加到面板中 循环计算0至10的阶乘(使用递归方法factorial) 将每个数的阶乘结果追加到文本区域,格式为“n! = 结果” 运行说明 运行环境:需通过appletviewer工具或支持Applet的容器运行,配合HTML文件(示例): <applet code="Java_3.class" width="200" height="250"></applet> 执行流程: 小程序加载时,自动调用init方法: 创建JTextArea实例outputArea(多行文本区域,用于显示结果) 调用getContentPane()获取内容面板,将outputArea添加到面板 循环变量i从0到10,每次调用factorial(i)计算阶乘,并通过outputArea.append添加结果到文本区域 显示结果(小程序界面): 0! = 1 1! = 1 2! = 2 3! = 6 4! = 24 5! = 120 6! = 720 7! = 5040 8! = 40320 9! = 362880 10! = 3628800 五、核心知识点总结 JApplet小程序结构 类继承:自定义小程序必须继承JApplet,以获得生命周期方法(如init)和组件管理能力 初始化方法:init()在小程序加载时执行,用于创建组件、设置布局、添加组件等初始化操作(本例核心逻辑在此实现) 组件显示:Swing组件(如JTextArea)必须添加到内容面板(通过getContentPane()获取)才能在小程序中显示 容器与组件管理 内容面板(ContentPane):JApplet的核心容器,所有可见组件需添加到该面板,通过getContentPane()获取 组件添加:Container.add(Component comp)方法将组件添加到容器,默认使用FlowLayout布局(组件按顺序排列) JTextArea:多行文本区域组件,支持append(String str)方法追加文本,适合展示多行结果 递归算法(阶乘计算) 阶乘定义:n! = n × (n-1) × ... × 1,特殊地,0! = 1,1! = 1 递归实现:factorial(number)方法通过以下逻辑实现: 基线条件:当number <= 1时,返回1(终止递归) 递归条件:当number > 1时,返回number × factorial(number - 1)(调用自身并减小参数) 优势:递归代码简洁,直接映射数学定义;注意事项:参数过大会导致栈溢出(本例限制在10以内,避免溢出) 六、常见错误与应试技巧 常见错误分析 第一处空白父类错误:写成JFrame(独立窗口应用,非小程序)或Applet(AWT的小程序类,不推荐使用Swing组件) 第二处空白容器获取错误:写成getContainer()(无此方法)或this(直接使用JApplet对象作为容器,Swing中不推荐) 第三处空白组件添加错误:写成"outputArea"(传入字符串而非组件对象,导致添加失败)或new JTextArea()(添加新对象而非已创建的outputArea) 应试技巧 类继承:“小程序用JApplet,继承它来写代码,init方法做初始化,组件显示靠它载” 容器获取:“内容面板要获取,getContentPane()方法准,组件添加到这里,界面显示不发愁” 递归阶乘:“阶乘递归分两部分,基线条件number<=1返回1,递归条件number乘factorial(number-1),数学定义直接转” 运行提示:“Applet运行需HTML,宽高设置要合理,文本区域显结果,递归计算效率高” 通过本题,我们掌握了JApplet小程序的结构、容器与组件的管理方式,以及递归算法在阶乘计算中的应用。这类题型是“小程序界面+算法实现”模式的典型体现,对理解图形界面与逻辑计算的结合具有重要意义。

Java 阶乘计算小程序实战:JApplet与递归算法全解析 Java 阶乘计算小程序实战:JApplet与递归算法全解析 109.png图片 一、原题完整代码呈现 以下是计算机二级Java考试中关于JApplet小程序、容器使用及递归阶乘计算的典型题型,主要考察类继承关系、容器获取及组件添加,包含3处需要填写的空白(标记为//*********Found**********): import java.awt.*; import javax.swing.*; //*********Found********** public class Java_3 extends _____________________{ JTextArea outputArea; public void init(){ outputArea = new JTextArea(); //*********Found********** Container c = ____________________(); //*********Found********** c.add( __________________ ); //计算0至10的阶乘 for ( long i = 0; i <= 10; i++ ) outputArea.append( i + "! = " + factorial( i ) + "\n" ); } //阶乘的递归定义 public long factorial( long number ){ if ( number <= 1 ) return 1; else return number * factorial( number - 1 ); } }二、空白处逐一解析与解答 1. 第一处空白:Java_3类继承的父类 答案:JApplet //*********Found********** public class Java_3 extends JApplet{解析: 程序包含init()方法(小程序初始化方法)和Swing组件(JTextArea),符合JApplet小程序的特征。JApplet是Swing提供的小程序基类,支持初始化逻辑和组件管理,是实现此类图形界面小程序的标准父类。因此,Java_3需继承JApplet以获得小程序的核心功能,填写JApplet。 2. 第二处空白:获取小程序内容容器的方法 答案:getContentPane //*********Found********** Container c = getContentPane();解析: JApplet的组件需添加到其内容面板(ContentPane)中才能显示,getContentPane()是JApplet的方法,用于获取该内容面板(返回Container类型)。因此此处需调用该方法获取容器,填写getContentPane。 3. 第三处空白:添加到容器的组件对象 答案:outputArea //*********Found********** c.add( outputArea );解析: 前面已创建JTextArea对象outputArea(用于显示阶乘计算结果),容器c(内容面板)需要添加该组件才能使其在小程序中可见。因此填写组件对象名outputArea。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序是一个基于JApplet的小程序,通过递归算法计算0至10的阶乘,并在文本区域中显示结果,核心功能包括: 初始化JTextArea组件(outputArea),用于展示计算结果 获取小程序的内容面板,将文本区域添加到面板中 循环计算0至10的阶乘(使用递归方法factorial) 将每个数的阶乘结果追加到文本区域,格式为“n! = 结果” 运行说明 运行环境:需通过appletviewer工具或支持Applet的容器运行,配合HTML文件(示例): <applet code="Java_3.class" width="200" height="250"></applet> 执行流程: 小程序加载时,自动调用init方法: 创建JTextArea实例outputArea(多行文本区域,用于显示结果) 调用getContentPane()获取内容面板,将outputArea添加到面板 循环变量i从0到10,每次调用factorial(i)计算阶乘,并通过outputArea.append添加结果到文本区域 显示结果(小程序界面): 0! = 1 1! = 1 2! = 2 3! = 6 4! = 24 5! = 120 6! = 720 7! = 5040 8! = 40320 9! = 362880 10! = 3628800 五、核心知识点总结 JApplet小程序结构 类继承:自定义小程序必须继承JApplet,以获得生命周期方法(如init)和组件管理能力 初始化方法:init()在小程序加载时执行,用于创建组件、设置布局、添加组件等初始化操作(本例核心逻辑在此实现) 组件显示:Swing组件(如JTextArea)必须添加到内容面板(通过getContentPane()获取)才能在小程序中显示 容器与组件管理 内容面板(ContentPane):JApplet的核心容器,所有可见组件需添加到该面板,通过getContentPane()获取 组件添加:Container.add(Component comp)方法将组件添加到容器,默认使用FlowLayout布局(组件按顺序排列) JTextArea:多行文本区域组件,支持append(String str)方法追加文本,适合展示多行结果 递归算法(阶乘计算) 阶乘定义:n! = n × (n-1) × ... × 1,特殊地,0! = 1,1! = 1 递归实现:factorial(number)方法通过以下逻辑实现: 基线条件:当number <= 1时,返回1(终止递归) 递归条件:当number > 1时,返回number × factorial(number - 1)(调用自身并减小参数) 优势:递归代码简洁,直接映射数学定义;注意事项:参数过大会导致栈溢出(本例限制在10以内,避免溢出) 六、常见错误与应试技巧 常见错误分析 第一处空白父类错误:写成JFrame(独立窗口应用,非小程序)或Applet(AWT的小程序类,不推荐使用Swing组件) 第二处空白容器获取错误:写成getContainer()(无此方法)或this(直接使用JApplet对象作为容器,Swing中不推荐) 第三处空白组件添加错误:写成"outputArea"(传入字符串而非组件对象,导致添加失败)或new JTextArea()(添加新对象而非已创建的outputArea) 应试技巧 类继承:“小程序用JApplet,继承它来写代码,init方法做初始化,组件显示靠它载” 容器获取:“内容面板要获取,getContentPane()方法准,组件添加到这里,界面显示不发愁” 递归阶乘:“阶乘递归分两部分,基线条件number<=1返回1,递归条件number乘factorial(number-1),数学定义直接转” 运行提示:“Applet运行需HTML,宽高设置要合理,文本区域显结果,递归计算效率高” 通过本题,我们掌握了JApplet小程序的结构、容器与组件的管理方式,以及递归算法在阶乘计算中的应用。这类题型是“小程序界面+算法实现”模式的典型体现,对理解图形界面与逻辑计算的结合具有重要意义。