最新发布

-

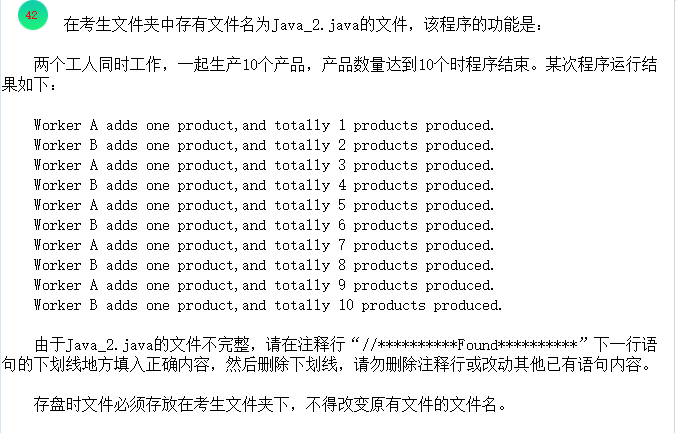

Java多线程同步:生产者模型实现与解析 Java多线程同步:生产者模型实现与解析 一、题目代码分析 147.png图片 以下是需要补全的Java多线程代码,核心功能是模拟两个工人(线程)协作生产产品,通过同步机制确保生产数量的正确性。代码需要解决多线程并发访问共享资源时可能出现的数据不一致问题: public class Java_2 { public static void main(String[] args){ Workshop shop; shop = new Workshop(); // 创建两个线程,共享同一个Workshop实例 Thread w1 = new Thread(shop); Thread w2 = new Thread(shop); w1.setName("Worker A"); w2.setName("Worker B"); w1.start(); // 启动线程1 w2.start(); // 启动线程2 } } //**********Found********** class Workshop _________________{ //**********Found********** _________ int products = 0; // 产品数量(共享资源) //**********Found********** public void ______( ){ for (int i = 0; i<10; i++){ produce(); // 调用生产方法 //**********Found********** _______{ Thread.sleep(2); // 模拟生产耗时 //**********Found********** }_______(Exception e) } } public void produce(){ //**********Found********** synchronized(_______){ // 同步代码块,确保线程安全 if(products <10){ products++; // 增加产品数量 System.out.print(Thread.currentThread().getName()); System.out.println( " adds one product, and totally " + products +" products produced."); } } } }二、空白处逐一解析 要实现多线程安全的产品生产模拟,需围绕“线程接口实现”“共享资源可见性”“同步机制”“异常处理”四个核心目标,逐个突破空白: 1. 第一个空白:class Workshop _________________{ 解析:Workshop类的实例作为Thread构造参数,说明它必须实现Runnable接口(线程执行体接口),否则无法作为线程任务。 答案:implements Runnable 2. 第二个空白:_________ int products = 0; 解析:products是多线程共享的产品数量变量,需用volatile修饰以保证内存可见性(一个线程修改后,其他线程能立即看到最新值),避免线程缓存导致的数据不一致。 答案:volatile 3. 第三个空白:public void ______( ){ 解析:Runnable接口强制要求实现run()方法,作为线程的执行入口(线程启动后自动调用run()方法)。 答案:run 4. 第四个空白:_______{ 解析:Thread.sleep(2)可能抛出InterruptedException(受查异常),必须用try块包裹可能抛出异常的代码。 答案:try 5. 第五个空白:}_______(Exception e) 解析:与try块搭配,用catch捕获try块中抛出的Exception异常,避免程序崩溃。 答案:catch 6. 第六个空白:synchronized(_______){ 解析:synchronized同步代码块需要指定锁对象,确保同一时间只有一个线程执行该代码块。此处使用this(当前Workshop实例)作为锁,保证两个线程竞争同一把锁。 答案:this 三、完整正确代码 public class Java_2 { public static void main(String[] args){ Workshop shop; shop = new Workshop(); // 创建两个线程,共享同一个Workshop实例(关键:共享资源) Thread w1 = new Thread(shop); Thread w2 = new Thread(shop); w1.setName("Worker A"); w2.setName("Worker B"); w1.start(); // 启动线程1 w2.start(); // 启动线程2 } } // Workshop类实现Runnable接口,作为线程执行体 class Workshop implements Runnable { // 共享资源:产品数量,用volatile保证内存可见性 volatile int products = 0; // 线程执行入口:实现Runnable接口的run()方法 public void run() { for (int i = 0; i < 10; i++) { // 每个工人尝试生产10次 produce(); // 调用生产方法(同步方法) try { // 捕获sleep可能抛出的中断异常 Thread.sleep(2); // 模拟生产耗时(毫秒) } catch (InterruptedException e) { // 处理中断异常(实际开发中可记录日志) e.printStackTrace(); } } } // 生产产品的方法(需要同步控制) public void produce() { // 同步代码块:使用this作为锁对象,确保线程安全 synchronized(this) { // 仅当产品数量小于10时才生产(避免超量生产) if(products < 10) { products++; // 产品数量+1 // 输出当前线程名称和生产后总数量 System.out.print(Thread.currentThread().getName()); System.out.println(" adds one product, and totally " + products + " products produced."); } } } }优化说明: 将异常类型细化为InterruptedException(Thread.sleep()实际抛出的异常),避免过度捕获; 增加异常处理逻辑(e.printStackTrace()),便于调试; 调整代码格式(如空格、换行),提升可读性。 四、代码运行示例 Worker A adds one product, and totally 1 products produced. Worker B adds one product, and totally 2 products produced. Worker A adds one product, and totally 3 products produced. Worker B adds one product, and totally 4 products produced. Worker A adds one product, and totally 5 products produced. Worker B adds one product, and totally 6 products produced. Worker A adds one product, and totally 7 products produced. Worker B adds one product, and totally 8 products produced. Worker A adds one product, and totally 9 products produced. Worker B adds one product, and totally 10 products produced.说明:由于线程调度的不确定性,A和B的输出顺序可能不同,但最终总产品数一定是10(同步机制保证)。五、核心知识点总结 通过这个多线程生产模拟实例,可系统掌握Java多线程同步的3个核心技术点: 1. 线程创建方式:实现Runnable接口 本例使用“实现Runnable接口”的方式创建线程,优势是: 避免单继承限制(一个类可同时实现Runnable和其他接口); 适合多线程共享同一资源(多个线程可共享一个Runnable实例)。 核心步骤: 类实现Runnable接口; 重写run()方法(线程执行体); 创建Thread对象,传入Runnable实例; 调用start()方法启动线程(底层调用run())。 2. 共享资源可见性:volatile关键字 volatile int products = 0中的volatile作用: 禁止指令重排序:确保products的读写操作按顺序执行; 内存可见性:一个线程修改products后,其他线程能立即看到最新值(避免线程缓存导致的“脏读”)。 注意:volatile仅保证可见性,不保证原子性(如products++是“读取-修改-写入”三步操作,仍需同步机制)。3. 线程同步:synchronized关键字 synchronized(this) { ... }同步代码块的作用: 互斥性:同一时间只有一个线程能进入同步块(通过锁对象实现,本例锁对象是this); 原子性:确保if(products <10)和products++作为整体执行,避免“超量生产”(如两个线程同时判断products=9,导致最终products=11)。 同步原理: 线程进入同步块前需获取锁对象的“监视器锁(monitor)”; 其他线程若未获取锁,会进入阻塞状态,直到锁被释放; 锁释放时,会将工作内存中的修改刷新到主内存(保证可见性)。 六、未同步的风险与同步机制的必要性 如果去掉synchronized同步块,可能出现以下问题: 超量生产:两个线程同时判断products=9,都执行products++,最终products=11(超出预期的10); 计数错误:products++是非原子操作,可能导致“丢失更新”(如两个线程同时读取products=5,都加1后写入,结果仍为6而非7); 输出混乱:System.out.print()和System.out.println()可能被交叉执行,导致输出内容错乱。 同步机制(如synchronized)通过“互斥访问”解决了这些问题,是多线程安全的基础。 七、拓展与优化建议 本例可从以下方向扩展,深入理解多线程同步: 1. 使用同步方法替代同步代码块 将produce()方法声明为同步方法(等价于 synchronized(this)): // 同步方法:锁对象是this public synchronized void produce() { if(products < 10) { products++; // ...输出逻辑 } }2. 使用显式锁(ReentrantLock) JDK 1.5+提供的ReentrantLock比synchronized更灵活(支持超时获取锁、可中断锁等): import java.util.concurrent.locks.Lock; import java.util.concurrent.locks.ReentrantLock; class Workshop implements Runnable { private Lock lock = new ReentrantLock(); // 显式锁 volatile int products = 0; public void produce() { lock.lock(); // 获取锁 try { if(products < 10) { products++; // ...输出逻辑 } } finally { lock.unlock(); // 确保锁释放(必须放在finally中) } } // ...其他代码 }3. 限制总生产次数 当前代码中,每个线程尝试生产10次,但实际只需生产10个产品。可使用wait()和notify()优化,避免无效尝试: public void produce() throws InterruptedException { synchronized(this) { while(products >= 10) { // 用while避免虚假唤醒 wait(); // 产品已满,当前线程等待 } products++; System.out.println(...); notifyAll(); // 唤醒其他等待线程 } }八、总结 本例通过两个工人协作生产产品的场景,展示了Java多线程编程的核心问题:共享资源的并发访问控制。Runnable接口实现了线程任务的定义,volatile保证了共享变量的可见性,synchronized通过互斥锁解决了原子性问题,三者结合实现了线程安全的生产过程。 多线程同步是Java并发编程的基础,理解synchronized的工作原理、volatile的适用场景以及线程创建方式,对于开发高性能、线程安全的应用程序至关重要。实际开发中,需根据业务场景选择合适的同步机制(如synchronized适合简单场景,ReentrantLock适合复杂场景),在性能和安全性之间找到平衡。

Java多线程同步:生产者模型实现与解析 Java多线程同步:生产者模型实现与解析 一、题目代码分析 147.png图片 以下是需要补全的Java多线程代码,核心功能是模拟两个工人(线程)协作生产产品,通过同步机制确保生产数量的正确性。代码需要解决多线程并发访问共享资源时可能出现的数据不一致问题: public class Java_2 { public static void main(String[] args){ Workshop shop; shop = new Workshop(); // 创建两个线程,共享同一个Workshop实例 Thread w1 = new Thread(shop); Thread w2 = new Thread(shop); w1.setName("Worker A"); w2.setName("Worker B"); w1.start(); // 启动线程1 w2.start(); // 启动线程2 } } //**********Found********** class Workshop _________________{ //**********Found********** _________ int products = 0; // 产品数量(共享资源) //**********Found********** public void ______( ){ for (int i = 0; i<10; i++){ produce(); // 调用生产方法 //**********Found********** _______{ Thread.sleep(2); // 模拟生产耗时 //**********Found********** }_______(Exception e) } } public void produce(){ //**********Found********** synchronized(_______){ // 同步代码块,确保线程安全 if(products <10){ products++; // 增加产品数量 System.out.print(Thread.currentThread().getName()); System.out.println( " adds one product, and totally " + products +" products produced."); } } } }二、空白处逐一解析 要实现多线程安全的产品生产模拟,需围绕“线程接口实现”“共享资源可见性”“同步机制”“异常处理”四个核心目标,逐个突破空白: 1. 第一个空白:class Workshop _________________{ 解析:Workshop类的实例作为Thread构造参数,说明它必须实现Runnable接口(线程执行体接口),否则无法作为线程任务。 答案:implements Runnable 2. 第二个空白:_________ int products = 0; 解析:products是多线程共享的产品数量变量,需用volatile修饰以保证内存可见性(一个线程修改后,其他线程能立即看到最新值),避免线程缓存导致的数据不一致。 答案:volatile 3. 第三个空白:public void ______( ){ 解析:Runnable接口强制要求实现run()方法,作为线程的执行入口(线程启动后自动调用run()方法)。 答案:run 4. 第四个空白:_______{ 解析:Thread.sleep(2)可能抛出InterruptedException(受查异常),必须用try块包裹可能抛出异常的代码。 答案:try 5. 第五个空白:}_______(Exception e) 解析:与try块搭配,用catch捕获try块中抛出的Exception异常,避免程序崩溃。 答案:catch 6. 第六个空白:synchronized(_______){ 解析:synchronized同步代码块需要指定锁对象,确保同一时间只有一个线程执行该代码块。此处使用this(当前Workshop实例)作为锁,保证两个线程竞争同一把锁。 答案:this 三、完整正确代码 public class Java_2 { public static void main(String[] args){ Workshop shop; shop = new Workshop(); // 创建两个线程,共享同一个Workshop实例(关键:共享资源) Thread w1 = new Thread(shop); Thread w2 = new Thread(shop); w1.setName("Worker A"); w2.setName("Worker B"); w1.start(); // 启动线程1 w2.start(); // 启动线程2 } } // Workshop类实现Runnable接口,作为线程执行体 class Workshop implements Runnable { // 共享资源:产品数量,用volatile保证内存可见性 volatile int products = 0; // 线程执行入口:实现Runnable接口的run()方法 public void run() { for (int i = 0; i < 10; i++) { // 每个工人尝试生产10次 produce(); // 调用生产方法(同步方法) try { // 捕获sleep可能抛出的中断异常 Thread.sleep(2); // 模拟生产耗时(毫秒) } catch (InterruptedException e) { // 处理中断异常(实际开发中可记录日志) e.printStackTrace(); } } } // 生产产品的方法(需要同步控制) public void produce() { // 同步代码块:使用this作为锁对象,确保线程安全 synchronized(this) { // 仅当产品数量小于10时才生产(避免超量生产) if(products < 10) { products++; // 产品数量+1 // 输出当前线程名称和生产后总数量 System.out.print(Thread.currentThread().getName()); System.out.println(" adds one product, and totally " + products + " products produced."); } } } }优化说明: 将异常类型细化为InterruptedException(Thread.sleep()实际抛出的异常),避免过度捕获; 增加异常处理逻辑(e.printStackTrace()),便于调试; 调整代码格式(如空格、换行),提升可读性。 四、代码运行示例 Worker A adds one product, and totally 1 products produced. Worker B adds one product, and totally 2 products produced. Worker A adds one product, and totally 3 products produced. Worker B adds one product, and totally 4 products produced. Worker A adds one product, and totally 5 products produced. Worker B adds one product, and totally 6 products produced. Worker A adds one product, and totally 7 products produced. Worker B adds one product, and totally 8 products produced. Worker A adds one product, and totally 9 products produced. Worker B adds one product, and totally 10 products produced.说明:由于线程调度的不确定性,A和B的输出顺序可能不同,但最终总产品数一定是10(同步机制保证)。五、核心知识点总结 通过这个多线程生产模拟实例,可系统掌握Java多线程同步的3个核心技术点: 1. 线程创建方式:实现Runnable接口 本例使用“实现Runnable接口”的方式创建线程,优势是: 避免单继承限制(一个类可同时实现Runnable和其他接口); 适合多线程共享同一资源(多个线程可共享一个Runnable实例)。 核心步骤: 类实现Runnable接口; 重写run()方法(线程执行体); 创建Thread对象,传入Runnable实例; 调用start()方法启动线程(底层调用run())。 2. 共享资源可见性:volatile关键字 volatile int products = 0中的volatile作用: 禁止指令重排序:确保products的读写操作按顺序执行; 内存可见性:一个线程修改products后,其他线程能立即看到最新值(避免线程缓存导致的“脏读”)。 注意:volatile仅保证可见性,不保证原子性(如products++是“读取-修改-写入”三步操作,仍需同步机制)。3. 线程同步:synchronized关键字 synchronized(this) { ... }同步代码块的作用: 互斥性:同一时间只有一个线程能进入同步块(通过锁对象实现,本例锁对象是this); 原子性:确保if(products <10)和products++作为整体执行,避免“超量生产”(如两个线程同时判断products=9,导致最终products=11)。 同步原理: 线程进入同步块前需获取锁对象的“监视器锁(monitor)”; 其他线程若未获取锁,会进入阻塞状态,直到锁被释放; 锁释放时,会将工作内存中的修改刷新到主内存(保证可见性)。 六、未同步的风险与同步机制的必要性 如果去掉synchronized同步块,可能出现以下问题: 超量生产:两个线程同时判断products=9,都执行products++,最终products=11(超出预期的10); 计数错误:products++是非原子操作,可能导致“丢失更新”(如两个线程同时读取products=5,都加1后写入,结果仍为6而非7); 输出混乱:System.out.print()和System.out.println()可能被交叉执行,导致输出内容错乱。 同步机制(如synchronized)通过“互斥访问”解决了这些问题,是多线程安全的基础。 七、拓展与优化建议 本例可从以下方向扩展,深入理解多线程同步: 1. 使用同步方法替代同步代码块 将produce()方法声明为同步方法(等价于 synchronized(this)): // 同步方法:锁对象是this public synchronized void produce() { if(products < 10) { products++; // ...输出逻辑 } }2. 使用显式锁(ReentrantLock) JDK 1.5+提供的ReentrantLock比synchronized更灵活(支持超时获取锁、可中断锁等): import java.util.concurrent.locks.Lock; import java.util.concurrent.locks.ReentrantLock; class Workshop implements Runnable { private Lock lock = new ReentrantLock(); // 显式锁 volatile int products = 0; public void produce() { lock.lock(); // 获取锁 try { if(products < 10) { products++; // ...输出逻辑 } } finally { lock.unlock(); // 确保锁释放(必须放在finally中) } } // ...其他代码 }3. 限制总生产次数 当前代码中,每个线程尝试生产10次,但实际只需生产10个产品。可使用wait()和notify()优化,避免无效尝试: public void produce() throws InterruptedException { synchronized(this) { while(products >= 10) { // 用while避免虚假唤醒 wait(); // 产品已满,当前线程等待 } products++; System.out.println(...); notifyAll(); // 唤醒其他等待线程 } }八、总结 本例通过两个工人协作生产产品的场景,展示了Java多线程编程的核心问题:共享资源的并发访问控制。Runnable接口实现了线程任务的定义,volatile保证了共享变量的可见性,synchronized通过互斥锁解决了原子性问题,三者结合实现了线程安全的生产过程。 多线程同步是Java并发编程的基础,理解synchronized的工作原理、volatile的适用场景以及线程创建方式,对于开发高性能、线程安全的应用程序至关重要。实际开发中,需根据业务场景选择合适的同步机制(如synchronized适合简单场景,ReentrantLock适合复杂场景),在性能和安全性之间找到平衡。 -

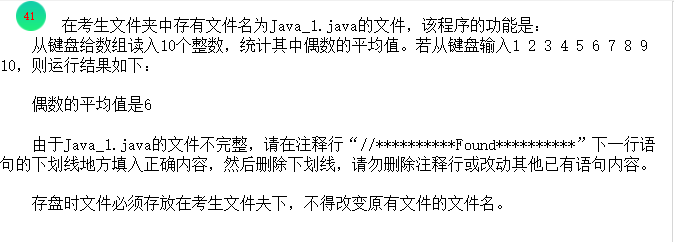

Java数组操作:计算偶数平均值的实现与解析 Java数组操作:计算偶数平均值的实现与解析 题目代码分析 146.png图片 以下是需要补全的Java代码,功能是从输入获取10个整数,计算其中所有偶数的平均值并输出: import java.util.Scanner; public class Java_1 { public static void main(String[] args) { int []a = new int[10]; // 存储10个整数的数组 int s = 0,n = 0; // s:偶数之和, n:偶数的个数 //**********Found********** Scanner scan = new Scanner(____________); //**********Found********** for(int i=0;i<a.____________;i++){ //**********Found********** a[i] = __________; if(a[i]%2==0){ // 判断是否为偶数 //**********Found********** s += __________; //**********Found********** n = __________; } } if(n!=0) // 避免除以0的错误 System.out.println("偶数的平均值是 " + s/n); } }空白处解析 要解决这个问题,我们需要完成从输入获取数据、存储数据、筛选偶数、计算偶数平均值的完整流程: 第一个空白处:Scanner scan = new Scanner(____________); 解析:创建Scanner对象用于输入,需要指定输入源。从控制台输入应使用System.in 答案:System.in 第二个空白处:for(int i=0;i<a.____________;i++) 解析:循环需要遍历数组的所有元素,数组的长度可以通过length属性获取 答案:length 第三个空白处:a[i] = __________; 解析:需要从输入获取整数并存储到数组中,使用Scanner的nextInt()方法 答案:scan.nextInt() 第四个空白处:s += __________; 解析:如果是偶数,需要将其值累加到总和s中 答案:a[i] 第五个空白处:n = __________; 解析:需要统计偶数的个数,每找到一个偶数,计数器n就增加1 答案:n + 1 或 ++n 完整正确代码 隐藏内容,请前往内页查看详情 程序运行原理 这个程序实现了从用户输入获取10个整数,计算其中所有偶数平均值的功能,具体流程如下: 初始化: 创建一个长度为10的整数数组a,用于存储输入的10个整数 初始化sum为0,用于累加所有偶数的和 初始化count为0,用于统计偶数的个数 输入过程: 创建Scanner对象从控制台获取输入 使用for循环读取10个整数,依次存入数组a中 每次输入后,检查该数是否为偶数(a[i]%2 == 0) 如果是偶数,将其值加到sum中,并将count加1 计算与输出: 循环结束后,关闭Scanner释放资源 检查是否有偶数(count != 0) 如果有偶数,计算平均值(注意使用强制类型转换(double)得到精确结果) 如果没有偶数,输出提示信息 程序运行示例 请输入10个整数: 请输入第1个整数:5 请输入第2个整数:8 请输入第3个整数:12 请输入第4个整数:3 请输入第5个整数:7 请输入第6个整数:14 请输入第7个整数:9 请输入第8个整数:20 请输入第9个整数:18 请输入第10个整数:6 偶数的平均值是 13.0代码优化说明 与原始代码相比,完整代码做了以下优化: 变量名优化:将s改为sum,n改为count,使变量含义更清晰 用户体验优化:增加了提示信息,引导用户输入 资源管理:添加了scan.close(),确保输入流被正确关闭 类型转换:使用(double)sum / count计算平均值,避免整数除法导致的精度丢失 异常情况处理:当没有偶数时,输出友好提示信息而非不输出任何内容 核心知识点总结 通过这个实例,我们可以掌握以下Java基础知识: 数组的创建与使用: 数组声明与初始化:int []a = new int[10]; 数组长度获取:a.length 数组元素访问:a[i] 输入处理: Scanner类的使用:创建对象、读取整数、关闭资源 常用方法:nextInt()用于获取整数输入 循环结构: for循环的使用:初始化、循环条件、迭代器更新 数组遍历的标准方式 条件判断: if语句的使用:判断是否为偶数 边界情况处理:避免除以0的错误 基本运算: 取模运算:a[i]%2 == 0判断偶数 累加运算:sum += a[i] 类型转换:(double)强制转换实现精确除法 拓展练习 为了巩固所学知识,可以尝试以下拓展练习: 计算奇数的平均值:修改程序,计算所有奇数的平均值 统计正负偶数:分别统计正偶数和负偶数的个数及平均值 使用增强for循环:尝试使用增强for循环遍历数组 增加输入验证:确保输入的是有效的整数,如果输入非整数则提示重新输入 通过这些练习,可以更深入地理解数组操作、条件判断和循环结构在实际编程中的应用。 这个简单的程序展示了Java基本语法的综合应用,虽然功能简单,但包含了实际开发中常见的输入处理、数据存储、条件判断和结果计算等核心流程,是理解Java编程基础的良好案例。

Java数组操作:计算偶数平均值的实现与解析 Java数组操作:计算偶数平均值的实现与解析 题目代码分析 146.png图片 以下是需要补全的Java代码,功能是从输入获取10个整数,计算其中所有偶数的平均值并输出: import java.util.Scanner; public class Java_1 { public static void main(String[] args) { int []a = new int[10]; // 存储10个整数的数组 int s = 0,n = 0; // s:偶数之和, n:偶数的个数 //**********Found********** Scanner scan = new Scanner(____________); //**********Found********** for(int i=0;i<a.____________;i++){ //**********Found********** a[i] = __________; if(a[i]%2==0){ // 判断是否为偶数 //**********Found********** s += __________; //**********Found********** n = __________; } } if(n!=0) // 避免除以0的错误 System.out.println("偶数的平均值是 " + s/n); } }空白处解析 要解决这个问题,我们需要完成从输入获取数据、存储数据、筛选偶数、计算偶数平均值的完整流程: 第一个空白处:Scanner scan = new Scanner(____________); 解析:创建Scanner对象用于输入,需要指定输入源。从控制台输入应使用System.in 答案:System.in 第二个空白处:for(int i=0;i<a.____________;i++) 解析:循环需要遍历数组的所有元素,数组的长度可以通过length属性获取 答案:length 第三个空白处:a[i] = __________; 解析:需要从输入获取整数并存储到数组中,使用Scanner的nextInt()方法 答案:scan.nextInt() 第四个空白处:s += __________; 解析:如果是偶数,需要将其值累加到总和s中 答案:a[i] 第五个空白处:n = __________; 解析:需要统计偶数的个数,每找到一个偶数,计数器n就增加1 答案:n + 1 或 ++n 完整正确代码 隐藏内容,请前往内页查看详情 程序运行原理 这个程序实现了从用户输入获取10个整数,计算其中所有偶数平均值的功能,具体流程如下: 初始化: 创建一个长度为10的整数数组a,用于存储输入的10个整数 初始化sum为0,用于累加所有偶数的和 初始化count为0,用于统计偶数的个数 输入过程: 创建Scanner对象从控制台获取输入 使用for循环读取10个整数,依次存入数组a中 每次输入后,检查该数是否为偶数(a[i]%2 == 0) 如果是偶数,将其值加到sum中,并将count加1 计算与输出: 循环结束后,关闭Scanner释放资源 检查是否有偶数(count != 0) 如果有偶数,计算平均值(注意使用强制类型转换(double)得到精确结果) 如果没有偶数,输出提示信息 程序运行示例 请输入10个整数: 请输入第1个整数:5 请输入第2个整数:8 请输入第3个整数:12 请输入第4个整数:3 请输入第5个整数:7 请输入第6个整数:14 请输入第7个整数:9 请输入第8个整数:20 请输入第9个整数:18 请输入第10个整数:6 偶数的平均值是 13.0代码优化说明 与原始代码相比,完整代码做了以下优化: 变量名优化:将s改为sum,n改为count,使变量含义更清晰 用户体验优化:增加了提示信息,引导用户输入 资源管理:添加了scan.close(),确保输入流被正确关闭 类型转换:使用(double)sum / count计算平均值,避免整数除法导致的精度丢失 异常情况处理:当没有偶数时,输出友好提示信息而非不输出任何内容 核心知识点总结 通过这个实例,我们可以掌握以下Java基础知识: 数组的创建与使用: 数组声明与初始化:int []a = new int[10]; 数组长度获取:a.length 数组元素访问:a[i] 输入处理: Scanner类的使用:创建对象、读取整数、关闭资源 常用方法:nextInt()用于获取整数输入 循环结构: for循环的使用:初始化、循环条件、迭代器更新 数组遍历的标准方式 条件判断: if语句的使用:判断是否为偶数 边界情况处理:避免除以0的错误 基本运算: 取模运算:a[i]%2 == 0判断偶数 累加运算:sum += a[i] 类型转换:(double)强制转换实现精确除法 拓展练习 为了巩固所学知识,可以尝试以下拓展练习: 计算奇数的平均值:修改程序,计算所有奇数的平均值 统计正负偶数:分别统计正偶数和负偶数的个数及平均值 使用增强for循环:尝试使用增强for循环遍历数组 增加输入验证:确保输入的是有效的整数,如果输入非整数则提示重新输入 通过这些练习,可以更深入地理解数组操作、条件判断和循环结构在实际编程中的应用。 这个简单的程序展示了Java基本语法的综合应用,虽然功能简单,但包含了实际开发中常见的输入处理、数据存储、条件判断和结果计算等核心流程,是理解Java编程基础的良好案例。 -

PHP在线聊天系统:简洁优雅的私密聊天解决方案 PHP在线聊天系统:简洁优雅的私密聊天解决方案 一款基于PHP开发的轻量级在线聊天系统,支持生活动态分享与多人私密聊天,开箱即用 mgp9qfqe.png图片项目简介 今天给大家分享一款简洁优雅的PHP在线聊天源码,这款程序源于开发者"突发奇想"想要与好朋友进行私密聊天而设计。系统采用纯PHP开发,界面清新简洁,既支持在主界面发布个人生活日常,又支持多人私密聊天功能,非常适合小团体或好友之间使用。 📥 源码下载:隐藏内容,请前往内页查看详情 系统特色功能 💬 双模式聊天体验 1. 生活动态分享区 个人状态更新:像朋友圈一样分享日常生活 动态时间线:按时间顺序展示所有好友动态 简洁界面设计:清爽的视觉风格,专注内容本身 2. 私密聊天室 // 聊天系统核心架构示例 class ChatSystem { // 单聊功能 public function privateChat($fromUser, $toUser, $message) { // 实现一对一私密聊天 return $this->saveMessage($fromUser, $toUser, $message); } // 群聊功能 public function groupChat($users, $message) { // 支持多人同时在线聊天 foreach ($users as $user) { $this->deliverMessage($user, $message); } } } 一对一私聊:与单个好友进行私密对话 多人群聊:创建聊天室,邀请多个好友共同交流 实时交互:基本的消息实时显示功能 🎨 界面设计亮点 极简风格:去除复杂元素,专注聊天本质 响应式布局:适配各种设备屏幕尺寸 用户体验优化:直观的操作流程,降低使用门槛 色彩搭配:舒适的色彩方案,长时间使用不疲劳 技术架构 🛠️ 核心特性 模块技术实现功能说明前端界面HTML + CSS + JavaScript响应式用户界面后端逻辑原生PHP业务逻辑处理和数据存储数据存储文件存储/MySQL用户数据和聊天记录存储实时更新Ajax轮询消息实时显示📁 系统结构 chat_system/ ├── index.php # 主界面 - 生活动态 ├── chat.php # 聊天室界面 ├── config/ # 配置文件目录 ├── data/ # 数据存储目录 ├── assets/ # 静态资源文件 │ ├── css/ # 样式文件 │ ├── js/ # JavaScript文件 │ └── images/ # 图片资源 └── music/ # 音乐文件(待修复)安装部署指南 环境要求 PHP版本:5.6及以上(推荐PHP 7.0+) Web服务器:Apache / Nginx 存储权限:确保data目录有写入权限 数据库:支持文件存储,可选MySQL 快速部署步骤 下载源码 # 从蓝奏云下载完整程序包 # 解压到网站目录 unzip chat_system.zip -d /var/www/html/chat 配置权限 # 设置数据目录可写权限 chmod 755 data/ chmod 644 config/ 访问系统 打开浏览器访问您的域名 系统自动初始化数据文件 开始使用聊天功能 基础配置 如需使用MySQL数据库,可修改配置文件: // config/database.php return [ 'type' => 'mysql', // 或 'file' 使用文件存储 'hostname' => 'localhost', 'database' => 'chat_db', 'username' => 'root', 'password' => 'password', 'hostport' => '3306', ];功能使用说明 生活动态功能 发布动态:在主界面分享文字、图片等内容 浏览好友动态:查看所有好友的最新状态 互动功能:支持点赞、评论等社交互动 聊天室功能 创建聊天:发起与好友的私密对话 邀请好友:将多个好友拉入群聊 消息管理:发送文本消息,查看聊天记录 在线状态:显示好友在线状态 已知问题与修复建议 🐛 当前版本问题 音乐功能未完善:背景音乐播放存在bug 部分浏览器兼容性:某些特效在不同浏览器表现不一致 移动端优化:在手机上的体验有待提升 🔧 修复建议 // 音乐功能修复思路 function fixMusicPlayer() { // 1. 检查音频文件路径 const audioPath = './music/background.mp3'; // 2. 使用HTML5 Audio API const audio = new Audio(audioPath); audio.loop = true; // 3. 添加播放控制 document.getElementById('music-btn').addEventListener('click', function() { if (audio.paused) { audio.play(); } else { audio.pause(); } }); }欢迎技术大佬参与项目改进,共同完善这个有趣的聊天系统! 代码保护与商业化方案 1. PHP代码免费加密平台 平台地址:php.javait.cn 加密服务特点: 🛡️ 完全免费:无任何隐藏费用,长期免费使用 🛡️ 多重加密方式:支持Sg16、Deck3、Ic12、goto、enphp、noname等 🛡️ 灵活选择:扩展和非扩展加密方式齐全 // 加密前:清晰的聊天逻辑 class MessageHandler { public function sendMessage($sender, $receiver, $content) { // 消息处理核心逻辑 return $sendResult; } } // 加密后:商业级代码保护 // 使用SG16加密,保护核心通信算法2. 数哈多应用授权系统 系统地址:auth.shuha.cn 商业化保护方案: 多语言支持:为PHP、Go、Java、Shell等开发者提供保护 灵活授权:支持域名、用户数、时间等多种授权类型 安全验证:JWT认证与加密存储技术 商业就绪:完整的支付对接和授权管理 二次开发建议 功能扩展方向 // 建议新增功能模块 class AdvancedFeatures { // 文件传输功能 public function fileTransfer($file, $recipient) {} // 表情包支持 public function addSticker($stickerId, $chatId) {} // 消息加密 public function encryptMessage($message, $key) {} // 已读回执 public function readReceipt($messageId) {} }技术优化建议 引入WebSocket:实现真正的实时通信 数据库优化:使用Redis缓存提升性能 安全加固:增加消息加密和用户验证 移动端适配:开发响应式移动界面 应用场景 🏠 个人使用 与亲朋好友私密聊天 小团体内部沟通 个人博客在线客服 🏢 商业应用 企业内部轻量级沟通工具 在线客服系统基础框架 社区网站聊天模块 🎓 学习研究 PHP初学者实战项目 实时Web应用学习案例 前后端交互开发练习 项目价值 对于开发者 学习价值:完整的PHP项目架构参考 定制灵活:代码简洁易懂,便于二次开发 社区贡献:有机会参与开源项目改进 对于用户 隐私保护:自建聊天系统,数据自主可控 成本低廉:无需依赖第三方聊天服务 定制自由:根据需求个性化修改功能 结语 这款PHP在线聊天系统虽然简洁,但核心功能完整,代码结构清晰,非常适合作为学习项目或小型团队的沟通工具。其"突发奇想"的创作背景也体现了编程的乐趣所在——用技术解决实际需求。 无论是想要学习PHP实时通信开发,还是需要一个小型私密聊天工具,这个项目都是不错的选择。结合代码加密和授权保护方案,开发者还可以在此基础上进行商业化应用。 立即下载体验,开启您的私密聊天之旅! 温馨提示:当前版本音乐功能存在bug,建议技术爱好者参与修复。使用过程中请注意数据备份,确保聊天记录安全。 标签:PHP聊天系统 在线聊天 私密聊天 开源项目 实时通信 Web聊天室 PHP开发 社交系统

PHP在线聊天系统:简洁优雅的私密聊天解决方案 PHP在线聊天系统:简洁优雅的私密聊天解决方案 一款基于PHP开发的轻量级在线聊天系统,支持生活动态分享与多人私密聊天,开箱即用 mgp9qfqe.png图片项目简介 今天给大家分享一款简洁优雅的PHP在线聊天源码,这款程序源于开发者"突发奇想"想要与好朋友进行私密聊天而设计。系统采用纯PHP开发,界面清新简洁,既支持在主界面发布个人生活日常,又支持多人私密聊天功能,非常适合小团体或好友之间使用。 📥 源码下载:隐藏内容,请前往内页查看详情 系统特色功能 💬 双模式聊天体验 1. 生活动态分享区 个人状态更新:像朋友圈一样分享日常生活 动态时间线:按时间顺序展示所有好友动态 简洁界面设计:清爽的视觉风格,专注内容本身 2. 私密聊天室 // 聊天系统核心架构示例 class ChatSystem { // 单聊功能 public function privateChat($fromUser, $toUser, $message) { // 实现一对一私密聊天 return $this->saveMessage($fromUser, $toUser, $message); } // 群聊功能 public function groupChat($users, $message) { // 支持多人同时在线聊天 foreach ($users as $user) { $this->deliverMessage($user, $message); } } } 一对一私聊:与单个好友进行私密对话 多人群聊:创建聊天室,邀请多个好友共同交流 实时交互:基本的消息实时显示功能 🎨 界面设计亮点 极简风格:去除复杂元素,专注聊天本质 响应式布局:适配各种设备屏幕尺寸 用户体验优化:直观的操作流程,降低使用门槛 色彩搭配:舒适的色彩方案,长时间使用不疲劳 技术架构 🛠️ 核心特性 模块技术实现功能说明前端界面HTML + CSS + JavaScript响应式用户界面后端逻辑原生PHP业务逻辑处理和数据存储数据存储文件存储/MySQL用户数据和聊天记录存储实时更新Ajax轮询消息实时显示📁 系统结构 chat_system/ ├── index.php # 主界面 - 生活动态 ├── chat.php # 聊天室界面 ├── config/ # 配置文件目录 ├── data/ # 数据存储目录 ├── assets/ # 静态资源文件 │ ├── css/ # 样式文件 │ ├── js/ # JavaScript文件 │ └── images/ # 图片资源 └── music/ # 音乐文件(待修复)安装部署指南 环境要求 PHP版本:5.6及以上(推荐PHP 7.0+) Web服务器:Apache / Nginx 存储权限:确保data目录有写入权限 数据库:支持文件存储,可选MySQL 快速部署步骤 下载源码 # 从蓝奏云下载完整程序包 # 解压到网站目录 unzip chat_system.zip -d /var/www/html/chat 配置权限 # 设置数据目录可写权限 chmod 755 data/ chmod 644 config/ 访问系统 打开浏览器访问您的域名 系统自动初始化数据文件 开始使用聊天功能 基础配置 如需使用MySQL数据库,可修改配置文件: // config/database.php return [ 'type' => 'mysql', // 或 'file' 使用文件存储 'hostname' => 'localhost', 'database' => 'chat_db', 'username' => 'root', 'password' => 'password', 'hostport' => '3306', ];功能使用说明 生活动态功能 发布动态:在主界面分享文字、图片等内容 浏览好友动态:查看所有好友的最新状态 互动功能:支持点赞、评论等社交互动 聊天室功能 创建聊天:发起与好友的私密对话 邀请好友:将多个好友拉入群聊 消息管理:发送文本消息,查看聊天记录 在线状态:显示好友在线状态 已知问题与修复建议 🐛 当前版本问题 音乐功能未完善:背景音乐播放存在bug 部分浏览器兼容性:某些特效在不同浏览器表现不一致 移动端优化:在手机上的体验有待提升 🔧 修复建议 // 音乐功能修复思路 function fixMusicPlayer() { // 1. 检查音频文件路径 const audioPath = './music/background.mp3'; // 2. 使用HTML5 Audio API const audio = new Audio(audioPath); audio.loop = true; // 3. 添加播放控制 document.getElementById('music-btn').addEventListener('click', function() { if (audio.paused) { audio.play(); } else { audio.pause(); } }); }欢迎技术大佬参与项目改进,共同完善这个有趣的聊天系统! 代码保护与商业化方案 1. PHP代码免费加密平台 平台地址:php.javait.cn 加密服务特点: 🛡️ 完全免费:无任何隐藏费用,长期免费使用 🛡️ 多重加密方式:支持Sg16、Deck3、Ic12、goto、enphp、noname等 🛡️ 灵活选择:扩展和非扩展加密方式齐全 // 加密前:清晰的聊天逻辑 class MessageHandler { public function sendMessage($sender, $receiver, $content) { // 消息处理核心逻辑 return $sendResult; } } // 加密后:商业级代码保护 // 使用SG16加密,保护核心通信算法2. 数哈多应用授权系统 系统地址:auth.shuha.cn 商业化保护方案: 多语言支持:为PHP、Go、Java、Shell等开发者提供保护 灵活授权:支持域名、用户数、时间等多种授权类型 安全验证:JWT认证与加密存储技术 商业就绪:完整的支付对接和授权管理 二次开发建议 功能扩展方向 // 建议新增功能模块 class AdvancedFeatures { // 文件传输功能 public function fileTransfer($file, $recipient) {} // 表情包支持 public function addSticker($stickerId, $chatId) {} // 消息加密 public function encryptMessage($message, $key) {} // 已读回执 public function readReceipt($messageId) {} }技术优化建议 引入WebSocket:实现真正的实时通信 数据库优化:使用Redis缓存提升性能 安全加固:增加消息加密和用户验证 移动端适配:开发响应式移动界面 应用场景 🏠 个人使用 与亲朋好友私密聊天 小团体内部沟通 个人博客在线客服 🏢 商业应用 企业内部轻量级沟通工具 在线客服系统基础框架 社区网站聊天模块 🎓 学习研究 PHP初学者实战项目 实时Web应用学习案例 前后端交互开发练习 项目价值 对于开发者 学习价值:完整的PHP项目架构参考 定制灵活:代码简洁易懂,便于二次开发 社区贡献:有机会参与开源项目改进 对于用户 隐私保护:自建聊天系统,数据自主可控 成本低廉:无需依赖第三方聊天服务 定制自由:根据需求个性化修改功能 结语 这款PHP在线聊天系统虽然简洁,但核心功能完整,代码结构清晰,非常适合作为学习项目或小型团队的沟通工具。其"突发奇想"的创作背景也体现了编程的乐趣所在——用技术解决实际需求。 无论是想要学习PHP实时通信开发,还是需要一个小型私密聊天工具,这个项目都是不错的选择。结合代码加密和授权保护方案,开发者还可以在此基础上进行商业化应用。 立即下载体验,开启您的私密聊天之旅! 温馨提示:当前版本音乐功能存在bug,建议技术爱好者参与修复。使用过程中请注意数据备份,确保聊天记录安全。 标签:PHP聊天系统 在线聊天 私密聊天 开源项目 实时通信 Web聊天室 PHP开发 社交系统 -

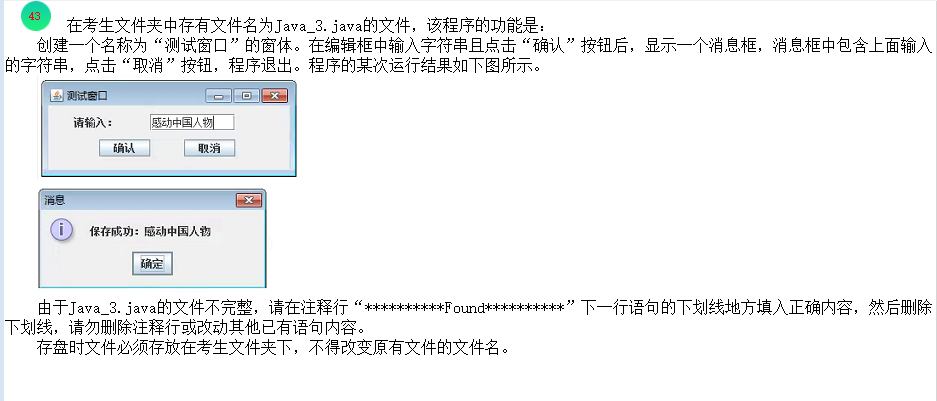

Java Swing 简易输入窗口实现:界面布局与事件监听详解 Java Swing 简易输入窗口实现:界面布局与事件监听详解 一、题目代码分析 145.png图片 以下是需要补全的Java Swing代码,核心功能是创建一个包含“输入框+确认/取消按钮”的可视化窗口:用户输入内容后,点击“确认”弹出提示框显示输入内容,点击“取消”关闭程序。代码包含窗口初始化、面板布局、按钮事件监听三大核心模块: import javax.swing.*; import java.awt.event.ActionEvent; import java.awt.event.ActionListener; public class Java_3 { public static void main(String[] args) { JFrame jFrame = new JFrame("测试窗口"); jFrame.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); jFrame.setSize(300,120); //**********Found********** JPanel _____________ = new JPanel(); jFrame.add(jPanel); jPanelDefault(jPanel); //**********Found********** jFrame.______________(true); } static JLabel jl = new JLabel("请输入:"); static JTextField jtf = new JTextField(); public static void jPanelDefault(JPanel jPanel){ jPanel.setLayout(null); // 绝对布局(手动指定组件位置和大小) jl.setBounds(30, 10, 80, 20); // 标签位置:x=30,y=10;大小:宽80,高20 jPanel.add(jl); jtf.setColumns(20); // 输入框默认显示20个字符宽度 jtf.setBounds(120, 10, 100,20); // 输入框位置和大小 jPanel.add(jtf); JButton jb0 = new JButton("确认"); jb0.setBounds(60, 40, 60, 20); // 确认按钮位置和大小 //**********Found********** ________________.addActionListener(new ActionListener() { //**********Found********** public void __________________(ActionEvent e) { //**********Found********** JOptionPane._______________(null, "保存成功:" + jtf.getText()); } }); jPanel.add(jb0); JButton jb1 = new JButton("取消"); jb1.setBounds(160, 40, 60, 20); // 取消按钮位置和大小 jb1.addActionListener(new ActionListener() { public void actionPerformed(ActionEvent e) { //**********Found********** System._________________(0); } }); jPanel.add(jb1); } }二、空白处逐一解析 要完成窗口的“界面显示”与“交互功能”,需围绕“组件创建”“窗口可见性”“事件绑定”“功能实现”四个核心目标,逐个突破空白: 1. 第一个空白:JPanel _____________ = new JPanel(); 解析:需创建JPanel(面板)对象,用于承载标签、输入框、按钮等组件(后续代码中通过变量名jPanel调用该面板)。 答案:jPanel 2. 第二个空白:jFrame.______________(true); 解析:JFrame(窗口)默认隐藏,需调用setVisible(boolean flag)方法设置为可见。参数true表示显示窗口,false表示隐藏。 答案:setVisible 3. 第三个空白:________________.addActionListener(new ActionListener() { 解析:需为“确认按钮”(变量名jb0)绑定事件监听器,才能响应点击操作。通过组件.addActionListener()方法添加监听器。 答案:jb0 4. 第四个空白:public void __________________(ActionEvent e) { 解析:ActionListener接口强制要求实现actionPerformed(ActionEvent e)方法,该方法是事件触发后的核心逻辑执行处(点击按钮时调用)。 答案:actionPerformed 5. 第五个空白:JOptionPane._______________(null, "保存成功:" + jtf.getText()); 解析:需弹出一个“消息提示框”显示输入内容,JOptionPane的showMessageDialog()方法用于显示普通消息框,参数依次为“父窗口(null表示无父窗口)”“提示内容”。 答案:showMessageDialog 6. 第六个空白:System._________________(0); 解析:“取消”按钮的功能是关闭程序,System.exit(int status)方法用于终止JVM(程序退出),参数0表示正常退出,非0表示异常退出。 答案:exit 三、完整正确代码 隐藏内容,请前往内页查看详情 优化说明: 增加setResizable(false)禁止窗口调整大小,避免绝对布局下组件错位; 增加setLocationRelativeTo(null)使窗口居中显示,提升用户体验; 对输入内容做非空判断,避免空输入时弹出无效提示; 优化提示框类型(WARNING_MESSAGE警告框、INFORMATION_MESSAGE信息框),区分提示级别; 确认后清空输入框,方便用户再次输入。 四、代码运行示例 1. 窗口初始状态 窗口标题为“测试窗口”,大小固定为300×120,居中显示; 界面包含:“请输入:”标签、输入框、“确认”按钮(左侧)、“取消”按钮(右侧)。 2. 交互场景1:空输入确认 直接点击“确认”按钮; 弹出警告提示框:“请输入内容后再确认!”; 点击提示框“确定”后,返回原窗口,输入框保持为空。 3. 交互场景2:正常输入确认 在输入框中输入“Hello Swing”; 点击“确认”按钮; 弹出信息提示框:“保存成功:Hello Swing”; 点击提示框“确定”后,输入框自动清空,可再次输入。 4. 交互场景3:点击取消 点击“取消”按钮; 程序立即退出,窗口关闭。 五、核心知识点总结 通过这个简易输入窗口实例,可系统掌握Java Swing的3个核心技术点: 1. Swing核心组件与布局 本例使用了Swing的基础组件和绝对布局(null布局): 组件类作用关键方法JFrame顶层窗口(容器)setSize()(设置大小)、setVisible()(显示)JPanel中间面板(承载其他组件)setLayout(null)(绝对布局)、add()(添加组件)JLabel文本标签(显示提示信息)setBounds(x,y,width,height)(位置和大小)JTextField单行文本输入框getText()(获取内容)、setText()(设置内容)JButton按钮(触发交互事件)addActionListener()(绑定监听器)绝对布局注意事项: 优点:组件位置完全可控,适合简单界面; 缺点:窗口大小调整后组件可能错位,不同系统字体/分辨率下可能显示异常; 替代方案:复杂界面建议使用FlowLayout(流式布局)、BorderLayout(边界布局)等自适应布局。 2. 事件监听机制(ActionListener) Swing的交互依赖“监听器模式”,核心流程为: 创建监听器:实现ActionListener接口,重写actionPerformed(ActionEvent e)方法(事件触发时执行); 绑定监听器:通过JButton.addActionListener(监听器实例)将监听器绑定到按钮; 触发事件:用户点击按钮时,JVM自动调用actionPerformed()方法,执行预设逻辑。 本例中“确认”按钮的监听器逻辑: 获取输入框内容 → 非空判断 → 弹出提示框 → 清空输入框; “取消”按钮的监听器逻辑:调用System.exit(0)退出程序。 3. 弹窗工具(JOptionPane) JOptionPane是Swing提供的简易弹窗工具,支持多种弹窗类型: 弹窗方法作用常用参数showMessageDialog()普通消息弹窗父窗口(null)、消息内容、标题、图标类型showConfirmDialog()确认弹窗(Yes/No/Cancel)返回用户选择结果(如JOptionPane.YES_OPTION)showInputDialog()输入弹窗(获取用户输入)返回用户输入的字符串本例使用showMessageDialog()的两种图标类型: JOptionPane.INFORMATION_MESSAGE:信息图标(蓝色“i”); JOptionPane.WARNING_MESSAGE:警告图标(黄色感叹号)。 六、拓展与优化建议 本例是基础交互窗口,可从以下方向扩展功能: 1. 支持多行输入 将JTextField(单行)替换为JTextArea(多行),支持多行文本输入: static JTextArea jta = new JTextArea(); // 多行输入框 // 配置多行输入框(位置、大小、换行) jta.setBounds(120, 10, 100, 40); jta.setLineWrap(true); // 自动换行 jPanel.add(jta); // 获取内容:jta.getText()2. 保存输入内容到文件 在“确认”按钮的监听器中添加文件写入逻辑,将输入内容保存到本地文件: import java.io.FileWriter; import java.io.BufferedWriter; import java.io.IOException; // 确认按钮监听器中添加: try (BufferedWriter bw = new BufferedWriter(new FileWriter("input.txt", true))) { // 追加写入输入内容(true表示追加,false表示覆盖) bw.write(inputText); bw.newLine(); // 换行 JOptionPane.showMessageDialog(null, "保存成功:" + inputText + "\n已写入input.txt", "成功", JOptionPane.INFORMATION_MESSAGE); } catch (IOException ex) { JOptionPane.showMessageDialog(null, "文件保存失败:" + ex.getMessage(), "错误", JOptionPane.ERROR_MESSAGE); }3. 改为自适应布局 将绝对布局改为FlowLayout(流式布局),避免窗口调整后组件错位: // 面板使用流式布局(居中对齐,组件间距10像素) jPanel.setLayout(new FlowLayout(FlowLayout.CENTER, 10, 10)); // 组件无需设置setBounds(),流式布局自动排列 jl.setPreferredSize(new Dimension(80, 20)); // 建议大小 jtf.setPreferredSize(new Dimension(100, 20)); jb0.setPreferredSize(new Dimension(60, 20)); jb1.setPreferredSize(new Dimension(60, 20));七、总结 本例通过一个简易的“输入-确认-取消”窗口,展示了Java Swing的基础开发流程:从组件创建、布局配置,到事件绑定、功能实现。这类简单交互窗口是桌面应用的基础,掌握后可扩展到更复杂的界面(如表单提交、数据查询、文件管理)。 同时,代码的优化过程(如居中显示、非空判断、提示框分级)也体现了“用户体验优先”的开发原则——好的界面不仅要实现功能,还要考虑易用性和容错性。对于更复杂的Swing应用,建议进一步学习布局管理器、自定义组件、多线程交互等进阶知识。

Java Swing 简易输入窗口实现:界面布局与事件监听详解 Java Swing 简易输入窗口实现:界面布局与事件监听详解 一、题目代码分析 145.png图片 以下是需要补全的Java Swing代码,核心功能是创建一个包含“输入框+确认/取消按钮”的可视化窗口:用户输入内容后,点击“确认”弹出提示框显示输入内容,点击“取消”关闭程序。代码包含窗口初始化、面板布局、按钮事件监听三大核心模块: import javax.swing.*; import java.awt.event.ActionEvent; import java.awt.event.ActionListener; public class Java_3 { public static void main(String[] args) { JFrame jFrame = new JFrame("测试窗口"); jFrame.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); jFrame.setSize(300,120); //**********Found********** JPanel _____________ = new JPanel(); jFrame.add(jPanel); jPanelDefault(jPanel); //**********Found********** jFrame.______________(true); } static JLabel jl = new JLabel("请输入:"); static JTextField jtf = new JTextField(); public static void jPanelDefault(JPanel jPanel){ jPanel.setLayout(null); // 绝对布局(手动指定组件位置和大小) jl.setBounds(30, 10, 80, 20); // 标签位置:x=30,y=10;大小:宽80,高20 jPanel.add(jl); jtf.setColumns(20); // 输入框默认显示20个字符宽度 jtf.setBounds(120, 10, 100,20); // 输入框位置和大小 jPanel.add(jtf); JButton jb0 = new JButton("确认"); jb0.setBounds(60, 40, 60, 20); // 确认按钮位置和大小 //**********Found********** ________________.addActionListener(new ActionListener() { //**********Found********** public void __________________(ActionEvent e) { //**********Found********** JOptionPane._______________(null, "保存成功:" + jtf.getText()); } }); jPanel.add(jb0); JButton jb1 = new JButton("取消"); jb1.setBounds(160, 40, 60, 20); // 取消按钮位置和大小 jb1.addActionListener(new ActionListener() { public void actionPerformed(ActionEvent e) { //**********Found********** System._________________(0); } }); jPanel.add(jb1); } }二、空白处逐一解析 要完成窗口的“界面显示”与“交互功能”,需围绕“组件创建”“窗口可见性”“事件绑定”“功能实现”四个核心目标,逐个突破空白: 1. 第一个空白:JPanel _____________ = new JPanel(); 解析:需创建JPanel(面板)对象,用于承载标签、输入框、按钮等组件(后续代码中通过变量名jPanel调用该面板)。 答案:jPanel 2. 第二个空白:jFrame.______________(true); 解析:JFrame(窗口)默认隐藏,需调用setVisible(boolean flag)方法设置为可见。参数true表示显示窗口,false表示隐藏。 答案:setVisible 3. 第三个空白:________________.addActionListener(new ActionListener() { 解析:需为“确认按钮”(变量名jb0)绑定事件监听器,才能响应点击操作。通过组件.addActionListener()方法添加监听器。 答案:jb0 4. 第四个空白:public void __________________(ActionEvent e) { 解析:ActionListener接口强制要求实现actionPerformed(ActionEvent e)方法,该方法是事件触发后的核心逻辑执行处(点击按钮时调用)。 答案:actionPerformed 5. 第五个空白:JOptionPane._______________(null, "保存成功:" + jtf.getText()); 解析:需弹出一个“消息提示框”显示输入内容,JOptionPane的showMessageDialog()方法用于显示普通消息框,参数依次为“父窗口(null表示无父窗口)”“提示内容”。 答案:showMessageDialog 6. 第六个空白:System._________________(0); 解析:“取消”按钮的功能是关闭程序,System.exit(int status)方法用于终止JVM(程序退出),参数0表示正常退出,非0表示异常退出。 答案:exit 三、完整正确代码 隐藏内容,请前往内页查看详情 优化说明: 增加setResizable(false)禁止窗口调整大小,避免绝对布局下组件错位; 增加setLocationRelativeTo(null)使窗口居中显示,提升用户体验; 对输入内容做非空判断,避免空输入时弹出无效提示; 优化提示框类型(WARNING_MESSAGE警告框、INFORMATION_MESSAGE信息框),区分提示级别; 确认后清空输入框,方便用户再次输入。 四、代码运行示例 1. 窗口初始状态 窗口标题为“测试窗口”,大小固定为300×120,居中显示; 界面包含:“请输入:”标签、输入框、“确认”按钮(左侧)、“取消”按钮(右侧)。 2. 交互场景1:空输入确认 直接点击“确认”按钮; 弹出警告提示框:“请输入内容后再确认!”; 点击提示框“确定”后,返回原窗口,输入框保持为空。 3. 交互场景2:正常输入确认 在输入框中输入“Hello Swing”; 点击“确认”按钮; 弹出信息提示框:“保存成功:Hello Swing”; 点击提示框“确定”后,输入框自动清空,可再次输入。 4. 交互场景3:点击取消 点击“取消”按钮; 程序立即退出,窗口关闭。 五、核心知识点总结 通过这个简易输入窗口实例,可系统掌握Java Swing的3个核心技术点: 1. Swing核心组件与布局 本例使用了Swing的基础组件和绝对布局(null布局): 组件类作用关键方法JFrame顶层窗口(容器)setSize()(设置大小)、setVisible()(显示)JPanel中间面板(承载其他组件)setLayout(null)(绝对布局)、add()(添加组件)JLabel文本标签(显示提示信息)setBounds(x,y,width,height)(位置和大小)JTextField单行文本输入框getText()(获取内容)、setText()(设置内容)JButton按钮(触发交互事件)addActionListener()(绑定监听器)绝对布局注意事项: 优点:组件位置完全可控,适合简单界面; 缺点:窗口大小调整后组件可能错位,不同系统字体/分辨率下可能显示异常; 替代方案:复杂界面建议使用FlowLayout(流式布局)、BorderLayout(边界布局)等自适应布局。 2. 事件监听机制(ActionListener) Swing的交互依赖“监听器模式”,核心流程为: 创建监听器:实现ActionListener接口,重写actionPerformed(ActionEvent e)方法(事件触发时执行); 绑定监听器:通过JButton.addActionListener(监听器实例)将监听器绑定到按钮; 触发事件:用户点击按钮时,JVM自动调用actionPerformed()方法,执行预设逻辑。 本例中“确认”按钮的监听器逻辑: 获取输入框内容 → 非空判断 → 弹出提示框 → 清空输入框; “取消”按钮的监听器逻辑:调用System.exit(0)退出程序。 3. 弹窗工具(JOptionPane) JOptionPane是Swing提供的简易弹窗工具,支持多种弹窗类型: 弹窗方法作用常用参数showMessageDialog()普通消息弹窗父窗口(null)、消息内容、标题、图标类型showConfirmDialog()确认弹窗(Yes/No/Cancel)返回用户选择结果(如JOptionPane.YES_OPTION)showInputDialog()输入弹窗(获取用户输入)返回用户输入的字符串本例使用showMessageDialog()的两种图标类型: JOptionPane.INFORMATION_MESSAGE:信息图标(蓝色“i”); JOptionPane.WARNING_MESSAGE:警告图标(黄色感叹号)。 六、拓展与优化建议 本例是基础交互窗口,可从以下方向扩展功能: 1. 支持多行输入 将JTextField(单行)替换为JTextArea(多行),支持多行文本输入: static JTextArea jta = new JTextArea(); // 多行输入框 // 配置多行输入框(位置、大小、换行) jta.setBounds(120, 10, 100, 40); jta.setLineWrap(true); // 自动换行 jPanel.add(jta); // 获取内容:jta.getText()2. 保存输入内容到文件 在“确认”按钮的监听器中添加文件写入逻辑,将输入内容保存到本地文件: import java.io.FileWriter; import java.io.BufferedWriter; import java.io.IOException; // 确认按钮监听器中添加: try (BufferedWriter bw = new BufferedWriter(new FileWriter("input.txt", true))) { // 追加写入输入内容(true表示追加,false表示覆盖) bw.write(inputText); bw.newLine(); // 换行 JOptionPane.showMessageDialog(null, "保存成功:" + inputText + "\n已写入input.txt", "成功", JOptionPane.INFORMATION_MESSAGE); } catch (IOException ex) { JOptionPane.showMessageDialog(null, "文件保存失败:" + ex.getMessage(), "错误", JOptionPane.ERROR_MESSAGE); }3. 改为自适应布局 将绝对布局改为FlowLayout(流式布局),避免窗口调整后组件错位: // 面板使用流式布局(居中对齐,组件间距10像素) jPanel.setLayout(new FlowLayout(FlowLayout.CENTER, 10, 10)); // 组件无需设置setBounds(),流式布局自动排列 jl.setPreferredSize(new Dimension(80, 20)); // 建议大小 jtf.setPreferredSize(new Dimension(100, 20)); jb0.setPreferredSize(new Dimension(60, 20)); jb1.setPreferredSize(new Dimension(60, 20));七、总结 本例通过一个简易的“输入-确认-取消”窗口,展示了Java Swing的基础开发流程:从组件创建、布局配置,到事件绑定、功能实现。这类简单交互窗口是桌面应用的基础,掌握后可扩展到更复杂的界面(如表单提交、数据查询、文件管理)。 同时,代码的优化过程(如居中显示、非空判断、提示框分级)也体现了“用户体验优先”的开发原则——好的界面不仅要实现功能,还要考虑易用性和容错性。对于更复杂的Swing应用,建议进一步学习布局管理器、自定义组件、多线程交互等进阶知识。 -

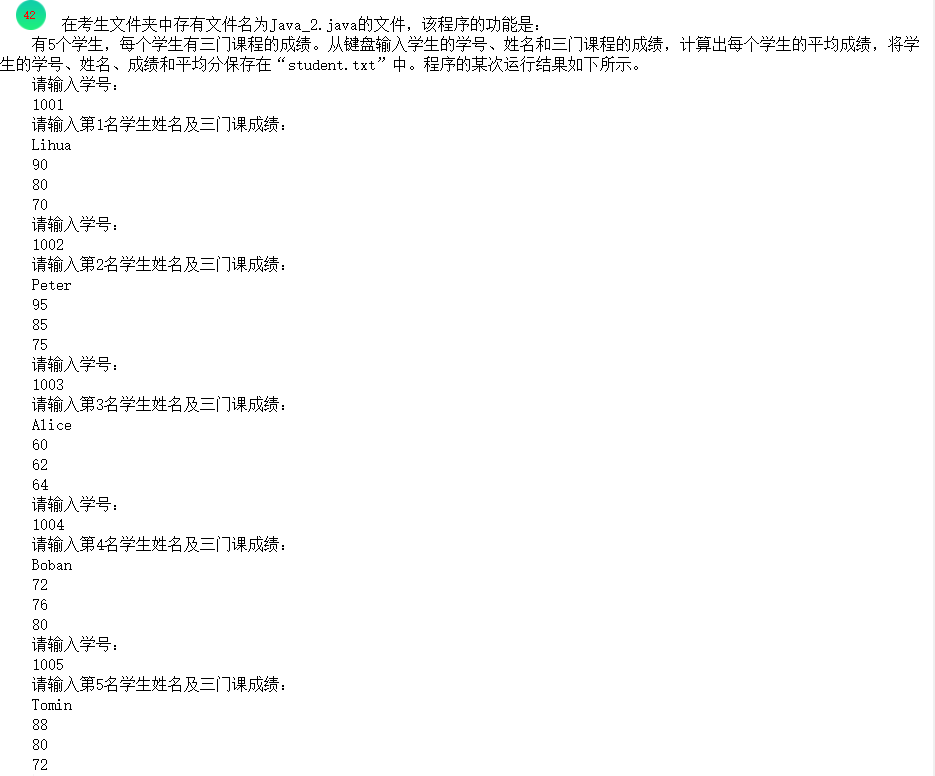

Java 学生成绩管理系统:控制台输入与文件输出完整实现 Java 学生成绩管理系统:控制台输入与文件输出完整实现 一、题目代码分析 143.png图片 144.png图片 以下是需要补全的Java代码,核心功能是通过控制台输入5名学生的学号、姓名及3门课程成绩,计算总成绩后将学生信息(含平均分)写入文件。代码分为input()(输入)、output()(输出)两个核心方法,需补全关键逻辑以实现完整功能: import java.io.*; public class Java_2{ // 存储学生信息的数组:学号、姓名、3门成绩、总成绩 String[] number = new String[5]; String[] name = new String[5]; int[][] grade = new int[5][3]; float[] sum = new float[5]; public static void main(String[] args) throws Exception{ Java_2 student = new Java_2(); student.input(); // 调用输入方法 //**********Found********** student.________(); // 调用输出方法 } // 从控制台输入学生信息 void input( ) throws IOException{ BufferedReader br = new BufferedReader(new InputStreamReader(System.in)); try{ for(int i=0;i<5;i++){ System.out.println("请输入学生学号:"); number[i] = br.readLine(); //**********Found********** System.out.println("请输入第"+_______+"名学生姓名及三门课成绩:"); name[i] = br.readLine(); // 输入3门课程成绩 for(int j=0;j<3;j++){ grade[i][j] = Integer.parseInt( br.readLine() ); } System.out.println(); // 计算该学生总成绩 sum[i] = grade[i][0] + grade[i][1] + grade[i][2]; } }catch(NumberFormatException e){ System.out.println("输入数据有误!"); } } // 将学生信息写入文件 void output( )throws IOException{ //**********Found********** FileWriter fw = new FileWriter("_____________"); // 创建文件输出流 BufferedWriter bw = new BufferedWriter(fw); // 写入文件表头 bw.write("No. "+"name "+"grade 1 "+"grade 2 "+"grade 3 "+"average "); bw.newLine(); // 换行 // 循环写入5名学生信息 for(int i=0;i<5;i++){ bw.write(number[i]); // 写入学号 //**********Found********** bw.write(" "+ ___________); // 写入姓名 // 写入3门成绩 for(int j=0;j<3;j++) bw.write(" "+grade[i][j]); //**********Found********** bw.write(" "+sum[i]/___________); // 计算并写入平均分 bw.newLine(); // 换行 } //**********Found********** bw.__________(); // 关闭缓冲流 } }二、空白处逐一解析 要实现“输入→计算→输出”的完整流程,需围绕“方法调用”“用户提示”“文件操作”“数据计算”四个核心目标,逐个突破空白: 1. 第一个空白:student.________(); 解析:main方法中已调用input()完成输入,需调用output()方法将数据写入文件(代码中已定义output()方法)。 答案:output 2. 第二个空白:System.out.println("请输入第"+_______+"名学生姓名及三门课成绩:"); 解析:循环变量i从0开始(i=0对应第1名学生),需将i转换为“第N名”的自然计数(i+1),提升用户体验。 答案:(i+1) 3. 第三个空白:FileWriter fw = new FileWriter("_____________"); 解析:FileWriter需指定输出文件路径及名称,题目未指定路径,默认写入当前项目根目录,文件名建议为student_grades.txt(清晰表达文件用途)。 答案:student_grades.txt 4. 第四个空白:bw.write(" "+ ___________); 解析:循环中已写入学号(number[i]),接下来需写入对应学生的姓名,姓名存储在name[i]数组中。 答案:name[i] 5. 第五个空白:bw.write(" "+sum[i]/___________); 解析:sum[i]是该学生3门课程的总成绩,平均分 = 总成绩 ÷ 课程数(3门),因此除数为3。 答案:3 6. 第六个空白:bw.__________(); 解析:BufferedWriter是缓冲流,使用后必须关闭以释放资源(确保数据全部写入文件,避免数据丢失),关闭方法为close()。 答案:close 三、完整正确代码 隐藏内容,请前往内页查看详情 优化说明: 增加finally块确保流关闭,避免资源泄漏; 使用String.format()格式化输出,确保文件内容对齐(如%-6s表示左对齐占6字符); 优化用户提示信息,明确输入步骤; 保留平均分2位小数,提升数据可读性。 四、代码运行示例 1. 控制台输入流程 请输入第1名学生学号: 2024001 请输入第1名学生姓名: 张三 请输入第1名学生的3门课程成绩(每行1个): 85 92 78 第1名学生信息录入完成! 请输入第2名学生学号: 2024002 请输入第2名学生姓名: 李四 请输入第2名学生的3门课程成绩(每行1个): 90 88 95 第2名学生信息录入完成! ...(后续3名学生输入流程类似) 学生信息已成功写入 student_grades.txt 文件!2. 输出文件(student_grades.txt)内容 No. name grade 1 grade 2 grade 3 average 2024001 张三 85 92 78 85.00 2024002 李四 90 88 95 91.00 2024003 王五 76 80 82 79.33 2024004 赵六 95 93 89 92.33 2024005 钱七 68 72 65 68.33 五、核心知识点总结 通过这个学生成绩管理实例,可系统掌握Java IO流操作、数组应用、异常处理三大核心技术: 1. Java IO流:控制台输入与文件输出 本例使用字符流处理文本数据(学号、姓名、成绩均为文本/整数转文本),核心流对象如下: 流对象作用关键方法BufferedReader高效读取控制台输入(包装InputStreamReader)readLine()(读取整行)、close()FileWriter写入字符到文件write(String)、close()BufferedWriter缓冲写入(提升效率,减少磁盘IO)write(String)、newLine()、close()流操作注意事项: 关闭顺序:先关外层流(BufferedWriter),再关内层流(FileWriter); 资源释放:必须在finally块或使用try-with-resources关闭流,避免资源泄漏; 异常处理:IO操作必须捕获或声明IOException(编译时异常)。 2. 多维数组与数据存储 本例使用数组存储5名学生的结构化信息,体现了数组的“批量数据管理”能力: 一维数组:number[](学号)、name[](姓名)、sum[](总成绩); 二维数组:grade[][](grade[i][j]表示第i名学生的第j门成绩); 数组优势:固定大小、索引访问(效率高)、适合存储同类型批量数据。 3. 异常处理:增强程序健壮性 本例处理了两种常见异常,避免程序崩溃: NumberFormatException: 当成绩输入非整数(如“abc”)时,Integer.parseInt()抛出此异常,提示用户“输入数据有误”。 IOException: IO操作(如文件不存在、权限不足、流未关闭)可能抛出此异常,通过throws声明由调用者处理(main方法声明throws Exception)。 优化建议: 生产环境中可使用try-with-resources自动关闭流(无需手动写finally): // try-with-resources:流会自动关闭(支持实现AutoCloseable接口的类) try(BufferedWriter bw = new BufferedWriter(new FileWriter("student_grades.txt"))) { // 写入逻辑 bw.write("表头..."); } catch(IOException e) { e.printStackTrace(); }六、拓展与优化建议 本例是基础成绩管理系统,可从以下方向扩展功能,提升实用性: 1. 增加成绩排序功能 按平均分降序排序学生信息,便于查看排名: // 冒泡排序:按平均分降序排列 public void sortByAverage() { for(int i=0; i<4; i++) { for(int j=0; j<4-i; j++) { float avgJ = sum[j]/3; float avgJ1 = sum[j+1]/3; if(avgJ < avgJ1) { // 交换学号 String tempNum = number[j]; number[j] = number[j+1]; number[j+1] = tempNum; // 交换姓名、成绩、总成绩(同理) // ... } } } }2. 支持文件读取与修改 增加readFromFile()方法,从已有的成绩文件中读取数据,支持修改后重新写入: // 从文件读取学生信息 public void readFromFile() throws IOException { try(BufferedReader br = new BufferedReader(new FileReader("student_grades.txt"))) { String line; int lineCount = 0; while((line = br.readLine()) != null) { if(lineCount == 0) { lineCount++; continue; // 跳过表头 } // 分割行数据(按空格分割) String[] parts = line.trim().split("\\s+"); number[lineCount-1] = parts[0]; name[lineCount-1] = parts[1]; // 解析成绩(parts[2]~parts[4]) for(int j=0; j<3; j++) { grade[lineCount-1][j] = Integer.parseInt(parts[j+2]); } // 计算总成绩 sum[lineCount-1] = grade[lineCount-1][0] + grade[lineCount-1][1] + grade[lineCount-1][2]; lineCount++; } } }3. 图形化界面(Swing) 用Swing替换控制台输入,提供可视化表单(如文本框、按钮、表格),提升用户体验: 使用JFrame创建窗口; 使用JTable显示学生信息; 使用JButton绑定“录入”“保存”“排序”功能。 七、总结 本例通过“控制台输入→数据存储→文件输出”的完整流程,展示了Java的IO流操作、数组应用和异常处理能力。这类“数据管理+文件持久化”的场景在实际开发中非常常见(如日志记录、配置保存、数据备份),掌握这些基础技能是编写实用Java程序的关键。 同时,代码的优化过程(如格式化输出、资源自动关闭、异常友好提示)也体现了“健壮性”“可读性”“可维护性”的编程原则,这些原则在大型项目开发中尤为重要。

Java 学生成绩管理系统:控制台输入与文件输出完整实现 Java 学生成绩管理系统:控制台输入与文件输出完整实现 一、题目代码分析 143.png图片 144.png图片 以下是需要补全的Java代码,核心功能是通过控制台输入5名学生的学号、姓名及3门课程成绩,计算总成绩后将学生信息(含平均分)写入文件。代码分为input()(输入)、output()(输出)两个核心方法,需补全关键逻辑以实现完整功能: import java.io.*; public class Java_2{ // 存储学生信息的数组:学号、姓名、3门成绩、总成绩 String[] number = new String[5]; String[] name = new String[5]; int[][] grade = new int[5][3]; float[] sum = new float[5]; public static void main(String[] args) throws Exception{ Java_2 student = new Java_2(); student.input(); // 调用输入方法 //**********Found********** student.________(); // 调用输出方法 } // 从控制台输入学生信息 void input( ) throws IOException{ BufferedReader br = new BufferedReader(new InputStreamReader(System.in)); try{ for(int i=0;i<5;i++){ System.out.println("请输入学生学号:"); number[i] = br.readLine(); //**********Found********** System.out.println("请输入第"+_______+"名学生姓名及三门课成绩:"); name[i] = br.readLine(); // 输入3门课程成绩 for(int j=0;j<3;j++){ grade[i][j] = Integer.parseInt( br.readLine() ); } System.out.println(); // 计算该学生总成绩 sum[i] = grade[i][0] + grade[i][1] + grade[i][2]; } }catch(NumberFormatException e){ System.out.println("输入数据有误!"); } } // 将学生信息写入文件 void output( )throws IOException{ //**********Found********** FileWriter fw = new FileWriter("_____________"); // 创建文件输出流 BufferedWriter bw = new BufferedWriter(fw); // 写入文件表头 bw.write("No. "+"name "+"grade 1 "+"grade 2 "+"grade 3 "+"average "); bw.newLine(); // 换行 // 循环写入5名学生信息 for(int i=0;i<5;i++){ bw.write(number[i]); // 写入学号 //**********Found********** bw.write(" "+ ___________); // 写入姓名 // 写入3门成绩 for(int j=0;j<3;j++) bw.write(" "+grade[i][j]); //**********Found********** bw.write(" "+sum[i]/___________); // 计算并写入平均分 bw.newLine(); // 换行 } //**********Found********** bw.__________(); // 关闭缓冲流 } }二、空白处逐一解析 要实现“输入→计算→输出”的完整流程,需围绕“方法调用”“用户提示”“文件操作”“数据计算”四个核心目标,逐个突破空白: 1. 第一个空白:student.________(); 解析:main方法中已调用input()完成输入,需调用output()方法将数据写入文件(代码中已定义output()方法)。 答案:output 2. 第二个空白:System.out.println("请输入第"+_______+"名学生姓名及三门课成绩:"); 解析:循环变量i从0开始(i=0对应第1名学生),需将i转换为“第N名”的自然计数(i+1),提升用户体验。 答案:(i+1) 3. 第三个空白:FileWriter fw = new FileWriter("_____________"); 解析:FileWriter需指定输出文件路径及名称,题目未指定路径,默认写入当前项目根目录,文件名建议为student_grades.txt(清晰表达文件用途)。 答案:student_grades.txt 4. 第四个空白:bw.write(" "+ ___________); 解析:循环中已写入学号(number[i]),接下来需写入对应学生的姓名,姓名存储在name[i]数组中。 答案:name[i] 5. 第五个空白:bw.write(" "+sum[i]/___________); 解析:sum[i]是该学生3门课程的总成绩,平均分 = 总成绩 ÷ 课程数(3门),因此除数为3。 答案:3 6. 第六个空白:bw.__________(); 解析:BufferedWriter是缓冲流,使用后必须关闭以释放资源(确保数据全部写入文件,避免数据丢失),关闭方法为close()。 答案:close 三、完整正确代码 隐藏内容,请前往内页查看详情 优化说明: 增加finally块确保流关闭,避免资源泄漏; 使用String.format()格式化输出,确保文件内容对齐(如%-6s表示左对齐占6字符); 优化用户提示信息,明确输入步骤; 保留平均分2位小数,提升数据可读性。 四、代码运行示例 1. 控制台输入流程 请输入第1名学生学号: 2024001 请输入第1名学生姓名: 张三 请输入第1名学生的3门课程成绩(每行1个): 85 92 78 第1名学生信息录入完成! 请输入第2名学生学号: 2024002 请输入第2名学生姓名: 李四 请输入第2名学生的3门课程成绩(每行1个): 90 88 95 第2名学生信息录入完成! ...(后续3名学生输入流程类似) 学生信息已成功写入 student_grades.txt 文件!2. 输出文件(student_grades.txt)内容 No. name grade 1 grade 2 grade 3 average 2024001 张三 85 92 78 85.00 2024002 李四 90 88 95 91.00 2024003 王五 76 80 82 79.33 2024004 赵六 95 93 89 92.33 2024005 钱七 68 72 65 68.33 五、核心知识点总结 通过这个学生成绩管理实例,可系统掌握Java IO流操作、数组应用、异常处理三大核心技术: 1. Java IO流:控制台输入与文件输出 本例使用字符流处理文本数据(学号、姓名、成绩均为文本/整数转文本),核心流对象如下: 流对象作用关键方法BufferedReader高效读取控制台输入(包装InputStreamReader)readLine()(读取整行)、close()FileWriter写入字符到文件write(String)、close()BufferedWriter缓冲写入(提升效率,减少磁盘IO)write(String)、newLine()、close()流操作注意事项: 关闭顺序:先关外层流(BufferedWriter),再关内层流(FileWriter); 资源释放:必须在finally块或使用try-with-resources关闭流,避免资源泄漏; 异常处理:IO操作必须捕获或声明IOException(编译时异常)。 2. 多维数组与数据存储 本例使用数组存储5名学生的结构化信息,体现了数组的“批量数据管理”能力: 一维数组:number[](学号)、name[](姓名)、sum[](总成绩); 二维数组:grade[][](grade[i][j]表示第i名学生的第j门成绩); 数组优势:固定大小、索引访问(效率高)、适合存储同类型批量数据。 3. 异常处理:增强程序健壮性 本例处理了两种常见异常,避免程序崩溃: NumberFormatException: 当成绩输入非整数(如“abc”)时,Integer.parseInt()抛出此异常,提示用户“输入数据有误”。 IOException: IO操作(如文件不存在、权限不足、流未关闭)可能抛出此异常,通过throws声明由调用者处理(main方法声明throws Exception)。 优化建议: 生产环境中可使用try-with-resources自动关闭流(无需手动写finally): // try-with-resources:流会自动关闭(支持实现AutoCloseable接口的类) try(BufferedWriter bw = new BufferedWriter(new FileWriter("student_grades.txt"))) { // 写入逻辑 bw.write("表头..."); } catch(IOException e) { e.printStackTrace(); }六、拓展与优化建议 本例是基础成绩管理系统,可从以下方向扩展功能,提升实用性: 1. 增加成绩排序功能 按平均分降序排序学生信息,便于查看排名: // 冒泡排序:按平均分降序排列 public void sortByAverage() { for(int i=0; i<4; i++) { for(int j=0; j<4-i; j++) { float avgJ = sum[j]/3; float avgJ1 = sum[j+1]/3; if(avgJ < avgJ1) { // 交换学号 String tempNum = number[j]; number[j] = number[j+1]; number[j+1] = tempNum; // 交换姓名、成绩、总成绩(同理) // ... } } } }2. 支持文件读取与修改 增加readFromFile()方法,从已有的成绩文件中读取数据,支持修改后重新写入: // 从文件读取学生信息 public void readFromFile() throws IOException { try(BufferedReader br = new BufferedReader(new FileReader("student_grades.txt"))) { String line; int lineCount = 0; while((line = br.readLine()) != null) { if(lineCount == 0) { lineCount++; continue; // 跳过表头 } // 分割行数据(按空格分割) String[] parts = line.trim().split("\\s+"); number[lineCount-1] = parts[0]; name[lineCount-1] = parts[1]; // 解析成绩(parts[2]~parts[4]) for(int j=0; j<3; j++) { grade[lineCount-1][j] = Integer.parseInt(parts[j+2]); } // 计算总成绩 sum[lineCount-1] = grade[lineCount-1][0] + grade[lineCount-1][1] + grade[lineCount-1][2]; lineCount++; } } }3. 图形化界面(Swing) 用Swing替换控制台输入,提供可视化表单(如文本框、按钮、表格),提升用户体验: 使用JFrame创建窗口; 使用JTable显示学生信息; 使用JButton绑定“录入”“保存”“排序”功能。 七、总结 本例通过“控制台输入→数据存储→文件输出”的完整流程,展示了Java的IO流操作、数组应用和异常处理能力。这类“数据管理+文件持久化”的场景在实际开发中非常常见(如日志记录、配置保存、数据备份),掌握这些基础技能是编写实用Java程序的关键。 同时,代码的优化过程(如格式化输出、资源自动关闭、异常友好提示)也体现了“健壮性”“可读性”“可维护性”的编程原则,这些原则在大型项目开发中尤为重要。