最新发布

-

Java面向对象编程:多态与抽象类应用实例解析 Java面向对象编程:多态与抽象类应用实例解析 139.png图片 题目代码分析 以下是需要补全的Java代码,展示了使用抽象类和多态计算不同形状面积总和的功能: public class Java_2 { public static void main(String []args) { Shape[] s = new Shape[3]; s[0] = new Circle(5.0); s[1] = new Rectangle(3.0, 4.0); s[2] = new Rectangle(5.0, 6.0); //**********Found********** System.out.println("Total Area = " + _________.dostuff(s)); } } //**********Found********** _________ class Shape { abstract public double calcArea(); } class Circle extends Shape { private double radius; public Circle(double radius) { //**********Found********** _________ = radius; } //**********Found********** public double _________() { return radius * radius * 3.14; } } class Rectangle extends Shape { private double length, width; public Rectangle(double a, double b) { length = a; width = b; } public double calcArea() { //**********Found********** return _________ ; } } class Poly { static double dostuff(Shape[] s) { double total = 0; for (int i = 0; i < s.length; i++) { //**********Found********** total += ________.calcArea(); } return total; } }空白处解析 第一个空白处:System.out.println("Total Area = " + _________.dostuff(s)); 解析:调用Poly类的静态方法dostuff计算总面积 答案:Poly 第二个空白处:_________ class Shape { 解析:Shape类包含抽象方法calcArea(),因此它必须是抽象类 答案:abstract 第三个空白处:_________ = radius; 解析:在构造方法中为私有成员变量radius赋值 答案:this.radius 第四个空白处:public double _________() { 解析:需要实现父类的抽象方法calcArea()来计算面积 答案:calcArea 第五个空白处:return _________ ; 解析:矩形面积计算公式为长×宽 答案:length * width 第六个空白处:total += ________.calcArea(); 解析:调用数组中每个形状对象的calcArea()方法 答案:s[i] 完整正确代码 隐藏内容,请前往内页查看详情 Java多态与抽象类:形状面积计算的面向对象实现 在面向对象编程中,抽象类和多态是实现代码复用和扩展性的重要机制。本文通过一个计算不同形状面积总和的实例,详细讲解抽象类的定义、子类实现以及多态的实际应用。 1. 程序功能概述 这个程序实现了以下功能: 定义一个抽象的形状类Shape,包含计算面积的抽象方法 实现两个具体形状类:Circle(圆形)和Rectangle(矩形) 利用多态特性,在一个形状数组中存储不同类型的形状对象 计算并输出所有形状的面积总和 程序的核心是通过抽象类定义统一接口,通过多态实现不同形状的统一处理。 2. 抽象类的定义与作用 抽象类是一种不能被实例化的类,通常用于定义一组相关类的共同行为。在本例中: abstract class Shape { abstract public double calcArea(); }Shape类被声明为abstract(抽象类),并包含一个抽象方法calcArea()。抽象方法没有具体实现,必须由子类实现。 抽象类的主要作用: 定义统一接口:所有子类必须实现抽象方法,保证了接口的一致性 代码复用:可以在抽象类中实现一些通用方法,供所有子类使用 类型抽象:可以使用抽象类类型声明变量,引用任何子类对象,为多态奠定基础 3. 子类实现与方法重写 具体的形状类(Circle和Rectangle)继承自Shape类,并实现了calcArea()方法: 圆形类(Circle) class Circle extends Shape { private double radius; public Circle(double radius) { this.radius = radius; } public double calcArea() { return radius * radius * 3.14; } } 继承Shape类,必须实现calcArea()方法 实现了圆形面积计算公式:π × 半径² 矩形类(Rectangle) class Rectangle extends Shape { private double length, width; public Rectangle(double a, double b) { length = a; width = b; } public double calcArea() { return length * width; } } 继承Shape类,实现了calcArea()方法 实现了矩形面积计算公式:长 × 宽 4. 多态的实现与应用 多态是指同一操作作用于不同对象,可以有不同的解释和实现。在本例中体现为: Shape[] s = new Shape[3]; s[0] = new Circle(5.0); s[1] = new Rectangle(3.0, 4.0); s[2] = new Rectangle(5.0, 6.0); 声明了Shape类型的数组,但可以存储Shape的任何子类对象 当调用calcArea()方法时,会根据实际对象类型执行相应的实现 多态的优势: 代码扩展性:添加新的形状(如三角形)只需创建新的子类,无需修改现有代码 代码简化:可以用统一的方式处理不同类型的对象 提高可读性:隐藏了具体实现细节,只关注接口 5. 面积总和计算 Poly类中的静态方法dostuff()实现了面积总和的计算: class Poly { static double dostuff(Shape[] s) { double total = 0; for (int i = 0; i < s.length; i++) { total += s[i].calcArea(); } return total; } }这个方法展示了多态的强大之处:无论数组中存储的是哪种具体形状,都可以通过统一的calcArea()方法获取面积,无需判断对象的具体类型。 6. 程序运行结果 对于示例中的形状: 圆形(半径5.0)面积:3.14 × 5² = 78.5 矩形(3.0×4.0)面积:3×4 = 12 矩形(5.0×6.0)面积:5×6 = 30 程序运行后输出: Total Area = 120.57. 代码扩展建议 这个程序可以从以下几个方面进行扩展: 添加更多形状:如三角形、正方形、椭圆形等,只需创建新的子类并实现calcArea()方法 添加更多功能:在Shape抽象类中添加计算周长的抽象方法calcPerimeter(),在子类中实现 使用接口替代抽象类:如果不需要在基类中实现通用方法,可以使用接口IShape定义calcArea()方法 使用集合框架:使用ArrayList<Shape>替代数组,提供更灵活的形状对象管理 通过这个实例,我们学习了抽象类的定义与使用、子类对抽象方法的实现,以及多态在实际编程中的应用。这些面向对象的核心概念对于编写可扩展、可维护的Java程序至关重要。多态机制使得我们可以编写通用的代码来处理不同类型的对象,大大提高了代码的灵活性和复用性。

Java面向对象编程:多态与抽象类应用实例解析 Java面向对象编程:多态与抽象类应用实例解析 139.png图片 题目代码分析 以下是需要补全的Java代码,展示了使用抽象类和多态计算不同形状面积总和的功能: public class Java_2 { public static void main(String []args) { Shape[] s = new Shape[3]; s[0] = new Circle(5.0); s[1] = new Rectangle(3.0, 4.0); s[2] = new Rectangle(5.0, 6.0); //**********Found********** System.out.println("Total Area = " + _________.dostuff(s)); } } //**********Found********** _________ class Shape { abstract public double calcArea(); } class Circle extends Shape { private double radius; public Circle(double radius) { //**********Found********** _________ = radius; } //**********Found********** public double _________() { return radius * radius * 3.14; } } class Rectangle extends Shape { private double length, width; public Rectangle(double a, double b) { length = a; width = b; } public double calcArea() { //**********Found********** return _________ ; } } class Poly { static double dostuff(Shape[] s) { double total = 0; for (int i = 0; i < s.length; i++) { //**********Found********** total += ________.calcArea(); } return total; } }空白处解析 第一个空白处:System.out.println("Total Area = " + _________.dostuff(s)); 解析:调用Poly类的静态方法dostuff计算总面积 答案:Poly 第二个空白处:_________ class Shape { 解析:Shape类包含抽象方法calcArea(),因此它必须是抽象类 答案:abstract 第三个空白处:_________ = radius; 解析:在构造方法中为私有成员变量radius赋值 答案:this.radius 第四个空白处:public double _________() { 解析:需要实现父类的抽象方法calcArea()来计算面积 答案:calcArea 第五个空白处:return _________ ; 解析:矩形面积计算公式为长×宽 答案:length * width 第六个空白处:total += ________.calcArea(); 解析:调用数组中每个形状对象的calcArea()方法 答案:s[i] 完整正确代码 隐藏内容,请前往内页查看详情 Java多态与抽象类:形状面积计算的面向对象实现 在面向对象编程中,抽象类和多态是实现代码复用和扩展性的重要机制。本文通过一个计算不同形状面积总和的实例,详细讲解抽象类的定义、子类实现以及多态的实际应用。 1. 程序功能概述 这个程序实现了以下功能: 定义一个抽象的形状类Shape,包含计算面积的抽象方法 实现两个具体形状类:Circle(圆形)和Rectangle(矩形) 利用多态特性,在一个形状数组中存储不同类型的形状对象 计算并输出所有形状的面积总和 程序的核心是通过抽象类定义统一接口,通过多态实现不同形状的统一处理。 2. 抽象类的定义与作用 抽象类是一种不能被实例化的类,通常用于定义一组相关类的共同行为。在本例中: abstract class Shape { abstract public double calcArea(); }Shape类被声明为abstract(抽象类),并包含一个抽象方法calcArea()。抽象方法没有具体实现,必须由子类实现。 抽象类的主要作用: 定义统一接口:所有子类必须实现抽象方法,保证了接口的一致性 代码复用:可以在抽象类中实现一些通用方法,供所有子类使用 类型抽象:可以使用抽象类类型声明变量,引用任何子类对象,为多态奠定基础 3. 子类实现与方法重写 具体的形状类(Circle和Rectangle)继承自Shape类,并实现了calcArea()方法: 圆形类(Circle) class Circle extends Shape { private double radius; public Circle(double radius) { this.radius = radius; } public double calcArea() { return radius * radius * 3.14; } } 继承Shape类,必须实现calcArea()方法 实现了圆形面积计算公式:π × 半径² 矩形类(Rectangle) class Rectangle extends Shape { private double length, width; public Rectangle(double a, double b) { length = a; width = b; } public double calcArea() { return length * width; } } 继承Shape类,实现了calcArea()方法 实现了矩形面积计算公式:长 × 宽 4. 多态的实现与应用 多态是指同一操作作用于不同对象,可以有不同的解释和实现。在本例中体现为: Shape[] s = new Shape[3]; s[0] = new Circle(5.0); s[1] = new Rectangle(3.0, 4.0); s[2] = new Rectangle(5.0, 6.0); 声明了Shape类型的数组,但可以存储Shape的任何子类对象 当调用calcArea()方法时,会根据实际对象类型执行相应的实现 多态的优势: 代码扩展性:添加新的形状(如三角形)只需创建新的子类,无需修改现有代码 代码简化:可以用统一的方式处理不同类型的对象 提高可读性:隐藏了具体实现细节,只关注接口 5. 面积总和计算 Poly类中的静态方法dostuff()实现了面积总和的计算: class Poly { static double dostuff(Shape[] s) { double total = 0; for (int i = 0; i < s.length; i++) { total += s[i].calcArea(); } return total; } }这个方法展示了多态的强大之处:无论数组中存储的是哪种具体形状,都可以通过统一的calcArea()方法获取面积,无需判断对象的具体类型。 6. 程序运行结果 对于示例中的形状: 圆形(半径5.0)面积:3.14 × 5² = 78.5 矩形(3.0×4.0)面积:3×4 = 12 矩形(5.0×6.0)面积:5×6 = 30 程序运行后输出: Total Area = 120.57. 代码扩展建议 这个程序可以从以下几个方面进行扩展: 添加更多形状:如三角形、正方形、椭圆形等,只需创建新的子类并实现calcArea()方法 添加更多功能:在Shape抽象类中添加计算周长的抽象方法calcPerimeter(),在子类中实现 使用接口替代抽象类:如果不需要在基类中实现通用方法,可以使用接口IShape定义calcArea()方法 使用集合框架:使用ArrayList<Shape>替代数组,提供更灵活的形状对象管理 通过这个实例,我们学习了抽象类的定义与使用、子类对抽象方法的实现,以及多态在实际编程中的应用。这些面向对象的核心概念对于编写可扩展、可维护的Java程序至关重要。多态机制使得我们可以编写通用的代码来处理不同类型的对象,大大提高了代码的灵活性和复用性。 -

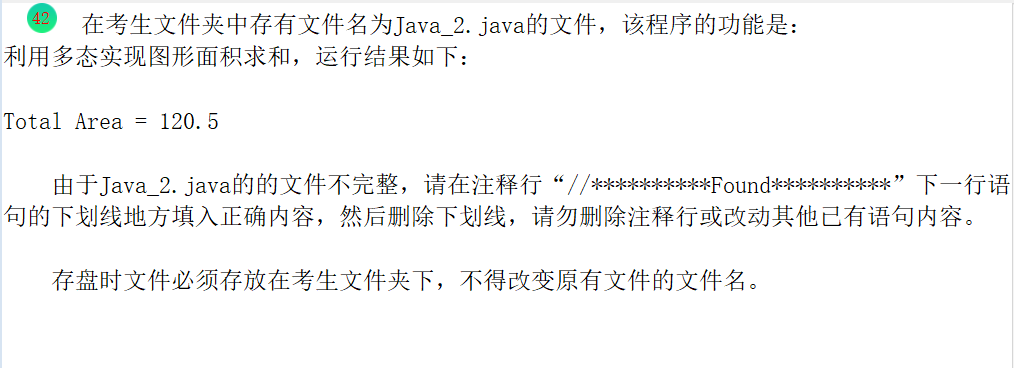

Java数组转换:一维数组转二维数组实例解析 Java数组转换:一维数组转二维数组实例解析 138.png图片 一、题目代码分析 以下是需要补全的Java代码,核心功能是将长度为15的一维数组,转换为5行3列的二维数组,并通过控制台输入为一维数组赋值,最终打印二维数组内容: import java.util.*; public class Java_1{ public static void main(String[] args){ int[] a = new int[15]; // 长度15的一维数组 int i, j, k; int[][] b = new int[5][]; // 5行的二维数组(列数未指定) for (i = 0; i < b.length; i++) //**********Found********** b[i] = new int[_________]; //**********Found********** Scanner scan = new Scanner(_________); for (i = 0; i < a.length; i++) //**********Found********** a[i] = scan._________(); k = 0; // 一维数组的索引计数器 for (i = 0; i < b.length; i++) { //**********Found********** for (j = 0; j <_________.length; j++) { //**********Found********** b[i][j] = a[_________]; System.out.print(String.format("%5d",b[i][j])); // 格式化打印 } System.out.println(); // 换行 } } }二、空白处逐一解析 要完成“一维数组转二维数组”的逻辑,需结合数组长度匹配、输入流使用、索引关联三个核心点,逐个突破空白: 1. 第一个空白:b[i] = new int[_________]; 解析:二维数组b已定义为5行(new int[5][]),需为每行分配列数。 已知一维数组a长度为15,要均匀分配到5行中,每行列数 = 15 ÷ 5 = 3。 答案:3 2. 第二个空白:Scanner scan = new Scanner(_________); 解析:Scanner是Java的输入工具,需指定输入源。此处需从控制台(键盘)输入,对应输入源为System.in(标准输入流)。 答案:System.in 3. 第三个空白:a[i] = scan._________(); 解析:一维数组a是int类型,需读取控制台输入的整数。Scanner中读取整数的方法是nextInt()。 答案:nextInt 4. 第四个空白:for (j = 0; j <_________.length; j++) 解析:内层循环遍历二维数组b的“列”,需获取当前行(b[i])的列数(即当前行一维数组的长度)。 答案:b[i] 5. 第五个空白:b[i][j] = a[_________]; 解析:需将一维数组a的元素按顺序赋值给二维数组b。 定义k=0为一维数组的索引计数器,每赋值一个元素,k自增1(k++),确保索引连续不重复。 答案:k++ 三、完整正确代码 import java.util.*; public class Java_1{ public static void main(String[] args){ int[] a = new int[15]; // 长度15的一维数组 int i, j, k; int[][] b = new int[5][]; // 5行的二维数组(先指定行数,后分配列数) for (i = 0; i < b.length; i++) b[i] = new int[3]; // 每行3列,5×3=15,与一维数组长度匹配 Scanner scan = new Scanner(System.in); // 控制台输入流 System.out.println("请输入15个整数(空格或回车分隔):"); for (i = 0; i < a.length; i++) a[i] = scan.nextInt(); // 读取整数赋值给一维数组 k = 0; // 一维数组索引计数器 System.out.println("\n转换后的5行3列二维数组:"); for (i = 0; i < b.length; i++) { // 遍历二维数组的行 for (j = 0; j < b[i].length; j++) { // 遍历当前行的列 b[i][j] = a[k++]; // 一维数组元素按顺序赋值给二维数组 System.out.print(String.format("%5d",b[i][j])); // 占5位格式化打印,对齐美观 } System.out.println(); // 每行结束后换行 } scan.close(); // 关闭输入流,避免资源泄漏 } }四、代码运行示例 1. 输入 控制台提示输入15个整数(示例输入): 请输入15个整数(空格或回车分隔):1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 2. 输出 转换后的5行3列二维数组: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15五、核心知识点总结 通过这个实例,我们可以掌握Java数组操作的3个核心知识点: 1. 不规则二维数组的初始化 Java的二维数组本质是“数组的数组”,支持不规则初始化(每行列数可不同): 第一步:先指定行数:int[][] b = new int[5][];(仅创建5个一维数组的引用,未分配内存) 第二步:为每行分配列数:b[i] = new int[3];(为第i行分配3个int的内存空间) 本题中为“规则二维数组”(每行列数相同),若要创建不规则数组(如第1行2列、第2行3列),只需在循环中为不同行分配不同列数即可。 2. Scanner控制台输入的正确用法 创建输入流:Scanner scan = new Scanner(System.in);(System.in是控制台输入源) 读取数据: 整数:scan.nextInt() 字符串:scan.next()(读取到空格/回车为止)或scan.nextLine()(读取整行) 关闭流:scan.close()(避免资源泄漏,养成用完关闭的习惯) 3. 一维数组与二维数组的索引关联 将一维数组a(长度n)转换为m行k列的二维数组b,需满足n = m × k(长度匹配),索引关联逻辑: 定义计数器k=0(对应一维数组的索引) 二维数组的b[i][j](第i行第j列)对应一维数组的a[k] 每赋值一次,k自增1(k++),确保所有元素按顺序传递 本质是将“一维线性存储”转换为“二维行列存储”,核心是索引的线性映射。 六、拓展与优化建议 本题的基础功能可进一步优化,提升代码的健壮性和灵活性: 1. 输入验证(避免非整数输入报错) 若用户输入非整数,scan.nextInt()会抛出InputMismatchException,可添加异常处理: for (i = 0; i < a.length; i++) { System.out.print("请输入第" + (i+1) + "个整数:"); while (!scan.hasNextInt()) { // 判断是否为整数 System.out.print("输入错误!请重新输入整数:"); scan.next(); // 丢弃非整数输入 } a[i] = scan.nextInt(); }2. 动态指定二维数组行列数 当前代码是固定的“5行3列”,可改为让用户输入行列数(需确保行数×列数=15): System.out.print("请输入二维数组的行数(需满足:行数×列数=15):"); int rows = scan.nextInt(); int cols = 15 / rows; // 自动计算列数 int[][] b = new int[rows][cols]; // 直接初始化规则二维数组3. 通用化数组转换方法 将“一维转二维”的逻辑封装为方法,提高代码复用性: // 通用方法:将一维数组转为rows行cols列的二维数组(需满足a.length = rows×cols) public static int[][] convert1DTo2D(int[] a, int rows, int cols) { int[][] result = new int[rows][cols]; int k = 0; for (int i = 0; i < rows; i++) { for (int j = 0; j < cols; j++) { result[i][j] = a[k++]; } } return result; }通过本题的学习,不仅能掌握数组转换的具体实现,更能理解Java数组的存储本质和索引逻辑——这些基础能力在后续处理矩阵运算、数据批量存储等场景中都会频繁用到。

Java数组转换:一维数组转二维数组实例解析 Java数组转换:一维数组转二维数组实例解析 138.png图片 一、题目代码分析 以下是需要补全的Java代码,核心功能是将长度为15的一维数组,转换为5行3列的二维数组,并通过控制台输入为一维数组赋值,最终打印二维数组内容: import java.util.*; public class Java_1{ public static void main(String[] args){ int[] a = new int[15]; // 长度15的一维数组 int i, j, k; int[][] b = new int[5][]; // 5行的二维数组(列数未指定) for (i = 0; i < b.length; i++) //**********Found********** b[i] = new int[_________]; //**********Found********** Scanner scan = new Scanner(_________); for (i = 0; i < a.length; i++) //**********Found********** a[i] = scan._________(); k = 0; // 一维数组的索引计数器 for (i = 0; i < b.length; i++) { //**********Found********** for (j = 0; j <_________.length; j++) { //**********Found********** b[i][j] = a[_________]; System.out.print(String.format("%5d",b[i][j])); // 格式化打印 } System.out.println(); // 换行 } } }二、空白处逐一解析 要完成“一维数组转二维数组”的逻辑,需结合数组长度匹配、输入流使用、索引关联三个核心点,逐个突破空白: 1. 第一个空白:b[i] = new int[_________]; 解析:二维数组b已定义为5行(new int[5][]),需为每行分配列数。 已知一维数组a长度为15,要均匀分配到5行中,每行列数 = 15 ÷ 5 = 3。 答案:3 2. 第二个空白:Scanner scan = new Scanner(_________); 解析:Scanner是Java的输入工具,需指定输入源。此处需从控制台(键盘)输入,对应输入源为System.in(标准输入流)。 答案:System.in 3. 第三个空白:a[i] = scan._________(); 解析:一维数组a是int类型,需读取控制台输入的整数。Scanner中读取整数的方法是nextInt()。 答案:nextInt 4. 第四个空白:for (j = 0; j <_________.length; j++) 解析:内层循环遍历二维数组b的“列”,需获取当前行(b[i])的列数(即当前行一维数组的长度)。 答案:b[i] 5. 第五个空白:b[i][j] = a[_________]; 解析:需将一维数组a的元素按顺序赋值给二维数组b。 定义k=0为一维数组的索引计数器,每赋值一个元素,k自增1(k++),确保索引连续不重复。 答案:k++ 三、完整正确代码 import java.util.*; public class Java_1{ public static void main(String[] args){ int[] a = new int[15]; // 长度15的一维数组 int i, j, k; int[][] b = new int[5][]; // 5行的二维数组(先指定行数,后分配列数) for (i = 0; i < b.length; i++) b[i] = new int[3]; // 每行3列,5×3=15,与一维数组长度匹配 Scanner scan = new Scanner(System.in); // 控制台输入流 System.out.println("请输入15个整数(空格或回车分隔):"); for (i = 0; i < a.length; i++) a[i] = scan.nextInt(); // 读取整数赋值给一维数组 k = 0; // 一维数组索引计数器 System.out.println("\n转换后的5行3列二维数组:"); for (i = 0; i < b.length; i++) { // 遍历二维数组的行 for (j = 0; j < b[i].length; j++) { // 遍历当前行的列 b[i][j] = a[k++]; // 一维数组元素按顺序赋值给二维数组 System.out.print(String.format("%5d",b[i][j])); // 占5位格式化打印,对齐美观 } System.out.println(); // 每行结束后换行 } scan.close(); // 关闭输入流,避免资源泄漏 } }四、代码运行示例 1. 输入 控制台提示输入15个整数(示例输入): 请输入15个整数(空格或回车分隔):1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 2. 输出 转换后的5行3列二维数组: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15五、核心知识点总结 通过这个实例,我们可以掌握Java数组操作的3个核心知识点: 1. 不规则二维数组的初始化 Java的二维数组本质是“数组的数组”,支持不规则初始化(每行列数可不同): 第一步:先指定行数:int[][] b = new int[5][];(仅创建5个一维数组的引用,未分配内存) 第二步:为每行分配列数:b[i] = new int[3];(为第i行分配3个int的内存空间) 本题中为“规则二维数组”(每行列数相同),若要创建不规则数组(如第1行2列、第2行3列),只需在循环中为不同行分配不同列数即可。 2. Scanner控制台输入的正确用法 创建输入流:Scanner scan = new Scanner(System.in);(System.in是控制台输入源) 读取数据: 整数:scan.nextInt() 字符串:scan.next()(读取到空格/回车为止)或scan.nextLine()(读取整行) 关闭流:scan.close()(避免资源泄漏,养成用完关闭的习惯) 3. 一维数组与二维数组的索引关联 将一维数组a(长度n)转换为m行k列的二维数组b,需满足n = m × k(长度匹配),索引关联逻辑: 定义计数器k=0(对应一维数组的索引) 二维数组的b[i][j](第i行第j列)对应一维数组的a[k] 每赋值一次,k自增1(k++),确保所有元素按顺序传递 本质是将“一维线性存储”转换为“二维行列存储”,核心是索引的线性映射。 六、拓展与优化建议 本题的基础功能可进一步优化,提升代码的健壮性和灵活性: 1. 输入验证(避免非整数输入报错) 若用户输入非整数,scan.nextInt()会抛出InputMismatchException,可添加异常处理: for (i = 0; i < a.length; i++) { System.out.print("请输入第" + (i+1) + "个整数:"); while (!scan.hasNextInt()) { // 判断是否为整数 System.out.print("输入错误!请重新输入整数:"); scan.next(); // 丢弃非整数输入 } a[i] = scan.nextInt(); }2. 动态指定二维数组行列数 当前代码是固定的“5行3列”,可改为让用户输入行列数(需确保行数×列数=15): System.out.print("请输入二维数组的行数(需满足:行数×列数=15):"); int rows = scan.nextInt(); int cols = 15 / rows; // 自动计算列数 int[][] b = new int[rows][cols]; // 直接初始化规则二维数组3. 通用化数组转换方法 将“一维转二维”的逻辑封装为方法,提高代码复用性: // 通用方法:将一维数组转为rows行cols列的二维数组(需满足a.length = rows×cols) public static int[][] convert1DTo2D(int[] a, int rows, int cols) { int[][] result = new int[rows][cols]; int k = 0; for (int i = 0; i < rows; i++) { for (int j = 0; j < cols; j++) { result[i][j] = a[k++]; } } return result; }通过本题的学习,不仅能掌握数组转换的具体实现,更能理解Java数组的存储本质和索引逻辑——这些基础能力在后续处理矩阵运算、数据批量存储等场景中都会频繁用到。 -

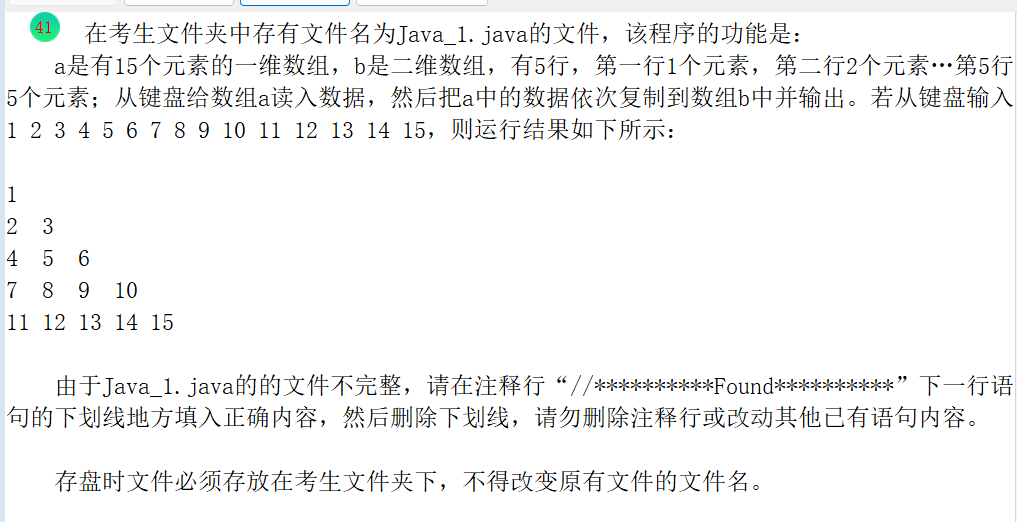

Java Swing余弦计算器程序解析 Java Swing余弦计算器程序解析 题目代码分析 137.png图片 以下是需要补全的Java Swing代码,功能是创建一个余弦计算器,支持弧度和角度两种单位: import javax.swing.*; import java.awt.*; import java.awt.event.*; public class Java_3 extends JFrame implements ActionListener{ private double x=0; private double y=0; JTextField xval = new JTextField(10); JButton calcBtn = new JButton("计算"); JTextArea result = new JTextArea(10,20); boolean isAngleRad=true; JButton angleUnitBtn=new JButton("设成角度"); void initFrame(){ Container content = getContentPane(); content.setLayout(new BorderLayout()); JPanel calcPanel = new JPanel(); calcPanel.setLayout(new FlowLayout()); //***************************Found********************* calcPanel.add( _______________________ ); calcPanel.add(xval); calcPanel.add(calcBtn) ; calcPanel.add(angleUnitBtn); content.add(calcPanel,"North"); calcBtn.addActionListener(this); //***************************Found********************* angleUnitBtn._______________________ ; content.add(result,"Center"); //***************************Found********************* result._______________________; } public Java_3(){ super("计算余弦函数"); setSize(500,200); initFrame(); setVisible(true); setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); } public void actionPerformed(ActionEvent e){ if (e.getSource()== calcBtn){ String str; if(isAngleRad) { x=Double.parseDouble(xval.getText()); str="cos("+x+")="; }else { x=Double.parseDouble(xval.getText())/180*3.1415926; //***************************Found********************* str="cos("+ _______________________ +"*3.14159/180)="; }; y=Math.cos(x); result.append(str+y+'\n'); }else if(e.getSource()== angleUnitBtn){ if(isAngleRad) angleUnitBtn.setText("设成弧度"); else //***************************Found********************* angleUnitBtn.setText( _____________________ ); //***************************Found********************* isAngleRad= __________________ ; } } public static void main(String[] args){ new Java_3(); } }空白处解析 第一个空白处:calcPanel.add( _______________________ ); 解析:需要添加一个标签说明输入框的用途 答案:new JLabel("输入值:") 第二个空白处:angleUnitBtn._______________________ ; 解析:为角度单位按钮添加事件监听器 答案:addActionListener(this) 第三个空白处:result._______________________; 解析:文本区域通常需要设置为可滚动或不可编辑 答案:setEditable(false)(设置为不可编辑,只用于显示结果) 第四个空白处:str="cos("+ _______________________ +"*3.14159/180)="; 解析:需要显示用户输入的原始角度值 答案:xval.getText() 第五个空白处:angleUnitBtn.setText( _____________________ ); 解析:切换按钮文本,当从弧度切换回角度时显示"设成角度" 答案:"设成角度" 第六个空白处:isAngleRad= __________________ ; 解析:切换角度单位状态,取当前值的相反值 答案:!isAngleRad 完整正确代码 隐藏内容,请前往内页查看详情 Java Swing实现余弦计算器:从弧度到角度的转换 在科学计算中,余弦函数是一个常用的数学函数,它可以接受弧度或角度作为输入。本文将介绍如何使用Java Swing创建一个可视化的余弦计算器,支持弧度和角度两种单位的切换,并展示计算结果。 1. 程序功能概述 这个余弦计算器具有以下功能: 提供输入框让用户输入数值 支持弧度和角度两种计算单位,并可相互切换 计算并显示余弦值结果 保留历史计算记录 程序界面简洁直观,上部为输入和控制区域,下部为结果显示区域。 2. 界面设计与布局 程序使用了Swing的布局管理器来组织界面元素: 整体布局:使用BorderLayout将界面分为北部(输入区域)和中部(结果区域) 输入区域: 使用FlowLayout布局的JPanel 包含一个提示标签、一个输入文本框、一个计算按钮和一个单位切换按钮 结果区域: 使用JTextArea组件显示计算结果 设置为不可编辑,只用于展示历史计算记录 关键代码实现: Container content = getContentPane(); content.setLayout(new BorderLayout()); JPanel calcPanel = new JPanel(); calcPanel.setLayout(new FlowLayout()); // 添加各种组件到面板 content.add(calcPanel,"North"); content.add(result,"Center");3. 事件处理机制 程序实现了ActionListener接口来处理用户交互: 计算按钮事件: 获取用户输入的数值 根据当前单位(弧度/角度)进行计算 将结果追加到文本区域 单位切换按钮事件: 切换单位状态(弧度↔角度) 更新按钮显示文本 事件处理的核心代码: public void actionPerformed(ActionEvent e) { if (e.getSource() == calcBtn) { // 处理计算逻辑 } else if (e.getSource() == angleUnitBtn) { // 处理单位切换逻辑 } }4. 核心计算逻辑 程序的核心是余弦值的计算,需要处理两种单位: 弧度计算: 直接使用Math.cos()方法计算 Math.cos()方法本身接受弧度作为参数 角度计算: 先将角度转换为弧度:弧度 = 角度 × π / 180 再使用Math.cos()方法计算 代码实现: if (isAngleRad) { // 弧度计算 x = Double.parseDouble(xval.getText()); str = "cos(" + x + ")="; } else { // 角度计算 x = Double.parseDouble(xval.getText()) / 180 * 3.1415926; str = "cos(" + xval.getText() + "*3.14159/180)="; } y = Math.cos(x); result.append(str + y + '\n');5. 单位切换功能 单位切换是通过一个布尔变量isAngleRad实现的: isAngleRad = true:表示当前使用弧度 isAngleRad = false:表示当前使用角度 切换逻辑: if (isAngleRad) angleUnitBtn.setText("设成弧度"); else angleUnitBtn.setText("设成角度"); isAngleRad = !isAngleRad; // 取反值切换状态6. 程序改进建议 这个基础计算器可以从以下几个方面进行改进: 输入验证:添加输入验证,处理非数字输入的情况 精度控制:允许用户设置计算结果的小数位数 清除功能:添加清除按钮,可清除输入框和结果区域 科学计数法:支持大数值的科学计数法显示 更多函数:扩展支持正弦、正切等更多三角函数 通过这个实例,我们学习了Swing界面设计、事件处理、数学计算和状态管理等知识。这个程序虽然简单,但展示了GUI应用程序的基本架构和开发思路,对于理解Java桌面应用开发具有重要意义。

Java Swing余弦计算器程序解析 Java Swing余弦计算器程序解析 题目代码分析 137.png图片 以下是需要补全的Java Swing代码,功能是创建一个余弦计算器,支持弧度和角度两种单位: import javax.swing.*; import java.awt.*; import java.awt.event.*; public class Java_3 extends JFrame implements ActionListener{ private double x=0; private double y=0; JTextField xval = new JTextField(10); JButton calcBtn = new JButton("计算"); JTextArea result = new JTextArea(10,20); boolean isAngleRad=true; JButton angleUnitBtn=new JButton("设成角度"); void initFrame(){ Container content = getContentPane(); content.setLayout(new BorderLayout()); JPanel calcPanel = new JPanel(); calcPanel.setLayout(new FlowLayout()); //***************************Found********************* calcPanel.add( _______________________ ); calcPanel.add(xval); calcPanel.add(calcBtn) ; calcPanel.add(angleUnitBtn); content.add(calcPanel,"North"); calcBtn.addActionListener(this); //***************************Found********************* angleUnitBtn._______________________ ; content.add(result,"Center"); //***************************Found********************* result._______________________; } public Java_3(){ super("计算余弦函数"); setSize(500,200); initFrame(); setVisible(true); setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); } public void actionPerformed(ActionEvent e){ if (e.getSource()== calcBtn){ String str; if(isAngleRad) { x=Double.parseDouble(xval.getText()); str="cos("+x+")="; }else { x=Double.parseDouble(xval.getText())/180*3.1415926; //***************************Found********************* str="cos("+ _______________________ +"*3.14159/180)="; }; y=Math.cos(x); result.append(str+y+'\n'); }else if(e.getSource()== angleUnitBtn){ if(isAngleRad) angleUnitBtn.setText("设成弧度"); else //***************************Found********************* angleUnitBtn.setText( _____________________ ); //***************************Found********************* isAngleRad= __________________ ; } } public static void main(String[] args){ new Java_3(); } }空白处解析 第一个空白处:calcPanel.add( _______________________ ); 解析:需要添加一个标签说明输入框的用途 答案:new JLabel("输入值:") 第二个空白处:angleUnitBtn._______________________ ; 解析:为角度单位按钮添加事件监听器 答案:addActionListener(this) 第三个空白处:result._______________________; 解析:文本区域通常需要设置为可滚动或不可编辑 答案:setEditable(false)(设置为不可编辑,只用于显示结果) 第四个空白处:str="cos("+ _______________________ +"*3.14159/180)="; 解析:需要显示用户输入的原始角度值 答案:xval.getText() 第五个空白处:angleUnitBtn.setText( _____________________ ); 解析:切换按钮文本,当从弧度切换回角度时显示"设成角度" 答案:"设成角度" 第六个空白处:isAngleRad= __________________ ; 解析:切换角度单位状态,取当前值的相反值 答案:!isAngleRad 完整正确代码 隐藏内容,请前往内页查看详情 Java Swing实现余弦计算器:从弧度到角度的转换 在科学计算中,余弦函数是一个常用的数学函数,它可以接受弧度或角度作为输入。本文将介绍如何使用Java Swing创建一个可视化的余弦计算器,支持弧度和角度两种单位的切换,并展示计算结果。 1. 程序功能概述 这个余弦计算器具有以下功能: 提供输入框让用户输入数值 支持弧度和角度两种计算单位,并可相互切换 计算并显示余弦值结果 保留历史计算记录 程序界面简洁直观,上部为输入和控制区域,下部为结果显示区域。 2. 界面设计与布局 程序使用了Swing的布局管理器来组织界面元素: 整体布局:使用BorderLayout将界面分为北部(输入区域)和中部(结果区域) 输入区域: 使用FlowLayout布局的JPanel 包含一个提示标签、一个输入文本框、一个计算按钮和一个单位切换按钮 结果区域: 使用JTextArea组件显示计算结果 设置为不可编辑,只用于展示历史计算记录 关键代码实现: Container content = getContentPane(); content.setLayout(new BorderLayout()); JPanel calcPanel = new JPanel(); calcPanel.setLayout(new FlowLayout()); // 添加各种组件到面板 content.add(calcPanel,"North"); content.add(result,"Center");3. 事件处理机制 程序实现了ActionListener接口来处理用户交互: 计算按钮事件: 获取用户输入的数值 根据当前单位(弧度/角度)进行计算 将结果追加到文本区域 单位切换按钮事件: 切换单位状态(弧度↔角度) 更新按钮显示文本 事件处理的核心代码: public void actionPerformed(ActionEvent e) { if (e.getSource() == calcBtn) { // 处理计算逻辑 } else if (e.getSource() == angleUnitBtn) { // 处理单位切换逻辑 } }4. 核心计算逻辑 程序的核心是余弦值的计算,需要处理两种单位: 弧度计算: 直接使用Math.cos()方法计算 Math.cos()方法本身接受弧度作为参数 角度计算: 先将角度转换为弧度:弧度 = 角度 × π / 180 再使用Math.cos()方法计算 代码实现: if (isAngleRad) { // 弧度计算 x = Double.parseDouble(xval.getText()); str = "cos(" + x + ")="; } else { // 角度计算 x = Double.parseDouble(xval.getText()) / 180 * 3.1415926; str = "cos(" + xval.getText() + "*3.14159/180)="; } y = Math.cos(x); result.append(str + y + '\n');5. 单位切换功能 单位切换是通过一个布尔变量isAngleRad实现的: isAngleRad = true:表示当前使用弧度 isAngleRad = false:表示当前使用角度 切换逻辑: if (isAngleRad) angleUnitBtn.setText("设成弧度"); else angleUnitBtn.setText("设成角度"); isAngleRad = !isAngleRad; // 取反值切换状态6. 程序改进建议 这个基础计算器可以从以下几个方面进行改进: 输入验证:添加输入验证,处理非数字输入的情况 精度控制:允许用户设置计算结果的小数位数 清除功能:添加清除按钮,可清除输入框和结果区域 科学计数法:支持大数值的科学计数法显示 更多函数:扩展支持正弦、正切等更多三角函数 通过这个实例,我们学习了Swing界面设计、事件处理、数学计算和状态管理等知识。这个程序虽然简单,但展示了GUI应用程序的基本架构和开发思路,对于理解Java桌面应用开发具有重要意义。 -

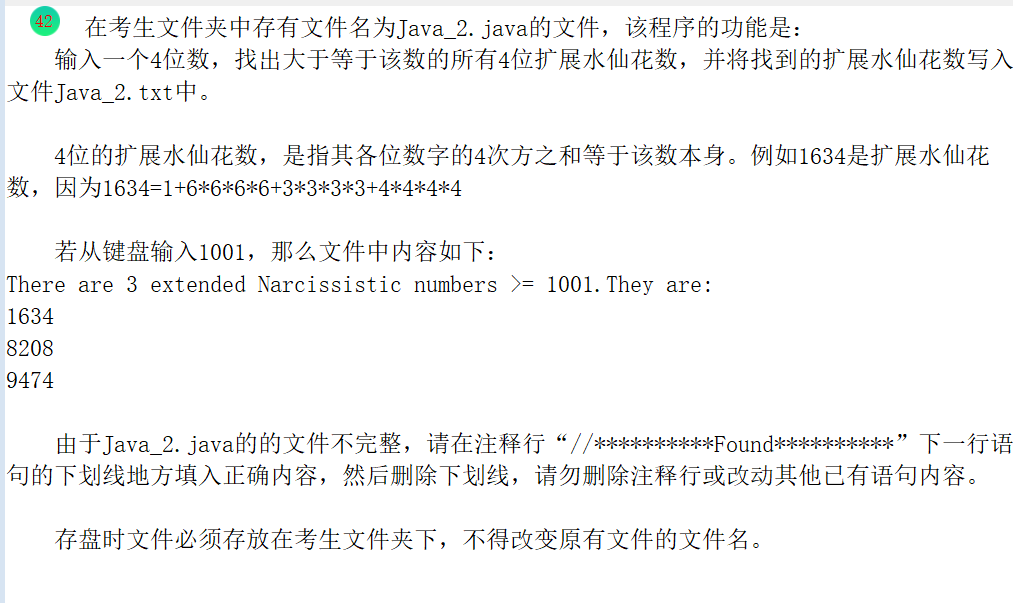

Java扩展水仙花数求解程序解析 Java扩展水仙花数求解程序解析 题目代码分析 136.png图片 以下是需要补全的Java代码,功能是寻找并保存指定范围内的扩展水仙花数(4位自幂数): import java.util.Scanner; import java.io.*; public class Java_2 { int fourthPower(int n) { return n*n*n*n; } int narcissiExt(int fromNum,int number[]) { int i=0; int m=fromNum; int m1=m%10; int m2=(m/10)%10; int m3=(m/100)%10; //**********Found********** int _________________; for(m=fromNum;m<=9999;m++) { int sum=fourthPower(m1)+fourthPower(m2)+fourthPower(m3)+fourthPower(m4); //**********Found********** if( _____________ ) { number[i]=m; //**********Found********** __________________; } m1=m1+1; if(m1==10) { m1=0; m2=m2+1; if(m2==10) { //**********Found********** _______________; m3=m3+1; if(m3==10) { m3=0; m4=m4+1; } } } } return i; } public static void main(String[] args) throws Exception{ Scanner input = new Scanner(System.in); System.out.println("Input a number:"); int n = input.nextInt(); input.close(); int[] num= new int [10]; int counter=new Java_2().narcissiExt(n,num); //**********Found********** PrintWriter pw=new ____________________ ("java_2.txt"); pw.print("There are "+counter+" extended Narcissistic numbers "); pw.println(" >= "+n+". They are:"); for(int i=0;i<counter;i++) { pw.println(num[i]); } //**********Found********** ______________; } }空白处解析 第一个空白处:int _________________; 解析:程序处理的是4位自幂数,需要定义第四位数字的变量 答案:m4 = (m / 1000) % 10 第二个空白处:if( _____________ ) 解析:判断当前数字是否为自幂数(各位数字的4次方和等于该数本身) 答案:sum == m 第三个空白处:__________________; 解析:找到符合条件的数字后,需要递增数组索引 答案:i++ 第四个空白处:_______________; 解析:处理数字进位,当m2达到10时应重置为0 答案:m2 = 0 第五个空白处:PrintWriter pw=new ____________________ ("java_2.txt"); 解析:创建文件输出流,需要实例化PrintWriter类 答案:PrintWriter 第六个空白处:______________; 解析:使用完输出流后需要关闭以释放资源 答案:pw.close() 完整正确代码 隐藏内容,请前往内页查看详情 Java实现扩展水仙花数(4位自幂数)的查找与保存 自幂数是指一个n位数,它的每个位上的数字的n次幂之和等于它本身。例如,3位数的水仙花数是指各位数字的3次方和等于该数本身。本文将介绍如何使用Java寻找4位自幂数(扩展水仙花数)并将结果保存到文件中。 1. 程序功能概述 这个程序实现了以下功能: 接收用户输入的起始数字 查找从起始数字到9999之间的所有4位自幂数 将查找结果保存到文本文件中 4位自幂数是指一个4位数,其各位数字的4次方之和等于该数本身。例如,1634 = 1⁴ + 6⁴ + 3⁴ + 4⁴。 2. 核心算法解析 2.1 计算数字的4次方 程序首先定义了一个辅助方法fourthPower,用于计算一个数字的4次方: int fourthPower(int n) { return n * n * n * n; }这个方法简单直接,通过连续乘法实现4次方计算。 2.2 分解4位数字的各位 对于一个4位数字m,程序将其分解为个位、十位、百位和千位: int m1 = m % 10; // 个位数字:m除以10的余数 int m2 = (m / 10) % 10; // 十位数字:m除以10后再取余10 int m3 = (m / 100) % 10; // 百位数字:m除以100后再取余10 int m4 = (m / 1000) % 10; // 千位数字:m除以1000后再取余102.3 自幂数判断逻辑 程序通过循环遍历所有4位数字,对每个数字进行判断: int sum = fourthPower(m1) + fourthPower(m2) + fourthPower(m3) + fourthPower(m4); if(sum == m) { number[i] = m; i++; }如果各位数字的4次方和等于该数字本身,则判定为4位自幂数,并将其存入数组。 2.4 数字进位处理 为了避免重复分解数字,程序采用了手动进位的方式更新各位数字: m1 = m1 + 1; if(m1 == 10) { m1 = 0; m2 = m2 + 1; if(m2 == 10) { m2 = 0; m3 = m3 + 1; if(m3 == 10) { m3 = 0; m4 = m4 + 1; } } }这种方式模拟了数字的自然递增过程,提高了程序效率。 2.5 文件输出功能 程序使用PrintWriter类将结果写入文件: PrintWriter pw = new PrintWriter("java_2.txt"); // 写入内容 pw.close();使用完输出流后必须调用close()方法关闭,以确保数据正确写入文件。 3. 程序运行示例 当用户输入起始数字1000时,程序会找到所有4位自幂数:1634、8208、9474,并将结果写入java_2.txt文件: There are 3 extended Narcissistic numbers >= 1000. They are: 1634 8208 94744. 代码优化建议 这个程序可以从以下几个方面进行优化: 动态数组存储:使用ArrayList替代固定大小的数组,处理不确定数量的结果 通用化处理:修改程序使其能够处理任意位数的自幂数 输入验证:添加输入验证,确保用户输入的是有效的4位数字范围 异常处理:增加文件操作的异常处理,提高程序健壮性 算法优化:使用更高效的数字分解方法,避免手动进位的复杂逻辑 通过这个实例,我们学习了数字分解、循环控制、数组操作和文件IO等Java基础知识,同时也了解了自幂数的数学概念。这些知识在解决类似的数学问题和数据处理任务中非常有用。

Java扩展水仙花数求解程序解析 Java扩展水仙花数求解程序解析 题目代码分析 136.png图片 以下是需要补全的Java代码,功能是寻找并保存指定范围内的扩展水仙花数(4位自幂数): import java.util.Scanner; import java.io.*; public class Java_2 { int fourthPower(int n) { return n*n*n*n; } int narcissiExt(int fromNum,int number[]) { int i=0; int m=fromNum; int m1=m%10; int m2=(m/10)%10; int m3=(m/100)%10; //**********Found********** int _________________; for(m=fromNum;m<=9999;m++) { int sum=fourthPower(m1)+fourthPower(m2)+fourthPower(m3)+fourthPower(m4); //**********Found********** if( _____________ ) { number[i]=m; //**********Found********** __________________; } m1=m1+1; if(m1==10) { m1=0; m2=m2+1; if(m2==10) { //**********Found********** _______________; m3=m3+1; if(m3==10) { m3=0; m4=m4+1; } } } } return i; } public static void main(String[] args) throws Exception{ Scanner input = new Scanner(System.in); System.out.println("Input a number:"); int n = input.nextInt(); input.close(); int[] num= new int [10]; int counter=new Java_2().narcissiExt(n,num); //**********Found********** PrintWriter pw=new ____________________ ("java_2.txt"); pw.print("There are "+counter+" extended Narcissistic numbers "); pw.println(" >= "+n+". They are:"); for(int i=0;i<counter;i++) { pw.println(num[i]); } //**********Found********** ______________; } }空白处解析 第一个空白处:int _________________; 解析:程序处理的是4位自幂数,需要定义第四位数字的变量 答案:m4 = (m / 1000) % 10 第二个空白处:if( _____________ ) 解析:判断当前数字是否为自幂数(各位数字的4次方和等于该数本身) 答案:sum == m 第三个空白处:__________________; 解析:找到符合条件的数字后,需要递增数组索引 答案:i++ 第四个空白处:_______________; 解析:处理数字进位,当m2达到10时应重置为0 答案:m2 = 0 第五个空白处:PrintWriter pw=new ____________________ ("java_2.txt"); 解析:创建文件输出流,需要实例化PrintWriter类 答案:PrintWriter 第六个空白处:______________; 解析:使用完输出流后需要关闭以释放资源 答案:pw.close() 完整正确代码 隐藏内容,请前往内页查看详情 Java实现扩展水仙花数(4位自幂数)的查找与保存 自幂数是指一个n位数,它的每个位上的数字的n次幂之和等于它本身。例如,3位数的水仙花数是指各位数字的3次方和等于该数本身。本文将介绍如何使用Java寻找4位自幂数(扩展水仙花数)并将结果保存到文件中。 1. 程序功能概述 这个程序实现了以下功能: 接收用户输入的起始数字 查找从起始数字到9999之间的所有4位自幂数 将查找结果保存到文本文件中 4位自幂数是指一个4位数,其各位数字的4次方之和等于该数本身。例如,1634 = 1⁴ + 6⁴ + 3⁴ + 4⁴。 2. 核心算法解析 2.1 计算数字的4次方 程序首先定义了一个辅助方法fourthPower,用于计算一个数字的4次方: int fourthPower(int n) { return n * n * n * n; }这个方法简单直接,通过连续乘法实现4次方计算。 2.2 分解4位数字的各位 对于一个4位数字m,程序将其分解为个位、十位、百位和千位: int m1 = m % 10; // 个位数字:m除以10的余数 int m2 = (m / 10) % 10; // 十位数字:m除以10后再取余10 int m3 = (m / 100) % 10; // 百位数字:m除以100后再取余10 int m4 = (m / 1000) % 10; // 千位数字:m除以1000后再取余102.3 自幂数判断逻辑 程序通过循环遍历所有4位数字,对每个数字进行判断: int sum = fourthPower(m1) + fourthPower(m2) + fourthPower(m3) + fourthPower(m4); if(sum == m) { number[i] = m; i++; }如果各位数字的4次方和等于该数字本身,则判定为4位自幂数,并将其存入数组。 2.4 数字进位处理 为了避免重复分解数字,程序采用了手动进位的方式更新各位数字: m1 = m1 + 1; if(m1 == 10) { m1 = 0; m2 = m2 + 1; if(m2 == 10) { m2 = 0; m3 = m3 + 1; if(m3 == 10) { m3 = 0; m4 = m4 + 1; } } }这种方式模拟了数字的自然递增过程,提高了程序效率。 2.5 文件输出功能 程序使用PrintWriter类将结果写入文件: PrintWriter pw = new PrintWriter("java_2.txt"); // 写入内容 pw.close();使用完输出流后必须调用close()方法关闭,以确保数据正确写入文件。 3. 程序运行示例 当用户输入起始数字1000时,程序会找到所有4位自幂数:1634、8208、9474,并将结果写入java_2.txt文件: There are 3 extended Narcissistic numbers >= 1000. They are: 1634 8208 94744. 代码优化建议 这个程序可以从以下几个方面进行优化: 动态数组存储:使用ArrayList替代固定大小的数组,处理不确定数量的结果 通用化处理:修改程序使其能够处理任意位数的自幂数 输入验证:添加输入验证,确保用户输入的是有效的4位数字范围 异常处理:增加文件操作的异常处理,提高程序健壮性 算法优化:使用更高效的数字分解方法,避免手动进位的复杂逻辑 通过这个实例,我们学习了数字分解、循环控制、数组操作和文件IO等Java基础知识,同时也了解了自幂数的数学概念。这些知识在解决类似的数学问题和数据处理任务中非常有用。 -

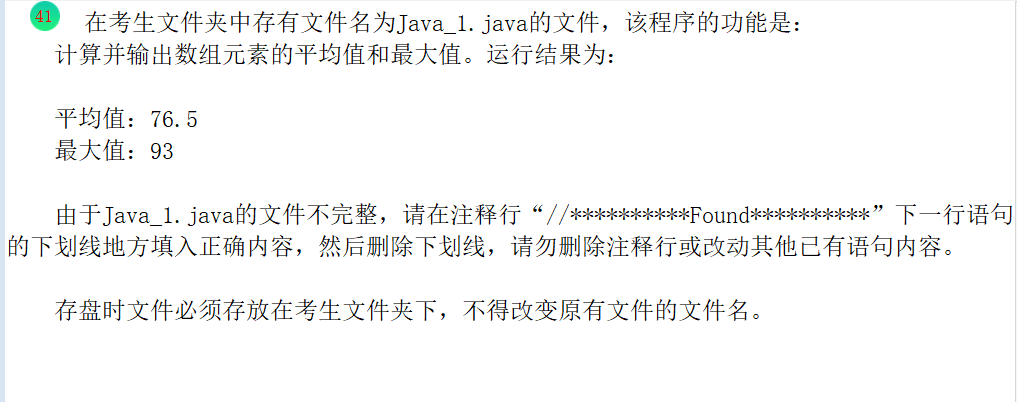

Java数组统计分析练习题解析 Java数组统计分析练习题解析 题目代码分析 135.png图片 以下是需要补全的Java代码,功能是计算数组的平均值和最大值: public class Java_1 { public static void main(String[] args) { int[] scores = {82, 75, 42, 92, 85, 78, 93, 65}; int i; int sum = scores[0]; //**********Found********** int max = ________; //**********Found********** for (i = 1; i < ________; i++) { //**********Found********** sum += ________; if (max < scores[i] ) { max = scores[i]; } } //**********Found********** System.out.println("平均值:" + _____ / i); System.out.println("最大值:" + max); } }空白处解析 第一个空白处:int max = ________; 解析:需要初始化最大值变量,通常以数组第一个元素作为初始值 答案:scores[0] 第二个空白处:for (i = 1; i < ________; i++) 解析:循环需要遍历数组所有元素,数组长度可以通过length属性获取 答案:scores.length 第三个空白处:sum += ________; 解析:累加数组元素值到总和变量中 答案:scores[i] 第四个空白处:System.out.println("平均值:" + _____ / i); 解析:平均值等于总和除以元素个数,这里i经过循环后的值正好是数组长度 答案:sum 完整正确代码 隐藏内容,请前往内页查看详情 Java数组基础:求平均值与最大值的实现 在Java编程中,数组是一种常用的数据结构,用于存储相同类型的多个元素。本文通过一个实例,详细讲解如何使用数组进行基本的统计分析——计算平均值和最大值。 1. 程序功能说明 这个程序实现了两个基本的数组统计功能: 计算数组中所有元素的平均值 找出数组中的最大值 程序使用一个成绩数组{82, 75, 42, 92, 85, 78, 93, 65}作为示例数据,通过遍历数组完成上述统计计算。 2. 核心算法解析 2.1 初始化变量 程序开始时,需要初始化两个关键变量: sum:用于存储数组元素的总和,初始化为数组第一个元素的值 max:用于存储数组中的最大值,同样初始化为数组第一个元素的值 int sum = scores[0]; int max = scores[0];2.2 遍历数组 使用for循环遍历数组的剩余元素(从索引1开始): for (i = 1; i < scores.length; i++) { // 处理逻辑 }这里使用scores.length获取数组的长度,确保循环遍历所有元素。 2.3 累加求和 在循环中,将当前元素值累加到总和变量: sum += scores[i];这等价于:sum = sum + scores[i]; 2.4 寻找最大值 在循环中,通过比较更新最大值: if (max < scores[i]) { max = scores[i]; }如果当前元素大于当前最大值,则更新最大值为当前元素。 2.5 计算并输出结果 循环结束后,计算平均值并输出结果: System.out.println("平均值:" + sum / i); System.out.println("最大值:" + max);注意这里i的值正好等于数组长度,因为循环结束后i的值为scores.length。 3. 程序运行结果 对于示例数组,程序运行后会输出: 平均值:76 最大值:93计算过程说明: 总和 = 82 + 75 + 42 + 92 + 85 + 78 + 93 + 65 = 612 平均值 = 612 ÷ 8 = 76.5,由于使用整数除法,结果为76 最大值为93 4. 代码优化建议 这个基础示例可以从以下几个方面进行优化: 使用增强for循环: for (int score : scores) { sum += score; if (max < score) { max = score; } } 处理空数组情况: 添加判断逻辑,避免数组为空时出现异常 计算精确平均值: 使用double类型存储平均值,得到更精确的结果: double average = (double) sum / scores.length; 封装为方法: 将计算逻辑封装为独立方法,提高代码复用性: public static int findMax(int[] array) { ... } public static double calculateAverage(int[] array) { ... } 通过这个实例,我们学习了数组的基本操作、循环遍历以及简单的统计计算方法。这些技能是Java编程的基础,掌握它们对于处理更复杂的数据处理任务非常重要。数组作为存储数据的基本结构,在实际开发中应用广泛,熟练掌握数组操作是每个Java程序员的必备技能。

Java数组统计分析练习题解析 Java数组统计分析练习题解析 题目代码分析 135.png图片 以下是需要补全的Java代码,功能是计算数组的平均值和最大值: public class Java_1 { public static void main(String[] args) { int[] scores = {82, 75, 42, 92, 85, 78, 93, 65}; int i; int sum = scores[0]; //**********Found********** int max = ________; //**********Found********** for (i = 1; i < ________; i++) { //**********Found********** sum += ________; if (max < scores[i] ) { max = scores[i]; } } //**********Found********** System.out.println("平均值:" + _____ / i); System.out.println("最大值:" + max); } }空白处解析 第一个空白处:int max = ________; 解析:需要初始化最大值变量,通常以数组第一个元素作为初始值 答案:scores[0] 第二个空白处:for (i = 1; i < ________; i++) 解析:循环需要遍历数组所有元素,数组长度可以通过length属性获取 答案:scores.length 第三个空白处:sum += ________; 解析:累加数组元素值到总和变量中 答案:scores[i] 第四个空白处:System.out.println("平均值:" + _____ / i); 解析:平均值等于总和除以元素个数,这里i经过循环后的值正好是数组长度 答案:sum 完整正确代码 隐藏内容,请前往内页查看详情 Java数组基础:求平均值与最大值的实现 在Java编程中,数组是一种常用的数据结构,用于存储相同类型的多个元素。本文通过一个实例,详细讲解如何使用数组进行基本的统计分析——计算平均值和最大值。 1. 程序功能说明 这个程序实现了两个基本的数组统计功能: 计算数组中所有元素的平均值 找出数组中的最大值 程序使用一个成绩数组{82, 75, 42, 92, 85, 78, 93, 65}作为示例数据,通过遍历数组完成上述统计计算。 2. 核心算法解析 2.1 初始化变量 程序开始时,需要初始化两个关键变量: sum:用于存储数组元素的总和,初始化为数组第一个元素的值 max:用于存储数组中的最大值,同样初始化为数组第一个元素的值 int sum = scores[0]; int max = scores[0];2.2 遍历数组 使用for循环遍历数组的剩余元素(从索引1开始): for (i = 1; i < scores.length; i++) { // 处理逻辑 }这里使用scores.length获取数组的长度,确保循环遍历所有元素。 2.3 累加求和 在循环中,将当前元素值累加到总和变量: sum += scores[i];这等价于:sum = sum + scores[i]; 2.4 寻找最大值 在循环中,通过比较更新最大值: if (max < scores[i]) { max = scores[i]; }如果当前元素大于当前最大值,则更新最大值为当前元素。 2.5 计算并输出结果 循环结束后,计算平均值并输出结果: System.out.println("平均值:" + sum / i); System.out.println("最大值:" + max);注意这里i的值正好等于数组长度,因为循环结束后i的值为scores.length。 3. 程序运行结果 对于示例数组,程序运行后会输出: 平均值:76 最大值:93计算过程说明: 总和 = 82 + 75 + 42 + 92 + 85 + 78 + 93 + 65 = 612 平均值 = 612 ÷ 8 = 76.5,由于使用整数除法,结果为76 最大值为93 4. 代码优化建议 这个基础示例可以从以下几个方面进行优化: 使用增强for循环: for (int score : scores) { sum += score; if (max < score) { max = score; } } 处理空数组情况: 添加判断逻辑,避免数组为空时出现异常 计算精确平均值: 使用double类型存储平均值,得到更精确的结果: double average = (double) sum / scores.length; 封装为方法: 将计算逻辑封装为独立方法,提高代码复用性: public static int findMax(int[] array) { ... } public static double calculateAverage(int[] array) { ... } 通过这个实例,我们学习了数组的基本操作、循环遍历以及简单的统计计算方法。这些技能是Java编程的基础,掌握它们对于处理更复杂的数据处理任务非常重要。数组作为存储数据的基本结构,在实际开发中应用广泛,熟练掌握数组操作是每个Java程序员的必备技能。