最新发布

-

Material Design Forum:基于MDClub深度二开,打造现代化开源论坛新标杆 Material Design Forum:基于MDClub深度二开,打造现代化开源论坛新标杆 基于MDClub二次开发,采用Material Design设计语言,一站式构建高效、美观的现代社区平台在数字化社区蓬勃发展的今天,一个设计优雅、功能完备且易于维护的论坛系统对于建立高质量的在线交流平台至关重要。今天,我们向大家推荐一款基于知名开源项目 MDClub 进行深度二次开发的论坛系统——Material Design Forum。它不仅继承了MDClub的优秀基因,还通过多项优化和改进,为用户提供了更完善的社区解决方案。 QQ20260125-151714.png图片 ⭐ 项目源码:隐藏内容,请前往内页查看详情 🌟 项目背景与特色优势 技术渊源:站在巨人的肩膀上 Material Design Forum 基于成熟的 MDClub 开源社区系统进行二次开发。MDClub本身就是一个备受推崇的PHP社区系统,以其现代化的Material Design设计语言、响应式布局和RESTful API架构而闻名。本项目在此基础上进行了深度定制和功能增强。 核心优势一览 现代化设计语言:全面采用Google Material Design设计规范,提供流畅的视觉体验和直观的操作逻辑 响应式布局:完美适配PC、平板和手机等各类设备,确保用户在任何设备上都能获得最佳浏览体验 高性能架构:基于PHP 8.2+和MySQL 5.7+构建,采用优化的数据库设计和缓存机制 丰富的社区功能:包含帖子、评论、私信、通知、用户管理等完整的社区生态功能 易于二次开发:清晰的代码结构和模块化设计,便于开发者根据需求进行定制和扩展 完全开源免费:项目完全开源,遵循相关开源协议,无任何隐藏费用 🛠️ 完整部署指南:从零到一搭建论坛 环境准备与要求 组件版本要求安装方式Web服务器Nginx 1.24+宝塔面板一键安装PHP环境PHP 8.2+宝塔面板PHP管理器数据库MySQL 5.7+宝塔面板数据库管理器服务器系统CentOS 7+/Ubuntu 20.04+推荐使用宝塔面板六步部署流程 第一步:基础环境配置 # 通过宝塔面板安装所需环境 # 1. 登录宝塔面板(bt.cn) # 2. 进入"软件商店",搜索并安装: # - Nginx 1.24 # - PHP 8.2(安装后需启用必要扩展:fileinfo, gd, mysqli, pdo_mysql) # - MySQL 5.7第二步:创建站点与上传源码 创建网站: 在宝塔面板点击"网站" → "添加站点" 填写域名(或服务器IP),选择PHP 8.2版本 创建FTP和数据库,记录数据库信息 上传并解压源码: # 通过FTP或宝塔文件管理器将源码上传至网站根目录 # 通常路径为:/www/wwwroot/你的域名/ # 解压源码包 unzip material-design-forum.zip 第三步:数据库初始化 -- 通过宝塔的phpMyAdmin或数据库管理工具 -- 1. 创建数据库(如果未在创建站点时自动创建) CREATE DATABASE md_forum CHARACTER SET utf8mb4 COLLATE utf8mb4_unicode_ci; -- 2. 导入初始数据 -- 在phpMyAdmin中选择创建的数据库,点击"导入" -- 选择源码包中的 assets/demo_table.sql 文件并执行第四步:配置文件修改 // 编辑文件:src/Config/Config.php // 修改数据库连接配置 return [ 'database' => [ 'driver' => 'mysql', 'host' => 'localhost', // 数据库服务器地址 'database' => 'md_forum', // 数据库名称 'username' => 'your_username', // 数据库用户名 'password' => 'your_password', // 数据库密码 'charset' => 'utf8mb4', 'collation' => 'utf8mb4_unicode_ci', 'prefix' => '', ], // ... 其他配置项 ];第五步:伪静态配置 在宝塔面板中配置Nginx伪静态规则: 进入站点设置 → "伪静态" 选择规则类型或直接粘贴以下配置: location / { try_files $uri $uri/ /index.php; } # 可选:添加缓存优化配置 location ~* \.(jpg|jpeg|png|gif|ico|css|js)$ { expires 365d; add_header Cache-Control "public, immutable"; } 第六步:完成安装并访问 设置文件权限: chmod -R 755 storage/ chmod -R 755 bootstrap/cache/ chmod 644 .env 访问安装页面: 打开浏览器,访问:http://你的域名/install 按照安装向导完成最终配置 设置管理员账号和站点基本信息 安装完成检查: 访问首页,确认论坛正常显示 测试注册、发帖、评论等基本功能 登录后台管理界面进行站点配置 🎨 系统功能详解 核心功能模块 // 系统主要功能模块结构 class ForumSystem { // 用户管理模块 public $userModule = [ '注册与登录', '个人资料管理', '关注与粉丝系统', '私信功能', '用户权限管理' ]; // 内容管理模块 public $contentModule = [ '帖子发布与编辑', '评论与回复系统', '内容分类与标签', '内容审核机制', '搜索与过滤功能' ]; // 社区互动模块 public $interactionModule = [ '点赞与收藏', '@提及功能', '消息通知系统', '举报与反馈', '积分与等级系统' ]; // 后台管理模块 public $adminModule = [ '用户管理', '内容审核', '站点配置', '数据统计', '系统日志' ]; }Material Design特色功能 动态主题系统: 支持明暗主题切换 自定义主题色配置 响应式卡片布局设计 现代化编辑器: 支持Markdown和富文本编辑 图片上传和预览功能 代码高亮和格式化 实时交互体验: WebSocket实时通知 即时消息推送 动态加载内容 🚀 性能优化与最佳实践 服务器优化建议 # Nginx高级配置示例 server { listen 80; server_name your-forum.com; # Gzip压缩配置 gzip on; gzip_vary on; gzip_min_length 1024; gzip_types text/plain text/css text/xml text/javascript application/x-javascript application/xml application/javascript application/json image/svg+xml; # 静态资源缓存 location ~* \.(ico|css|js|gif|jpeg|jpg|png|woff|woff2|ttf|svg|eot)$ { expires 1y; add_header Cache-Control "public, immutable"; } # PHP-FPM配置 location ~ \.php$ { fastcgi_pass unix:/tmp/php-cgi.sock; fastcgi_index index.php; fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name; include fastcgi_params; } }PHP环境优化 ; php.ini 优化配置 memory_limit = 256M max_execution_time = 120 upload_max_filesize = 50M post_max_size = 60M ; Opcache配置 opcache.enable=1 opcache.memory_consumption=256 opcache.interned_strings_buffer=16 opcache.max_accelerated_files=10000 opcache.revalidate_freq=2 opcache.fast_shutdown=1🛡️ 安全防护与代码保护 系统安全建议 基础安全措施: 定期更新系统和组件 配置防火墙和访问限制 启用HTTPS加密传输 定期备份数据和配置文件 防攻击策略: // 示例:基础安全中间件 class SecurityMiddleware { public function handle($request, $next) { // XSS防护 $this->sanitizeInput($request); // CSRF防护 if (!$this->validateCsrfToken($request)) { return response('CSRF token验证失败', 403); } // 速率限制 if ($this->checkRateLimit($request)) { return response('请求过于频繁', 429); } return $next($request); } } 1. PHP代码免费加密平台 平台地址:php.javait.cn 当您基于本项目进行商业开发时,保护源代码至关重要: 多重加密选择:支持SG16、Deck3、Ic12、goto、enphp、noname等多种加密算法 Windows客户端:提供图形化桌面软件,一键加密 高性能保障:代码重构优化,运行效率损失小 // 加密前:清晰的业务逻辑 class ForumManager { public function createTopic($data) { // 创建主题核心逻辑 $topic = $this->validateAndSave($data); $this->notifySubscribers($topic); return $topic; } } // 加密后:商业级代码保护 // 使用SG16加密,防止核心算法泄露2. 数哈多应用授权系统 系统地址:auth.shuha.cn 如果计划提供多客户部署或SaaS服务: 灵活授权模式:支持域名、设备、用户数等多种授权方式 多语言兼容:完美集成PHP系统,同时支持Go、Java等 完整商业闭环:授权生成、验证、统计、续费全流程管理 🔧 二次开发与扩展指南 自定义开发建议 主题定制: // 创建自定义主题 class CustomTheme extends BaseTheme { public function register() { // 注册自定义样式和脚本 $this->addStyle('custom.css'); $this->addScript('custom.js'); } public function render($view, $data = []) { // 自定义视图渲染逻辑 return view("themes/custom/{$view}", $data); } } 插件开发: 创建插件目录结构 实现插件接口和钩子系统 注册到系统插件管理器 API扩展: 扩展RESTful API接口 添加Webhook支持 集成第三方服务 社区维护与贡献 问题反馈:通过GitHub Issues报告问题和建议 代码贡献:提交Pull Request参与开发 文档改进:帮助完善项目文档和教程 社区支持:在论坛中帮助其他用户解决问题 📈 运营与推广策略 内容运营建议 种子用户培养: 邀请行业专家和意见领袖 建立核心用户群组 举办线上活动和讨论 内容质量管控: 制定社区规则和内容规范 建立内容审核机制 鼓励优质内容创作 用户激励体系: 积分和等级系统 勋章和成就系统 内容推荐和曝光机制 技术运维监控 # 监控脚本示例 #!/bin/bash # 论坛系统健康检查脚本 check_disk_usage() { df -h | grep "/www" } check_memory_usage() { free -m } check_php_process() { ps aux | grep php-fpm | wc -l } check_mysql_status() { mysqladmin -u root -p status } # 定时执行监控 while true; do echo "=== 系统监控报告 $(date) ===" check_disk_usage check_memory_usage check_php_process sleep 300 # 5分钟检查一次 done💎 项目总结与未来展望 核心价值总结 Material Design Forum 作为基于MDClub的深度二次开发项目,为社区建设提供了: 🏗️ 技术先进性:现代化技术栈和架构设计 🎨 设计卓越性:Material Design设计语言,极致用户体验 🔧 开发友好性:清晰的代码结构和扩展机制 🌐 社区生态性:完善的社区功能和互动机制 🛡️ 安全可靠性:多重安全防护和稳定运行保障 未来发展方向 技术演进: 微服务架构改造 前后端进一步分离 引入更多现代化技术 功能扩展: 移动端应用开发 AI内容推荐系统 更多第三方集成 生态建设: 插件市场和主题商店 开发者生态培养 商业支持和合作伙伴计划 立即访问GitHub,获取源码并开始构建您的现代化社区平台! 版权声明:本项目基于MDClub进行二次开发,遵循相关开源协议。商业使用时请遵守相关法律法规,尊重原项目版权。 标签:Material Design Forum MDClub 开源论坛 PHP论坛系统 社区建设 现代化设计 二次开发 代码加密 授权系统

Material Design Forum:基于MDClub深度二开,打造现代化开源论坛新标杆 Material Design Forum:基于MDClub深度二开,打造现代化开源论坛新标杆 基于MDClub二次开发,采用Material Design设计语言,一站式构建高效、美观的现代社区平台在数字化社区蓬勃发展的今天,一个设计优雅、功能完备且易于维护的论坛系统对于建立高质量的在线交流平台至关重要。今天,我们向大家推荐一款基于知名开源项目 MDClub 进行深度二次开发的论坛系统——Material Design Forum。它不仅继承了MDClub的优秀基因,还通过多项优化和改进,为用户提供了更完善的社区解决方案。 QQ20260125-151714.png图片 ⭐ 项目源码:隐藏内容,请前往内页查看详情 🌟 项目背景与特色优势 技术渊源:站在巨人的肩膀上 Material Design Forum 基于成熟的 MDClub 开源社区系统进行二次开发。MDClub本身就是一个备受推崇的PHP社区系统,以其现代化的Material Design设计语言、响应式布局和RESTful API架构而闻名。本项目在此基础上进行了深度定制和功能增强。 核心优势一览 现代化设计语言:全面采用Google Material Design设计规范,提供流畅的视觉体验和直观的操作逻辑 响应式布局:完美适配PC、平板和手机等各类设备,确保用户在任何设备上都能获得最佳浏览体验 高性能架构:基于PHP 8.2+和MySQL 5.7+构建,采用优化的数据库设计和缓存机制 丰富的社区功能:包含帖子、评论、私信、通知、用户管理等完整的社区生态功能 易于二次开发:清晰的代码结构和模块化设计,便于开发者根据需求进行定制和扩展 完全开源免费:项目完全开源,遵循相关开源协议,无任何隐藏费用 🛠️ 完整部署指南:从零到一搭建论坛 环境准备与要求 组件版本要求安装方式Web服务器Nginx 1.24+宝塔面板一键安装PHP环境PHP 8.2+宝塔面板PHP管理器数据库MySQL 5.7+宝塔面板数据库管理器服务器系统CentOS 7+/Ubuntu 20.04+推荐使用宝塔面板六步部署流程 第一步:基础环境配置 # 通过宝塔面板安装所需环境 # 1. 登录宝塔面板(bt.cn) # 2. 进入"软件商店",搜索并安装: # - Nginx 1.24 # - PHP 8.2(安装后需启用必要扩展:fileinfo, gd, mysqli, pdo_mysql) # - MySQL 5.7第二步:创建站点与上传源码 创建网站: 在宝塔面板点击"网站" → "添加站点" 填写域名(或服务器IP),选择PHP 8.2版本 创建FTP和数据库,记录数据库信息 上传并解压源码: # 通过FTP或宝塔文件管理器将源码上传至网站根目录 # 通常路径为:/www/wwwroot/你的域名/ # 解压源码包 unzip material-design-forum.zip 第三步:数据库初始化 -- 通过宝塔的phpMyAdmin或数据库管理工具 -- 1. 创建数据库(如果未在创建站点时自动创建) CREATE DATABASE md_forum CHARACTER SET utf8mb4 COLLATE utf8mb4_unicode_ci; -- 2. 导入初始数据 -- 在phpMyAdmin中选择创建的数据库,点击"导入" -- 选择源码包中的 assets/demo_table.sql 文件并执行第四步:配置文件修改 // 编辑文件:src/Config/Config.php // 修改数据库连接配置 return [ 'database' => [ 'driver' => 'mysql', 'host' => 'localhost', // 数据库服务器地址 'database' => 'md_forum', // 数据库名称 'username' => 'your_username', // 数据库用户名 'password' => 'your_password', // 数据库密码 'charset' => 'utf8mb4', 'collation' => 'utf8mb4_unicode_ci', 'prefix' => '', ], // ... 其他配置项 ];第五步:伪静态配置 在宝塔面板中配置Nginx伪静态规则: 进入站点设置 → "伪静态" 选择规则类型或直接粘贴以下配置: location / { try_files $uri $uri/ /index.php; } # 可选:添加缓存优化配置 location ~* \.(jpg|jpeg|png|gif|ico|css|js)$ { expires 365d; add_header Cache-Control "public, immutable"; } 第六步:完成安装并访问 设置文件权限: chmod -R 755 storage/ chmod -R 755 bootstrap/cache/ chmod 644 .env 访问安装页面: 打开浏览器,访问:http://你的域名/install 按照安装向导完成最终配置 设置管理员账号和站点基本信息 安装完成检查: 访问首页,确认论坛正常显示 测试注册、发帖、评论等基本功能 登录后台管理界面进行站点配置 🎨 系统功能详解 核心功能模块 // 系统主要功能模块结构 class ForumSystem { // 用户管理模块 public $userModule = [ '注册与登录', '个人资料管理', '关注与粉丝系统', '私信功能', '用户权限管理' ]; // 内容管理模块 public $contentModule = [ '帖子发布与编辑', '评论与回复系统', '内容分类与标签', '内容审核机制', '搜索与过滤功能' ]; // 社区互动模块 public $interactionModule = [ '点赞与收藏', '@提及功能', '消息通知系统', '举报与反馈', '积分与等级系统' ]; // 后台管理模块 public $adminModule = [ '用户管理', '内容审核', '站点配置', '数据统计', '系统日志' ]; }Material Design特色功能 动态主题系统: 支持明暗主题切换 自定义主题色配置 响应式卡片布局设计 现代化编辑器: 支持Markdown和富文本编辑 图片上传和预览功能 代码高亮和格式化 实时交互体验: WebSocket实时通知 即时消息推送 动态加载内容 🚀 性能优化与最佳实践 服务器优化建议 # Nginx高级配置示例 server { listen 80; server_name your-forum.com; # Gzip压缩配置 gzip on; gzip_vary on; gzip_min_length 1024; gzip_types text/plain text/css text/xml text/javascript application/x-javascript application/xml application/javascript application/json image/svg+xml; # 静态资源缓存 location ~* \.(ico|css|js|gif|jpeg|jpg|png|woff|woff2|ttf|svg|eot)$ { expires 1y; add_header Cache-Control "public, immutable"; } # PHP-FPM配置 location ~ \.php$ { fastcgi_pass unix:/tmp/php-cgi.sock; fastcgi_index index.php; fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name; include fastcgi_params; } }PHP环境优化 ; php.ini 优化配置 memory_limit = 256M max_execution_time = 120 upload_max_filesize = 50M post_max_size = 60M ; Opcache配置 opcache.enable=1 opcache.memory_consumption=256 opcache.interned_strings_buffer=16 opcache.max_accelerated_files=10000 opcache.revalidate_freq=2 opcache.fast_shutdown=1🛡️ 安全防护与代码保护 系统安全建议 基础安全措施: 定期更新系统和组件 配置防火墙和访问限制 启用HTTPS加密传输 定期备份数据和配置文件 防攻击策略: // 示例:基础安全中间件 class SecurityMiddleware { public function handle($request, $next) { // XSS防护 $this->sanitizeInput($request); // CSRF防护 if (!$this->validateCsrfToken($request)) { return response('CSRF token验证失败', 403); } // 速率限制 if ($this->checkRateLimit($request)) { return response('请求过于频繁', 429); } return $next($request); } } 1. PHP代码免费加密平台 平台地址:php.javait.cn 当您基于本项目进行商业开发时,保护源代码至关重要: 多重加密选择:支持SG16、Deck3、Ic12、goto、enphp、noname等多种加密算法 Windows客户端:提供图形化桌面软件,一键加密 高性能保障:代码重构优化,运行效率损失小 // 加密前:清晰的业务逻辑 class ForumManager { public function createTopic($data) { // 创建主题核心逻辑 $topic = $this->validateAndSave($data); $this->notifySubscribers($topic); return $topic; } } // 加密后:商业级代码保护 // 使用SG16加密,防止核心算法泄露2. 数哈多应用授权系统 系统地址:auth.shuha.cn 如果计划提供多客户部署或SaaS服务: 灵活授权模式:支持域名、设备、用户数等多种授权方式 多语言兼容:完美集成PHP系统,同时支持Go、Java等 完整商业闭环:授权生成、验证、统计、续费全流程管理 🔧 二次开发与扩展指南 自定义开发建议 主题定制: // 创建自定义主题 class CustomTheme extends BaseTheme { public function register() { // 注册自定义样式和脚本 $this->addStyle('custom.css'); $this->addScript('custom.js'); } public function render($view, $data = []) { // 自定义视图渲染逻辑 return view("themes/custom/{$view}", $data); } } 插件开发: 创建插件目录结构 实现插件接口和钩子系统 注册到系统插件管理器 API扩展: 扩展RESTful API接口 添加Webhook支持 集成第三方服务 社区维护与贡献 问题反馈:通过GitHub Issues报告问题和建议 代码贡献:提交Pull Request参与开发 文档改进:帮助完善项目文档和教程 社区支持:在论坛中帮助其他用户解决问题 📈 运营与推广策略 内容运营建议 种子用户培养: 邀请行业专家和意见领袖 建立核心用户群组 举办线上活动和讨论 内容质量管控: 制定社区规则和内容规范 建立内容审核机制 鼓励优质内容创作 用户激励体系: 积分和等级系统 勋章和成就系统 内容推荐和曝光机制 技术运维监控 # 监控脚本示例 #!/bin/bash # 论坛系统健康检查脚本 check_disk_usage() { df -h | grep "/www" } check_memory_usage() { free -m } check_php_process() { ps aux | grep php-fpm | wc -l } check_mysql_status() { mysqladmin -u root -p status } # 定时执行监控 while true; do echo "=== 系统监控报告 $(date) ===" check_disk_usage check_memory_usage check_php_process sleep 300 # 5分钟检查一次 done💎 项目总结与未来展望 核心价值总结 Material Design Forum 作为基于MDClub的深度二次开发项目,为社区建设提供了: 🏗️ 技术先进性:现代化技术栈和架构设计 🎨 设计卓越性:Material Design设计语言,极致用户体验 🔧 开发友好性:清晰的代码结构和扩展机制 🌐 社区生态性:完善的社区功能和互动机制 🛡️ 安全可靠性:多重安全防护和稳定运行保障 未来发展方向 技术演进: 微服务架构改造 前后端进一步分离 引入更多现代化技术 功能扩展: 移动端应用开发 AI内容推荐系统 更多第三方集成 生态建设: 插件市场和主题商店 开发者生态培养 商业支持和合作伙伴计划 立即访问GitHub,获取源码并开始构建您的现代化社区平台! 版权声明:本项目基于MDClub进行二次开发,遵循相关开源协议。商业使用时请遵守相关法律法规,尊重原项目版权。 标签:Material Design Forum MDClub 开源论坛 PHP论坛系统 社区建设 现代化设计 二次开发 代码加密 授权系统 -

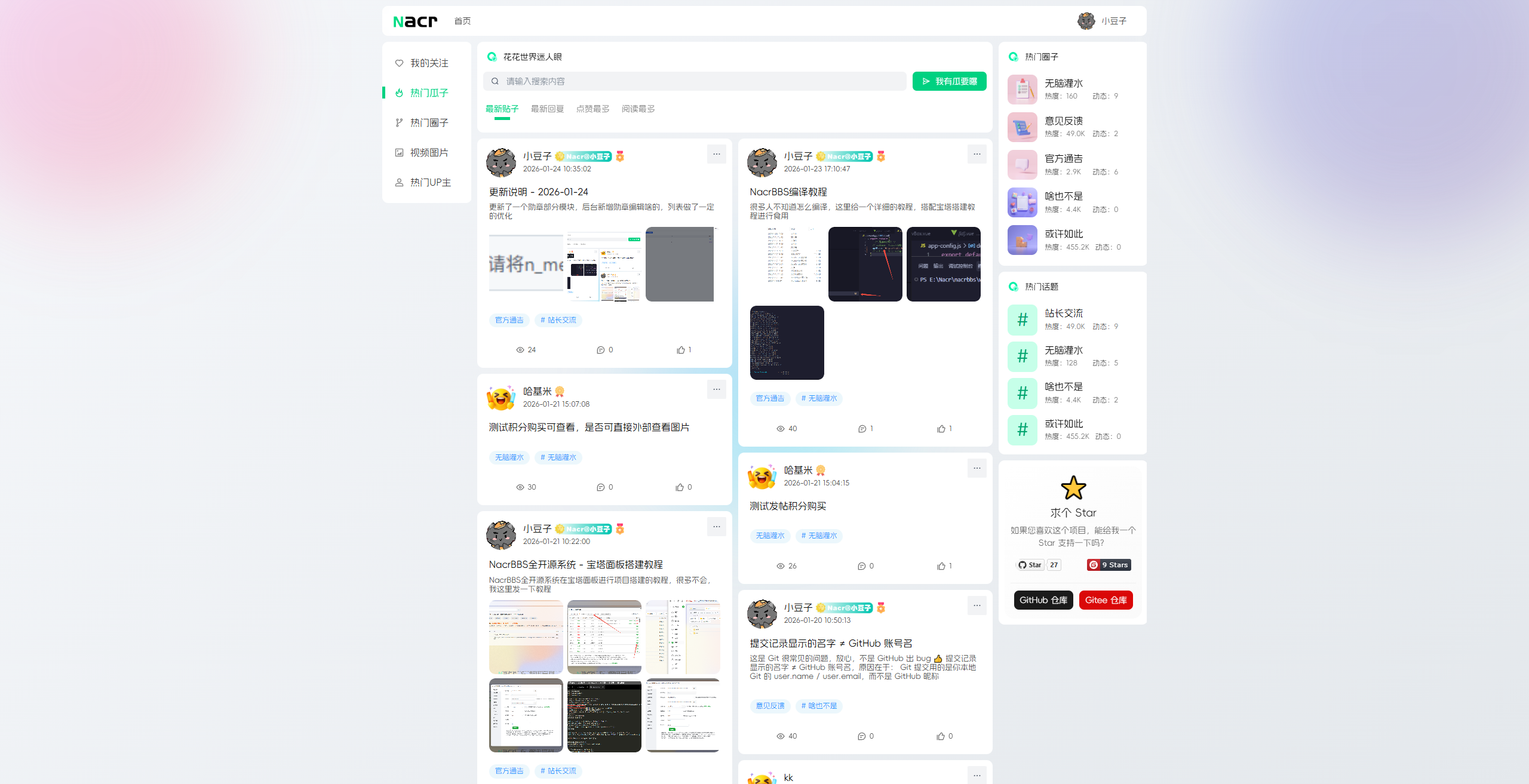

NacrBBS 开源轻量论坛:前后端全开源,打造极简高效的现代社区平台 NacrBBS 开源轻量论坛:前后端全开源,打造极简高效的现代社区平台 采用前后端分离架构,基于现代Web技术栈,为快速构建高性能、高可定制的社区论坛提供完整解决方案🌟 项目简介 在信息爆炸的今天,拥有一个专属的社区论坛对于品牌建设、用户交流和知识沉淀具有不可替代的价值。然而,传统论坛系统往往架构臃肿、功能繁杂,难以满足现代Web应用对性能和开发效率的需求。今天,我们为大家推荐 NacrBBS——一款前后端全开源的轻量级论坛系统,它采用现代化的技术架构,在保持论坛核心功能的同时,实现了极致的性能与开发体验。 1.png图片 ⭐ GitHub 开源地址:隐藏内容,请前往内页查看详情 🎯 项目定位与设计理念 核心设计理念 NacrBBS 秉承 "轻量但不简单" 的设计哲学: 轻量化架构:去除冗余功能,专注核心社区体验 现代化技术栈:采用主流前后端分离架构 高性能表现:优化数据库查询和前端渲染性能 易于定制:模块化设计,支持快速二次开发 完整开源:前后端代码完全开放,自由定制 目标用户群体 个人站长:快速搭建个人技术博客或兴趣社区 创业团队:低成本构建产品用户交流平台 教育机构:创建课程讨论区或学术交流社区 开源项目:为开源项目提供官方讨论论坛 开发者学习:学习现代Web应用开发架构 🏗️ 技术架构详解 全栈技术选型 层级技术栈版本/特性前端框架React/Vue(根据实际技术选型)现代化组件化开发状态管理Redux/MobX/Vuex可预测的状态管理UI组件库Ant Design/Element UI企业级UI设计规范构建工具Webpack/Vite现代化构建体验后端框架Node.js + Express / PHP + Laravel高性能服务器端数据库MySQL/PostgreSQL稳定可靠的数据存储缓存层Redis高性能缓存支持实时通信WebSocket/Socket.io实时消息推送部署运维Docker + Nginx容器化部署方案系统架构图 ┌─────────────────────────────────────────────────┐ │ 前端应用层 │ │ ┌─────────┐ ┌─────────┐ ┌─────────┐ │ │ │ 用户界面 │ │ 状态管理 │ │ API调用 │ │ │ └─────────┘ └─────────┘ └─────────┘ │ └─────────────────────────────────────────────────┘ ↓ ┌─────────────────────────────────────────────────┐ │ API网关层 │ │ 路由分发 · 权限验证 · 限流 │ └─────────────────────────────────────────────────┘ ↓ ┌─────────────────────────────────────────────────┐ │ 业务逻辑层 │ │ 用户服务 · 帖子服务 · 评论服务 · 消息服务 │ └─────────────────────────────────────────────────┘ ↓ ┌─────────────────────────────────────────────────┐ │ 数据访问层 │ │ ORM映射 · 缓存处理 · 事务管理 │ └─────────────────────────────────────────────────┘ ↓ ┌─────────────────────────────────────────────────┐ │ 数据存储层 │ │ MySQL · Redis · 文件存储 · 对象存储 │ └─────────────────────────────────────────────────┘✨ 核心功能特性 1. 🎪 完善的论坛功能 // 帖子与评论数据结构示例 const postSchema = { id: 'unique_id', title: '帖子标题', content: '帖子内容(支持Markdown)', author: { id: 'user_id', username: '用户名', avatar: '头像URL' }, category: '分类ID', tags: ['标签1', '标签2'], viewCount: 1000, likeCount: 150, commentCount: 50, isPinned: false, isFeatured: false, createdAt: '2024-01-01T00:00:00Z', updatedAt: '2024-01-01T00:00:00Z' }; const commentSchema = { id: 'unique_id', postId: '关联帖子ID', content: '评论内容', author: { /* 用户信息 */ }, parentId: '父评论ID(支持嵌套评论)', likeCount: 10, isAuthor: false, // 是否是楼主 createdAt: '2024-01-01T00:00:00Z' };2. 👥 用户与权限系统 多角色权限:管理员、版主、普通用户、游客分级权限 用户成长体系:积分、等级、勋章系统 社交功能:关注、私信、@提及、用户主页 内容互动:点赞、收藏、分享、举报 3. 📱 响应式与移动优化 /* 响应式布局示例 */ .forum-container { max-width: 1200px; margin: 0 auto; padding: 20px; } /* 移动端适配 */ @media (max-width: 768px) { .forum-container { padding: 10px; } .post-card { margin-bottom: 15px; border-radius: 8px; } .sidebar { display: none; /* 移动端隐藏侧边栏 */ } .mobile-menu { display: block; /* 显示移动端菜单 */ } }4. 🔍 搜索与SEO优化 全文搜索:基于Elasticsearch或数据库全文索引 SEO友好:静态URL、结构化数据、站点地图 标签系统:灵活的内容分类与标签管理 推荐算法:热门内容、相关帖子推荐 5. 🛡️ 安全与防护机制 // 安全中间件示例 const securityMiddleware = { // XSS防护 xssProtection: (req, res, next) => { // 清理用户输入 req.body = sanitizeInput(req.body); next(); }, // CSRF防护 csrfProtection: (req, res, next) => { if (req.method === 'POST' || req.method === 'PUT' || req.method === 'DELETE') { const csrfToken = req.headers['x-csrf-token']; if (!validateCsrfToken(csrfToken)) { return res.status(403).json({ error: 'CSRF token invalid' }); } } next(); }, // 速率限制 rateLimit: rateLimit({ windowMs: 15 * 60 * 1000, // 15分钟 max: 100 // 每个IP限制100次请求 }) };🚀 快速部署指南 环境要求 # 基础环境 操作系统: Linux/Windows/macOS Node.js: 16.0+ (前端构建) PHP: 7.4+ 或 Node.js 16.0+ (根据后端技术栈) 数据库: MySQL 5.7+ 或 PostgreSQL 12+ Redis: 6.0+ (缓存和会话存储) Web服务器: Nginx/Apache一键部署脚本 #!/bin/bash # NacrBBS 自动化部署脚本 echo "开始部署 NacrBBS 论坛系统..." # 1. 克隆代码库 git clone https://github.com/nacrcn/nacrbbs.git cd nacrbbs # 2. 安装后端依赖 cd backend npm install # 或 composer install (根据技术栈) cp .env.example .env # 编辑 .env 文件配置数据库等信息 # 3. 安装前端依赖 cd ../frontend npm install npm run build # 4. 初始化数据库 cd ../backend npm run migrate # 或 php artisan migrate # 5. 启动服务 # 开发环境 npm run dev # 生产环境 npm start echo "NacrBBS 部署完成!访问 http://localhost:3000"Docker 部署方案 # docker-compose.yml version: '3.8' services: database: image: mysql:8.0 environment: MYSQL_ROOT_PASSWORD: rootpassword MYSQL_DATABASE: nacrbbs MYSQL_USER: nacrbbs_user MYSQL_PASSWORD: userpassword volumes: - mysql_data:/var/lib/mysql redis: image: redis:7-alpine volumes: - redis_data:/data backend: build: ./backend ports: - "3000:3000" depends_on: - database - redis environment: DB_HOST: database REDIS_HOST: redis frontend: build: ./frontend ports: - "80:80" depends_on: - backend nginx: image: nginx:alpine ports: - "443:443" volumes: - ./nginx.conf:/etc/nginx/nginx.conf - ./ssl:/etc/nginx/ssl depends_on: - backend - frontend volumes: mysql_data: redis_data:🛡️ 代码保护与商业化方案 1. PHP代码免费加密平台 平台地址:php.javait.cn 如果NacrBBS的后端采用PHP开发,您可以使用该平台保护核心代码: 全免费加密:支持SG16、Deck3、Ic12、goto、enphp、noname等多种加密方式 Windows客户端:图形化操作界面,一键加密 高性能保障:代码重构优化,运行效率损失小 企业级安全:业界领先的混淆加密算法 // 加密前:清晰的业务逻辑 class ForumService { public function createPost($data) { // 创建帖子核心逻辑 $post = $this->validateAndSave($data); $this->notifySubscribers($post); return $post; } } // 加密后:商业级代码保护 // 使用SG16加密,保护核心业务逻辑2. 数哈多应用授权系统 系统地址:auth.shuha.cn 如果计划基于NacrBBS提供商业化服务或产品: 多语言支持:为PHP、Go、Java、Shell等开发者提供全面保护 灵活授权类型: 域名授权:绑定特定域名使用 时间授权:设置使用期限 功能授权:按模块分级授权 完整生态: JWT令牌认证 请求签名防篡改 授权统计和分析 🔧 二次开发与扩展建议 插件系统架构 // 插件系统设计示例 class PluginSystem { constructor() { this.plugins = new Map(); this.hooks = { 'post:create': [], 'post:view': [], 'user:register': [], 'comment:create': [] }; } registerPlugin(name, plugin) { this.plugins.set(name, plugin); // 注册插件钩子 if (plugin.hooks) { for (const [hook, handler] of Object.entries(plugin.hooks)) { this.registerHook(hook, handler); } } } registerHook(hookName, handler) { if (!this.hooks[hookName]) { this.hooks[hookName] = []; } this.hooks[hookName].push(handler); } async triggerHook(hookName, data) { const handlers = this.hooks[hookName] || []; let result = data; for (const handler of handlers) { result = await handler(result); } return result; } } // 示例插件 const antiSpamPlugin = { name: 'anti-spam', hooks: { 'post:create': async (postData) => { // 检查是否包含垃圾信息 if (await checkForSpam(postData.content)) { throw new Error('内容可能包含垃圾信息'); } return postData; } } };扩展功能建议 主题市场:支持用户自定义界面主题 应用商店:第三方插件和应用市场 API开放平台:为开发者提供RESTful API 数据导出工具:支持论坛数据批量导出 迁移工具:从其他论坛系统迁移数据 统计分析:详细的用户行为和内容分析 📈 性能优化策略 前端优化 // 代码分割与懒加载 import React, { lazy, Suspense } from 'react'; const UserProfile = lazy(() => import('./UserProfile')); const PostEditor = lazy(() => import('./PostEditor')); function ForumPage() { return ( <div> <Suspense fallback={<LoadingSpinner />}> <UserProfile userId={123} /> <PostEditor /> </Suspense> </div> ); } // 图片懒加载 import { LazyLoadImage } from 'react-lazy-load-image-component'; import 'react-lazy-load-image-component/src/effects/blur.css'; <LazyLoadImage alt="用户头像" effect="blur" src={user.avatar} placeholderSrc="/placeholder.jpg" />后端优化 // 数据库查询优化 const optimizedQueries = { // 使用JOIN减少查询次数 getPostsWithAuthors: ` SELECT p.*, u.username, u.avatar FROM posts p JOIN users u ON p.author_id = u.id WHERE p.category_id = ? ORDER BY p.created_at DESC LIMIT ? OFFSET ? `, // 使用缓存 getCachedData: async (key, fetchFunction, ttl = 3600) => { const cached = await redis.get(key); if (cached) { return JSON.parse(cached); } const data = await fetchFunction(); await redis.setex(key, ttl, JSON.stringify(data)); return data; } };CDN与静态资源优化 # Nginx 配置示例 server { listen 80; server_name forum.example.com; # Gzip压缩 gzip on; gzip_vary on; gzip_min_length 1024; gzip_types text/plain text/css text/xml text/javascript application/javascript application/xml+rss application/json; # 静态资源缓存 location ~* \.(jpg|jpeg|png|gif|ico|css|js|woff|woff2|ttf|svg)$ { expires 1y; add_header Cache-Control "public, immutable"; } # API代理 location /api/ { proxy_pass http://backend:3000; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; } # 前端SPA路由 location / { root /var/www/frontend; try_files $uri $uri/ /index.html; } }🌍 应用场景与案例 成功应用场景 技术社区:编程语言、框架、工具的讨论社区 产品论坛:SaaS产品用户反馈和支持论坛 教育平台:在线课程的讨论区和问答社区 兴趣社群:游戏、动漫、音乐等兴趣小组 企业内部:团队协作和知识分享平台 开源项目:开源软件的官方社区和支持论坛 定制化案例 // 教育论坛定制示例 const educationForumCustomization = { // 添加课程模块 courses: { enabled: true, features: [ '课程章节', '作业提交', '在线测验', '学习进度跟踪', '证书发放' ] }, // 强化问答功能 qaSystem: { enabled: true, features: [ '问题悬赏', '最佳答案标记', '专家认证', '知识库整理' ] }, // 学习分析 analytics: { enabled: true, metrics: [ '学习时长', '活跃度', '知识掌握度', '社区贡献' ] } };🚀 未来发展规划 短期路线图 (3-6个月) [ ] 移动端应用:React Native或Flutter移动应用 [ ] 实时协作:协同编辑、实时聊天 [ ] AI增强:智能内容推荐、自动摘要 [ ] 国际化:多语言支持、本地化适配 中期规划 (6-12个月) [ ] 微服务架构:服务拆分、独立部署 [ ] 云原生支持:Kubernetes部署、云服务集成 [ ] 开放生态:插件市场、第三方集成 [ ] 企业级功能:SSO集成、审计日志、合规支持 长期愿景 成为最受欢迎的开源论坛解决方案 建立完整的开发者生态和商业支持体系 推动社区软件的技术创新和标准制定 💎 总结 NacrBBS开源轻量论坛以其现代化的技术架构、完整的功能特性、卓越的性能表现和灵活的扩展能力,为构建下一代社区论坛提供了理想的解决方案。无论您是个人开发者、创业团队还是企业组织,NacrBBS都能帮助您快速构建出功能强大、用户体验优秀的社区平台。 项目核心价值: 🏗️ 技术先进:采用现代前后端分离架构 🚀 性能卓越:优化后的高性能表现 🔧 易于定制:模块化设计和完整API 🌐 生态友好:开源社区支持和持续更新 🛡️ 安全可靠:多重安全防护机制 立即访问GitHub,开始您的社区建设之旅! 开源协议:NacrBBS采用开源协议发布,请遵守相关开源协议条款。商业使用时请注意遵守相关法律法规。 标签:NacrBBS 开源论坛 前后端分离 社区系统 现代Web应用 高性能论坛 React Node.js PHP 代码加密 授权系统

NacrBBS 开源轻量论坛:前后端全开源,打造极简高效的现代社区平台 NacrBBS 开源轻量论坛:前后端全开源,打造极简高效的现代社区平台 采用前后端分离架构,基于现代Web技术栈,为快速构建高性能、高可定制的社区论坛提供完整解决方案🌟 项目简介 在信息爆炸的今天,拥有一个专属的社区论坛对于品牌建设、用户交流和知识沉淀具有不可替代的价值。然而,传统论坛系统往往架构臃肿、功能繁杂,难以满足现代Web应用对性能和开发效率的需求。今天,我们为大家推荐 NacrBBS——一款前后端全开源的轻量级论坛系统,它采用现代化的技术架构,在保持论坛核心功能的同时,实现了极致的性能与开发体验。 1.png图片 ⭐ GitHub 开源地址:隐藏内容,请前往内页查看详情 🎯 项目定位与设计理念 核心设计理念 NacrBBS 秉承 "轻量但不简单" 的设计哲学: 轻量化架构:去除冗余功能,专注核心社区体验 现代化技术栈:采用主流前后端分离架构 高性能表现:优化数据库查询和前端渲染性能 易于定制:模块化设计,支持快速二次开发 完整开源:前后端代码完全开放,自由定制 目标用户群体 个人站长:快速搭建个人技术博客或兴趣社区 创业团队:低成本构建产品用户交流平台 教育机构:创建课程讨论区或学术交流社区 开源项目:为开源项目提供官方讨论论坛 开发者学习:学习现代Web应用开发架构 🏗️ 技术架构详解 全栈技术选型 层级技术栈版本/特性前端框架React/Vue(根据实际技术选型)现代化组件化开发状态管理Redux/MobX/Vuex可预测的状态管理UI组件库Ant Design/Element UI企业级UI设计规范构建工具Webpack/Vite现代化构建体验后端框架Node.js + Express / PHP + Laravel高性能服务器端数据库MySQL/PostgreSQL稳定可靠的数据存储缓存层Redis高性能缓存支持实时通信WebSocket/Socket.io实时消息推送部署运维Docker + Nginx容器化部署方案系统架构图 ┌─────────────────────────────────────────────────┐ │ 前端应用层 │ │ ┌─────────┐ ┌─────────┐ ┌─────────┐ │ │ │ 用户界面 │ │ 状态管理 │ │ API调用 │ │ │ └─────────┘ └─────────┘ └─────────┘ │ └─────────────────────────────────────────────────┘ ↓ ┌─────────────────────────────────────────────────┐ │ API网关层 │ │ 路由分发 · 权限验证 · 限流 │ └─────────────────────────────────────────────────┘ ↓ ┌─────────────────────────────────────────────────┐ │ 业务逻辑层 │ │ 用户服务 · 帖子服务 · 评论服务 · 消息服务 │ └─────────────────────────────────────────────────┘ ↓ ┌─────────────────────────────────────────────────┐ │ 数据访问层 │ │ ORM映射 · 缓存处理 · 事务管理 │ └─────────────────────────────────────────────────┘ ↓ ┌─────────────────────────────────────────────────┐ │ 数据存储层 │ │ MySQL · Redis · 文件存储 · 对象存储 │ └─────────────────────────────────────────────────┘✨ 核心功能特性 1. 🎪 完善的论坛功能 // 帖子与评论数据结构示例 const postSchema = { id: 'unique_id', title: '帖子标题', content: '帖子内容(支持Markdown)', author: { id: 'user_id', username: '用户名', avatar: '头像URL' }, category: '分类ID', tags: ['标签1', '标签2'], viewCount: 1000, likeCount: 150, commentCount: 50, isPinned: false, isFeatured: false, createdAt: '2024-01-01T00:00:00Z', updatedAt: '2024-01-01T00:00:00Z' }; const commentSchema = { id: 'unique_id', postId: '关联帖子ID', content: '评论内容', author: { /* 用户信息 */ }, parentId: '父评论ID(支持嵌套评论)', likeCount: 10, isAuthor: false, // 是否是楼主 createdAt: '2024-01-01T00:00:00Z' };2. 👥 用户与权限系统 多角色权限:管理员、版主、普通用户、游客分级权限 用户成长体系:积分、等级、勋章系统 社交功能:关注、私信、@提及、用户主页 内容互动:点赞、收藏、分享、举报 3. 📱 响应式与移动优化 /* 响应式布局示例 */ .forum-container { max-width: 1200px; margin: 0 auto; padding: 20px; } /* 移动端适配 */ @media (max-width: 768px) { .forum-container { padding: 10px; } .post-card { margin-bottom: 15px; border-radius: 8px; } .sidebar { display: none; /* 移动端隐藏侧边栏 */ } .mobile-menu { display: block; /* 显示移动端菜单 */ } }4. 🔍 搜索与SEO优化 全文搜索:基于Elasticsearch或数据库全文索引 SEO友好:静态URL、结构化数据、站点地图 标签系统:灵活的内容分类与标签管理 推荐算法:热门内容、相关帖子推荐 5. 🛡️ 安全与防护机制 // 安全中间件示例 const securityMiddleware = { // XSS防护 xssProtection: (req, res, next) => { // 清理用户输入 req.body = sanitizeInput(req.body); next(); }, // CSRF防护 csrfProtection: (req, res, next) => { if (req.method === 'POST' || req.method === 'PUT' || req.method === 'DELETE') { const csrfToken = req.headers['x-csrf-token']; if (!validateCsrfToken(csrfToken)) { return res.status(403).json({ error: 'CSRF token invalid' }); } } next(); }, // 速率限制 rateLimit: rateLimit({ windowMs: 15 * 60 * 1000, // 15分钟 max: 100 // 每个IP限制100次请求 }) };🚀 快速部署指南 环境要求 # 基础环境 操作系统: Linux/Windows/macOS Node.js: 16.0+ (前端构建) PHP: 7.4+ 或 Node.js 16.0+ (根据后端技术栈) 数据库: MySQL 5.7+ 或 PostgreSQL 12+ Redis: 6.0+ (缓存和会话存储) Web服务器: Nginx/Apache一键部署脚本 #!/bin/bash # NacrBBS 自动化部署脚本 echo "开始部署 NacrBBS 论坛系统..." # 1. 克隆代码库 git clone https://github.com/nacrcn/nacrbbs.git cd nacrbbs # 2. 安装后端依赖 cd backend npm install # 或 composer install (根据技术栈) cp .env.example .env # 编辑 .env 文件配置数据库等信息 # 3. 安装前端依赖 cd ../frontend npm install npm run build # 4. 初始化数据库 cd ../backend npm run migrate # 或 php artisan migrate # 5. 启动服务 # 开发环境 npm run dev # 生产环境 npm start echo "NacrBBS 部署完成!访问 http://localhost:3000"Docker 部署方案 # docker-compose.yml version: '3.8' services: database: image: mysql:8.0 environment: MYSQL_ROOT_PASSWORD: rootpassword MYSQL_DATABASE: nacrbbs MYSQL_USER: nacrbbs_user MYSQL_PASSWORD: userpassword volumes: - mysql_data:/var/lib/mysql redis: image: redis:7-alpine volumes: - redis_data:/data backend: build: ./backend ports: - "3000:3000" depends_on: - database - redis environment: DB_HOST: database REDIS_HOST: redis frontend: build: ./frontend ports: - "80:80" depends_on: - backend nginx: image: nginx:alpine ports: - "443:443" volumes: - ./nginx.conf:/etc/nginx/nginx.conf - ./ssl:/etc/nginx/ssl depends_on: - backend - frontend volumes: mysql_data: redis_data:🛡️ 代码保护与商业化方案 1. PHP代码免费加密平台 平台地址:php.javait.cn 如果NacrBBS的后端采用PHP开发,您可以使用该平台保护核心代码: 全免费加密:支持SG16、Deck3、Ic12、goto、enphp、noname等多种加密方式 Windows客户端:图形化操作界面,一键加密 高性能保障:代码重构优化,运行效率损失小 企业级安全:业界领先的混淆加密算法 // 加密前:清晰的业务逻辑 class ForumService { public function createPost($data) { // 创建帖子核心逻辑 $post = $this->validateAndSave($data); $this->notifySubscribers($post); return $post; } } // 加密后:商业级代码保护 // 使用SG16加密,保护核心业务逻辑2. 数哈多应用授权系统 系统地址:auth.shuha.cn 如果计划基于NacrBBS提供商业化服务或产品: 多语言支持:为PHP、Go、Java、Shell等开发者提供全面保护 灵活授权类型: 域名授权:绑定特定域名使用 时间授权:设置使用期限 功能授权:按模块分级授权 完整生态: JWT令牌认证 请求签名防篡改 授权统计和分析 🔧 二次开发与扩展建议 插件系统架构 // 插件系统设计示例 class PluginSystem { constructor() { this.plugins = new Map(); this.hooks = { 'post:create': [], 'post:view': [], 'user:register': [], 'comment:create': [] }; } registerPlugin(name, plugin) { this.plugins.set(name, plugin); // 注册插件钩子 if (plugin.hooks) { for (const [hook, handler] of Object.entries(plugin.hooks)) { this.registerHook(hook, handler); } } } registerHook(hookName, handler) { if (!this.hooks[hookName]) { this.hooks[hookName] = []; } this.hooks[hookName].push(handler); } async triggerHook(hookName, data) { const handlers = this.hooks[hookName] || []; let result = data; for (const handler of handlers) { result = await handler(result); } return result; } } // 示例插件 const antiSpamPlugin = { name: 'anti-spam', hooks: { 'post:create': async (postData) => { // 检查是否包含垃圾信息 if (await checkForSpam(postData.content)) { throw new Error('内容可能包含垃圾信息'); } return postData; } } };扩展功能建议 主题市场:支持用户自定义界面主题 应用商店:第三方插件和应用市场 API开放平台:为开发者提供RESTful API 数据导出工具:支持论坛数据批量导出 迁移工具:从其他论坛系统迁移数据 统计分析:详细的用户行为和内容分析 📈 性能优化策略 前端优化 // 代码分割与懒加载 import React, { lazy, Suspense } from 'react'; const UserProfile = lazy(() => import('./UserProfile')); const PostEditor = lazy(() => import('./PostEditor')); function ForumPage() { return ( <div> <Suspense fallback={<LoadingSpinner />}> <UserProfile userId={123} /> <PostEditor /> </Suspense> </div> ); } // 图片懒加载 import { LazyLoadImage } from 'react-lazy-load-image-component'; import 'react-lazy-load-image-component/src/effects/blur.css'; <LazyLoadImage alt="用户头像" effect="blur" src={user.avatar} placeholderSrc="/placeholder.jpg" />后端优化 // 数据库查询优化 const optimizedQueries = { // 使用JOIN减少查询次数 getPostsWithAuthors: ` SELECT p.*, u.username, u.avatar FROM posts p JOIN users u ON p.author_id = u.id WHERE p.category_id = ? ORDER BY p.created_at DESC LIMIT ? OFFSET ? `, // 使用缓存 getCachedData: async (key, fetchFunction, ttl = 3600) => { const cached = await redis.get(key); if (cached) { return JSON.parse(cached); } const data = await fetchFunction(); await redis.setex(key, ttl, JSON.stringify(data)); return data; } };CDN与静态资源优化 # Nginx 配置示例 server { listen 80; server_name forum.example.com; # Gzip压缩 gzip on; gzip_vary on; gzip_min_length 1024; gzip_types text/plain text/css text/xml text/javascript application/javascript application/xml+rss application/json; # 静态资源缓存 location ~* \.(jpg|jpeg|png|gif|ico|css|js|woff|woff2|ttf|svg)$ { expires 1y; add_header Cache-Control "public, immutable"; } # API代理 location /api/ { proxy_pass http://backend:3000; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; } # 前端SPA路由 location / { root /var/www/frontend; try_files $uri $uri/ /index.html; } }🌍 应用场景与案例 成功应用场景 技术社区:编程语言、框架、工具的讨论社区 产品论坛:SaaS产品用户反馈和支持论坛 教育平台:在线课程的讨论区和问答社区 兴趣社群:游戏、动漫、音乐等兴趣小组 企业内部:团队协作和知识分享平台 开源项目:开源软件的官方社区和支持论坛 定制化案例 // 教育论坛定制示例 const educationForumCustomization = { // 添加课程模块 courses: { enabled: true, features: [ '课程章节', '作业提交', '在线测验', '学习进度跟踪', '证书发放' ] }, // 强化问答功能 qaSystem: { enabled: true, features: [ '问题悬赏', '最佳答案标记', '专家认证', '知识库整理' ] }, // 学习分析 analytics: { enabled: true, metrics: [ '学习时长', '活跃度', '知识掌握度', '社区贡献' ] } };🚀 未来发展规划 短期路线图 (3-6个月) [ ] 移动端应用:React Native或Flutter移动应用 [ ] 实时协作:协同编辑、实时聊天 [ ] AI增强:智能内容推荐、自动摘要 [ ] 国际化:多语言支持、本地化适配 中期规划 (6-12个月) [ ] 微服务架构:服务拆分、独立部署 [ ] 云原生支持:Kubernetes部署、云服务集成 [ ] 开放生态:插件市场、第三方集成 [ ] 企业级功能:SSO集成、审计日志、合规支持 长期愿景 成为最受欢迎的开源论坛解决方案 建立完整的开发者生态和商业支持体系 推动社区软件的技术创新和标准制定 💎 总结 NacrBBS开源轻量论坛以其现代化的技术架构、完整的功能特性、卓越的性能表现和灵活的扩展能力,为构建下一代社区论坛提供了理想的解决方案。无论您是个人开发者、创业团队还是企业组织,NacrBBS都能帮助您快速构建出功能强大、用户体验优秀的社区平台。 项目核心价值: 🏗️ 技术先进:采用现代前后端分离架构 🚀 性能卓越:优化后的高性能表现 🔧 易于定制:模块化设计和完整API 🌐 生态友好:开源社区支持和持续更新 🛡️ 安全可靠:多重安全防护机制 立即访问GitHub,开始您的社区建设之旅! 开源协议:NacrBBS采用开源协议发布,请遵守相关开源协议条款。商业使用时请注意遵守相关法律法规。 标签:NacrBBS 开源论坛 前后端分离 社区系统 现代Web应用 高性能论坛 React Node.js PHP 代码加密 授权系统 -

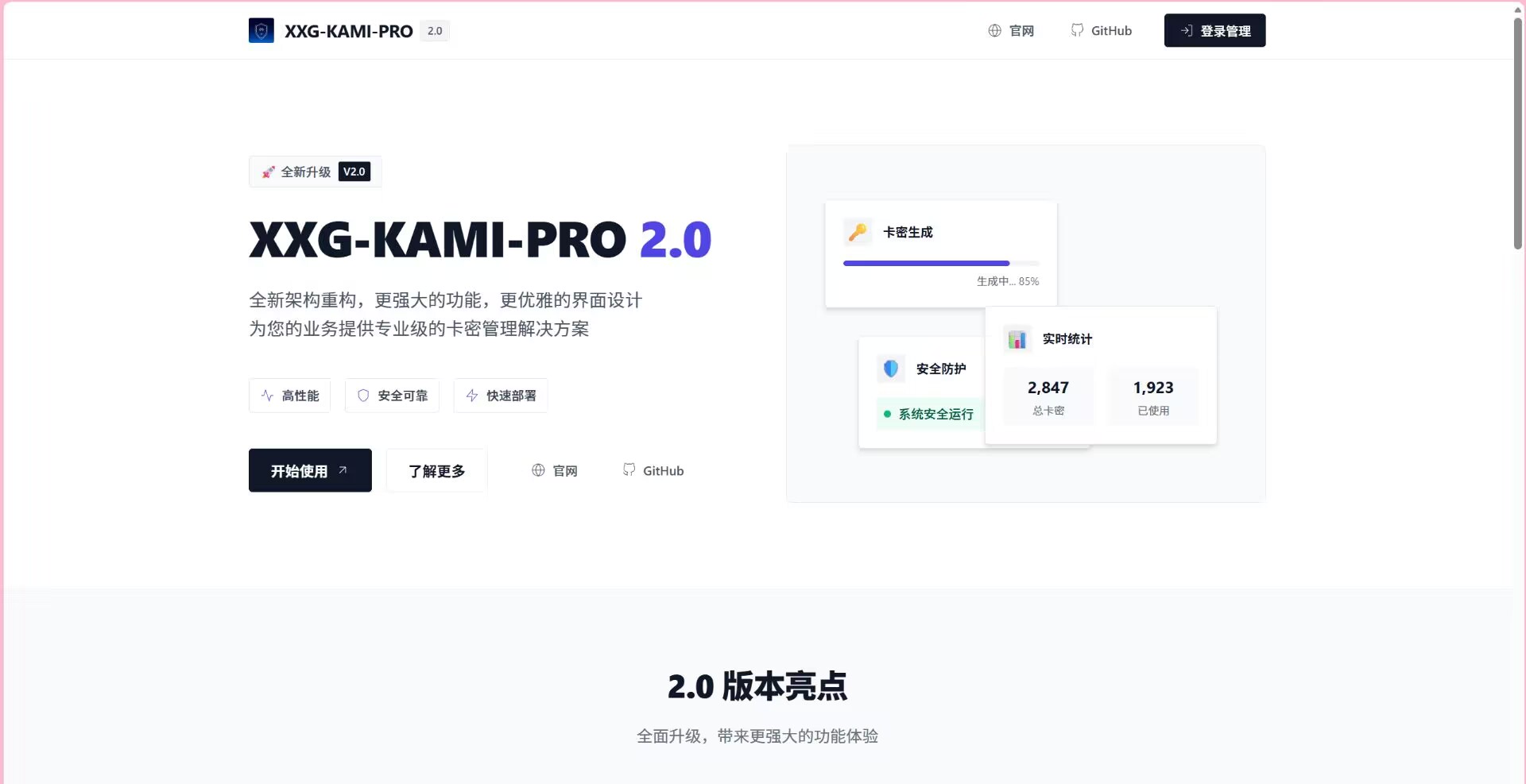

小小怪卡密系统Pro正式发布:Java全栈架构,开启精细化授权管理与商业化新篇章 小小怪卡密系统Pro正式发布:Java全栈架构,开启精细化授权管理与商业化新篇章 基于Spring Boot + Vue3的全新架构,支持自定义接口、多重加密与严密的权限隔离,提供一键部署脚本在数字化产品与服务日益丰富的今天,一套安全、灵活且高效的卡密(授权码)管理系统,对于软件开发者、数字商品销售者以及在线服务提供商而言至关重要。今天,我们激动地宣布,经过全面重构与升级的 小小怪卡密系统Pro 正式版开源发布!本项目从经典的PHP版本演进而来,采用Java全栈技术体系,以更强大的性能、更精细的管控能力和更现代化的开发体验,致力于成为您实现产品商业化与授权管理的坚实基石。 2.jpg图片 🚀 双平台开源地址: 隐藏内容,请前往内页查看详情 🎯 全新Pro版核心革新与定位 与先前版本相比,小小怪卡密系统Pro 不仅仅是一次技术栈的迁移(PHP → Java),更是一次在架构设计、安全理念和商业灵活性上的全面飞跃。它定位于为企业级应用和严肃的商业化项目提供一套高可靠、可深度定制的授权与销售解决方案。 ✨ 核心亮点一览 全栈技术升级:后端采用 Spring Boot (JDK 17+),前端采用 Vue 3,带来更高的并发性能、更好的可维护性和更现代化的开发体验。 极致的自定义能力:从API接口参数到返回的JSON结构,均可完全自定义,满足您千变万化的业务集成需求。 军工级安全隔离:独创的 API Key与用户、卡密双重绑定机制,实现严密的权限隔离,确保数据边界清晰,安全无虞。 开箱即用的商业化功能:集成在线购买、易支付对接、邮件通知等完整闭环,助您快速启动销售。 部署革命:提供 Shell一键安装脚本,极大简化在Linux服务器上的部署复杂度。 🏗️ 系统架构与功能模块深度解析 1. 🔧 智能API网关与自定义引擎 这是系统的“大脑”和“连接器”,让您的卡密系统能够灵活适配任何外部应用。 // 概念示例:自定义API响应配置 @RestController @RequestMapping("/api/custom") public class CustomApiController { @PostMapping("/validate") public ResponseEntity<CustomResponse> validateKey( @RequestBody @Validated CustomRequest request, @RequestHeader("X-API-Key") String apiKey) { // 1. 验证API Key权限(与用户/卡密绑定) AuthContext auth = authService.validateApiKey(apiKey, request.getProductId()); // 2. 根据预定义的自定义规则处理请求 ValidationResult result = ruleEngine.process(request, auth); // 3. 返回完全自定义的JSON结构 CustomResponse response = new CustomResponse(); response.setCode(result.isValid() ? "SUCCESS" : "FAILED"); response.setData(Map.of( "customField1", result.getCustomValue1(), "customField2", result.getCustomValue2(), "expiresAt", result.getExpiryTime() )); return ResponseEntity.ok(response); } } 动态参数:可定义接口接收哪些参数,并进行校验。 动态响应:可自由定义成功/失败时返回的JSON字段和数据结构。 业务逻辑挂钩:可将API调用与特定的业务规则(如次数核减、时间校验)绑定。 2. 🛡️ 多重加密与铁壁权限隔离 安全是授权系统的生命线。Pro版引入了多层防护: 传输层加密:支持 HTTPS 及自定义报文加密协议。 权限隔离核心: 维度一:用户绑定。每个用户拥有独立的API Key,只能管理自己名下的卡密。 维度二:卡密绑定。API Key可进一步限定只能验证特定批次或类型的卡密。 结果:彻底杜绝越权访问,A用户的API Key绝对无法查询或验证B用户的卡密。 3. 🛒 完整的商业闭环体验 商品与卡密管理:后台创建商品,批量或自动生成卡密。 在线商店:用户可直接在前端页面浏览商品、下单购买。 支付集成:已内置对接易支付(EPay),支持支付宝、微信等常见方式,支付成功后自动发货(发送卡密)。 邮件通知:订单成功、卡密发放等关键节点,自动发送邮件通知用户和管理员。 4. 🐧 便捷的运维与部署 一键安装脚本:为Linux服务器(CentOS/Debian/Ubuntu)提供了自动化安装脚本,轻松配置JDK, MySQL, Nginx, Node.js环境并启动系统。 系统维护模式:后台一键开启维护模式,友好提示用户,便于进行系统升级或数据维护。 🛠️ 快速开始:环境与部署 环境要求(推荐生产配置) 操作系统: CentOS 7+ / Debian 10+ / Ubuntu 20.04+ (推荐) Java: JDK 17 或更高版本 数据库: MySQL 8.0 Web服务器: Nginx (用于反向代理和静态资源) Node.js: 用于构建前端(仅构建时需要) 使用一键脚本部署(最快方式) 假设您拥有一台干净的Linux服务器,只需几步: 连接到您的服务器 (通过SSH)。 获取一键安装脚本 (请从GitHub或Gitee仓库的/deploy或/scripts目录查找最新的 install.sh)。 运行脚本 (可能需要先赋予执行权限): chmod +x install.sh sudo ./install.sh 跟随引导:脚本将自动安装依赖、配置数据库、编译前后端代码,并最终启动服务。安装完成后,通常可通过 http://你的服务器IP:8080 访问后台。 ⚠️ 重要提示:系统处于开发初期,在享受强大新功能的同时,可能会遇到未预见的Bug。我们恳请所有用户在GitHub或Gitee的Issue页面中友善地提出遇到的问题和改进建议,这将对项目的快速成熟有巨大帮助!🛡️ 保护您的衍生作品(致二次开发者) 如果您计划基于此系统进行深度定制并用于商业项目,保护您的劳动成果至关重要。 1. PHP代码免费加密平台 (php.javait.cn) 虽然本项目为Java架构,但如果您有相关的PHP管理模块或计划开发配套工具,该平台可提供强大保护。 高强度加密:提供 SG16, Deck3, Ic12, goto, enphp, noname 等多种混淆加密算法。 图形化操作:Windows客户端软件让加密流程变得简单直观。 2. 数哈多应用授权系统 (auth.shuha.cn) 如果您将定制后的系统作为软件产品出售,一套专业的授权管理系统必不可少。 灵活的授权模式:支持域名、服务器、IP等多种授权方式,适配软件销售场景。 无缝集成:提供清晰的API,可集成到您的Java或PHP后台中,实现授权验证。 商业闭环:帮助您管理授权生命周期,从销售到续费。 💎 总结:拥抱更强大的授权管理未来 小小怪卡密系统Pro 的发布,标志着该项目从一个轻量级的工具,正式迈向一个功能全面、安全可靠、面向企业级应用的成熟解决方案。 对于个人开发者:您可以快速为自己的软件、脚本或服务搭建起专业的授权销售网站。 对于小团队/企业:其严密的权限隔离和API自定义能力,非常适合用于管理内部福利分发、渠道代理授权或客户SaaS服务的访问凭证。 对于Java学习者:这是一个非常优秀的、贴近实际业务的Spring Boot全栈项目学习范例。 我们以开放的心态,邀请所有开发者试用、反馈并参与贡献。让我们共同打磨,将小小怪卡密系统Pro打造得更加完美! 立即Star & Fork,开始您的现代化卡密管理之旅! 开源精神:本项目完全开源,请遵循其开源协议(如MIT)。我们鼓励反馈与贡献,共同营造良好的开源生态。 标签:小小怪卡密系统 Java Spring Boot Vue3 卡密授权 API管理 易支付 一键部署 开源

小小怪卡密系统Pro正式发布:Java全栈架构,开启精细化授权管理与商业化新篇章 小小怪卡密系统Pro正式发布:Java全栈架构,开启精细化授权管理与商业化新篇章 基于Spring Boot + Vue3的全新架构,支持自定义接口、多重加密与严密的权限隔离,提供一键部署脚本在数字化产品与服务日益丰富的今天,一套安全、灵活且高效的卡密(授权码)管理系统,对于软件开发者、数字商品销售者以及在线服务提供商而言至关重要。今天,我们激动地宣布,经过全面重构与升级的 小小怪卡密系统Pro 正式版开源发布!本项目从经典的PHP版本演进而来,采用Java全栈技术体系,以更强大的性能、更精细的管控能力和更现代化的开发体验,致力于成为您实现产品商业化与授权管理的坚实基石。 2.jpg图片 🚀 双平台开源地址: 隐藏内容,请前往内页查看详情 🎯 全新Pro版核心革新与定位 与先前版本相比,小小怪卡密系统Pro 不仅仅是一次技术栈的迁移(PHP → Java),更是一次在架构设计、安全理念和商业灵活性上的全面飞跃。它定位于为企业级应用和严肃的商业化项目提供一套高可靠、可深度定制的授权与销售解决方案。 ✨ 核心亮点一览 全栈技术升级:后端采用 Spring Boot (JDK 17+),前端采用 Vue 3,带来更高的并发性能、更好的可维护性和更现代化的开发体验。 极致的自定义能力:从API接口参数到返回的JSON结构,均可完全自定义,满足您千变万化的业务集成需求。 军工级安全隔离:独创的 API Key与用户、卡密双重绑定机制,实现严密的权限隔离,确保数据边界清晰,安全无虞。 开箱即用的商业化功能:集成在线购买、易支付对接、邮件通知等完整闭环,助您快速启动销售。 部署革命:提供 Shell一键安装脚本,极大简化在Linux服务器上的部署复杂度。 🏗️ 系统架构与功能模块深度解析 1. 🔧 智能API网关与自定义引擎 这是系统的“大脑”和“连接器”,让您的卡密系统能够灵活适配任何外部应用。 // 概念示例:自定义API响应配置 @RestController @RequestMapping("/api/custom") public class CustomApiController { @PostMapping("/validate") public ResponseEntity<CustomResponse> validateKey( @RequestBody @Validated CustomRequest request, @RequestHeader("X-API-Key") String apiKey) { // 1. 验证API Key权限(与用户/卡密绑定) AuthContext auth = authService.validateApiKey(apiKey, request.getProductId()); // 2. 根据预定义的自定义规则处理请求 ValidationResult result = ruleEngine.process(request, auth); // 3. 返回完全自定义的JSON结构 CustomResponse response = new CustomResponse(); response.setCode(result.isValid() ? "SUCCESS" : "FAILED"); response.setData(Map.of( "customField1", result.getCustomValue1(), "customField2", result.getCustomValue2(), "expiresAt", result.getExpiryTime() )); return ResponseEntity.ok(response); } } 动态参数:可定义接口接收哪些参数,并进行校验。 动态响应:可自由定义成功/失败时返回的JSON字段和数据结构。 业务逻辑挂钩:可将API调用与特定的业务规则(如次数核减、时间校验)绑定。 2. 🛡️ 多重加密与铁壁权限隔离 安全是授权系统的生命线。Pro版引入了多层防护: 传输层加密:支持 HTTPS 及自定义报文加密协议。 权限隔离核心: 维度一:用户绑定。每个用户拥有独立的API Key,只能管理自己名下的卡密。 维度二:卡密绑定。API Key可进一步限定只能验证特定批次或类型的卡密。 结果:彻底杜绝越权访问,A用户的API Key绝对无法查询或验证B用户的卡密。 3. 🛒 完整的商业闭环体验 商品与卡密管理:后台创建商品,批量或自动生成卡密。 在线商店:用户可直接在前端页面浏览商品、下单购买。 支付集成:已内置对接易支付(EPay),支持支付宝、微信等常见方式,支付成功后自动发货(发送卡密)。 邮件通知:订单成功、卡密发放等关键节点,自动发送邮件通知用户和管理员。 4. 🐧 便捷的运维与部署 一键安装脚本:为Linux服务器(CentOS/Debian/Ubuntu)提供了自动化安装脚本,轻松配置JDK, MySQL, Nginx, Node.js环境并启动系统。 系统维护模式:后台一键开启维护模式,友好提示用户,便于进行系统升级或数据维护。 🛠️ 快速开始:环境与部署 环境要求(推荐生产配置) 操作系统: CentOS 7+ / Debian 10+ / Ubuntu 20.04+ (推荐) Java: JDK 17 或更高版本 数据库: MySQL 8.0 Web服务器: Nginx (用于反向代理和静态资源) Node.js: 用于构建前端(仅构建时需要) 使用一键脚本部署(最快方式) 假设您拥有一台干净的Linux服务器,只需几步: 连接到您的服务器 (通过SSH)。 获取一键安装脚本 (请从GitHub或Gitee仓库的/deploy或/scripts目录查找最新的 install.sh)。 运行脚本 (可能需要先赋予执行权限): chmod +x install.sh sudo ./install.sh 跟随引导:脚本将自动安装依赖、配置数据库、编译前后端代码,并最终启动服务。安装完成后,通常可通过 http://你的服务器IP:8080 访问后台。 ⚠️ 重要提示:系统处于开发初期,在享受强大新功能的同时,可能会遇到未预见的Bug。我们恳请所有用户在GitHub或Gitee的Issue页面中友善地提出遇到的问题和改进建议,这将对项目的快速成熟有巨大帮助!🛡️ 保护您的衍生作品(致二次开发者) 如果您计划基于此系统进行深度定制并用于商业项目,保护您的劳动成果至关重要。 1. PHP代码免费加密平台 (php.javait.cn) 虽然本项目为Java架构,但如果您有相关的PHP管理模块或计划开发配套工具,该平台可提供强大保护。 高强度加密:提供 SG16, Deck3, Ic12, goto, enphp, noname 等多种混淆加密算法。 图形化操作:Windows客户端软件让加密流程变得简单直观。 2. 数哈多应用授权系统 (auth.shuha.cn) 如果您将定制后的系统作为软件产品出售,一套专业的授权管理系统必不可少。 灵活的授权模式:支持域名、服务器、IP等多种授权方式,适配软件销售场景。 无缝集成:提供清晰的API,可集成到您的Java或PHP后台中,实现授权验证。 商业闭环:帮助您管理授权生命周期,从销售到续费。 💎 总结:拥抱更强大的授权管理未来 小小怪卡密系统Pro 的发布,标志着该项目从一个轻量级的工具,正式迈向一个功能全面、安全可靠、面向企业级应用的成熟解决方案。 对于个人开发者:您可以快速为自己的软件、脚本或服务搭建起专业的授权销售网站。 对于小团队/企业:其严密的权限隔离和API自定义能力,非常适合用于管理内部福利分发、渠道代理授权或客户SaaS服务的访问凭证。 对于Java学习者:这是一个非常优秀的、贴近实际业务的Spring Boot全栈项目学习范例。 我们以开放的心态,邀请所有开发者试用、反馈并参与贡献。让我们共同打磨,将小小怪卡密系统Pro打造得更加完美! 立即Star & Fork,开始您的现代化卡密管理之旅! 开源精神:本项目完全开源,请遵循其开源协议(如MIT)。我们鼓励反馈与贡献,共同营造良好的开源生态。 标签:小小怪卡密系统 Java Spring Boot Vue3 卡密授权 API管理 易支付 一键部署 开源 -

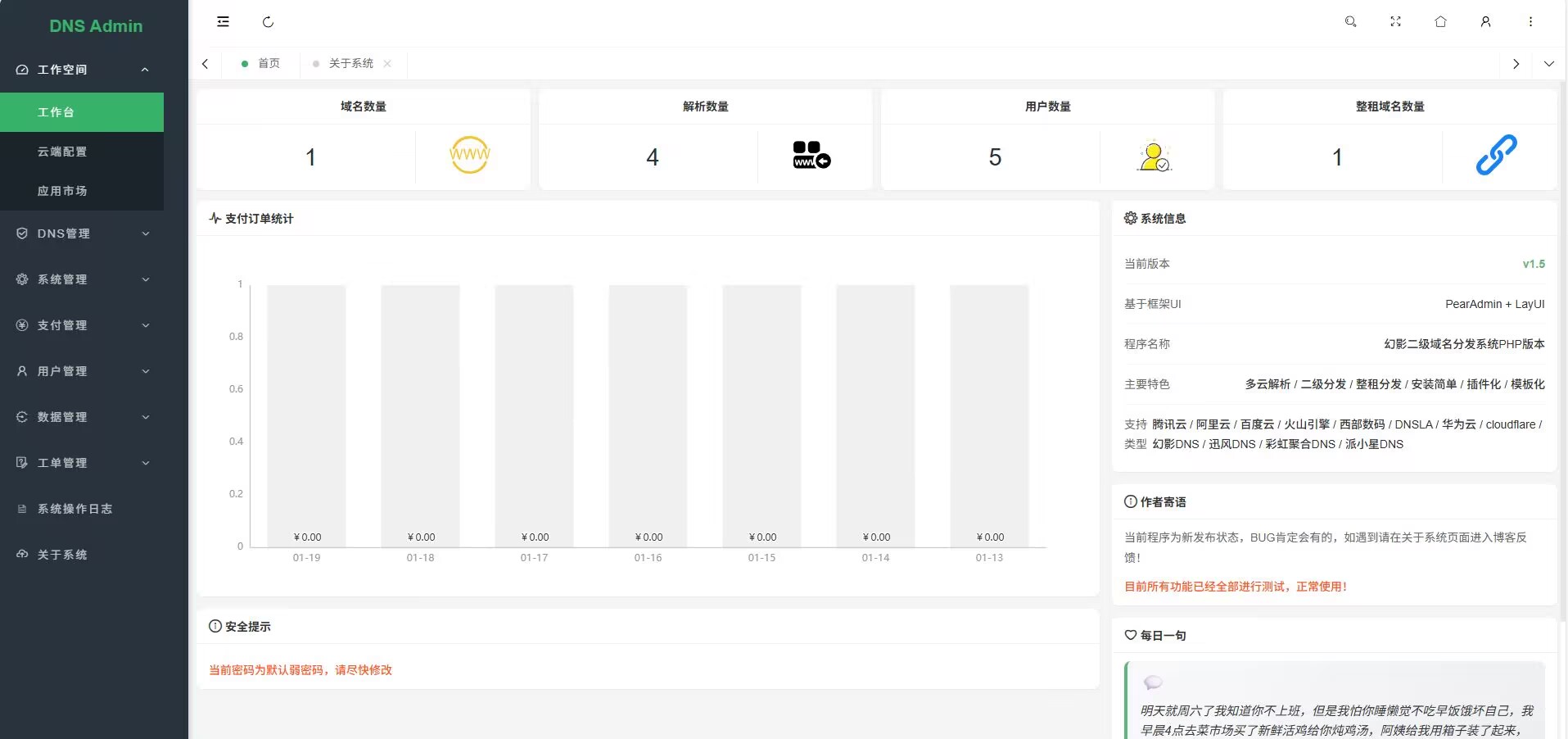

幻影二级域名分发系统V1.5震撼发布:插件化革命开启,功能生态全面升级 幻影二级域名分发系统V1.5震撼发布:插件化革命开启,功能生态全面升级 全新应用市场、签到激励、插件化DNS/IP查询,打造企业级域名管理与分发平台新标杆在数字化转型与云服务普及的浪潮下,高效、灵活且功能丰富的域名管理系统已成为企业和开发者不可或缺的运营利器。继前序版本的卓越表现后,幻影二级域名分发系统 正式迎来里程碑式更新——V1.5版本。本次更新不仅带来了提升用户粘性的签到功能,更以插件化为核心,重磅推出应用市场,并实现了DNS云解析等核心功能的模块化改造,标志着系统从“工具”向“平台”的生态化转型迈出了关键一步。 F2047E0F723F5B9912C36828F64502FA.jpg图片 🚀 V1.5 新版下载: 隐藏内容,请前往内页查看详情 🎯 V1.5 核心更新亮点解读 本次更新围绕 “生态扩展” 与 “体验优化” 两大主题,旨在为用户提供更强大、更灵活、更易用的域名管理体验。 1. 🌱 插件化架构革命与“应用市场”上线 这是V1.5版本最核心的变革,为系统未来的无限扩展奠定了基础。 核心功能插件化:将DNS云解析、IP查询等核心功能模块重构为独立插件。这意味着: 按需启用:用户可根据自身需求,在后台的应用市场中自由安装、启用或禁用特定功能,系统更加轻量化。 独立更新:单个插件的更新与维护不再影响主系统,提升稳定性和维护效率。 生态共建:为第三方开发者提供标准接口,未来可开发并上架更多功能插件(如CDN加速、SSL证书管理等)。 全新应用市场:系统内置了完整的应用商店界面(含首页、登录、插件管理),用户可像在手机应用商店一样,浏览、下载并一键安装官方及未来的第三方插件,极大丰富了系统功能边界。 2. 📈 用户激励与运营功能增强 签到功能:新增用户每日签到系统,支持随机积分/奖励发放,有效提升用户每日活跃度(DAU)和平台粘性,为社区化运营铺平道路。 API接口完善:新增域名续费API,使自动化运维和与其他系统(如财务系统、用户中心)的集成变得更加顺畅。 后台管理升级: UI优化:后台管理界面进一步美化,操作更直观。 数据可视化:新增订单统计面板,让收入、订单量等关键商业数据一目了然,助力运营决策。 3. 🎨 前端体验与功能性更新 新增官方首页模板:提供更现代、更专业的默认门户页面,提升品牌形象,开箱即用。 IP查询插件:提供县级精度的IP地理位置查询服务,可作为独立插件安装,满足用户对访问者分析的常见需求。 🛠️ 系统核心价值与适用场景 幻影二级域名分发系统 是一个集 域名解析、二级域名分发、整租管理、计费结算 于一体的综合平台。 对站长与创业者:可快速搭建类似“免费二级域名分发平台”或“域名租赁服务网站”,实现流量变现。 对企业IT部门:可统一管理公司所有子域名,实现部门/项目自助申请和自动化解析,提升运维效率。 对开发者:清晰的插件化架构和开源代码,是学习中型PHP项目设计和模块化开发的优秀范例。 📦 安装与升级指南 环境要求(延续高性能标准) PHP: 8.2+ (需安装 Xload扩展 以获得极致性能) 数据库: MySQL 5.7+ Web服务器: Nginx / Apache 安装与升级步骤 全新安装: 下载压缩包并解压至网站根目录。 访问 http://您的域名/install 跟随图形化向导完成安装。 从旧版升级: 重要:升级前请务必备份网站文件和数据库。 覆盖上传新版文件(/install 等核心目录除外,具体请参考升级说明)。 访问后台,系统通常会检测到数据库变更并提示完成更新操作。 升级后,即可在后台的应用市场中浏览和安装最新的插件(如DNS云解析插件)。 🛡️ 商业化部署与资产保护 当您将幻影系统用于商业运营时,保护系统安全与知识产权至关重要。 1. PHP代码免费加密平台 (php.javait.cn) 对系统核心业务逻辑及自研插件进行加密,可有效防止源码泄露。 高强度免费加密:支持 SG16, Deck3, Ic12, goto, enphp, noname 等多种先进加密算法。 便捷Windows客户端:提供图形化桌面工具,一键完成整个项目或特定目录的代码混淆与加密。 保护商业核心:加密后的代码能有效抵御逆向工程,保护您的计费规则、分销逻辑等核心资产。 2. 数哈多应用授权系统 (auth.shuha.cn) 如果您计划将系统分发给多个客户使用,需要一套专业的授权管理方案。 灵活的授权模式:支持域名授权、服务器机器码授权、IP段授权等,完美适配软件销售场景。 无缝集成:提供简洁API,可轻松集成到幻影系统的用户验证流程中,实现授权码验证。 全生命周期管理:实现从销售、生成授权、客户激活、在线验证到续费管理的完整商业闭环。 💎 总结:迈向开放生态的坚实一步 幻影二级域名分发系统 V1.5 的发布,不仅是功能的叠加,更是架构理念的飞跃。通过引入 插件化架构 和 应用市场,它从一个功能固定的系统,转变为一个可生长、可定制的生态系统平台。 对于普通用户:意味着更灵活的功能选择、更便捷的扩展方式和更愉悦的使用体验。 对于运营者:意味着更强大的用户运营工具(签到)、更清晰的商业数据(订单统计)和更低的运维成本(插件化更新)。 对于生态:为未来的功能共建和商业扩展打开了无限可能。 无论是构建专业的域名服务平台,还是作为企业内网域名管理工具,V1.5版本都提供了更坚实、更先进的基础。立即下载升级,体验插件化带来的全新自由度! 免责声明:本项目为开源项目,请遵循其开源协议。文中提及的加密与授权平台为第三方服务,请自行评估并遵守其使用条款。 标签:幻影域名系统 二级域名分发 PHP8.2 插件化架构 应用市场 签到系统 域名管理 代码加密 软件授权

幻影二级域名分发系统V1.5震撼发布:插件化革命开启,功能生态全面升级 幻影二级域名分发系统V1.5震撼发布:插件化革命开启,功能生态全面升级 全新应用市场、签到激励、插件化DNS/IP查询,打造企业级域名管理与分发平台新标杆在数字化转型与云服务普及的浪潮下,高效、灵活且功能丰富的域名管理系统已成为企业和开发者不可或缺的运营利器。继前序版本的卓越表现后,幻影二级域名分发系统 正式迎来里程碑式更新——V1.5版本。本次更新不仅带来了提升用户粘性的签到功能,更以插件化为核心,重磅推出应用市场,并实现了DNS云解析等核心功能的模块化改造,标志着系统从“工具”向“平台”的生态化转型迈出了关键一步。 F2047E0F723F5B9912C36828F64502FA.jpg图片 🚀 V1.5 新版下载: 隐藏内容,请前往内页查看详情 🎯 V1.5 核心更新亮点解读 本次更新围绕 “生态扩展” 与 “体验优化” 两大主题,旨在为用户提供更强大、更灵活、更易用的域名管理体验。 1. 🌱 插件化架构革命与“应用市场”上线 这是V1.5版本最核心的变革,为系统未来的无限扩展奠定了基础。 核心功能插件化:将DNS云解析、IP查询等核心功能模块重构为独立插件。这意味着: 按需启用:用户可根据自身需求,在后台的应用市场中自由安装、启用或禁用特定功能,系统更加轻量化。 独立更新:单个插件的更新与维护不再影响主系统,提升稳定性和维护效率。 生态共建:为第三方开发者提供标准接口,未来可开发并上架更多功能插件(如CDN加速、SSL证书管理等)。 全新应用市场:系统内置了完整的应用商店界面(含首页、登录、插件管理),用户可像在手机应用商店一样,浏览、下载并一键安装官方及未来的第三方插件,极大丰富了系统功能边界。 2. 📈 用户激励与运营功能增强 签到功能:新增用户每日签到系统,支持随机积分/奖励发放,有效提升用户每日活跃度(DAU)和平台粘性,为社区化运营铺平道路。 API接口完善:新增域名续费API,使自动化运维和与其他系统(如财务系统、用户中心)的集成变得更加顺畅。 后台管理升级: UI优化:后台管理界面进一步美化,操作更直观。 数据可视化:新增订单统计面板,让收入、订单量等关键商业数据一目了然,助力运营决策。 3. 🎨 前端体验与功能性更新 新增官方首页模板:提供更现代、更专业的默认门户页面,提升品牌形象,开箱即用。 IP查询插件:提供县级精度的IP地理位置查询服务,可作为独立插件安装,满足用户对访问者分析的常见需求。 🛠️ 系统核心价值与适用场景 幻影二级域名分发系统 是一个集 域名解析、二级域名分发、整租管理、计费结算 于一体的综合平台。 对站长与创业者:可快速搭建类似“免费二级域名分发平台”或“域名租赁服务网站”,实现流量变现。 对企业IT部门:可统一管理公司所有子域名,实现部门/项目自助申请和自动化解析,提升运维效率。 对开发者:清晰的插件化架构和开源代码,是学习中型PHP项目设计和模块化开发的优秀范例。 📦 安装与升级指南 环境要求(延续高性能标准) PHP: 8.2+ (需安装 Xload扩展 以获得极致性能) 数据库: MySQL 5.7+ Web服务器: Nginx / Apache 安装与升级步骤 全新安装: 下载压缩包并解压至网站根目录。 访问 http://您的域名/install 跟随图形化向导完成安装。 从旧版升级: 重要:升级前请务必备份网站文件和数据库。 覆盖上传新版文件(/install 等核心目录除外,具体请参考升级说明)。 访问后台,系统通常会检测到数据库变更并提示完成更新操作。 升级后,即可在后台的应用市场中浏览和安装最新的插件(如DNS云解析插件)。 🛡️ 商业化部署与资产保护 当您将幻影系统用于商业运营时,保护系统安全与知识产权至关重要。 1. PHP代码免费加密平台 (php.javait.cn) 对系统核心业务逻辑及自研插件进行加密,可有效防止源码泄露。 高强度免费加密:支持 SG16, Deck3, Ic12, goto, enphp, noname 等多种先进加密算法。 便捷Windows客户端:提供图形化桌面工具,一键完成整个项目或特定目录的代码混淆与加密。 保护商业核心:加密后的代码能有效抵御逆向工程,保护您的计费规则、分销逻辑等核心资产。 2. 数哈多应用授权系统 (auth.shuha.cn) 如果您计划将系统分发给多个客户使用,需要一套专业的授权管理方案。 灵活的授权模式:支持域名授权、服务器机器码授权、IP段授权等,完美适配软件销售场景。 无缝集成:提供简洁API,可轻松集成到幻影系统的用户验证流程中,实现授权码验证。 全生命周期管理:实现从销售、生成授权、客户激活、在线验证到续费管理的完整商业闭环。 💎 总结:迈向开放生态的坚实一步 幻影二级域名分发系统 V1.5 的发布,不仅是功能的叠加,更是架构理念的飞跃。通过引入 插件化架构 和 应用市场,它从一个功能固定的系统,转变为一个可生长、可定制的生态系统平台。 对于普通用户:意味着更灵活的功能选择、更便捷的扩展方式和更愉悦的使用体验。 对于运营者:意味着更强大的用户运营工具(签到)、更清晰的商业数据(订单统计)和更低的运维成本(插件化更新)。 对于生态:为未来的功能共建和商业扩展打开了无限可能。 无论是构建专业的域名服务平台,还是作为企业内网域名管理工具,V1.5版本都提供了更坚实、更先进的基础。立即下载升级,体验插件化带来的全新自由度! 免责声明:本项目为开源项目,请遵循其开源协议。文中提及的加密与授权平台为第三方服务,请自行评估并遵守其使用条款。 标签:幻影域名系统 二级域名分发 PHP8.2 插件化架构 应用市场 签到系统 域名管理 代码加密 软件授权 -

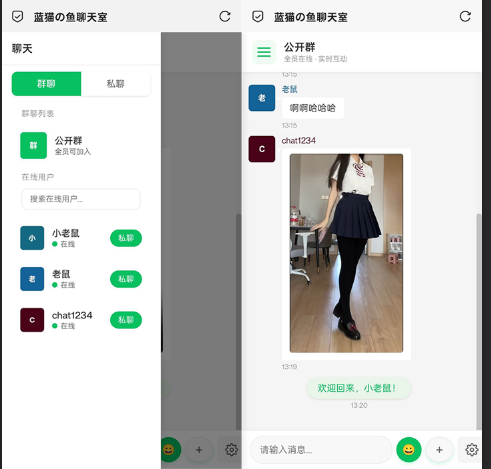

PHP+WebSocket实时聊天室:双模式架构,轻松构建高性能即时通讯应用 PHP+WebSocket实时聊天室:双模式架构,轻松构建高性能即时通讯应用 支持数据库与无数据库双模式运行,基于Workerman的纯PHP解决方案,零依赖打造真正实时交互体验在当今追求即时互动的互联网应用中,实时聊天功能已成为社区、客服、游戏和协作工具的核心组件。然而,传统的Ajax轮询技术效率低下,而使用Node.js等方案又给PHP开发者带来了技术栈切换的挑战。今天,我们为您带来一款纯PHP实现的WebSocket实时聊天室,它基于强大的Workerman框架,更创新的支持数据库与无数据库两种运行模式,让您能够根据业务需求灵活选择,轻松构建高性能的实时通讯应用。 QQ20260116-150804.png图片 🚀 项目源码下载: 隐藏内容,请前往内页查看详情 🎯 项目核心亮点与架构优势 ✨ 核心亮点 纯PHP实现:完全基于PHP和Workerman,无需额外学习Node.js或配置复杂的Socket.io环境,PHP开发者可快速上手。 双模式运行: 数据库模式:聊天记录、用户信息持久化存储,适合需要历史记录、用户管理的正式应用。 无数据库模式:极致轻量,仅依赖内存,部署简单,适合临时讨论、演示或对状态要求不高的场景。 真正实时性:采用WebSocket全双工通信协议,消息毫秒级送达,彻底告别HTTP轮询的延迟与高开销。 高性能:Workerman框架采用事件驱动与非阻塞I/O模型,能轻松应对数千甚至上万并发连接。 功能完备:包含用户进出通知、群聊、私聊(可扩展)、在线用户列表、消息历史等基础聊天室功能。 🏗️ 系统架构解析 聊天室系统架构 ├── WebSocket 服务器 (基于Workerman) │ ├── 连接管理器 (Connection Manager) │ ├── 消息路由器 (Message Router) │ └── 心跳检测器 (Heartbeat) ├── 前端交互界面 (HTML5 + JS WebSocket API) │ ├── 聊天消息面板 │ ├── 在线用户列表 │ └── 消息输入与发送 └── 数据持久层 (可选) ├── 数据库模式 (MySQL/Redis) └── 内存模式 (PHP数组/Swoole Table)🛠️ 快速部署与运行指南 环境要求 PHP版本: >= 7.3 (强烈推荐 PHP 8.0+ 以获得更好性能) 必备扩展: pcntl, posix (用于Workerman进程控制) 可选扩展: event 或 libevent (大幅提升性能,尤其在连接数高时) redis (如需使用Redis进行会话广播或存储) 操作系统: Linux/Unix (Windows下可用于开发,生产环境建议Linux) 两种模式的部署选择 模式一:无数据库模式 (极简部署) 此模式无需任何数据库配置,最适合快速体验和轻量级应用。 下载源码并上传至服务器。 通过命令行启动WebSocket服务器: php start_websocket.php start 将前端页面(如 index.html)配置正确的WebSocket服务器地址(ws://你的域名:端口)并部署到Web服务器(如Nginx)。 访问前端页面,即可开始聊天。 模式二:数据库模式 (功能完整) 此模式启用完整的用户系统和消息历史。 完成上述步骤1和2。 导入数据库SQL文件(通常在 sql/ 目录下)到您的MySQL数据库。 修改配置文件(如 config/database.php),填入正确的数据库连接信息。 启动服务并访问前端,用户注册/登录后即可使用,消息将被保存。 基础配置文件示例 // config.php 示例 return [ 'websocket' => [ 'listen' => 'websocket://0.0.0.0:2346', // WebSocket服务监听地址和端口 'context' => [], 'name' => 'ChatRoom', 'count' => 4, // 进程数,建议设置为CPU核数 ], 'database' => [ 'enable' => true, // 是否启用数据库模式 'connection' => [ 'host' => '127.0.0.1', 'dbname' => 'chat_db', 'user' => 'root', 'password' => 'password', ] ] ];💡 核心功能与扩展方向 已实现的基础功能 用户匿名/注册登录:数据库模式下支持身份识别。 实时群聊:大厅内所有在线用户广播消息。 用户上下线通知:实时更新在线用户列表。 消息历史:数据库模式下可拉取最近的聊天记录。 可轻松扩展的高级功能(给开发者的建议) 一对一私聊:在消息路由器中增加目标用户ID判断,实现点对点消息转发。 多房间/频道:为连接绑定房间属性,实现不同主题的聊天室。 文件/图片传输:通过WebSocket发送Base64编码的小文件,或通过HTTP上传后发送链接。 @提及与消息格式化:在前端解析消息内容,实现@用户高亮和简单富文本。 与现有Web系统集成:共享Web系统的用户Session,实现无缝登录。 前端核心连接代码示例 // 前端 WebSocket 连接与消息处理 const ws = new WebSocket('ws://your-server-ip:2346'); ws.onopen = function() { console.log('连接成功'); // 发送登录或加入房间消息(格式需与后端约定) ws.send(JSON.stringify({type: 'login', username: '访客'})); }; ws.onmessage = function(event) { const data = JSON.parse(event.data); switch(data.type) { case 'message': // 将消息添加到聊天界面 appendMessage(data.user, data.content, data.time); break; case 'user_list': // 更新在线用户列表 updateUserList(data.users); break; // ... 处理其他类型消息 } }; // 发送聊天消息 function sendMessage(content) { ws.send(JSON.stringify({type: 'say', content: content})); }🚀 性能优化与生产部署建议 启用事件扩展:在Linux服务器上安装 event 或 libevent PHP扩展,并配置Workerman使用,可大幅提升并发性能。 使用进程守护:使用 php start_websocket.php start -d 以守护进程模式运行,或结合 systemd/supervisor 进行进程管理,保证服务稳定。 前端反向代理:通过Nginx反向代理WebSocket连接,可以统一端口、实现负载均衡和SSL加密(WSS)。 # Nginx 配置示例 location /chat { proxy_pass http://127.0.0.1:2346; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade"; } 启用SSL/TLS (WSS):为安全起见,生产环境务必使用WSS。您可以使用Let‘s Encrypt等免费证书,并在Nginx代理中配置。 🛡️ 商业应用与代码保护 1. PHP代码免费加密平台 (php.javait.cn) 当您基于此聊天室进行深度定制并计划用于商业项目时,保护核心源代码至关重要。 强力免费加密:提供 SG16, Deck3, Ic12 及 goto, enphp, noname 等多种混淆加密算法,有效防止代码被轻易反编译。 便捷Windows客户端:提供图形化桌面软件,一键完成项目代码的加密保护,操作简单。 保障通信逻辑:加密后的核心通信处理与业务逻辑代码,能有效保护您的知识产权和定制化功能。 2. 数哈多应用授权系统 (auth.shuha.cn) 如果您计划将定制后的聊天系统作为软件产品出售或提供给多个客户独立部署。 灵活的软件授权:支持域名授权、服务器机器码授权等多种模式,完美适配软件售卖场景。 易于集成:提供清晰的API,可轻松集成到您的PHP后台管理系统中,实现授权验证。 全周期管理:从生成授权、客户激活、在线验证到到期管理,提供完整商业闭环,保障您的收益。 💎 总结:为什么选择这个PHP聊天室? 这款 PHP+WebSocket实时聊天室 项目为PHP开发者打开了一扇通往实时应用世界的大门。它证明了PHP不仅可以处理后端逻辑,同样能优雅地处理长连接实时通信。 对学习者:它是理解WebSocket协议、Workerman框架和实时系统设计的绝佳范例。 对创业者:它提供了一个功能核心稳定、可深度定制的基础,让您能快速验证社交、社区类产品的创意。 对企业开发者:其双模式设计和清晰的架构,便于集成到现有PHP系统中,快速为项目添加实时聊天能力。 立即下载源码,体验纯PHP带来的高性能实时通信魅力,构建属于您自己的实时互动应用! 免责声明:本项目为开源项目,请遵循其开源协议。文中提及的加密与授权平台为第三方服务,请自行评估并遵守其使用条款。 标签:PHP聊天室 WebSocket Workerman 实时通讯 双模式架构 开源项目 代码加密 软件授权

PHP+WebSocket实时聊天室:双模式架构,轻松构建高性能即时通讯应用 PHP+WebSocket实时聊天室:双模式架构,轻松构建高性能即时通讯应用 支持数据库与无数据库双模式运行,基于Workerman的纯PHP解决方案,零依赖打造真正实时交互体验在当今追求即时互动的互联网应用中,实时聊天功能已成为社区、客服、游戏和协作工具的核心组件。然而,传统的Ajax轮询技术效率低下,而使用Node.js等方案又给PHP开发者带来了技术栈切换的挑战。今天,我们为您带来一款纯PHP实现的WebSocket实时聊天室,它基于强大的Workerman框架,更创新的支持数据库与无数据库两种运行模式,让您能够根据业务需求灵活选择,轻松构建高性能的实时通讯应用。 QQ20260116-150804.png图片 🚀 项目源码下载: 隐藏内容,请前往内页查看详情 🎯 项目核心亮点与架构优势 ✨ 核心亮点 纯PHP实现:完全基于PHP和Workerman,无需额外学习Node.js或配置复杂的Socket.io环境,PHP开发者可快速上手。 双模式运行: 数据库模式:聊天记录、用户信息持久化存储,适合需要历史记录、用户管理的正式应用。 无数据库模式:极致轻量,仅依赖内存,部署简单,适合临时讨论、演示或对状态要求不高的场景。 真正实时性:采用WebSocket全双工通信协议,消息毫秒级送达,彻底告别HTTP轮询的延迟与高开销。 高性能:Workerman框架采用事件驱动与非阻塞I/O模型,能轻松应对数千甚至上万并发连接。 功能完备:包含用户进出通知、群聊、私聊(可扩展)、在线用户列表、消息历史等基础聊天室功能。 🏗️ 系统架构解析 聊天室系统架构 ├── WebSocket 服务器 (基于Workerman) │ ├── 连接管理器 (Connection Manager) │ ├── 消息路由器 (Message Router) │ └── 心跳检测器 (Heartbeat) ├── 前端交互界面 (HTML5 + JS WebSocket API) │ ├── 聊天消息面板 │ ├── 在线用户列表 │ └── 消息输入与发送 └── 数据持久层 (可选) ├── 数据库模式 (MySQL/Redis) └── 内存模式 (PHP数组/Swoole Table)🛠️ 快速部署与运行指南 环境要求 PHP版本: >= 7.3 (强烈推荐 PHP 8.0+ 以获得更好性能) 必备扩展: pcntl, posix (用于Workerman进程控制) 可选扩展: event 或 libevent (大幅提升性能,尤其在连接数高时) redis (如需使用Redis进行会话广播或存储) 操作系统: Linux/Unix (Windows下可用于开发,生产环境建议Linux) 两种模式的部署选择 模式一:无数据库模式 (极简部署) 此模式无需任何数据库配置,最适合快速体验和轻量级应用。 下载源码并上传至服务器。 通过命令行启动WebSocket服务器: php start_websocket.php start 将前端页面(如 index.html)配置正确的WebSocket服务器地址(ws://你的域名:端口)并部署到Web服务器(如Nginx)。 访问前端页面,即可开始聊天。 模式二:数据库模式 (功能完整) 此模式启用完整的用户系统和消息历史。 完成上述步骤1和2。 导入数据库SQL文件(通常在 sql/ 目录下)到您的MySQL数据库。 修改配置文件(如 config/database.php),填入正确的数据库连接信息。 启动服务并访问前端,用户注册/登录后即可使用,消息将被保存。 基础配置文件示例 // config.php 示例 return [ 'websocket' => [ 'listen' => 'websocket://0.0.0.0:2346', // WebSocket服务监听地址和端口 'context' => [], 'name' => 'ChatRoom', 'count' => 4, // 进程数,建议设置为CPU核数 ], 'database' => [ 'enable' => true, // 是否启用数据库模式 'connection' => [ 'host' => '127.0.0.1', 'dbname' => 'chat_db', 'user' => 'root', 'password' => 'password', ] ] ];💡 核心功能与扩展方向 已实现的基础功能 用户匿名/注册登录:数据库模式下支持身份识别。 实时群聊:大厅内所有在线用户广播消息。 用户上下线通知:实时更新在线用户列表。 消息历史:数据库模式下可拉取最近的聊天记录。 可轻松扩展的高级功能(给开发者的建议) 一对一私聊:在消息路由器中增加目标用户ID判断,实现点对点消息转发。 多房间/频道:为连接绑定房间属性,实现不同主题的聊天室。 文件/图片传输:通过WebSocket发送Base64编码的小文件,或通过HTTP上传后发送链接。 @提及与消息格式化:在前端解析消息内容,实现@用户高亮和简单富文本。 与现有Web系统集成:共享Web系统的用户Session,实现无缝登录。 前端核心连接代码示例 // 前端 WebSocket 连接与消息处理 const ws = new WebSocket('ws://your-server-ip:2346'); ws.onopen = function() { console.log('连接成功'); // 发送登录或加入房间消息(格式需与后端约定) ws.send(JSON.stringify({type: 'login', username: '访客'})); }; ws.onmessage = function(event) { const data = JSON.parse(event.data); switch(data.type) { case 'message': // 将消息添加到聊天界面 appendMessage(data.user, data.content, data.time); break; case 'user_list': // 更新在线用户列表 updateUserList(data.users); break; // ... 处理其他类型消息 } }; // 发送聊天消息 function sendMessage(content) { ws.send(JSON.stringify({type: 'say', content: content})); }🚀 性能优化与生产部署建议 启用事件扩展:在Linux服务器上安装 event 或 libevent PHP扩展,并配置Workerman使用,可大幅提升并发性能。 使用进程守护:使用 php start_websocket.php start -d 以守护进程模式运行,或结合 systemd/supervisor 进行进程管理,保证服务稳定。 前端反向代理:通过Nginx反向代理WebSocket连接,可以统一端口、实现负载均衡和SSL加密(WSS)。 # Nginx 配置示例 location /chat { proxy_pass http://127.0.0.1:2346; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade"; } 启用SSL/TLS (WSS):为安全起见,生产环境务必使用WSS。您可以使用Let‘s Encrypt等免费证书,并在Nginx代理中配置。 🛡️ 商业应用与代码保护 1. PHP代码免费加密平台 (php.javait.cn) 当您基于此聊天室进行深度定制并计划用于商业项目时,保护核心源代码至关重要。 强力免费加密:提供 SG16, Deck3, Ic12 及 goto, enphp, noname 等多种混淆加密算法,有效防止代码被轻易反编译。 便捷Windows客户端:提供图形化桌面软件,一键完成项目代码的加密保护,操作简单。 保障通信逻辑:加密后的核心通信处理与业务逻辑代码,能有效保护您的知识产权和定制化功能。 2. 数哈多应用授权系统 (auth.shuha.cn) 如果您计划将定制后的聊天系统作为软件产品出售或提供给多个客户独立部署。 灵活的软件授权:支持域名授权、服务器机器码授权等多种模式,完美适配软件售卖场景。 易于集成:提供清晰的API,可轻松集成到您的PHP后台管理系统中,实现授权验证。 全周期管理:从生成授权、客户激活、在线验证到到期管理,提供完整商业闭环,保障您的收益。 💎 总结:为什么选择这个PHP聊天室? 这款 PHP+WebSocket实时聊天室 项目为PHP开发者打开了一扇通往实时应用世界的大门。它证明了PHP不仅可以处理后端逻辑,同样能优雅地处理长连接实时通信。 对学习者:它是理解WebSocket协议、Workerman框架和实时系统设计的绝佳范例。 对创业者:它提供了一个功能核心稳定、可深度定制的基础,让您能快速验证社交、社区类产品的创意。 对企业开发者:其双模式设计和清晰的架构,便于集成到现有PHP系统中,快速为项目添加实时聊天能力。 立即下载源码,体验纯PHP带来的高性能实时通信魅力,构建属于您自己的实时互动应用! 免责声明:本项目为开源项目,请遵循其开源协议。文中提及的加密与授权平台为第三方服务,请自行评估并遵守其使用条款。 标签:PHP聊天室 WebSocket Workerman 实时通讯 双模式架构 开源项目 代码加密 软件授权