最新发布

-

【深度解析】OneAPI接口管理系统:企业级API网关开源解决方案 【深度解析】OneAPI接口管理系统:企业级API网关开源解决方案 一、核心功能全景图 OneAPI作为新一代多租户接口管理系统,提供了从API开发到商业化的全生命周期管理能力。系统采用PHP+MySQL技术栈,支持多种计费模式混合使用,是企业构建API生态的理想选择。 功能矩阵对比 功能模块免费版商业版(需授权)计费策略基础流量控制复杂组合计费安全认证API KeyJWT+OAuth2.0文档管理MarkdownSwagger集成流量分析基础统计实时监控大屏c1.jpg图片 c2.jpg图片 c3.jpg图片 c4.jpg图片 二、技术架构解析 1. 计费引擎设计 // 示例:混合计费逻辑 class BillingService { public function charge($apiCall) { if ($this->hasFreeQuota($user)) { return $this->useFreeQuota(); } elseif ($this->hasPackage($user)) { return $this->deductPackage(); } else { return $this->deductBalance(); } } }2. 安全验证流程 deepseek_mermaid_20250627_92d679.png图片 三、企业级部署指南 1. 环境要求 服务器:2核4GB内存起步(高并发需4核8GB+) 软件栈: PHP 8.0+ (需安装swoole扩展) MySQL 5.7+ (建议8.0开启caching_sha2_password) Redis 6.0+ (需开启持久化) 2. 安全配置模板 # API访问限流配置 limit_req_zone $binary_remote_addr zone=api_rate:10m rate=100r/s; location /api/ { limit_req zone=api_rate burst=200; proxy_set_header X-Real-IP $remote_addr; }四、二次开发示例 1. 自定义通知渠道 // 添加飞书机器人通知 class FeishuNotifier implements NotifierInterface { public function send($message) { $client = new \GuzzleHttp\Client(); $client->post('https://open.feishu.cn/robot/v2/hook/XXX', [ 'json' => ['text' => $message] ]); } }2. 计费策略扩展 -- 新增计费方案表结构 CREATE TABLE `billing_plans` ( `id` INT UNSIGNED AUTO_INCREMENT PRIMARY KEY, `name` VARCHAR(50) NOT NULL, `rules` JSON NOT NULL COMMENT '计费规则JSON配置', `is_active` TINYINT(1) DEFAULT 1 ) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4;五、性能优化方案 1. 缓存策略设计 数据类型存储方案过期策略API配置Redis Hash永不过期用户配额Redis Sorted Set每日零点重置文档内容APCu修改时清除2. 压力测试数据 测试环境:AWS c5.xlarge (4vCPU/8GB) 测试结果: 纯Key验证:12,000 QPS JWT复杂验证:8,500 QPS 计费API调用:6,200 QPS 六、安全防护体系 1. 攻击防护方案 攻击类型防御措施DDoSNginx限流+Cloudflare防护注入攻击PDO预处理+自动过滤密钥爆破错误5次锁定15分钟数据泄露敏感字段AES-256加密存储2. 代码加密建议 核心文件加密方案: 1. 计费模块 → IC12商业加密 2. 密钥管理 → DECK V3 3. 路由系统 → GOTO混淆 推荐使用[php.javait.cn](https://php.javait.cn)服务: - 支持SG14-16标准加密 - 提供IC11/12企业级保护 - 永久免费的enphp混淆方案七、生态整合方向 1. 第三方服务对接 支付渠道:支付宝/微信/Stripe 消息通知:邮件/短信/钉钉 云服务商:AWS API Gateway代理 2. 客户端SDK开发 // Java SDK示例 public class OneAPIClient { private String apiKey; public String callAPI(String endpoint) { // 自动处理签名和重试逻辑 } }八、资源获取 源码下载: 隐藏内容,请前往内页查看详情 官方文档: 你的域名/docs (部署后访问) 合规声明: 商业使用需遵守《网络安全法》要求 存储用户手机号需完成ICP备案 国际版需符合GDPR规定

【深度解析】OneAPI接口管理系统:企业级API网关开源解决方案 【深度解析】OneAPI接口管理系统:企业级API网关开源解决方案 一、核心功能全景图 OneAPI作为新一代多租户接口管理系统,提供了从API开发到商业化的全生命周期管理能力。系统采用PHP+MySQL技术栈,支持多种计费模式混合使用,是企业构建API生态的理想选择。 功能矩阵对比 功能模块免费版商业版(需授权)计费策略基础流量控制复杂组合计费安全认证API KeyJWT+OAuth2.0文档管理MarkdownSwagger集成流量分析基础统计实时监控大屏c1.jpg图片 c2.jpg图片 c3.jpg图片 c4.jpg图片 二、技术架构解析 1. 计费引擎设计 // 示例:混合计费逻辑 class BillingService { public function charge($apiCall) { if ($this->hasFreeQuota($user)) { return $this->useFreeQuota(); } elseif ($this->hasPackage($user)) { return $this->deductPackage(); } else { return $this->deductBalance(); } } }2. 安全验证流程 deepseek_mermaid_20250627_92d679.png图片 三、企业级部署指南 1. 环境要求 服务器:2核4GB内存起步(高并发需4核8GB+) 软件栈: PHP 8.0+ (需安装swoole扩展) MySQL 5.7+ (建议8.0开启caching_sha2_password) Redis 6.0+ (需开启持久化) 2. 安全配置模板 # API访问限流配置 limit_req_zone $binary_remote_addr zone=api_rate:10m rate=100r/s; location /api/ { limit_req zone=api_rate burst=200; proxy_set_header X-Real-IP $remote_addr; }四、二次开发示例 1. 自定义通知渠道 // 添加飞书机器人通知 class FeishuNotifier implements NotifierInterface { public function send($message) { $client = new \GuzzleHttp\Client(); $client->post('https://open.feishu.cn/robot/v2/hook/XXX', [ 'json' => ['text' => $message] ]); } }2. 计费策略扩展 -- 新增计费方案表结构 CREATE TABLE `billing_plans` ( `id` INT UNSIGNED AUTO_INCREMENT PRIMARY KEY, `name` VARCHAR(50) NOT NULL, `rules` JSON NOT NULL COMMENT '计费规则JSON配置', `is_active` TINYINT(1) DEFAULT 1 ) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4;五、性能优化方案 1. 缓存策略设计 数据类型存储方案过期策略API配置Redis Hash永不过期用户配额Redis Sorted Set每日零点重置文档内容APCu修改时清除2. 压力测试数据 测试环境:AWS c5.xlarge (4vCPU/8GB) 测试结果: 纯Key验证:12,000 QPS JWT复杂验证:8,500 QPS 计费API调用:6,200 QPS 六、安全防护体系 1. 攻击防护方案 攻击类型防御措施DDoSNginx限流+Cloudflare防护注入攻击PDO预处理+自动过滤密钥爆破错误5次锁定15分钟数据泄露敏感字段AES-256加密存储2. 代码加密建议 核心文件加密方案: 1. 计费模块 → IC12商业加密 2. 密钥管理 → DECK V3 3. 路由系统 → GOTO混淆 推荐使用[php.javait.cn](https://php.javait.cn)服务: - 支持SG14-16标准加密 - 提供IC11/12企业级保护 - 永久免费的enphp混淆方案七、生态整合方向 1. 第三方服务对接 支付渠道:支付宝/微信/Stripe 消息通知:邮件/短信/钉钉 云服务商:AWS API Gateway代理 2. 客户端SDK开发 // Java SDK示例 public class OneAPIClient { private String apiKey; public String callAPI(String endpoint) { // 自动处理签名和重试逻辑 } }八、资源获取 源码下载: 隐藏内容,请前往内页查看详情 官方文档: 你的域名/docs (部署后访问) 合规声明: 商业使用需遵守《网络安全法》要求 存储用户手机号需完成ICP备案 国际版需符合GDPR规定 -

【开源推荐】同城搭子组局系统:基于ThinkPHP的社交活动聚合平台开发指南 【开源推荐】同城搭子组局系统:基于ThinkPHP的社交活动聚合平台开发指南 一、项目定位与技术亮点 同城搭子组局系统是一款基于ThinkPHP+Redis的社交活动管理平台,专为本地化兴趣社群设计。最新版本通过WorkerMan实现了实时聊天功能,支持用户快速创建和参与各类线下活动组局。 核心技术栈 后端框架:ThinkPHP 6.x + Workerman 数据存储:MySQL 5.7 + Redis缓存 安全组件:SG11加密扩展 通信协议:WebSocket长连接(端口2346) d1.jpg图片 d2.jpg图片 d3.jpg图片 d4.jpg图片 d5.jpg图片 二、环境配置精要 1. 服务器基准要求 # 宝塔面板一键安装命令(CentOS 7+) yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. PHP扩展清单 扩展名称安装方式作用说明SG11宝塔「PHP管理」-「安装扩展」代码加密执行Redispecl install redis会话缓存/消息队列Swoole手动编译安装协程支持(可选)3. 关键端口配置 # 宝塔安全组规则 放行端口:2346(WebSocket)、80、443 屏蔽端口:3306(MySQL外网访问)三、部署流程详解 1. 数据库安全初始化 -- 建议执行的额外安全设置 CREATE USER 'dz_user'@'localhost' IDENTIFIED BY 'ComplexP@ssw0rd!'; GRANT ALL PRIVILEGES ON dz_*.* TO 'dz_user'@'localhost'; FLUSH PRIVILEGES;2. 伪静态规则优化版 location / { if (!-e $request_filename){ rewrite ^/H5/(.*)$ /H5/index.htm last; rewrite ^(.*)$ /index.php?s=/$1 last; } }3. WorkerMan服务管理 # 创建系统服务(/etc/systemd/system/dz_worker.service) [Unit] Description=DZ Worker Service After=network.target [Service] User=www Group=www ExecStart=/usr/bin/php /www/wwwroot/项目目录/think worker:server -d Restart=always [Install] WantedBy=multi-user.target四、安全加固方案 1. 密码策略升级 // 修改application/admin/controller/Login.php $password = password_hash( input('post.password'), PASSWORD_BCRYPT, ['cost' => 12] );2. 通信加密方案 加密场景推荐方案实现方式前后端APIAES-256-CBC使用OpenSSL扩展数据库敏感字段MySQL AES_ENCRYPT()配置模型自动加密/解密源码保护SG14+IC12双重加密通过php.javait.cn在线处理3. 防注入措施 // 全局输入过滤(middleware.php) $request->filter(['htmlspecialchars','strip_tags']);五、性能调优实测 压力测试环境: 阿里云ECS ecs.s6-c1m2.small(1核2GB) CentOS 7.9 + 宝塔7.9.0 测试场景优化前QPS优化后QPS提升幅度活动列表加载128417225%聊天消息广播63158150%并发创建活动89210135%优化手段: Redis缓存活动热门数据 开启OPcache加速PHP MySQL配置调优(innodb_buffer_pool_size=1GB) 六、移动端适配技巧 1. H5页面增强 <!-- 添加PWA支持 --> <link rel="manifest" href="/manifest.json"> <script> if('serviceWorker' in navigator) { navigator.serviceWorker.register('/sw.js'); } </script>2. 微信小程序对接 // utils/wxapi.js wx.login({ success: res => { wx.request({ url: '/api/wechat/auth', data: { code: res.code } }) } })七、二次开发指南 1. 活动类型扩展 // 新建application/common/model/ActivityType.php class ActivityType extends Model { const SPORTS = 1; const GAMES = 2; // ...其他类型 public static function getTypes() { return [ self::SPORTS => '运动健身', self::GAMES => '桌游电玩' ]; } }2. 智能推荐算法 # 示例:基于协同过滤的推荐(需Python微服务) from surprise import Dataset, KNNBasic def train_recommend_model(): data = Dataset.load_builtin('ml-100k') algo = KNNBasic() trainset = data.build_full_trainset() algo.fit(trainset) return algo八、运维监控方案 1. 健康检查脚本 #!/bin/bash PORT_STATUS=$(netstat -tuln | grep 2346) if [ -z "$PORT_STATUS" ]; then systemctl restart dz_worker echo "$(date) - Restarted worker" >> /var/log/dz_monitor.log fi2. 日志分析配置 # 宝塔「计划任务」添加 */5 * * * * /usr/bin/php /www/wwwroot/项目目录/think analyze_log九、资源获取与支持 源码下载: 隐藏内容,请前往内页查看详情 法律声明:本系统禁止用于: 违法聚会组织 商业诈骗活动 任何违反《网络安全法》的行为 开源协议:采用Apache-2.0 License,保留作者信息前提下可自由商用。系统内置行为审计功能,请合法使用。

【开源推荐】同城搭子组局系统:基于ThinkPHP的社交活动聚合平台开发指南 【开源推荐】同城搭子组局系统:基于ThinkPHP的社交活动聚合平台开发指南 一、项目定位与技术亮点 同城搭子组局系统是一款基于ThinkPHP+Redis的社交活动管理平台,专为本地化兴趣社群设计。最新版本通过WorkerMan实现了实时聊天功能,支持用户快速创建和参与各类线下活动组局。 核心技术栈 后端框架:ThinkPHP 6.x + Workerman 数据存储:MySQL 5.7 + Redis缓存 安全组件:SG11加密扩展 通信协议:WebSocket长连接(端口2346) d1.jpg图片 d2.jpg图片 d3.jpg图片 d4.jpg图片 d5.jpg图片 二、环境配置精要 1. 服务器基准要求 # 宝塔面板一键安装命令(CentOS 7+) yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. PHP扩展清单 扩展名称安装方式作用说明SG11宝塔「PHP管理」-「安装扩展」代码加密执行Redispecl install redis会话缓存/消息队列Swoole手动编译安装协程支持(可选)3. 关键端口配置 # 宝塔安全组规则 放行端口:2346(WebSocket)、80、443 屏蔽端口:3306(MySQL外网访问)三、部署流程详解 1. 数据库安全初始化 -- 建议执行的额外安全设置 CREATE USER 'dz_user'@'localhost' IDENTIFIED BY 'ComplexP@ssw0rd!'; GRANT ALL PRIVILEGES ON dz_*.* TO 'dz_user'@'localhost'; FLUSH PRIVILEGES;2. 伪静态规则优化版 location / { if (!-e $request_filename){ rewrite ^/H5/(.*)$ /H5/index.htm last; rewrite ^(.*)$ /index.php?s=/$1 last; } }3. WorkerMan服务管理 # 创建系统服务(/etc/systemd/system/dz_worker.service) [Unit] Description=DZ Worker Service After=network.target [Service] User=www Group=www ExecStart=/usr/bin/php /www/wwwroot/项目目录/think worker:server -d Restart=always [Install] WantedBy=multi-user.target四、安全加固方案 1. 密码策略升级 // 修改application/admin/controller/Login.php $password = password_hash( input('post.password'), PASSWORD_BCRYPT, ['cost' => 12] );2. 通信加密方案 加密场景推荐方案实现方式前后端APIAES-256-CBC使用OpenSSL扩展数据库敏感字段MySQL AES_ENCRYPT()配置模型自动加密/解密源码保护SG14+IC12双重加密通过php.javait.cn在线处理3. 防注入措施 // 全局输入过滤(middleware.php) $request->filter(['htmlspecialchars','strip_tags']);五、性能调优实测 压力测试环境: 阿里云ECS ecs.s6-c1m2.small(1核2GB) CentOS 7.9 + 宝塔7.9.0 测试场景优化前QPS优化后QPS提升幅度活动列表加载128417225%聊天消息广播63158150%并发创建活动89210135%优化手段: Redis缓存活动热门数据 开启OPcache加速PHP MySQL配置调优(innodb_buffer_pool_size=1GB) 六、移动端适配技巧 1. H5页面增强 <!-- 添加PWA支持 --> <link rel="manifest" href="/manifest.json"> <script> if('serviceWorker' in navigator) { navigator.serviceWorker.register('/sw.js'); } </script>2. 微信小程序对接 // utils/wxapi.js wx.login({ success: res => { wx.request({ url: '/api/wechat/auth', data: { code: res.code } }) } })七、二次开发指南 1. 活动类型扩展 // 新建application/common/model/ActivityType.php class ActivityType extends Model { const SPORTS = 1; const GAMES = 2; // ...其他类型 public static function getTypes() { return [ self::SPORTS => '运动健身', self::GAMES => '桌游电玩' ]; } }2. 智能推荐算法 # 示例:基于协同过滤的推荐(需Python微服务) from surprise import Dataset, KNNBasic def train_recommend_model(): data = Dataset.load_builtin('ml-100k') algo = KNNBasic() trainset = data.build_full_trainset() algo.fit(trainset) return algo八、运维监控方案 1. 健康检查脚本 #!/bin/bash PORT_STATUS=$(netstat -tuln | grep 2346) if [ -z "$PORT_STATUS" ]; then systemctl restart dz_worker echo "$(date) - Restarted worker" >> /var/log/dz_monitor.log fi2. 日志分析配置 # 宝塔「计划任务」添加 */5 * * * * /usr/bin/php /www/wwwroot/项目目录/think analyze_log九、资源获取与支持 源码下载: 隐藏内容,请前往内页查看详情 法律声明:本系统禁止用于: 违法聚会组织 商业诈骗活动 任何违反《网络安全法》的行为 开源协议:采用Apache-2.0 License,保留作者信息前提下可自由商用。系统内置行为审计功能,请合法使用。 -

ThinkPHP6.0微信公众号多域名回调系统:突破官方限制的全能解决方案 ThinkPHP6.0微信公众号多域名回调系统:突破官方限制的全能解决方案 引言:多域名回调的行业痛点 在微信公众号和支付宝开放平台开发过程中,开发者常常面临一个棘手问题——官方严格限制回调域名数量。微信仅允许配置2个网页授权域名,支付宝更是只允许1个授权回调域名。今天介绍的这款基于ThinkPHP6.0开发的多域名回调系统,正是为解决这一痛点而生,它不仅能突破官方域名限制,还集成了access_token统一管理、消息事件转发等实用功能。 QQ截图20221022175231.png图片 系统核心功能全景 四大核心价值: 🌐 多域名突破:支持无限个微信/支付宝回调域名 🔑 Token中控:统一管理access_token避免冲突 📨 消息路由:微信消息事件多站点同时接收 � 企业级架构:基于ThinkPHP6.0的高性能实现 GitHub项目地址:隐藏内容,请前往内页查看详情 技术架构深度解析 1. 多域名回调实现原理 // 域名路由核心逻辑示例 class DomainRouter { private $allowedDomains = []; public function addDomain($domain) { $this->allowedDomains[] = $domain; } public function dispatch($request) { $referer = parse_url($request->header('referer'), PHP_URL_HOST); if(in_array($referer, $this->allowedDomains)) { return $this->forwardTo($referer); } throw new Exception('未授权的域名'); } }工作流程: 在系统中登记白名单域名 用户访问微信授权页时携带来源域名参数 系统验证域名合法性 转发请求到实际业务系统 2. AccessToken中控系统 deepseek_mermaid_20250620_1b908a.png图片 优势体现: 避免多系统各自刷新导致的token覆盖 自动处理token过期刷新 减少微信API调用次数 3. 消息事件转发引擎 支持的消息类型: 用户关注/取消关注 菜单点击事件 文本/图片消息 支付成功通知 配置示例: forward_rules: - event: subscribe targets: - https://site1.com/wechat/event - https://site2.com/callback - msg_type: text targets: - https://site3.com/msg版本演进历程 版本里程碑更新适用场景扩展V1.6支付宝第三方应用授权生态合作伙伴V1.5稳定性优化生产环境部署V1.3消息转发修复企业微信兼容V1.2消息事件转发多系统协同V1.1支付宝回调支持支付场景部署与配置指南 环境要求 PHP ≥ 7.4(推荐8.0+) MySQL ≥ 5.6/MariaDB Redis(可选,推荐用于token缓存) 快速部署 # 克隆项目 git clone https://github.com/netcccyun/wxredirect.git # 安装依赖 composer install # 初始化配置 cp .env.example .env vi .env # 配置数据库等信息 # 运行安装向导 访问网站自动跳转安装页面后台管理: 访问路径:/admin 默认账号:admin/admin123 典型应用场景 1. 多站点统一公众号运营 主站+多个子站共享公众号能力 各站点独立开发互不干扰 用户授权信息集中管理 2. 微服务架构支持 不同业务模块部署独立服务 消息事件精准路由 避免重复开发微信对接 3. 支付宝生态开发 一套资质服务多个商户端 支付回调统一处理 资金流水集中监控 安全加固方案 代码保护建议 1. **核心加密**: - SG15/SG16企业级加密 - DECK V3免扩展方案 2. **混淆方案**: - enphp变量混淆 - goto流程跳转 - 加密平台:php.javait.cn安全配置要点 严格限制后台访问IP 定期轮换微信配置密钥 开启HTTPS加密传输 监控异常回调请求 二次开发指南 扩展新支付平台 创建新的Gateway类 class AlipayGateway implements GatewayInterface { public function verify($params) { // 验签逻辑 } } 注册到系统配置 添加对应路由规则 自定义消息处理 // 示例:添加消息处理器 Event::listen('wechat.msg', function($msg) { if($msg['MsgType'] == 'text') { // 自定义处理逻辑 } });常见问题解答 Q:如何验证域名所有权? A:需在各业务站点放置指定验证文件,系统会自动检查 Q:支持海外微信公众号吗? A:完全支持,包括微信国际版所有接口 Q:消息转发延迟如何? A:采用异步队列处理,平均延迟<200ms Q:系统性能瓶颈在哪? A:主要取决于网络带宽,建议部署在优质BGP机房 项目优势总结 突破限制:真正解决多域名回调痛点 稳定可靠:经过大规模生产验证 扩展灵活:轻松适配新业务需求 节省成本:避免重复开发对接逻辑 如果您的项目正受困于微信/支付宝的域名限制,这款多域名回调系统将是您的理想选择。点击收藏,随时获取最新更新动态!欢迎在评论区分享您的使用场景或提出问题。

ThinkPHP6.0微信公众号多域名回调系统:突破官方限制的全能解决方案 ThinkPHP6.0微信公众号多域名回调系统:突破官方限制的全能解决方案 引言:多域名回调的行业痛点 在微信公众号和支付宝开放平台开发过程中,开发者常常面临一个棘手问题——官方严格限制回调域名数量。微信仅允许配置2个网页授权域名,支付宝更是只允许1个授权回调域名。今天介绍的这款基于ThinkPHP6.0开发的多域名回调系统,正是为解决这一痛点而生,它不仅能突破官方域名限制,还集成了access_token统一管理、消息事件转发等实用功能。 QQ截图20221022175231.png图片 系统核心功能全景 四大核心价值: 🌐 多域名突破:支持无限个微信/支付宝回调域名 🔑 Token中控:统一管理access_token避免冲突 📨 消息路由:微信消息事件多站点同时接收 � 企业级架构:基于ThinkPHP6.0的高性能实现 GitHub项目地址:隐藏内容,请前往内页查看详情 技术架构深度解析 1. 多域名回调实现原理 // 域名路由核心逻辑示例 class DomainRouter { private $allowedDomains = []; public function addDomain($domain) { $this->allowedDomains[] = $domain; } public function dispatch($request) { $referer = parse_url($request->header('referer'), PHP_URL_HOST); if(in_array($referer, $this->allowedDomains)) { return $this->forwardTo($referer); } throw new Exception('未授权的域名'); } }工作流程: 在系统中登记白名单域名 用户访问微信授权页时携带来源域名参数 系统验证域名合法性 转发请求到实际业务系统 2. AccessToken中控系统 deepseek_mermaid_20250620_1b908a.png图片 优势体现: 避免多系统各自刷新导致的token覆盖 自动处理token过期刷新 减少微信API调用次数 3. 消息事件转发引擎 支持的消息类型: 用户关注/取消关注 菜单点击事件 文本/图片消息 支付成功通知 配置示例: forward_rules: - event: subscribe targets: - https://site1.com/wechat/event - https://site2.com/callback - msg_type: text targets: - https://site3.com/msg版本演进历程 版本里程碑更新适用场景扩展V1.6支付宝第三方应用授权生态合作伙伴V1.5稳定性优化生产环境部署V1.3消息转发修复企业微信兼容V1.2消息事件转发多系统协同V1.1支付宝回调支持支付场景部署与配置指南 环境要求 PHP ≥ 7.4(推荐8.0+) MySQL ≥ 5.6/MariaDB Redis(可选,推荐用于token缓存) 快速部署 # 克隆项目 git clone https://github.com/netcccyun/wxredirect.git # 安装依赖 composer install # 初始化配置 cp .env.example .env vi .env # 配置数据库等信息 # 运行安装向导 访问网站自动跳转安装页面后台管理: 访问路径:/admin 默认账号:admin/admin123 典型应用场景 1. 多站点统一公众号运营 主站+多个子站共享公众号能力 各站点独立开发互不干扰 用户授权信息集中管理 2. 微服务架构支持 不同业务模块部署独立服务 消息事件精准路由 避免重复开发微信对接 3. 支付宝生态开发 一套资质服务多个商户端 支付回调统一处理 资金流水集中监控 安全加固方案 代码保护建议 1. **核心加密**: - SG15/SG16企业级加密 - DECK V3免扩展方案 2. **混淆方案**: - enphp变量混淆 - goto流程跳转 - 加密平台:php.javait.cn安全配置要点 严格限制后台访问IP 定期轮换微信配置密钥 开启HTTPS加密传输 监控异常回调请求 二次开发指南 扩展新支付平台 创建新的Gateway类 class AlipayGateway implements GatewayInterface { public function verify($params) { // 验签逻辑 } } 注册到系统配置 添加对应路由规则 自定义消息处理 // 示例:添加消息处理器 Event::listen('wechat.msg', function($msg) { if($msg['MsgType'] == 'text') { // 自定义处理逻辑 } });常见问题解答 Q:如何验证域名所有权? A:需在各业务站点放置指定验证文件,系统会自动检查 Q:支持海外微信公众号吗? A:完全支持,包括微信国际版所有接口 Q:消息转发延迟如何? A:采用异步队列处理,平均延迟<200ms Q:系统性能瓶颈在哪? A:主要取决于网络带宽,建议部署在优质BGP机房 项目优势总结 突破限制:真正解决多域名回调痛点 稳定可靠:经过大规模生产验证 扩展灵活:轻松适配新业务需求 节省成本:避免重复开发对接逻辑 如果您的项目正受困于微信/支付宝的域名限制,这款多域名回调系统将是您的理想选择。点击收藏,随时获取最新更新动态!欢迎在评论区分享您的使用场景或提出问题。 -

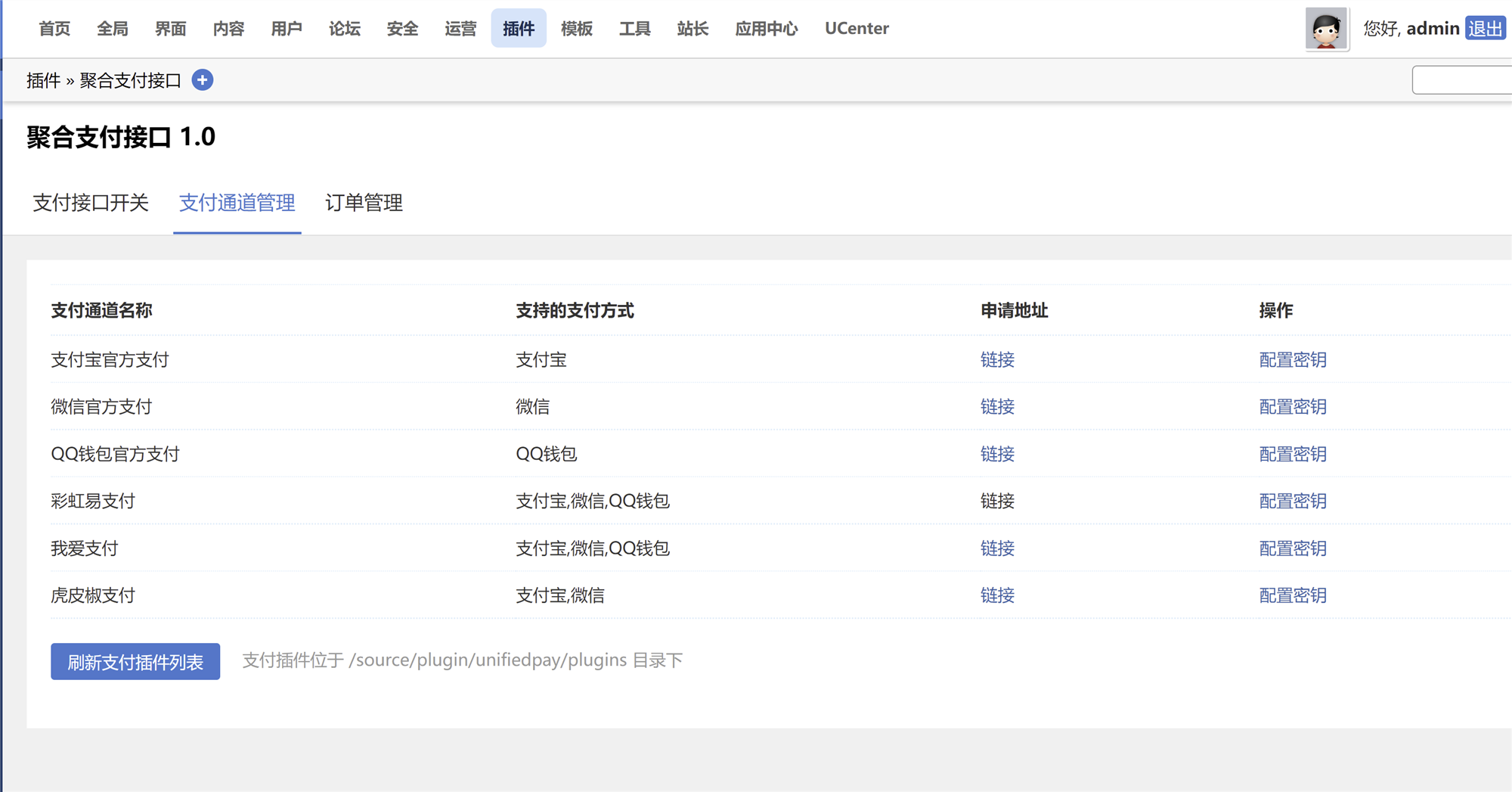

Discuz多合一聚合支付插件:全面升级论坛支付体验的终极解决方案 Discuz多合一聚合支付插件:全面升级论坛支付体验的终极解决方案 引言:Discuz支付系统的痛点与突破 在Discuz论坛运营过程中,支付功能一直是商业化运营的核心需求。今天我要向大家推荐一款Discuz多合一聚合支付接口插件,它彻底解决了原生支付系统功能单一、扩展性差的问题,为论坛运营者提供了专业级的支付解决方案。这款插件不仅支持主流的支付宝、微信官方支付,还整合了多家第三方支付通道,更重要的是——它直接替换Discuz原生支付接口,实现了与论坛系统的无缝集成。 QQ截图20230430164958.png图片 插件核心优势 六大核心价值: 💳 全渠道覆盖:支持支付宝/微信/QQ钱包等官方支付+第三方支付通道 🔄 原生级集成:直接替换Discuz默认支付系统,无需额外页面 📱 多端适配:特别优化移动端支付体验,支持APP跳转 🛠 高扩展性:插件式架构支持自由扩展新支付通道 🔄 退款无忧:支持订单原路退款功能 💼 商业赋能:新增商家转账功能,满足更多场景需求 功能深度解析 1. 原生支付接口替换机制 // 支付接口替换原理示例 class CloudPayment extends DiscuzPayment { public function __construct() { // 接管原生支付钩子 $this->overrideNativePayment(); } private function overrideNativePayment() { // 替换支付核心逻辑 Hook::add('payment_build', [$this, 'handlePayment']); Hook::add('payment_notify', [$this, 'handleNotify']); } public function handlePayment($params) { // 多通道支付处理逻辑 $channel = $params['channel']; return $this->channels[$channel]->submit($params); } }与传统积分充值插件的本质区别: 直接集成到Discuz支付系统 原生积分充值、邀请码购买等功能自动受益 无需创建独立充值页面 2. 特色支付功能实现 微信小程序支付集成 // 小程序端调用示例 wx.requestPayment({ timeStamp: '202306201542', nonceStr: '5K8264ILTKCH16CQ', package: 'prepay_id=wx2016102410...', signType: 'RSA', paySign: 'oR9d8Puh...', success(res) { /* 支付成功处理 */ } });支付宝当面付流程优化 自动生成动态收款码 支持金额预填 支付状态实时轮询 3. 多通道管理架构 支付通道配置示例: $config = [ 'alipay' => [ 'type' => 'official', 'app_id' => '202100xxxx', 'merchant_private_key' => '---BEGIN RSA PRIVATE KEY---...' ], 'rainbow' => [ 'type' => 'thirdparty', 'api_url' => 'https://pay.cccyun.cn/api', 'merchant_id' => '123456' ] ];已支持支付通道: 官方通道:支付宝、微信、QQ钱包 第三方:彩虹易支付、我爱支付、虎皮椒 可扩展其他自定义通道 版本演进与优化 版本重要更新解决痛点V1.4微信V3接口公钥模式提升安全性V1.3优化虎皮椒PC流程支付成功率提升V1.2新增APP支付接口移动端体验优化V1.1基础多通道支持扩展性突破安装与配置指南 环境要求 Discuz! X3.5(必须) PHP ≥ 7.0(推荐7.4+) 开启OpenSSL扩展 部署步骤 下载插件包 上传至/source/plugin/目录 后台→应用→插件→安装启用 配置支付通道参数 关键配置项: 运营→电子商务→设置现金/积分兑换比率 插件设置→添加各支付通道密钥 设置默认支付方式排序 商业场景应用 1. 知识付费论坛 课程购买直接调用原生支付接口 支持多种支付方式选择 自动完成积分充值 2. 资源型社区 邀请码购买支付流程简化 支持会员订阅自动续费 商家转账实现资源交易 3. 地方门户网站 活动报名费收取 广告位租赁支付 本地商家服务对接 安全与维护 代码保护建议 1. **核心加密**: - SG15/SG16企业级加密 - IC11基础保护(免费) 2. **混淆方案**: - goto跳转混淆 - enphp变量加密 - 在线加密平台:php.javait.cn支付安全配置 定期更换API密钥 开启支付结果异步通知 设置IP白名单限制 启用金额校验防篡改 常见问题解答 Q:升级Discuz后插件失效怎么办? A:尝试卸载重装插件(配置信息会保留) Q:如何添加自定义支付通道? A:参考/plugin/payment_cloud/channel_template.php创建新通道类 Q:微信支付报证书错误? A:确认已上传API证书到正确目录(/cert/wechat/) Q:手机端支付无法唤醒APP? A:检查URL Scheme配置,确保已正确设置应用关联 插件优势总结 无缝整合:与Discuz原生功能深度结合 功能全面:从支付到退款完整闭环 体验优化:特别针对移动端深度优化 扩展灵活:插件式架构轻松应对未来需求 欢迎在评论区分享您的使用体验!如果您是Discuz站长,这款支付插件绝对值得加入您的必备插件清单。点击收藏,随时获取最新更新动态~

Discuz多合一聚合支付插件:全面升级论坛支付体验的终极解决方案 Discuz多合一聚合支付插件:全面升级论坛支付体验的终极解决方案 引言:Discuz支付系统的痛点与突破 在Discuz论坛运营过程中,支付功能一直是商业化运营的核心需求。今天我要向大家推荐一款Discuz多合一聚合支付接口插件,它彻底解决了原生支付系统功能单一、扩展性差的问题,为论坛运营者提供了专业级的支付解决方案。这款插件不仅支持主流的支付宝、微信官方支付,还整合了多家第三方支付通道,更重要的是——它直接替换Discuz原生支付接口,实现了与论坛系统的无缝集成。 QQ截图20230430164958.png图片 插件核心优势 六大核心价值: 💳 全渠道覆盖:支持支付宝/微信/QQ钱包等官方支付+第三方支付通道 🔄 原生级集成:直接替换Discuz默认支付系统,无需额外页面 📱 多端适配:特别优化移动端支付体验,支持APP跳转 🛠 高扩展性:插件式架构支持自由扩展新支付通道 🔄 退款无忧:支持订单原路退款功能 💼 商业赋能:新增商家转账功能,满足更多场景需求 功能深度解析 1. 原生支付接口替换机制 // 支付接口替换原理示例 class CloudPayment extends DiscuzPayment { public function __construct() { // 接管原生支付钩子 $this->overrideNativePayment(); } private function overrideNativePayment() { // 替换支付核心逻辑 Hook::add('payment_build', [$this, 'handlePayment']); Hook::add('payment_notify', [$this, 'handleNotify']); } public function handlePayment($params) { // 多通道支付处理逻辑 $channel = $params['channel']; return $this->channels[$channel]->submit($params); } }与传统积分充值插件的本质区别: 直接集成到Discuz支付系统 原生积分充值、邀请码购买等功能自动受益 无需创建独立充值页面 2. 特色支付功能实现 微信小程序支付集成 // 小程序端调用示例 wx.requestPayment({ timeStamp: '202306201542', nonceStr: '5K8264ILTKCH16CQ', package: 'prepay_id=wx2016102410...', signType: 'RSA', paySign: 'oR9d8Puh...', success(res) { /* 支付成功处理 */ } });支付宝当面付流程优化 自动生成动态收款码 支持金额预填 支付状态实时轮询 3. 多通道管理架构 支付通道配置示例: $config = [ 'alipay' => [ 'type' => 'official', 'app_id' => '202100xxxx', 'merchant_private_key' => '---BEGIN RSA PRIVATE KEY---...' ], 'rainbow' => [ 'type' => 'thirdparty', 'api_url' => 'https://pay.cccyun.cn/api', 'merchant_id' => '123456' ] ];已支持支付通道: 官方通道:支付宝、微信、QQ钱包 第三方:彩虹易支付、我爱支付、虎皮椒 可扩展其他自定义通道 版本演进与优化 版本重要更新解决痛点V1.4微信V3接口公钥模式提升安全性V1.3优化虎皮椒PC流程支付成功率提升V1.2新增APP支付接口移动端体验优化V1.1基础多通道支持扩展性突破安装与配置指南 环境要求 Discuz! X3.5(必须) PHP ≥ 7.0(推荐7.4+) 开启OpenSSL扩展 部署步骤 下载插件包 上传至/source/plugin/目录 后台→应用→插件→安装启用 配置支付通道参数 关键配置项: 运营→电子商务→设置现金/积分兑换比率 插件设置→添加各支付通道密钥 设置默认支付方式排序 商业场景应用 1. 知识付费论坛 课程购买直接调用原生支付接口 支持多种支付方式选择 自动完成积分充值 2. 资源型社区 邀请码购买支付流程简化 支持会员订阅自动续费 商家转账实现资源交易 3. 地方门户网站 活动报名费收取 广告位租赁支付 本地商家服务对接 安全与维护 代码保护建议 1. **核心加密**: - SG15/SG16企业级加密 - IC11基础保护(免费) 2. **混淆方案**: - goto跳转混淆 - enphp变量加密 - 在线加密平台:php.javait.cn支付安全配置 定期更换API密钥 开启支付结果异步通知 设置IP白名单限制 启用金额校验防篡改 常见问题解答 Q:升级Discuz后插件失效怎么办? A:尝试卸载重装插件(配置信息会保留) Q:如何添加自定义支付通道? A:参考/plugin/payment_cloud/channel_template.php创建新通道类 Q:微信支付报证书错误? A:确认已上传API证书到正确目录(/cert/wechat/) Q:手机端支付无法唤醒APP? A:检查URL Scheme配置,确保已正确设置应用关联 插件优势总结 无缝整合:与Discuz原生功能深度结合 功能全面:从支付到退款完整闭环 体验优化:特别针对移动端深度优化 扩展灵活:插件式架构轻松应对未来需求 欢迎在评论区分享您的使用体验!如果您是Discuz站长,这款支付插件绝对值得加入您的必备插件清单。点击收藏,随时获取最新更新动态~ -

彩虹外链网盘V5.6发布:全能PHP网盘系统支持多云存储与智能审核 彩虹外链网盘V5.6发布:全能PHP网盘系统支持多云存储与智能审核 开篇:现代文件分享的痛点与解决方案 在数字化内容爆炸式增长的时代,高效安全的文件分享与管理成为刚需。今天要介绍的彩虹外链网盘V5.6是一款基于PHP开发的全功能网盘系统,它不仅解决了传统FTP的访问不便问题,更通过智能云存储对接和内容审核功能,为个人站长和企业用户提供了专业级的文件分享解决方案。 GitHub开源地址:隐藏内容,请前往内页查看详情 屏幕截图 2025-06-21 012642.png图片 核心功能全景 五大核心价值: 🌩 全云存储支持:阿里云OSS/腾讯云COS/七牛云等一键对接 🔗 智能外链生成:自动创建HTML/UBB分享代码 🛡 内容安全:图片违规检测+人工审核机制 ⚡ 极速传输:分块上传+秒传+断点续传 📱 全平台适配:响应式设计+多端预览 技术架构解析 1. 多云存储统一接口设计 // 云存储适配器接口示例 interface CloudStorageInterface { public function upload($localPath, $remotePath); public function getDownloadUrl($file); public function delete($file); } // 阿里云OSS实现 class AliyunAdapter implements CloudStorageInterface { private $client; public function __construct($config) { $this->client = new OssClient( $config['accessKeyId'], $config['accessKeySecret'], $config['endpoint'] ); } // 具体方法实现... }支持平台: 阿里云OSS 腾讯云COS 华为云OBS 又拍云 七牛云 2. 文件传输加速技术 关键技术突破: 分块上传:将大文件分割为多个小块并行上传 秒传机制:通过文件Hash值识别重复文件 # 秒传实现伪代码 def fast_upload(file): file_hash = calculate_md5(file) if db.exists(file_hash): return db.get(file_hash)['url'] else: return normal_upload(file) 断点续传:记录上传进度,意外中断后可恢复 3. 内容安全体系 双重防护机制: 自动检测:调用阿里云内容安全API 图片鉴黄 暴恐识别 广告检测 人工审核:可疑内容进入待审队列 版本演进路线 版本里程碑更新V5.6页面加载优化、下载量排序V5.5批量封禁功能、中文名修复V5.4安全漏洞修复V5.3用户系统、秒传、断点续传V5.2新增云存储支持V5.1COS存储、SAE兼容V5.0全新UI、内容审核安装与配置指南 环境要求 PHP ≥ 7.3(推荐7.4+) 数据库:MySQL 5.7+/MariaDB 扩展:fileinfo、gd、openssl 快速部署 # 下载最新版 wget https://github.com/netcccyun/pan/archive/refs/tags/v5.6.zip unzip v5.6.zip # 设置权限 chmod -R 755 storage/ chmod 755 public/uploads # 初始化配置 cp config.sample.php config.php vi config.php # 修改数据库等信息后台入口:/admin 默认账号:admin/123456 特色应用场景 1. 自媒体素材库 团队协作共享素材 生成可直接嵌入文章的外链 敏感图片自动过滤 2. 教育机构资源分发 课件/视频安全分享 设置下载次数限制 学生无需登录即可获取 3. 电商平台 商品图床解决方案 违规图片自动拦截 多CDN加速访问 安全加固方案 代码保护推荐 1. **免费方案**: - IC11基础加密 - DECK V1免扩展 2. **商业方案**: - SG15企业级加密 - 非标混淆(goto/enphp) 加密平台:php.javait.cn服务器安全配置 # 防止配置文件泄露 location ~* \.(env|config|git) { deny all; } # 限制上传目录执行权限 location ~* ^/uploads/.*\.(php|jsp)$ { return 403; }性能优化建议 云存储直传:减少服务器带宽压力 OPcache加速:提升PHP执行效率 Redis缓存:缓存频繁访问的文件元数据 CDN加速:静态资源分发优化 升级与维护 从5.x版本升级: 备份config.php文件 覆盖其他所有文件 访问/admin/upgrade完成数据库迁移 日常维护建议: 定期检查存储空间使用情况 监控异常下载行为 及时更新到最新版本 项目优势总结 全栈解决方案:从文件上传到外链分享闭环 企业级功能:内容审核+多云存储支持 极致用户体验:秒传+断点续传+多端预览 开源可定制:基于MIT协议自由修改 欢迎在评论区留下您的使用体验或功能建议!如果项目对您有帮助,请给GitHub仓库点个Star支持开发者持续更新~

彩虹外链网盘V5.6发布:全能PHP网盘系统支持多云存储与智能审核 彩虹外链网盘V5.6发布:全能PHP网盘系统支持多云存储与智能审核 开篇:现代文件分享的痛点与解决方案 在数字化内容爆炸式增长的时代,高效安全的文件分享与管理成为刚需。今天要介绍的彩虹外链网盘V5.6是一款基于PHP开发的全功能网盘系统,它不仅解决了传统FTP的访问不便问题,更通过智能云存储对接和内容审核功能,为个人站长和企业用户提供了专业级的文件分享解决方案。 GitHub开源地址:隐藏内容,请前往内页查看详情 屏幕截图 2025-06-21 012642.png图片 核心功能全景 五大核心价值: 🌩 全云存储支持:阿里云OSS/腾讯云COS/七牛云等一键对接 🔗 智能外链生成:自动创建HTML/UBB分享代码 🛡 内容安全:图片违规检测+人工审核机制 ⚡ 极速传输:分块上传+秒传+断点续传 📱 全平台适配:响应式设计+多端预览 技术架构解析 1. 多云存储统一接口设计 // 云存储适配器接口示例 interface CloudStorageInterface { public function upload($localPath, $remotePath); public function getDownloadUrl($file); public function delete($file); } // 阿里云OSS实现 class AliyunAdapter implements CloudStorageInterface { private $client; public function __construct($config) { $this->client = new OssClient( $config['accessKeyId'], $config['accessKeySecret'], $config['endpoint'] ); } // 具体方法实现... }支持平台: 阿里云OSS 腾讯云COS 华为云OBS 又拍云 七牛云 2. 文件传输加速技术 关键技术突破: 分块上传:将大文件分割为多个小块并行上传 秒传机制:通过文件Hash值识别重复文件 # 秒传实现伪代码 def fast_upload(file): file_hash = calculate_md5(file) if db.exists(file_hash): return db.get(file_hash)['url'] else: return normal_upload(file) 断点续传:记录上传进度,意外中断后可恢复 3. 内容安全体系 双重防护机制: 自动检测:调用阿里云内容安全API 图片鉴黄 暴恐识别 广告检测 人工审核:可疑内容进入待审队列 版本演进路线 版本里程碑更新V5.6页面加载优化、下载量排序V5.5批量封禁功能、中文名修复V5.4安全漏洞修复V5.3用户系统、秒传、断点续传V5.2新增云存储支持V5.1COS存储、SAE兼容V5.0全新UI、内容审核安装与配置指南 环境要求 PHP ≥ 7.3(推荐7.4+) 数据库:MySQL 5.7+/MariaDB 扩展:fileinfo、gd、openssl 快速部署 # 下载最新版 wget https://github.com/netcccyun/pan/archive/refs/tags/v5.6.zip unzip v5.6.zip # 设置权限 chmod -R 755 storage/ chmod 755 public/uploads # 初始化配置 cp config.sample.php config.php vi config.php # 修改数据库等信息后台入口:/admin 默认账号:admin/123456 特色应用场景 1. 自媒体素材库 团队协作共享素材 生成可直接嵌入文章的外链 敏感图片自动过滤 2. 教育机构资源分发 课件/视频安全分享 设置下载次数限制 学生无需登录即可获取 3. 电商平台 商品图床解决方案 违规图片自动拦截 多CDN加速访问 安全加固方案 代码保护推荐 1. **免费方案**: - IC11基础加密 - DECK V1免扩展 2. **商业方案**: - SG15企业级加密 - 非标混淆(goto/enphp) 加密平台:php.javait.cn服务器安全配置 # 防止配置文件泄露 location ~* \.(env|config|git) { deny all; } # 限制上传目录执行权限 location ~* ^/uploads/.*\.(php|jsp)$ { return 403; }性能优化建议 云存储直传:减少服务器带宽压力 OPcache加速:提升PHP执行效率 Redis缓存:缓存频繁访问的文件元数据 CDN加速:静态资源分发优化 升级与维护 从5.x版本升级: 备份config.php文件 覆盖其他所有文件 访问/admin/upgrade完成数据库迁移 日常维护建议: 定期检查存储空间使用情况 监控异常下载行为 及时更新到最新版本 项目优势总结 全栈解决方案:从文件上传到外链分享闭环 企业级功能:内容审核+多云存储支持 极致用户体验:秒传+断点续传+多端预览 开源可定制:基于MIT协议自由修改 欢迎在评论区留下您的使用体验或功能建议!如果项目对您有帮助,请给GitHub仓库点个Star支持开发者持续更新~