最新发布

-

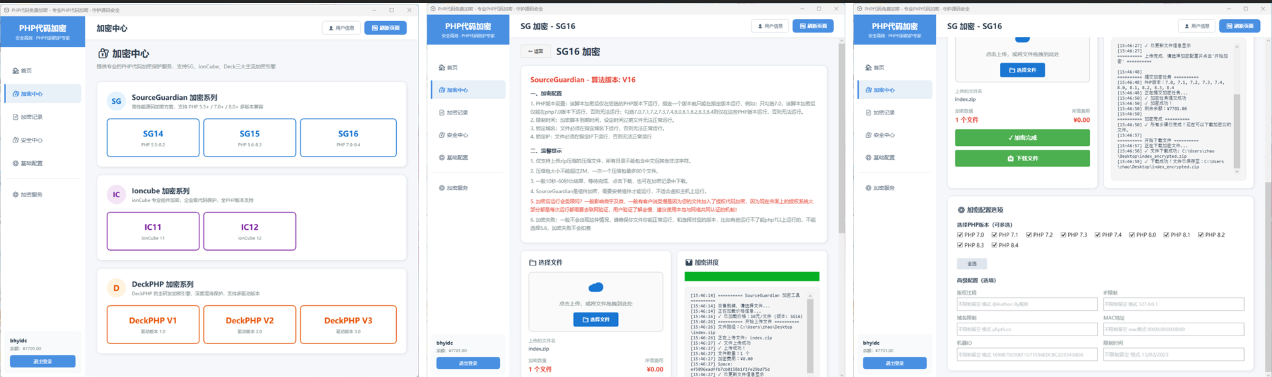

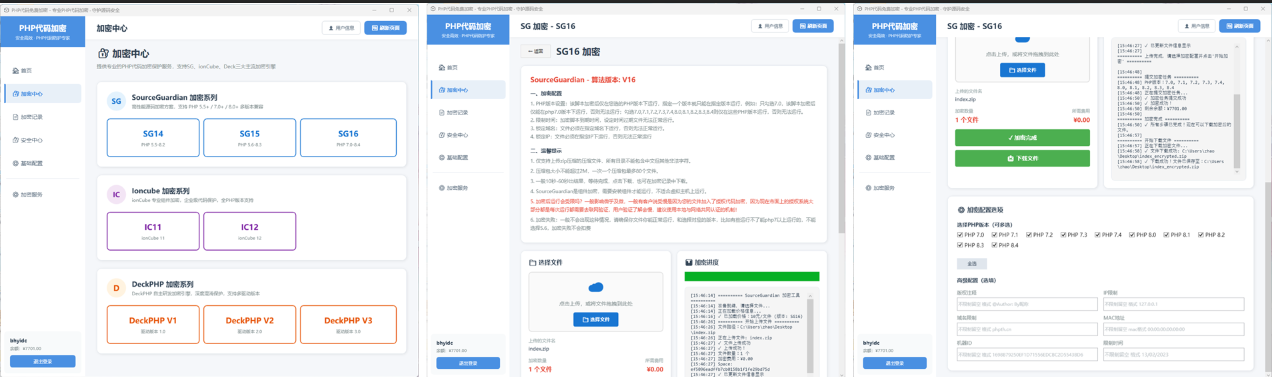

【资源分享+技术守护】GO语言旧物回收系统源码评测,与PHP代码加密实战指南 【资源分享+技术守护】GO语言旧物回收系统源码评测,与PHP代码加密实战指南 作为技术人,你是否也想过用副业项目验证想法或开启创业之路?今天分享一套近期发现的GO语言旧物回收系统完整源码,并为你附上一套免费的PHP代码安全加密方案,为你的项目从启动到部署全程护航。 QQ20251105-192626.png图片一、 宝藏挖掘:高实用性旧物回收系统源码评测 近期在协助朋友规划项目时,偶遇一套完成度极高的旧物回收系统源码。经过初步调研,其技术选型和功能设计都值得与各位开发者深入聊聊。 1. 核心技术栈:稳健务实的选择 后端语言:GO (Golang) 数据库:MySQL 5.7 环境依赖:Docker (可选,便于快速部署) 技术栈优势分析: 性能与并发:GO语言以高并发处理能力著称,完美契合回收系统可能面临的多用户预约、订单并发场景。 部署简便性:编译后生成单一二进制文件,部署依赖极少,极大降低了运维复杂度。 生态成熟度:MySQL 5.7作为经典版本,社区资源丰富,遇到问题基本都能快速找到解决方案。 这套组合确保了系统能够稳定运行、高效响应,并为后续业务增长预留了充足的技术扩展空间。 2. 核心功能模块:开箱即用,聚焦业务 源码实现了旧物回收业务的核心闭环,主要功能包括: 用户小程序端:旧物分类、在线预约、价格评估、订单管理 管理后台:订单处理、资源调度、价格策略设置、数据统计 核心业务流程:从预约、估价、上门回收到结算的完整链路 最大亮点:这套系统并非简陋的Demo,而是一套具备基本商业逻辑的框架。开发者无需从零开始,可以基于它快速进行二次开发,直接对接第三方回收服务商,极大缩短了项目上线周期。 资源获取: 源码下载:隐藏内容,请前往内页查看详情 部署教程: 隐藏内容,请前往内页查看详情 二、 技术延伸:如何为你的项目代码加上“安全锁”? 获取到优质源码后,无论是进行研究学习、二次开发,还是最终部署,代码的安全性都是一个不容忽视的问题。尤其当项目包含PHP组件或你计划用PHP开发后续模块时,一套可靠的代码加密方案就显得至关重要。 在此,分享一个我们一直在用的免费PHP代码加密平台。 平台核心能力一览: 全面的加密算法支持 扩展加密:支持 SourceGuardian (sg16)、ionCube (ic12)、DeckPHP (deck3) 等商业级加密方案。 代码混淆:提供 goto (控制流平坦化)、enphp、noname 等非扩展混淆引擎,即使服务器无法安装扩展也能有效保护代码。 极致的易用性与兼容性 全平台客户端:提供 Windows、Linux、macOS 桌面客户端,支持批量加密,一键操作,效率倍增。 全版本覆盖:完美兼容从 PHP 5.5 到 PHP 8.4 的所有主流版本,无需担心环境适配问题。 实战应用场景: 场景一:你对旧物回收系统的管理后台(如果是PHP开发)进行定制后,可使用该平台加密,防止核心业务逻辑泄露。 场景二:未来你使用PHP开发了新的营销活动、代理商管理等模块,在部署前进行加密,保护知识产权。 加密工具获取: 官网地址:https://php.javait.cn 客户端下载:https://php.javait.cn/client 三、 总结与建议 关于旧物回收系统源码:这是一套技术选型稳健、功能聚焦业务的优秀资源,非常适合作为创业启动项目、毕业设计或技术练手。建议有兴趣的开发者下载研究,其架构设计思路也值得学习。 关于PHP代码加密:在当今时代,代码即是核心资产。无论你是独立开发者还是团队一员,都应具备代码保护意识。上述免费加密工具能有效提升代码逆向难度,为你的劳动成果保驾护航。 将这两者结合——用现成的优质源码快速启动项目,用可靠的加密工具保护你的核心代码,无疑是一条高效且安全的技术实践路径。

【资源分享+技术守护】GO语言旧物回收系统源码评测,与PHP代码加密实战指南 【资源分享+技术守护】GO语言旧物回收系统源码评测,与PHP代码加密实战指南 作为技术人,你是否也想过用副业项目验证想法或开启创业之路?今天分享一套近期发现的GO语言旧物回收系统完整源码,并为你附上一套免费的PHP代码安全加密方案,为你的项目从启动到部署全程护航。 QQ20251105-192626.png图片一、 宝藏挖掘:高实用性旧物回收系统源码评测 近期在协助朋友规划项目时,偶遇一套完成度极高的旧物回收系统源码。经过初步调研,其技术选型和功能设计都值得与各位开发者深入聊聊。 1. 核心技术栈:稳健务实的选择 后端语言:GO (Golang) 数据库:MySQL 5.7 环境依赖:Docker (可选,便于快速部署) 技术栈优势分析: 性能与并发:GO语言以高并发处理能力著称,完美契合回收系统可能面临的多用户预约、订单并发场景。 部署简便性:编译后生成单一二进制文件,部署依赖极少,极大降低了运维复杂度。 生态成熟度:MySQL 5.7作为经典版本,社区资源丰富,遇到问题基本都能快速找到解决方案。 这套组合确保了系统能够稳定运行、高效响应,并为后续业务增长预留了充足的技术扩展空间。 2. 核心功能模块:开箱即用,聚焦业务 源码实现了旧物回收业务的核心闭环,主要功能包括: 用户小程序端:旧物分类、在线预约、价格评估、订单管理 管理后台:订单处理、资源调度、价格策略设置、数据统计 核心业务流程:从预约、估价、上门回收到结算的完整链路 最大亮点:这套系统并非简陋的Demo,而是一套具备基本商业逻辑的框架。开发者无需从零开始,可以基于它快速进行二次开发,直接对接第三方回收服务商,极大缩短了项目上线周期。 资源获取: 源码下载:隐藏内容,请前往内页查看详情 部署教程: 隐藏内容,请前往内页查看详情 二、 技术延伸:如何为你的项目代码加上“安全锁”? 获取到优质源码后,无论是进行研究学习、二次开发,还是最终部署,代码的安全性都是一个不容忽视的问题。尤其当项目包含PHP组件或你计划用PHP开发后续模块时,一套可靠的代码加密方案就显得至关重要。 在此,分享一个我们一直在用的免费PHP代码加密平台。 平台核心能力一览: 全面的加密算法支持 扩展加密:支持 SourceGuardian (sg16)、ionCube (ic12)、DeckPHP (deck3) 等商业级加密方案。 代码混淆:提供 goto (控制流平坦化)、enphp、noname 等非扩展混淆引擎,即使服务器无法安装扩展也能有效保护代码。 极致的易用性与兼容性 全平台客户端:提供 Windows、Linux、macOS 桌面客户端,支持批量加密,一键操作,效率倍增。 全版本覆盖:完美兼容从 PHP 5.5 到 PHP 8.4 的所有主流版本,无需担心环境适配问题。 实战应用场景: 场景一:你对旧物回收系统的管理后台(如果是PHP开发)进行定制后,可使用该平台加密,防止核心业务逻辑泄露。 场景二:未来你使用PHP开发了新的营销活动、代理商管理等模块,在部署前进行加密,保护知识产权。 加密工具获取: 官网地址:https://php.javait.cn 客户端下载:https://php.javait.cn/client 三、 总结与建议 关于旧物回收系统源码:这是一套技术选型稳健、功能聚焦业务的优秀资源,非常适合作为创业启动项目、毕业设计或技术练手。建议有兴趣的开发者下载研究,其架构设计思路也值得学习。 关于PHP代码加密:在当今时代,代码即是核心资产。无论你是独立开发者还是团队一员,都应具备代码保护意识。上述免费加密工具能有效提升代码逆向难度,为你的劳动成果保驾护航。 将这两者结合——用现成的优质源码快速启动项目,用可靠的加密工具保护你的核心代码,无疑是一条高效且安全的技术实践路径。 -

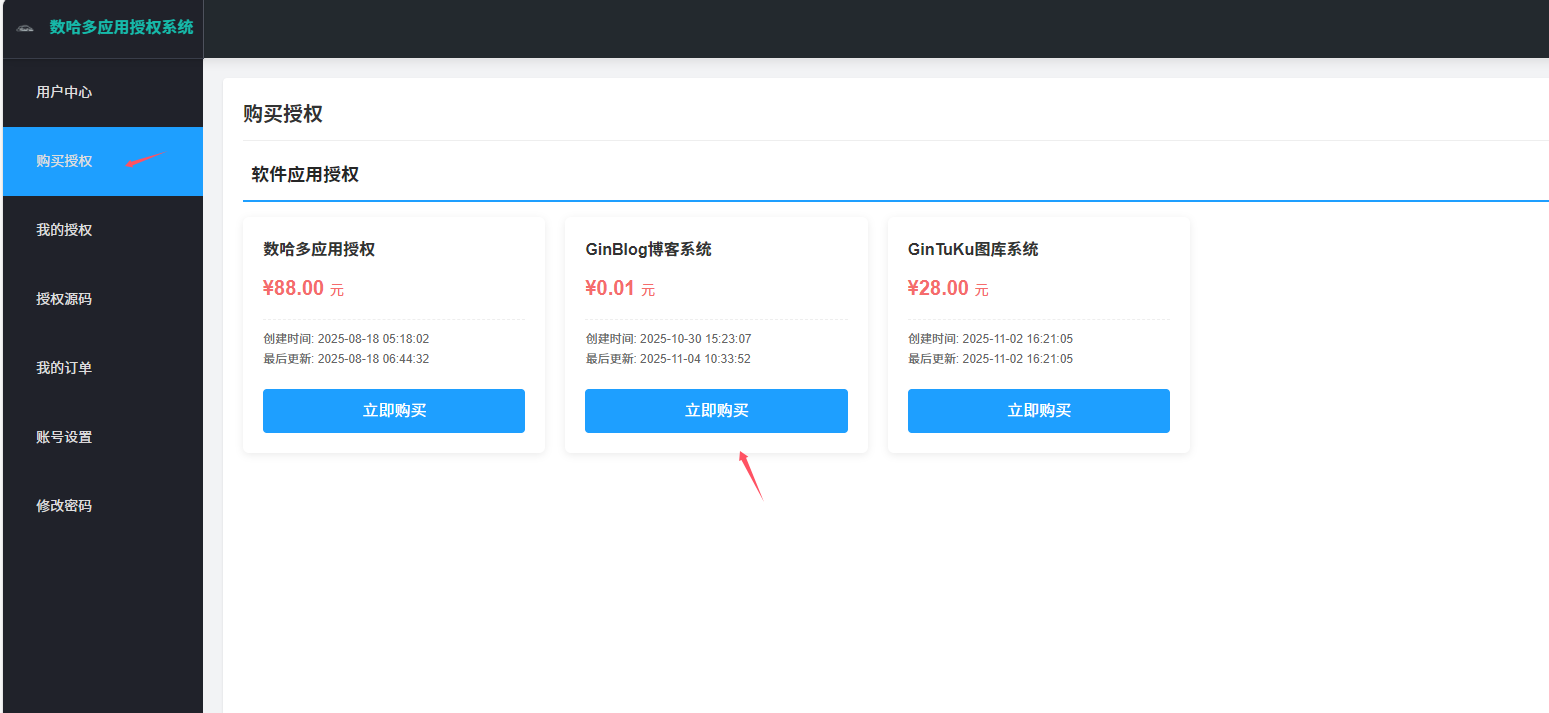

GinBlog博客系统部署搭建教程 GinBlog博客系统部署搭建教程 GinBlog 是什么? 在互联网信息爆炸的时代,内容创作与分享变得愈发重要。对于个人创作者、中小型企业以及自媒体团队而言,拥有一个高效、稳定且易于管理的博客系统,是实现内容价值最大化的关键。GinBlog 应运而生,作为一款前后端完全分离的高性能博客系统,它专为满足创作者及团队的需求而设计,致力于提供一个功能全面、接口规范的博客系统后端,支持内容创作、互动交流与系统管理的全流程,有效降低开发成本,让用户能够专注于内容本身。接下来,就让我们深入了解一下 GinBlog 的强大之处。 为什么叫 GinBlog? GinBlog 这个名字,蕴含着它独特的技术基因和产品定位。“Gin” 代表着 Go 语言生态中大名鼎鼎的 Gin 框架,这是 GinBlog 后端开发的基石。Gin 框架以其高性能路由引擎而著称,在处理高并发请求时,相比传统 Web 框架,有着更高的 QPS(每秒查询率)处理能力,能够快速响应页面请求,大大提升用户体验。例如,在面对大量用户同时访问博客文章时,Gin 框架能够高效地将请求分发到相应的处理函数,确保页面迅速加载,减少用户等待时间。 而 “Blog” 则直白地表明了它作为博客系统的属性 ,让用户一目了然地知晓这是一个专注于博客搭建与管理的系统。它不仅仅是一个简单的博客平台,更是融合了 Gin 框架强大性能与博客系统丰富功能的有机结合体,从名字上就传递出高效、专业的信息,为用户打造一个高性能、易管理的博客创作与分享空间。 GinBlog搭建教程 一、环境准备与程序下载 宝塔运维面板 Nginx1.22+或Apache 2.2+ PHP5.6+ MySQL5.6+ 然后解析两个域名,例如: 前端:www.ginblog.cn 后端:api.ginblog.cn 搭建GinBlog博客系统,需前往授权官网:auth.shuha.cn,免费获取程序授权,并下载源码 图片 免费购买GinBlog博客系统应用授权后 图片 添加完授权后并下载程序源码后 先在桌面把源码解压了 二、前端搭建 打开宝塔运维面板 图片 这里填写你的前端域名 创建你的数据库信息 推荐PHP版本7.2 然后去上传前端代码并解压 图片 双击打开“config.js”文件,然后修改里面的域名为你的后端域名 图片 如果后端域名没开https就只能填写http 三、后端部署 前端部署好了之后,我们就去上传ginblog.sql,导入数据之后 接着就部署后端 后端代码压缩包上传并解压后 双击打开“config.yaml”文件 图片 username: "用户名" password: "密码" hostname: "用户名" 修改数据库信息 接着往下拉 修改授权码 图片 然后新建GO项目 图片 项目执行文件一定要选择文件夹里的“ginblog” 项目端口默认是8080 如果你修改了,就填写对应的 运行用户一定要选择root 设置开机自动启动 绑定你的后端域名 然后运行启动项目 图片 显示运行中,就是正常部署好了 显示关闭的,就是端口被占用,尝试修改新的端口;或者就是没获取授权,以及授权码没填写对 访问前端首页界面 图片 界面能显示数据,就说明部署成功了 后台管理界面访问“/admin” 图片 默认账号:admin 默认密码:123456

GinBlog博客系统部署搭建教程 GinBlog博客系统部署搭建教程 GinBlog 是什么? 在互联网信息爆炸的时代,内容创作与分享变得愈发重要。对于个人创作者、中小型企业以及自媒体团队而言,拥有一个高效、稳定且易于管理的博客系统,是实现内容价值最大化的关键。GinBlog 应运而生,作为一款前后端完全分离的高性能博客系统,它专为满足创作者及团队的需求而设计,致力于提供一个功能全面、接口规范的博客系统后端,支持内容创作、互动交流与系统管理的全流程,有效降低开发成本,让用户能够专注于内容本身。接下来,就让我们深入了解一下 GinBlog 的强大之处。 为什么叫 GinBlog? GinBlog 这个名字,蕴含着它独特的技术基因和产品定位。“Gin” 代表着 Go 语言生态中大名鼎鼎的 Gin 框架,这是 GinBlog 后端开发的基石。Gin 框架以其高性能路由引擎而著称,在处理高并发请求时,相比传统 Web 框架,有着更高的 QPS(每秒查询率)处理能力,能够快速响应页面请求,大大提升用户体验。例如,在面对大量用户同时访问博客文章时,Gin 框架能够高效地将请求分发到相应的处理函数,确保页面迅速加载,减少用户等待时间。 而 “Blog” 则直白地表明了它作为博客系统的属性 ,让用户一目了然地知晓这是一个专注于博客搭建与管理的系统。它不仅仅是一个简单的博客平台,更是融合了 Gin 框架强大性能与博客系统丰富功能的有机结合体,从名字上就传递出高效、专业的信息,为用户打造一个高性能、易管理的博客创作与分享空间。 GinBlog搭建教程 一、环境准备与程序下载 宝塔运维面板 Nginx1.22+或Apache 2.2+ PHP5.6+ MySQL5.6+ 然后解析两个域名,例如: 前端:www.ginblog.cn 后端:api.ginblog.cn 搭建GinBlog博客系统,需前往授权官网:auth.shuha.cn,免费获取程序授权,并下载源码 图片 免费购买GinBlog博客系统应用授权后 图片 添加完授权后并下载程序源码后 先在桌面把源码解压了 二、前端搭建 打开宝塔运维面板 图片 这里填写你的前端域名 创建你的数据库信息 推荐PHP版本7.2 然后去上传前端代码并解压 图片 双击打开“config.js”文件,然后修改里面的域名为你的后端域名 图片 如果后端域名没开https就只能填写http 三、后端部署 前端部署好了之后,我们就去上传ginblog.sql,导入数据之后 接着就部署后端 后端代码压缩包上传并解压后 双击打开“config.yaml”文件 图片 username: "用户名" password: "密码" hostname: "用户名" 修改数据库信息 接着往下拉 修改授权码 图片 然后新建GO项目 图片 项目执行文件一定要选择文件夹里的“ginblog” 项目端口默认是8080 如果你修改了,就填写对应的 运行用户一定要选择root 设置开机自动启动 绑定你的后端域名 然后运行启动项目 图片 显示运行中,就是正常部署好了 显示关闭的,就是端口被占用,尝试修改新的端口;或者就是没获取授权,以及授权码没填写对 访问前端首页界面 图片 界面能显示数据,就说明部署成功了 后台管理界面访问“/admin” 图片 默认账号:admin 默认密码:123456 -

【技术评测】实战PHP代码加密:一款集成多方案的免费工具评测 【技术评测】实战PHP代码加密:一款集成多方案的免费工具评测 在项目交付与源码保护中,PHP加密是绕不开的话题。今天,我们将从技术角度评测一款集成了多种加密方案的免费工具,并展示其实际加密效果。 phpjma.png图片一、PHP代码保护的必要性 PHP作为动态语言,源码通常以明文部署,这可能导致核心逻辑泄露、代码被篡改或知识产权无法保护。尤其在项目交付、SaaS部署或出售产品时,代码保护直接关系到开发者的利益。 客户端软件下载:https://php.javait.cn/client 目前主流保护方式有两大类: 扩展加密:如SourceGuardian、ionCube,需服务器安装扩展,安全性高 代码混淆:如goto、enphp,通过逻辑变换增加阅读难度,无需额外扩展 二、工具特性深度评测 近期测试了一款集成式PHP加密工具,以下是核心发现: 多算法支持 支持SG16、Deck3、Ic12等扩展加密 集成goto控制流平坦化、enphp等混淆方案 兼容PHP 5.5-8.4全系列版本 实际加密效果对比 加密前源码: <?php echo "PHP代码免费加密"; ?>加密后生成代码(以SourceGuardian为例): <?php ?><?php /* @Author https://php.javait.cn/ */ ?><?php // 此处为自动生成的加载器代码 // 包含环境检测、扩展检查、失败提示等完整逻辑 if(!function_exists('sg_load')){ // 详细的运行时环境检测代码 // 自动选择合适的数据文件 // 清晰的错误提示机制 } return sg_load('DB54D5B74CAE3E48AAQAAAAiAAAABKAAAACABAAAAAAAAAD/SBjBSLhZXIydhLcWOU3rSHScRPFOtutewsgGkYVwiSdG6zHR+pI3LZrhKDcB16ce63eNV9M7HYoo2M7xUCMz5SGPxAjLxE8Wj2WAEPnPRJHlMKTG2Vdo4CrZ1L58F9AYoWTiQv91srRI59ojqp2tcVFR8Ms641DxL7h8r1+riHDTEhElRgVhmV1yaTFQ5GmM4tfmSLL0dQX3Nwtk+qkxrAcAAACgAAAAgeBJBfxbZZ57OvwaVs9Xo7r+gK7OaxAizvitHfTzgaVaA2t1gEFSCFNWWlX6aLv8CFncpr/5CosWdkWlvrX9hTIazusyyKJ4xbZHb6WN5D0c5W6Z3YmsbUTPpxRb7vjxP9+RFY0FTPs54JcppXC3EuHRkcuWPDrdpxFOCUEltzTp3chUDKUEpZRRiHU6IAlXvlDZK13jr/krE0cMBHJ0t0cAAACgAAAAyzm3YdxWHU1a0gkJBfa+WdM52QLHyzYKKRy9Q7EJo9ZGZ0kCXdeJ8CWCuA3RK5EEIrjaC9OfD5T8IwdbZ3v281MV0nXZVyjRYA5pZNFd3PY9lBNtZ7iwW9xssvzIZ1sLtF+WeetN05LqVpnmjIuAmjpye6mrVZrio08cCQdVwsW3nKWUCYTf/e6hEvSjNBQiofLQUcDwvmXLPj1OSA8xfUgAAACoAAAALuuBQJAsfIunKb/nOypEnslhRgvwSlBm/Lglx2AUOnC+5R33TpOCcho4xq/8JL7mbWympE/8DGfHusZM2L1TbWHDHxRu7oNLzx6w8aCjToW2epDhcTWj1XFitfEjyofZIqxoRTpoabY5wajSdHMC/DUjCnJ896kXFo9e4fLO3SAywrd2crQ62GYW2V+L2dIT0FmpHoH70HQT20jaE+xWMqYJOUnvjeR0SQAAAKAAAAB1nUgRN0vOQFv9bbjN2r7qBMSV6iT2vDKEslZPfLWpfimqWapiMjSGYr2KazBuwCY/XltdT1XcgUDfgcIGr669PUNWsUIfap46+P+FDSt1zWKh7ooz2o5T6dEcBZJ541S+dvNihi2GdHg58kwaRwtLPqDw3Y8E3N5W/TNsZyD4UqIwms2VnWkUxL1DtoER2U08reI24jSSWJ3WC32lJlTlSgAAAKAAAAAgQV5R+HgkupvuaITbhrRq/a/W2y7fyOVOajf1gPTMv7Xr0TIFnPema34rmwK4x9fOun/lOJFu88G3yVCRiLgiFWcwbF33BcUX2VuTIuVsiH1Lb3aj/h50Jfe7qxH98kJ39zWnGhwm123fBX94moDICG/j8HAj7y8mJi/OWcPr/3D3bxHE60ACphLASxuUGyCW6paih2PIz64/AyP03eL/CAAAAKAAAAAAm90emV8mTl+5e5ezVDYA3Qh6b/9qGwliKjwIcjdeuwpEj4IWhrCM0J1sVWiahXJES7tCv7NuIEPzyt9xm4GSQ2O1as5KeX3NcH4jMfb3PjiwyxhxIDGJmGBzxoqXWvpT+eZL5TMZIz6hTI8PcPFZMyvVk9W+9tIFj6fZIpTZNrHKdnbUN8JqJBkqzdGmT1cip+dj60FH8IS2WF6sdvLzUQAAAKAAAAAo4MpUVHz/aA9CeSEv0ATIFVvMOEMvv5A7mAO70FkiplZ3bqVtjIouJOJtU2UOAhik786sxg3fpGwf5qLqLh69v3lp11rtD0sMPB6lmT94P96Teau4D87GyAaZ7ZfkPzGMuBahoyNBesatCJXhADR3GJyLc5r+wVaxq/CKXM+4uDgz0yyqHCJnOLgtUuJVR8CuT4ha+s0E41YiQskHznygUgAAAKAAAAC2M5Y0u+XVp666TN/KwpeeU3kiCSjfST4MxXODKPuMOKhYqlqnJpDF3w2DEXr0juTlstgoqMH8wOl7+Dhu1eb3MCYur7oiCCbj0nwOKwsmpAkebO2E1VXJyq8hE+PmLQqwgv3l2WcyPHJIZCg5dCOSNgURRZqd67pMhlqPX2J8F2p+LMzMQ4uh3Wf9k8dBBh62QAv0p7wGxuUWuqTBIY4xUwAAAKAAAAAsoRYA/sQ3+902HIH0sLxfbeZQzd61vNRBwHU4Eiw6BssTrff8GXtPfIG3p+SXxyVqM88i5XXB6fgJp2f1NSliluDEj3zNDs22vXUberBiHVSlyPkTywFMSlPpje3yNJiu/5JLdSg26uSQoZ1mmXZRdjYjCtwdO1eJSNSB0tHwYbyJJs8PDemi8GVJBc9/mVNhhvN6nUkcms2inwIgJHp8VAAAAKAAAACApYPMrmPOKaKsuIZcEMG/yUucUK8qUffanaO605tz/mhpZQBoU8xBBkKKT8wXDYubGmgv5DRfIhi1nh+S7Tk4iVWSfZG3PTV66LuxEmDhnGjOU/XlVpBVnMhNfBpTaL3ZvSflqd5pdqn928hNxk+UPCXYvBSOA3miKYi76gE4X+96qJdYWgwAfy8rFt9dfORJUz4VhxqOxZlCJr/V4W34AAAAAA==');技术亮点分析 环境自适应:加密代码包含完整的运行时检测,自动匹配PHP版本、线程安全等 清晰错误提示:未安装扩展时给出详细解决步骤,降低部署难度 数据安全存储:核心代码以加密数据块形式存储,防止直接分析 三、不同场景下的方案选择建议 根据实际测试,推荐以下使用场景: 商业项目交付 推荐:SourceGuardian或ionCube扩展加密 优势:安全性最高,几乎无法逆向 前提:客户服务器支持安装相应扩展 通用环境部署 推荐:goto控制流混淆+enphp变量混淆 优势:无需服务器扩展,兼容性最好 适用:虚拟主机、受限环境 学习研究用途 推荐:noname基础混淆 优势:保持一定可读性,便于调试 四、使用体验与注意事项 经过实际测试,发现以下值得关注的细节: 优点 图形化客户端简化了批量加密流程 错误提示信息详细,降低排错成本 支持多种加密方案组合使用 注意事项 加密前务必备份源代码 生产环境部署前需充分测试 不同加密方案性能影响差异明显 五、总结 从技术角度看,这款工具确实为PHP开发者提供了一个实用的代码保护解决方案。其价值在于将多种加密方案集成在一个平台中,让开发者能够根据实际需求灵活选择。 核心价值: 降低了PHP代码保护的技术门槛 提供从商业级加密到基础混淆的全套方案 详细的错误处理机制提升产品化程度 对于有代码保护需求的PHP开发者来说,这类工具值得尝试和了解。毕竟在开源与保护之间找到平衡,是每个技术开发者都需要面对的课题。

【技术评测】实战PHP代码加密:一款集成多方案的免费工具评测 【技术评测】实战PHP代码加密:一款集成多方案的免费工具评测 在项目交付与源码保护中,PHP加密是绕不开的话题。今天,我们将从技术角度评测一款集成了多种加密方案的免费工具,并展示其实际加密效果。 phpjma.png图片一、PHP代码保护的必要性 PHP作为动态语言,源码通常以明文部署,这可能导致核心逻辑泄露、代码被篡改或知识产权无法保护。尤其在项目交付、SaaS部署或出售产品时,代码保护直接关系到开发者的利益。 客户端软件下载:https://php.javait.cn/client 目前主流保护方式有两大类: 扩展加密:如SourceGuardian、ionCube,需服务器安装扩展,安全性高 代码混淆:如goto、enphp,通过逻辑变换增加阅读难度,无需额外扩展 二、工具特性深度评测 近期测试了一款集成式PHP加密工具,以下是核心发现: 多算法支持 支持SG16、Deck3、Ic12等扩展加密 集成goto控制流平坦化、enphp等混淆方案 兼容PHP 5.5-8.4全系列版本 实际加密效果对比 加密前源码: <?php echo "PHP代码免费加密"; ?>加密后生成代码(以SourceGuardian为例): <?php ?><?php /* @Author https://php.javait.cn/ */ ?><?php // 此处为自动生成的加载器代码 // 包含环境检测、扩展检查、失败提示等完整逻辑 if(!function_exists('sg_load')){ // 详细的运行时环境检测代码 // 自动选择合适的数据文件 // 清晰的错误提示机制 } return sg_load('DB54D5B74CAE3E48AAQAAAAiAAAABKAAAACABAAAAAAAAAD/SBjBSLhZXIydhLcWOU3rSHScRPFOtutewsgGkYVwiSdG6zHR+pI3LZrhKDcB16ce63eNV9M7HYoo2M7xUCMz5SGPxAjLxE8Wj2WAEPnPRJHlMKTG2Vdo4CrZ1L58F9AYoWTiQv91srRI59ojqp2tcVFR8Ms641DxL7h8r1+riHDTEhElRgVhmV1yaTFQ5GmM4tfmSLL0dQX3Nwtk+qkxrAcAAACgAAAAgeBJBfxbZZ57OvwaVs9Xo7r+gK7OaxAizvitHfTzgaVaA2t1gEFSCFNWWlX6aLv8CFncpr/5CosWdkWlvrX9hTIazusyyKJ4xbZHb6WN5D0c5W6Z3YmsbUTPpxRb7vjxP9+RFY0FTPs54JcppXC3EuHRkcuWPDrdpxFOCUEltzTp3chUDKUEpZRRiHU6IAlXvlDZK13jr/krE0cMBHJ0t0cAAACgAAAAyzm3YdxWHU1a0gkJBfa+WdM52QLHyzYKKRy9Q7EJo9ZGZ0kCXdeJ8CWCuA3RK5EEIrjaC9OfD5T8IwdbZ3v281MV0nXZVyjRYA5pZNFd3PY9lBNtZ7iwW9xssvzIZ1sLtF+WeetN05LqVpnmjIuAmjpye6mrVZrio08cCQdVwsW3nKWUCYTf/e6hEvSjNBQiofLQUcDwvmXLPj1OSA8xfUgAAACoAAAALuuBQJAsfIunKb/nOypEnslhRgvwSlBm/Lglx2AUOnC+5R33TpOCcho4xq/8JL7mbWympE/8DGfHusZM2L1TbWHDHxRu7oNLzx6w8aCjToW2epDhcTWj1XFitfEjyofZIqxoRTpoabY5wajSdHMC/DUjCnJ896kXFo9e4fLO3SAywrd2crQ62GYW2V+L2dIT0FmpHoH70HQT20jaE+xWMqYJOUnvjeR0SQAAAKAAAAB1nUgRN0vOQFv9bbjN2r7qBMSV6iT2vDKEslZPfLWpfimqWapiMjSGYr2KazBuwCY/XltdT1XcgUDfgcIGr669PUNWsUIfap46+P+FDSt1zWKh7ooz2o5T6dEcBZJ541S+dvNihi2GdHg58kwaRwtLPqDw3Y8E3N5W/TNsZyD4UqIwms2VnWkUxL1DtoER2U08reI24jSSWJ3WC32lJlTlSgAAAKAAAAAgQV5R+HgkupvuaITbhrRq/a/W2y7fyOVOajf1gPTMv7Xr0TIFnPema34rmwK4x9fOun/lOJFu88G3yVCRiLgiFWcwbF33BcUX2VuTIuVsiH1Lb3aj/h50Jfe7qxH98kJ39zWnGhwm123fBX94moDICG/j8HAj7y8mJi/OWcPr/3D3bxHE60ACphLASxuUGyCW6paih2PIz64/AyP03eL/CAAAAKAAAAAAm90emV8mTl+5e5ezVDYA3Qh6b/9qGwliKjwIcjdeuwpEj4IWhrCM0J1sVWiahXJES7tCv7NuIEPzyt9xm4GSQ2O1as5KeX3NcH4jMfb3PjiwyxhxIDGJmGBzxoqXWvpT+eZL5TMZIz6hTI8PcPFZMyvVk9W+9tIFj6fZIpTZNrHKdnbUN8JqJBkqzdGmT1cip+dj60FH8IS2WF6sdvLzUQAAAKAAAAAo4MpUVHz/aA9CeSEv0ATIFVvMOEMvv5A7mAO70FkiplZ3bqVtjIouJOJtU2UOAhik786sxg3fpGwf5qLqLh69v3lp11rtD0sMPB6lmT94P96Teau4D87GyAaZ7ZfkPzGMuBahoyNBesatCJXhADR3GJyLc5r+wVaxq/CKXM+4uDgz0yyqHCJnOLgtUuJVR8CuT4ha+s0E41YiQskHznygUgAAAKAAAAC2M5Y0u+XVp666TN/KwpeeU3kiCSjfST4MxXODKPuMOKhYqlqnJpDF3w2DEXr0juTlstgoqMH8wOl7+Dhu1eb3MCYur7oiCCbj0nwOKwsmpAkebO2E1VXJyq8hE+PmLQqwgv3l2WcyPHJIZCg5dCOSNgURRZqd67pMhlqPX2J8F2p+LMzMQ4uh3Wf9k8dBBh62QAv0p7wGxuUWuqTBIY4xUwAAAKAAAAAsoRYA/sQ3+902HIH0sLxfbeZQzd61vNRBwHU4Eiw6BssTrff8GXtPfIG3p+SXxyVqM88i5XXB6fgJp2f1NSliluDEj3zNDs22vXUberBiHVSlyPkTywFMSlPpje3yNJiu/5JLdSg26uSQoZ1mmXZRdjYjCtwdO1eJSNSB0tHwYbyJJs8PDemi8GVJBc9/mVNhhvN6nUkcms2inwIgJHp8VAAAAKAAAACApYPMrmPOKaKsuIZcEMG/yUucUK8qUffanaO605tz/mhpZQBoU8xBBkKKT8wXDYubGmgv5DRfIhi1nh+S7Tk4iVWSfZG3PTV66LuxEmDhnGjOU/XlVpBVnMhNfBpTaL3ZvSflqd5pdqn928hNxk+UPCXYvBSOA3miKYi76gE4X+96qJdYWgwAfy8rFt9dfORJUz4VhxqOxZlCJr/V4W34AAAAAA==');技术亮点分析 环境自适应:加密代码包含完整的运行时检测,自动匹配PHP版本、线程安全等 清晰错误提示:未安装扩展时给出详细解决步骤,降低部署难度 数据安全存储:核心代码以加密数据块形式存储,防止直接分析 三、不同场景下的方案选择建议 根据实际测试,推荐以下使用场景: 商业项目交付 推荐:SourceGuardian或ionCube扩展加密 优势:安全性最高,几乎无法逆向 前提:客户服务器支持安装相应扩展 通用环境部署 推荐:goto控制流混淆+enphp变量混淆 优势:无需服务器扩展,兼容性最好 适用:虚拟主机、受限环境 学习研究用途 推荐:noname基础混淆 优势:保持一定可读性,便于调试 四、使用体验与注意事项 经过实际测试,发现以下值得关注的细节: 优点 图形化客户端简化了批量加密流程 错误提示信息详细,降低排错成本 支持多种加密方案组合使用 注意事项 加密前务必备份源代码 生产环境部署前需充分测试 不同加密方案性能影响差异明显 五、总结 从技术角度看,这款工具确实为PHP开发者提供了一个实用的代码保护解决方案。其价值在于将多种加密方案集成在一个平台中,让开发者能够根据实际需求灵活选择。 核心价值: 降低了PHP代码保护的技术门槛 提供从商业级加密到基础混淆的全套方案 详细的错误处理机制提升产品化程度 对于有代码保护需求的PHP开发者来说,这类工具值得尝试和了解。毕竟在开源与保护之间找到平衡,是每个技术开发者都需要面对的课题。 -

【技术分享】PHP代码保护方案全面解析:多算法加密实战指南 【技术分享】PHP代码保护方案全面解析:多算法加密实战指南 在项目交付与部署过程中,PHP代码的安全保护是每个开发者都需要面对的技术问题。本文将系统介绍当前主流的PHP代码保护方案,并分享实用的加密技术实践。 phpjma.png图片一、PHP代码安全保护的现实需求 在实际开发中,当我们面临项目交付、源码部署到第三方环境时,核心代码的保护就显得尤为重要。PHP作为解释型语言,源码通常以明文形式存在,这带来了几个关键问题: 核心算法和业务逻辑容易被分析复制 知识产权难以得到有效保护 代码可能被篡改导致安全风险 目前主流的解决方案包括商业加密工具(如SourceGuardian、ionCube)和开源混淆方案,但这些方案各有优缺点,选择合适的方案需要综合考虑。 二、主流PHP加密技术方案对比 1. 扩展加密方案 SourceGuardian: 提供强大的加密保护,支持多种PHP版本 ionCube: 成熟稳定的商业解决方案,广泛应用于企业环境 DeckPHP: 新兴的加密方案,在性能和安全性上有不错表现 2. 代码混淆方案 控制流平坦化(goto): 通过打乱代码执行流程增加分析难度 变量/函数名混淆: 将有意义的标识符替换为无意义字符 字符串加密: 对代码中的字符串进行加密处理 技术选型建议: 如果目标环境支持安装扩展,优先选择扩展加密方案 在无法安装扩展的环境中,代码混淆是可行的替代方案 建议根据具体PHP版本(5.5-8.4)选择兼容的加密方式 三、实战操作:加密工具使用指南 基于技术社区的实践,我们发现一些工具平台整合了多种加密方案,这里分享具体的使用方法: 环境准备 客户端下载(支持Windows/Linux/macOS) 确认本地PHP环境版本 准备待加密的测试代码 加密流程 选择加密算法(根据需求选择SG16、ic12或goto混淆等) 配置加密参数(根据目标服务器环境调整) 执行加密操作(支持批量处理) 验证加密结果(确保功能正常) 关键技术点: 批量加密大幅提升工作效率 多算法支持便于应对不同场景 版本兼容性确保项目顺利迁移 四、性能与安全性平衡实践 在实际应用中,我们需要在安全强度和性能损耗之间找到平衡点: 性能考量 扩展加密通常性能损耗较低(5%-15%) 深度混淆可能带来较高性能开销(10%-30%) 建议通过压测确定具体影响 安全建议 重要业务代码采用多层保护 定期更新加密方案 做好加密前后的代码版本管理 五、总结与最佳实践 通过对比多种PHP代码保护方案,我们可以得出以下实践建议: 技术选型:根据部署环境灵活选择加密方案 流程规范:建立标准的代码加密流程 测试验证:加密后必须进行完整的功能测试 版本管理:妥善管理明文和加密版本 经验分享: 开发阶段保持代码清晰可读 交付前根据需求选择合适的保护强度 建立自动化的加密部署流程 六、技术交流 在实际项目中,您使用过哪些PHP代码保护方案?遇到了哪些挑战?欢迎在评论区分享您的实践经验和技术见解。

【技术分享】PHP代码保护方案全面解析:多算法加密实战指南 【技术分享】PHP代码保护方案全面解析:多算法加密实战指南 在项目交付与部署过程中,PHP代码的安全保护是每个开发者都需要面对的技术问题。本文将系统介绍当前主流的PHP代码保护方案,并分享实用的加密技术实践。 phpjma.png图片一、PHP代码安全保护的现实需求 在实际开发中,当我们面临项目交付、源码部署到第三方环境时,核心代码的保护就显得尤为重要。PHP作为解释型语言,源码通常以明文形式存在,这带来了几个关键问题: 核心算法和业务逻辑容易被分析复制 知识产权难以得到有效保护 代码可能被篡改导致安全风险 目前主流的解决方案包括商业加密工具(如SourceGuardian、ionCube)和开源混淆方案,但这些方案各有优缺点,选择合适的方案需要综合考虑。 二、主流PHP加密技术方案对比 1. 扩展加密方案 SourceGuardian: 提供强大的加密保护,支持多种PHP版本 ionCube: 成熟稳定的商业解决方案,广泛应用于企业环境 DeckPHP: 新兴的加密方案,在性能和安全性上有不错表现 2. 代码混淆方案 控制流平坦化(goto): 通过打乱代码执行流程增加分析难度 变量/函数名混淆: 将有意义的标识符替换为无意义字符 字符串加密: 对代码中的字符串进行加密处理 技术选型建议: 如果目标环境支持安装扩展,优先选择扩展加密方案 在无法安装扩展的环境中,代码混淆是可行的替代方案 建议根据具体PHP版本(5.5-8.4)选择兼容的加密方式 三、实战操作:加密工具使用指南 基于技术社区的实践,我们发现一些工具平台整合了多种加密方案,这里分享具体的使用方法: 环境准备 客户端下载(支持Windows/Linux/macOS) 确认本地PHP环境版本 准备待加密的测试代码 加密流程 选择加密算法(根据需求选择SG16、ic12或goto混淆等) 配置加密参数(根据目标服务器环境调整) 执行加密操作(支持批量处理) 验证加密结果(确保功能正常) 关键技术点: 批量加密大幅提升工作效率 多算法支持便于应对不同场景 版本兼容性确保项目顺利迁移 四、性能与安全性平衡实践 在实际应用中,我们需要在安全强度和性能损耗之间找到平衡点: 性能考量 扩展加密通常性能损耗较低(5%-15%) 深度混淆可能带来较高性能开销(10%-30%) 建议通过压测确定具体影响 安全建议 重要业务代码采用多层保护 定期更新加密方案 做好加密前后的代码版本管理 五、总结与最佳实践 通过对比多种PHP代码保护方案,我们可以得出以下实践建议: 技术选型:根据部署环境灵活选择加密方案 流程规范:建立标准的代码加密流程 测试验证:加密后必须进行完整的功能测试 版本管理:妥善管理明文和加密版本 经验分享: 开发阶段保持代码清晰可读 交付前根据需求选择合适的保护强度 建立自动化的加密部署流程 六、技术交流 在实际项目中,您使用过哪些PHP代码保护方案?遇到了哪些挑战?欢迎在评论区分享您的实践经验和技术见解。 -

【免费神器】一站式PHP代码加密平台:全版本/多算法/跨平台,守护你的代码安全! 【免费神器】一站式PHP代码加密平台:全版本/多算法/跨平台,守护你的代码安全! 还在为PHP源代码泄露而烦恼?寻找一款免费、强大且易用的加密工具?php.javait.cn 的出现,或许将成为你的终极解决方案! phpjma.png图片一、 引言:PHP开发者的痛点 作为一名PHP开发者,我们常常需要将项目部署到客户或第三方服务器上。然而,PHP作为一门解释型语言,其源代码通常是明文存储,这导致了核心业务逻辑、算法和架构设计极易被轻易查看、复制甚至篡改。为了保护知识产权和代码安全,代码加密/混淆成为了一个必不可少的环节。 但市面上知名的加密工具(如SourceGuardian、ionCube)往往价格不菲,且操作复杂,对个人开发者或小团队来说门槛较高。今天,我要向大家推荐一个完全免费、功能全面的国产良心平台——PHP代码加密平台(php.javait.cn),它几乎满足了你对PHP代码加密的所有幻想! 二、 平台核心亮点:为何选择它? 1. 完全免费,诚意满满 这是该平台最吸引人的地方!全站功能免费开放,无任何收费项目或次数限制。你可以长期、无忧地使用它来保护你的所有项目代码,真正做到了为开发者谋福利。 2. 强大的多算法支持,应有尽有 平台集成了当前主流的多种PHP加密和混淆方案,堪称“瑞士军刀”级别的工具集: 主流加密扩展: 完美支持 SourceGuardian(sg16等版本)、ionCube(ic12等版本) 和 DeckPHP(deck3等版本)。这意味着你可以根据目标服务器的环境,灵活选择最适合的加密方式。 知名混淆方案: 同时提供 goto(控制流平坦化混淆)、enphp、noname 等高级混淆引擎。即使在不安装扩展的环境下,也能通过代码混淆的方式,极大增加反编译和阅读的难度。 兼容性极佳: 全面兼容从 PHP 5.5 到 PHP 8.4 的几乎所有主流版本,无论是老旧项目还是前沿技术项目,都能找到对应的加密方案。 3. 全平台客户端,操作便捷 除了网页端,平台还贴心地推出了Windows、Linux和macOS三大操作系统的桌面客户端。这对于需要批量加密文件的开发者来说,效率提升巨大!一键拖拽或选择文件夹,即可轻松完成大批量文件的加密处理,操作流畅,易上手。 三、 功能深度解析 1. 多算法集成:扩展与非扩展的完美结合 扩展加密模式(如SG、ionCube): 安全性极高,加密后的代码几乎无法被直接还原。适合对安全性要求极高的商业项目。部署时需要在服务器上安装对应的解密扩展。 非扩展混淆模式(如goto, enphp): 通过复杂的代码变换(如变量名混淆、控制流打乱、插入无意义代码等),让源代码变得难以理解和分析。优点是无需服务器安装额外扩展,通用性强。 平台将这两种路线完美整合,你可以根据项目需求和服务器环境,自由选择最佳方案。 2. 全平台覆盖与批量操作 桌面客户端的推出,彻底解放了生产力。想象一下,你不再需要一个个文件地上传到网页,而是直接在本地电脑上,选中整个项目目录,点击一下按钮,所有PHP文件就自动完成了加密并输出到指定文件夹。这种高效和便捷,是网页端无法比拟的。 3. 安全与性能的平衡 平台采用的高强度混淆和加密算法,在确保代码安全性的同时,也充分考虑了运行时的性能损耗。官方宣称其“性能损耗低,运行效率有保障”,经过加密后的代码在绝大多数业务场景下,其性能下降微乎其微,完全可以接受。 四、 如何使用?手把手教程 这里以Windows客户端为例,简述使用流程: 下载客户端: 访问官方网站 https://php.javait.cn/client,下载对应你操作系统的客户端软件。 安装并打开软件: 像安装普通软件一样完成安装,启动后界面通常非常简洁直观。 选择加密方案: 在软件内,你可以看到如“SG16”、“ionCube 12”、“goto混淆”等多个选项。根据你的需求选择一个。 添加待加密文件: 通常支持直接拖拽文件或文件夹到窗口,或者通过“添加文件/目录”按钮进行选择。完美支持批量操作! 执行加密: 点击“开始加密”或类似的按钮,软件会自动处理所有文件,并在完成后提示你。加密后的文件会保存在你指定的输出目录中。 五、 总结与建议 php.javait.cn 这个平台,以其完全免费、功能全面、操作便捷的特点,在众多PHP代码保护工具中脱颖而出。无论你是: 需要交付项目的独立开发者 希望保护核心代码的初创团队 只是想体验和学习各种加密技术的学习者 这个平台都是一个绝佳的选择。 它极大地降低了PHP代码保护的技术和资金门槛,让每一位开发者都能轻松地为自己的劳动成果加上一把“安全锁”。 立即体验,守护你的代码安全: 官方网站: https://php.javait.cn 客户端下载: https://php.javait.cn/client 你还在等什么?赶紧去下载试用,让你的PHP代码穿上“隐形铠甲”吧! 温馨提示: 在将加密后的代码部署到生产环境前,请务必在测试服务器上进行充分测试,确保所有功能正常。 如果使用扩展加密模式,请确认目标服务器已安装相应版本的解密扩展。

【免费神器】一站式PHP代码加密平台:全版本/多算法/跨平台,守护你的代码安全! 【免费神器】一站式PHP代码加密平台:全版本/多算法/跨平台,守护你的代码安全! 还在为PHP源代码泄露而烦恼?寻找一款免费、强大且易用的加密工具?php.javait.cn 的出现,或许将成为你的终极解决方案! phpjma.png图片一、 引言:PHP开发者的痛点 作为一名PHP开发者,我们常常需要将项目部署到客户或第三方服务器上。然而,PHP作为一门解释型语言,其源代码通常是明文存储,这导致了核心业务逻辑、算法和架构设计极易被轻易查看、复制甚至篡改。为了保护知识产权和代码安全,代码加密/混淆成为了一个必不可少的环节。 但市面上知名的加密工具(如SourceGuardian、ionCube)往往价格不菲,且操作复杂,对个人开发者或小团队来说门槛较高。今天,我要向大家推荐一个完全免费、功能全面的国产良心平台——PHP代码加密平台(php.javait.cn),它几乎满足了你对PHP代码加密的所有幻想! 二、 平台核心亮点:为何选择它? 1. 完全免费,诚意满满 这是该平台最吸引人的地方!全站功能免费开放,无任何收费项目或次数限制。你可以长期、无忧地使用它来保护你的所有项目代码,真正做到了为开发者谋福利。 2. 强大的多算法支持,应有尽有 平台集成了当前主流的多种PHP加密和混淆方案,堪称“瑞士军刀”级别的工具集: 主流加密扩展: 完美支持 SourceGuardian(sg16等版本)、ionCube(ic12等版本) 和 DeckPHP(deck3等版本)。这意味着你可以根据目标服务器的环境,灵活选择最适合的加密方式。 知名混淆方案: 同时提供 goto(控制流平坦化混淆)、enphp、noname 等高级混淆引擎。即使在不安装扩展的环境下,也能通过代码混淆的方式,极大增加反编译和阅读的难度。 兼容性极佳: 全面兼容从 PHP 5.5 到 PHP 8.4 的几乎所有主流版本,无论是老旧项目还是前沿技术项目,都能找到对应的加密方案。 3. 全平台客户端,操作便捷 除了网页端,平台还贴心地推出了Windows、Linux和macOS三大操作系统的桌面客户端。这对于需要批量加密文件的开发者来说,效率提升巨大!一键拖拽或选择文件夹,即可轻松完成大批量文件的加密处理,操作流畅,易上手。 三、 功能深度解析 1. 多算法集成:扩展与非扩展的完美结合 扩展加密模式(如SG、ionCube): 安全性极高,加密后的代码几乎无法被直接还原。适合对安全性要求极高的商业项目。部署时需要在服务器上安装对应的解密扩展。 非扩展混淆模式(如goto, enphp): 通过复杂的代码变换(如变量名混淆、控制流打乱、插入无意义代码等),让源代码变得难以理解和分析。优点是无需服务器安装额外扩展,通用性强。 平台将这两种路线完美整合,你可以根据项目需求和服务器环境,自由选择最佳方案。 2. 全平台覆盖与批量操作 桌面客户端的推出,彻底解放了生产力。想象一下,你不再需要一个个文件地上传到网页,而是直接在本地电脑上,选中整个项目目录,点击一下按钮,所有PHP文件就自动完成了加密并输出到指定文件夹。这种高效和便捷,是网页端无法比拟的。 3. 安全与性能的平衡 平台采用的高强度混淆和加密算法,在确保代码安全性的同时,也充分考虑了运行时的性能损耗。官方宣称其“性能损耗低,运行效率有保障”,经过加密后的代码在绝大多数业务场景下,其性能下降微乎其微,完全可以接受。 四、 如何使用?手把手教程 这里以Windows客户端为例,简述使用流程: 下载客户端: 访问官方网站 https://php.javait.cn/client,下载对应你操作系统的客户端软件。 安装并打开软件: 像安装普通软件一样完成安装,启动后界面通常非常简洁直观。 选择加密方案: 在软件内,你可以看到如“SG16”、“ionCube 12”、“goto混淆”等多个选项。根据你的需求选择一个。 添加待加密文件: 通常支持直接拖拽文件或文件夹到窗口,或者通过“添加文件/目录”按钮进行选择。完美支持批量操作! 执行加密: 点击“开始加密”或类似的按钮,软件会自动处理所有文件,并在完成后提示你。加密后的文件会保存在你指定的输出目录中。 五、 总结与建议 php.javait.cn 这个平台,以其完全免费、功能全面、操作便捷的特点,在众多PHP代码保护工具中脱颖而出。无论你是: 需要交付项目的独立开发者 希望保护核心代码的初创团队 只是想体验和学习各种加密技术的学习者 这个平台都是一个绝佳的选择。 它极大地降低了PHP代码保护的技术和资金门槛,让每一位开发者都能轻松地为自己的劳动成果加上一把“安全锁”。 立即体验,守护你的代码安全: 官方网站: https://php.javait.cn 客户端下载: https://php.javait.cn/client 你还在等什么?赶紧去下载试用,让你的PHP代码穿上“隐形铠甲”吧! 温馨提示: 在将加密后的代码部署到生产环境前,请务必在测试服务器上进行充分测试,确保所有功能正常。 如果使用扩展加密模式,请确认目标服务器已安装相应版本的解密扩展。