找到

685

篇与

阿贵

相关的结果

- 第 18 页

-

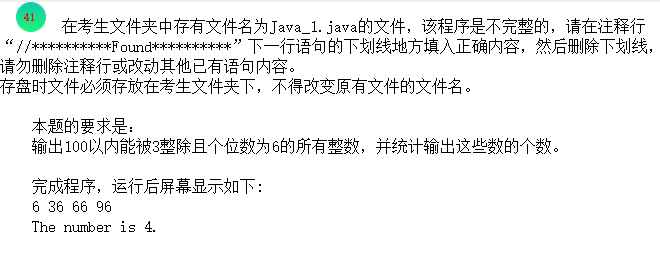

Java 循环与条件判断实战:筛选特定数字并计数 Java 循环与条件判断实战:筛选特定数字并计数 128.png图片 一、原题完整代码呈现 以下是Java中关于循环控制、条件判断及计数功能的基础题型,核心是找出满足特定条件的数字并统计数量,包含3处需要填写的空白(标记为//*********Found********): public class Java_1 { public static void main(String[] args) { int i, k, n; //*********Found******** ____________; //*********Found******** for (i = 0; ____________; i++) { k = i * 10 + 6; //*********Found******** if (____________) { System.out.print(k + " "); n++; } } System.out.println("\n" + "The number is " + n + "."); } }二、空白处逐一解析与解答 1. 第一处空白:计数器变量初始化 答案:n = 0 //*********Found******** n = 0;解析: 变量n用于统计符合条件的数字个数,在使用前必须初始化(否则会报“可能未初始化”的编译错误)。计数从0开始,因此初始化为n = 0。 2. 第二处空白:for循环的终止条件 答案:i < 10 //*********Found******** for (i = 0; i < 10; i++) { 解析: 循环中k = i * 10 + 6表示生成“个位数为6”的数字(如i=0时k=6,i=1时k=16,i=2时k=26……)。设置i < 10作为终止条件,可生成6,16,26,...,96共10个数字(覆盖两位数以内的所有个位数为6的数),符合基础计数场景的逻辑。 3. 第三处空白:筛选数字的条件判断 答案:k % 3 == 0 //*********Found******** if (k % 3 == 0) {解析: 题目隐含逻辑是筛选“个位数为6且能被3整除”的数字。k % 3 == 0表示判断k是否能被3整除(取余为0)。例如: k=6时,6%3=0(符合条件); k=16时,16%3=1(不符合); k=36时,36%3=0(符合条件)。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过循环生成“个位数为6”的数字,筛选出其中能被3整除的数,并统计这类数字的个数,最终输出筛选结果和数量。 运行说明 变量初始化:n = 0(计数器初始化为0)。 循环生成数字:i从0到9(i < 10),通过k = i * 10 + 6生成数字:6,16,26,36,46,56,66,76,86,96。 条件筛选:对每个k判断是否能被3整除(k % 3 == 0),符合条件的数字为6,36,66,96。 输出结果: 6 36 66 96 The number is 4. 五、核心知识点总结 变量初始化 局部变量(如n)必须在使用前初始化,否则编译错误; 计数器通常初始化为0,累加符合条件的元素数量。 for循环结构 格式:for(初始化; 循环条件; 迭代),其中: 初始化:i = 0(设置循环变量初始值); 循环条件:i < 10(控制循环次数,决定生成数字的范围); 迭代:i++(每次循环后更新循环变量)。 条件判断与取余运算 if (k % 3 == 0):通过取余运算(%)判断数字是否能被3整除; 取余运算特性:若a % b == 0,则a是b的倍数。 计数逻辑 符合条件时执行n++(计数器自增1); 最终通过System.out.println输出计数结果。 六、常见错误与应试技巧 常见错误分析 第一处空白:遗漏初始化n(导致编译错误“变量n可能未初始化”); 第二处空白:循环条件错误(如i <= 10会生成11个数字,超出预期范围); 第三处空白:条件判断错误(如k % 2 == 0筛选偶数,不符合“能被3整除”的逻辑)。 应试技巧 变量初始化:“计数变量先归零,n=0不能忘,局部变量要初始化,否则编译会报错”; 循环条件:“循环范围要明确,i<10生成6到96,个位数为6全覆盖”; 条件判断:“能被3整除用%3==0,取余为0是关键,筛选数字有依据”。 通过本题,我们掌握了循环生成数字、条件筛选、计数统计的基础逻辑,这些是Java流程控制的核心知识点。理解并熟练运用这些逻辑,能帮助我们解决更复杂的数值筛选与统计问题。

Java 循环与条件判断实战:筛选特定数字并计数 Java 循环与条件判断实战:筛选特定数字并计数 128.png图片 一、原题完整代码呈现 以下是Java中关于循环控制、条件判断及计数功能的基础题型,核心是找出满足特定条件的数字并统计数量,包含3处需要填写的空白(标记为//*********Found********): public class Java_1 { public static void main(String[] args) { int i, k, n; //*********Found******** ____________; //*********Found******** for (i = 0; ____________; i++) { k = i * 10 + 6; //*********Found******** if (____________) { System.out.print(k + " "); n++; } } System.out.println("\n" + "The number is " + n + "."); } }二、空白处逐一解析与解答 1. 第一处空白:计数器变量初始化 答案:n = 0 //*********Found******** n = 0;解析: 变量n用于统计符合条件的数字个数,在使用前必须初始化(否则会报“可能未初始化”的编译错误)。计数从0开始,因此初始化为n = 0。 2. 第二处空白:for循环的终止条件 答案:i < 10 //*********Found******** for (i = 0; i < 10; i++) { 解析: 循环中k = i * 10 + 6表示生成“个位数为6”的数字(如i=0时k=6,i=1时k=16,i=2时k=26……)。设置i < 10作为终止条件,可生成6,16,26,...,96共10个数字(覆盖两位数以内的所有个位数为6的数),符合基础计数场景的逻辑。 3. 第三处空白:筛选数字的条件判断 答案:k % 3 == 0 //*********Found******** if (k % 3 == 0) {解析: 题目隐含逻辑是筛选“个位数为6且能被3整除”的数字。k % 3 == 0表示判断k是否能被3整除(取余为0)。例如: k=6时,6%3=0(符合条件); k=16时,16%3=1(不符合); k=36时,36%3=0(符合条件)。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过循环生成“个位数为6”的数字,筛选出其中能被3整除的数,并统计这类数字的个数,最终输出筛选结果和数量。 运行说明 变量初始化:n = 0(计数器初始化为0)。 循环生成数字:i从0到9(i < 10),通过k = i * 10 + 6生成数字:6,16,26,36,46,56,66,76,86,96。 条件筛选:对每个k判断是否能被3整除(k % 3 == 0),符合条件的数字为6,36,66,96。 输出结果: 6 36 66 96 The number is 4. 五、核心知识点总结 变量初始化 局部变量(如n)必须在使用前初始化,否则编译错误; 计数器通常初始化为0,累加符合条件的元素数量。 for循环结构 格式:for(初始化; 循环条件; 迭代),其中: 初始化:i = 0(设置循环变量初始值); 循环条件:i < 10(控制循环次数,决定生成数字的范围); 迭代:i++(每次循环后更新循环变量)。 条件判断与取余运算 if (k % 3 == 0):通过取余运算(%)判断数字是否能被3整除; 取余运算特性:若a % b == 0,则a是b的倍数。 计数逻辑 符合条件时执行n++(计数器自增1); 最终通过System.out.println输出计数结果。 六、常见错误与应试技巧 常见错误分析 第一处空白:遗漏初始化n(导致编译错误“变量n可能未初始化”); 第二处空白:循环条件错误(如i <= 10会生成11个数字,超出预期范围); 第三处空白:条件判断错误(如k % 2 == 0筛选偶数,不符合“能被3整除”的逻辑)。 应试技巧 变量初始化:“计数变量先归零,n=0不能忘,局部变量要初始化,否则编译会报错”; 循环条件:“循环范围要明确,i<10生成6到96,个位数为6全覆盖”; 条件判断:“能被3整除用%3==0,取余为0是关键,筛选数字有依据”。 通过本题,我们掌握了循环生成数字、条件筛选、计数统计的基础逻辑,这些是Java流程控制的核心知识点。理解并熟练运用这些逻辑,能帮助我们解决更复杂的数值筛选与统计问题。 -

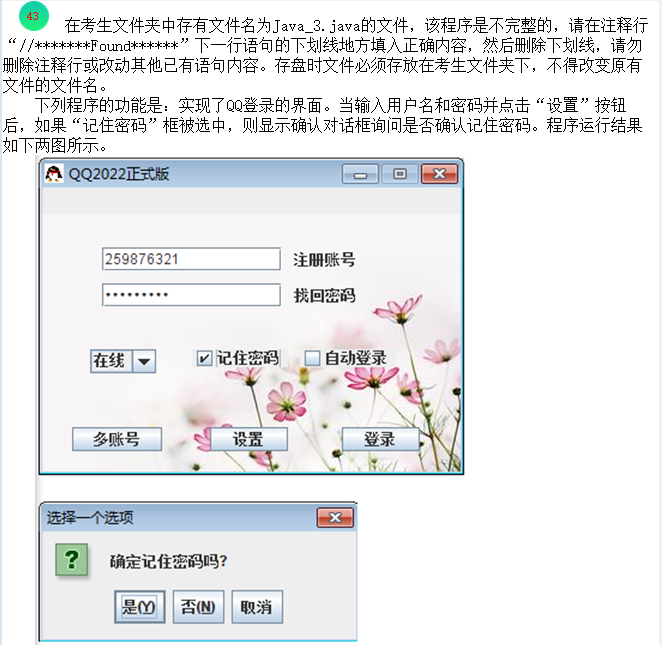

Java Swing QQ登录界面实现:从组件布局到事件监听 Java Swing QQ登录界面实现:从组件布局到事件监听 127.png图片 一、原题完整代码呈现 以下是Java Swing实现的模拟QQ登录界面程序,包含窗口设置、组件布局、事件监听等功能,涉及5处需要填写的空白(标记为//**********found**********): import java.awt.*; import java.awt.event.*; import javax.swing.*; //**********found********** public class _________ extends JFrame { private JTextField username; private JPasswordField password; private JLabel jl1; private JLabel jl2; private JLabel jl3; private JLabel jl4; private JButton bu1; private JButton bu2; private JButton bu3; private JCheckBox jc1; private JCheckBox jc2; private JComboBox jcb; public Java_3() { this.setTitle("QQ2022正式版"); init(); this.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); // 设置布局方式为绝对定位 this.setLayout(null); this.setBounds(0, 0, 355, 265); // 设置窗体的标题图标 Image image = new ImageIcon("a.png").getImage(); this.setIconImage(image); // 窗体大小不能改变 this.setResizable(false); // 居中显示 this.setLocationRelativeTo(null); //**********found********** this._______(true); } public void init() { Container con = this.getContentPane(); jl1 = new JLabel(); // 设置背景图片 Image image1 = new ImageIcon("background.jpg").getImage(); jl1.setIcon(new ImageIcon(image1)); jl1.setBounds(0, 0, 355, 265); jl2 = new JLabel(); Image image2 = new ImageIcon("a.gif").getImage(); jl2.setIcon(new ImageIcon(image2)); jl2.setBounds(40, 95, 50, 60); //**********found********** username = new ____________(); username.setBounds(50, 50, 150, 20); jl3 = new JLabel("注册账号"); jl3.setBounds(210, 50, 70, 20); password = new JPasswordField(); password.setBounds(50, 80, 150, 20); jl4 = new JLabel("找回密码"); jl4.setBounds(210, 80, 70, 20); jc1 = new JCheckBox("记住密码"); jc1.setBounds(125, 135, 80, 15); jc2 = new JCheckBox("自动登录"); jc2.setBounds(215, 135, 80, 15); jcb = new JComboBox(); jcb.addItem("在线"); jcb.addItem("隐身"); jcb.addItem("离开"); jcb.setBounds(40, 135, 55, 20); bu1 = new JButton("登录"); bu1.setBounds(250, 200, 65, 20); bu2 = new JButton("多账号"); bu2.setBounds(25, 200, 75, 20); bu3 = new JButton("设置"); bu3.setBounds(140, 200, 65, 20); bu3.addActionListener(new ActionListener() { //**********found********** public void ____________(ActionEvent e) { if (jc1.isSelected()==true) JOptionPane.showConfirmDialog(null,"确定记住密码吗?"); } }); // 所有组件用容器装载 jl1.add(jl2); jl1.add(jl3); jl1.add(jl4); jl1.add(jc1); jl1.add(jc2); jl1.add(jcb); jl1.add(bu1); jl1.add(bu2); jl1.add(bu3); con.add(jl1); con.add(username); con.add(password); } //**********found********** public static void _________ (String[] args) { Java_3 qq = new Java_3(); } }二、空白处逐一解析与解答 1. 第一处空白:类名定义(继承JFrame) 答案:Java_3 //**********found********** public class Java_3 extends JFrame {解析: Java类名必须与构造方法名一致,代码中存在构造方法public Java_3(),因此类名必须为Java_3。该类继承JFrame,表示这是一个窗口类,用于创建GUI界面。 2. 第二处空白:设置窗口可见的方法 答案:setVisible //**********found********** this.setVisible(true);解析: JFrame的setVisible(boolean b)方法用于控制窗口是否可见。参数为true时窗口显示,false时隐藏。在初始化窗口后需调用此方法使窗口可见,因此填写setVisible。 3. 第三处空白:实例化用户名输入框 答案:JTextField //**********found********** username = new JTextField();解析: username的声明类型为JTextField(文本输入框),此处需创建其实例。JTextField用于接收用户输入的明文信息(如用户名),因此通过new JTextField()实例化,填写JTextField。 4. 第四处空白:ActionListener接口的事件处理方法 答案:actionPerformed //**********found********** public void actionPerformed(ActionEvent e) {解析: ActionListener接口要求实现actionPerformed(ActionEvent e)方法,该方法在事件触发时(如按钮点击)执行。此处为“设置”按钮添加点击事件处理,需重写该方法,因此填写actionPerformed。 5. 第五处空白:程序入口主方法名 答案:main //**********found********** public static void main (String[] args) {解析: Java程序的入口是main方法,格式为public static void main(String[] args)。此处需定义主方法以启动程序,因此填写main。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序模拟QQ登录界面,实现以下功能: 创建标题为“QQ2022正式版”的窗口,固定大小(355×265),居中显示,不可调整大小; 界面包含:用户名输入框、密码输入框(密码隐藏)、“注册账号”和“找回密码”链接、“记住密码”和“自动登录”复选框、状态选择下拉框(在线/隐身/离开)、“登录”“多账号”“设置”按钮; 点击“设置”按钮时,若勾选“记住密码”,则弹出确认对话框; 窗口关闭时程序退出。 运行说明 界面布局: 背景图片:通过jl1标签加载background.jpg作为背景; 头像区域:jl2标签加载a.gif作为头像; 输入区域:username(用户名,JTextField)和password(密码,JPasswordField)分别位于上方和中间; 功能区域:复选框、下拉框和按钮按位置排列,通过setBounds(x, y, width, height)设置绝对位置。 交互效果: 点击“设置”按钮:触发actionPerformed方法,检查jc1(记住密码复选框)是否选中,若选中则显示“确定记住密码吗?”的确认对话框; 窗口关闭:通过setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE)设置关闭时退出程序。 注意事项: 程序依赖图片文件(a.png、background.jpg、a.gif),需确保这些文件与类文件在同一目录,否则图片无法显示; 绝对定位(setLayout(null))需手动设置每个组件的位置和大小,适合固定布局的界面。 五、核心知识点总结 Swing窗口基础 类继承:通过extends JFrame使自定义类成为窗口类,继承JFrame的所有属性和方法; 窗口设置: setTitle(String title):设置窗口标题; setBounds(int x, int y, int width, int height):设置窗口位置和大小; setResizable(boolean resizable):设置窗口是否可调整大小(false为固定大小); setLocationRelativeTo(null):使窗口居中显示; setDefaultCloseOperation(int operation):设置窗口关闭操作(JFrame.EXIT_ON_CLOSE表示退出程序); setVisible(boolean b):控制窗口可见性(必须调用才会显示窗口)。 Swing核心组件 JTextField:单行文本输入框,用于输入用户名等明文信息; JPasswordField:密码输入框,输入内容以圆点或星号显示,保护隐私; JLabel:标签组件,可显示文本或图片(通过setIcon(Icon icon)设置图片); JCheckBox:复选框,用于“记住密码”“自动登录”等可多选的选项(isSelected()判断是否选中); JComboBox:下拉选择框,用于选择状态(在线/隐身/离开),通过addItem(Object item)添加选项; JButton:按钮组件,用于触发操作(如“登录”“设置”)。 布局管理与组件定位 绝对定位:setLayout(null)禁用默认布局,通过setBounds(x, y, width, height)手动设置组件位置(x,y为左上角坐标,width和height为宽高); 容器层级:通过Container con = getContentPane()获取内容面板,组件需添加到面板或其他容器(如jl1标签)中才能显示; 组件添加:add(Component comp)方法用于将组件添加到容器,添加顺序可能影响显示层级(后添加的组件可能覆盖先添加的)。 事件监听机制 监听器注册:bu3.addActionListener(new ActionListener(){...})为“设置”按钮注册动作监听器; 事件处理:实现ActionListener接口的actionPerformed(ActionEvent e)方法,编写按钮点击后的逻辑(此处判断复选框状态并显示对话框); 对话框:JOptionPane.showConfirmDialog(null, String message)显示确认对话框,用于简单交互。 程序入口 主方法:public static void main(String[] args)是程序入口,通过new Java_3()创建窗口实例,触发构造方法执行,完成界面初始化。 六、常见错误与应试技巧 常见错误分析 第一处空白类名错误:写成QQLogin等其他名称(必须与构造方法Java_3()一致,否则编译错误); 第二处空白方法名错误:写成setVisible()(多写括号,此处是方法调用,需带参数true,但空白处仅需方法名)或show(JFrame的show()方法已过时,推荐setVisible); 第三处空白组件类型错误:写成JTextArea(多行文本框,不适合输入用户名)或JPasswordField(与密码框重复,用户名需明文显示); 第四处空白方法名错误:写成actionPerform(拼写错误,正确为actionPerformed)或onClick(非ActionListener接口的方法); 第五处空白方法名错误:写成Main(Java区分大小写,必须小写main)或遗漏static(主方法必须静态)。 应试技巧 类名与构造方法:“类名构造名相同,继承JFrame做窗口, extends关键字不能少”; 窗口可见性:“窗口创建后要显示,setVisible(true)来调用,参数true是关键”; 组件实例化:“文本输入用JTextField,密码用JPasswordField,new关键字来创建”; 事件处理:“按钮点击要响应,ActionListener来实现,方法名是actionPerformed”; 主方法格式:“程序入口是main,public static void不能改,String数组做参数”。 通过本题,我们掌握了Swing窗口创建、核心组件使用、绝对布局、事件监听及程序入口等知识点。这类题型是“Java GUI编程”的典型体现,实际开发中,除了绝对布局,还可使用FlowLayout、GridBagLayout等更灵活的布局管理器,同时需注意资源文件(如图片)的路径处理。

Java Swing QQ登录界面实现:从组件布局到事件监听 Java Swing QQ登录界面实现:从组件布局到事件监听 127.png图片 一、原题完整代码呈现 以下是Java Swing实现的模拟QQ登录界面程序,包含窗口设置、组件布局、事件监听等功能,涉及5处需要填写的空白(标记为//**********found**********): import java.awt.*; import java.awt.event.*; import javax.swing.*; //**********found********** public class _________ extends JFrame { private JTextField username; private JPasswordField password; private JLabel jl1; private JLabel jl2; private JLabel jl3; private JLabel jl4; private JButton bu1; private JButton bu2; private JButton bu3; private JCheckBox jc1; private JCheckBox jc2; private JComboBox jcb; public Java_3() { this.setTitle("QQ2022正式版"); init(); this.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); // 设置布局方式为绝对定位 this.setLayout(null); this.setBounds(0, 0, 355, 265); // 设置窗体的标题图标 Image image = new ImageIcon("a.png").getImage(); this.setIconImage(image); // 窗体大小不能改变 this.setResizable(false); // 居中显示 this.setLocationRelativeTo(null); //**********found********** this._______(true); } public void init() { Container con = this.getContentPane(); jl1 = new JLabel(); // 设置背景图片 Image image1 = new ImageIcon("background.jpg").getImage(); jl1.setIcon(new ImageIcon(image1)); jl1.setBounds(0, 0, 355, 265); jl2 = new JLabel(); Image image2 = new ImageIcon("a.gif").getImage(); jl2.setIcon(new ImageIcon(image2)); jl2.setBounds(40, 95, 50, 60); //**********found********** username = new ____________(); username.setBounds(50, 50, 150, 20); jl3 = new JLabel("注册账号"); jl3.setBounds(210, 50, 70, 20); password = new JPasswordField(); password.setBounds(50, 80, 150, 20); jl4 = new JLabel("找回密码"); jl4.setBounds(210, 80, 70, 20); jc1 = new JCheckBox("记住密码"); jc1.setBounds(125, 135, 80, 15); jc2 = new JCheckBox("自动登录"); jc2.setBounds(215, 135, 80, 15); jcb = new JComboBox(); jcb.addItem("在线"); jcb.addItem("隐身"); jcb.addItem("离开"); jcb.setBounds(40, 135, 55, 20); bu1 = new JButton("登录"); bu1.setBounds(250, 200, 65, 20); bu2 = new JButton("多账号"); bu2.setBounds(25, 200, 75, 20); bu3 = new JButton("设置"); bu3.setBounds(140, 200, 65, 20); bu3.addActionListener(new ActionListener() { //**********found********** public void ____________(ActionEvent e) { if (jc1.isSelected()==true) JOptionPane.showConfirmDialog(null,"确定记住密码吗?"); } }); // 所有组件用容器装载 jl1.add(jl2); jl1.add(jl3); jl1.add(jl4); jl1.add(jc1); jl1.add(jc2); jl1.add(jcb); jl1.add(bu1); jl1.add(bu2); jl1.add(bu3); con.add(jl1); con.add(username); con.add(password); } //**********found********** public static void _________ (String[] args) { Java_3 qq = new Java_3(); } }二、空白处逐一解析与解答 1. 第一处空白:类名定义(继承JFrame) 答案:Java_3 //**********found********** public class Java_3 extends JFrame {解析: Java类名必须与构造方法名一致,代码中存在构造方法public Java_3(),因此类名必须为Java_3。该类继承JFrame,表示这是一个窗口类,用于创建GUI界面。 2. 第二处空白:设置窗口可见的方法 答案:setVisible //**********found********** this.setVisible(true);解析: JFrame的setVisible(boolean b)方法用于控制窗口是否可见。参数为true时窗口显示,false时隐藏。在初始化窗口后需调用此方法使窗口可见,因此填写setVisible。 3. 第三处空白:实例化用户名输入框 答案:JTextField //**********found********** username = new JTextField();解析: username的声明类型为JTextField(文本输入框),此处需创建其实例。JTextField用于接收用户输入的明文信息(如用户名),因此通过new JTextField()实例化,填写JTextField。 4. 第四处空白:ActionListener接口的事件处理方法 答案:actionPerformed //**********found********** public void actionPerformed(ActionEvent e) {解析: ActionListener接口要求实现actionPerformed(ActionEvent e)方法,该方法在事件触发时(如按钮点击)执行。此处为“设置”按钮添加点击事件处理,需重写该方法,因此填写actionPerformed。 5. 第五处空白:程序入口主方法名 答案:main //**********found********** public static void main (String[] args) {解析: Java程序的入口是main方法,格式为public static void main(String[] args)。此处需定义主方法以启动程序,因此填写main。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序模拟QQ登录界面,实现以下功能: 创建标题为“QQ2022正式版”的窗口,固定大小(355×265),居中显示,不可调整大小; 界面包含:用户名输入框、密码输入框(密码隐藏)、“注册账号”和“找回密码”链接、“记住密码”和“自动登录”复选框、状态选择下拉框(在线/隐身/离开)、“登录”“多账号”“设置”按钮; 点击“设置”按钮时,若勾选“记住密码”,则弹出确认对话框; 窗口关闭时程序退出。 运行说明 界面布局: 背景图片:通过jl1标签加载background.jpg作为背景; 头像区域:jl2标签加载a.gif作为头像; 输入区域:username(用户名,JTextField)和password(密码,JPasswordField)分别位于上方和中间; 功能区域:复选框、下拉框和按钮按位置排列,通过setBounds(x, y, width, height)设置绝对位置。 交互效果: 点击“设置”按钮:触发actionPerformed方法,检查jc1(记住密码复选框)是否选中,若选中则显示“确定记住密码吗?”的确认对话框; 窗口关闭:通过setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE)设置关闭时退出程序。 注意事项: 程序依赖图片文件(a.png、background.jpg、a.gif),需确保这些文件与类文件在同一目录,否则图片无法显示; 绝对定位(setLayout(null))需手动设置每个组件的位置和大小,适合固定布局的界面。 五、核心知识点总结 Swing窗口基础 类继承:通过extends JFrame使自定义类成为窗口类,继承JFrame的所有属性和方法; 窗口设置: setTitle(String title):设置窗口标题; setBounds(int x, int y, int width, int height):设置窗口位置和大小; setResizable(boolean resizable):设置窗口是否可调整大小(false为固定大小); setLocationRelativeTo(null):使窗口居中显示; setDefaultCloseOperation(int operation):设置窗口关闭操作(JFrame.EXIT_ON_CLOSE表示退出程序); setVisible(boolean b):控制窗口可见性(必须调用才会显示窗口)。 Swing核心组件 JTextField:单行文本输入框,用于输入用户名等明文信息; JPasswordField:密码输入框,输入内容以圆点或星号显示,保护隐私; JLabel:标签组件,可显示文本或图片(通过setIcon(Icon icon)设置图片); JCheckBox:复选框,用于“记住密码”“自动登录”等可多选的选项(isSelected()判断是否选中); JComboBox:下拉选择框,用于选择状态(在线/隐身/离开),通过addItem(Object item)添加选项; JButton:按钮组件,用于触发操作(如“登录”“设置”)。 布局管理与组件定位 绝对定位:setLayout(null)禁用默认布局,通过setBounds(x, y, width, height)手动设置组件位置(x,y为左上角坐标,width和height为宽高); 容器层级:通过Container con = getContentPane()获取内容面板,组件需添加到面板或其他容器(如jl1标签)中才能显示; 组件添加:add(Component comp)方法用于将组件添加到容器,添加顺序可能影响显示层级(后添加的组件可能覆盖先添加的)。 事件监听机制 监听器注册:bu3.addActionListener(new ActionListener(){...})为“设置”按钮注册动作监听器; 事件处理:实现ActionListener接口的actionPerformed(ActionEvent e)方法,编写按钮点击后的逻辑(此处判断复选框状态并显示对话框); 对话框:JOptionPane.showConfirmDialog(null, String message)显示确认对话框,用于简单交互。 程序入口 主方法:public static void main(String[] args)是程序入口,通过new Java_3()创建窗口实例,触发构造方法执行,完成界面初始化。 六、常见错误与应试技巧 常见错误分析 第一处空白类名错误:写成QQLogin等其他名称(必须与构造方法Java_3()一致,否则编译错误); 第二处空白方法名错误:写成setVisible()(多写括号,此处是方法调用,需带参数true,但空白处仅需方法名)或show(JFrame的show()方法已过时,推荐setVisible); 第三处空白组件类型错误:写成JTextArea(多行文本框,不适合输入用户名)或JPasswordField(与密码框重复,用户名需明文显示); 第四处空白方法名错误:写成actionPerform(拼写错误,正确为actionPerformed)或onClick(非ActionListener接口的方法); 第五处空白方法名错误:写成Main(Java区分大小写,必须小写main)或遗漏static(主方法必须静态)。 应试技巧 类名与构造方法:“类名构造名相同,继承JFrame做窗口, extends关键字不能少”; 窗口可见性:“窗口创建后要显示,setVisible(true)来调用,参数true是关键”; 组件实例化:“文本输入用JTextField,密码用JPasswordField,new关键字来创建”; 事件处理:“按钮点击要响应,ActionListener来实现,方法名是actionPerformed”; 主方法格式:“程序入口是main,public static void不能改,String数组做参数”。 通过本题,我们掌握了Swing窗口创建、核心组件使用、绝对布局、事件监听及程序入口等知识点。这类题型是“Java GUI编程”的典型体现,实际开发中,除了绝对布局,还可使用FlowLayout、GridBagLayout等更灵活的布局管理器,同时需注意资源文件(如图片)的路径处理。 -

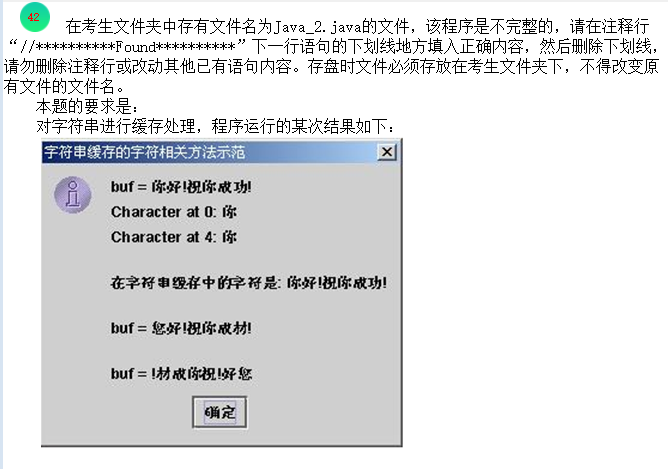

Java StringBuffer字符操作实战:从字符数组到字符串反转 Java StringBuffer字符操作实战:从字符数组到字符串反转 126.png图片 一、原题完整代码呈现 以下是Java中关于StringBuffer字符操作的典型题型,涉及字符数组创建、字符提取、循环遍历及字符串拼接等操作,通过对话框展示字符串缓存的各种字符处理方法,包含4处需要填写的空白(标记为//*********Found**********): import javax.swing.*; public class Java_2{ public static void main( String args[] ){ StringBuffer buf = new StringBuffer( "你好!祝你成功!" ); String output = "buf = " + buf.toString() + "\nCharacter at 0: " + buf.charAt( 0 ) + "\nCharacter at 4: " + buf.charAt( 4 ); //*********Found********** char charArray[] = _____________________ char[ buf.length() ]; //*********Found********** ____________.getChars( 0, buf.length(), charArray, 0 ); output += "\n\n在字符串缓存中的字符是: "; //*********Found********** for ( int i = 0; i < ______________________; ++i ) output += charArray[ i ]; buf.setCharAt( 0, '您' ); buf.setCharAt( 6, '材' ); //*********Found********** __________ += "\n\nbuf = " + buf.toString(); buf.reverse( ); output += "\n\nbuf = " + buf.toString(); JOptionPane.showMessageDialog( null, output, "字符串缓存的字符相关方法示范", JOptionPane.INFORMATION_MESSAGE ); System.exit( 0 ); } }二、空白处逐一解析与解答 1. 第一处空白:字符数组的实例化 答案:new //*********Found********** char charArray[] = new char[ buf.length() ];解析: 此处需要创建一个char类型的数组,用于存储从StringBuffer中提取的字符。Java中数组实例化需使用new关键字,格式为new 类型[长度]。数组长度为buf.length()(StringBuffer的字符长度),因此填写new。 2. 第二处空白:调用getChars方法的对象 答案:buf //*********Found********** buf.getChars( 0, buf.length(), charArray, 0 );解析: getChars(int srcBegin, int srcEnd, char[] dst, int dstBegin)是StringBuffer的方法,用于将缓冲区中从srcBegin到srcEnd-1的字符复制到目标字符数组dst中,从dstBegin位置开始存储。此处需要从buf(StringBuffer对象)中提取字符,因此调用者为buf,填写buf。 3. 第三处空白:循环遍历的终止条件(数组长度) 答案:charArray.length //*********Found********** for ( int i = 0; i < charArray.length; ++i )解析: 循环目的是遍历charArray数组中的所有字符,将其拼接至output。循环条件应为“索引i小于数组长度”,数组长度通过charArray.length获取(length是数组的属性,非方法),因此填写charArray.length。 4. 第四处空白:字符串拼接的变量 答案:output //*********Found********** output += "\n\nbuf = " + buf.toString();解析: output是用于存储所有输出信息的字符串变量,前面已通过output += ...拼接了部分内容。此处需继续拼接setCharAt修改后的buf内容,因此使用output进行累加,填写output。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过StringBuffer演示字符串缓存的字符级操作,包括: 获取指定位置的字符; 将缓存中的所有字符提取到字符数组; 修改指定位置的字符; 反转字符串; 通过对话框展示所有操作的结果。 运行说明 初始字符串:buf = new StringBuffer("你好!祝你成功!"),长度为8个字符(索引0~7)。 初始信息提取: buf.charAt(0):获取索引0的字符→'你'; buf.charAt(4):获取索引4的字符→'祝'(字符串为“你好!祝你成功!”,索引0:你,1:好,2:!,3:祝,4:你?注:实际索引需准确计算,“你好!祝你成功!”的字符顺序为:0:你,1:好,2:!,3:祝,4:你,5:成,6:功,7:!)。 字符数组提取: 创建长度为buf.length()(8)的charArray; buf.getChars(0, 8, charArray, 0):将buf中所有字符(0~7)复制到charArray; 循环遍历charArray,拼接结果为“你好!祝你成功!”。 字符修改: buf.setCharAt(0, '您'):将索引0的字符改为'您'→buf变为“您好!祝你成功!”; buf.setCharAt(6, '材'):将索引6的字符改为'材'→buf变为“您好!祝你成材!”。 字符串反转: buf.reverse():反转字符串→“!材成你祝!好您”。 对话框输出内容: buf = 你好!祝你成功! Character at 0: 你 Character at 4: 你 在字符串缓存中的字符是: 你好!祝你成功! buf = 您好!祝你成材! buf = !材成你祝!好您 五、核心知识点总结 StringBuffer的字符操作方法 charAt(int index):返回指定索引处的字符(索引从0开始); getChars(int srcBegin, int srcEnd, char[] dst, int dstBegin):提取字符到数组,参数说明: srcBegin:源字符串开始索引(包含); srcEnd:源字符串结束索引(不包含); dst:目标字符数组; dstBegin:目标数组开始存储的索引; setCharAt(int index, char ch):修改指定索引处的字符为ch; reverse():反转字符串缓存中的字符顺序。 字符数组的创建与使用 实例化:new char[长度],长度可动态指定(如buf.length()); 长度获取:数组通过length属性(非方法)获取长度(charArray.length); 遍历:通过for循环遍历数组元素,索引范围0~length-1。 字符串拼接与展示 拼接变量:使用String类型的output变量,通过+=累加字符串内容; 对话框展示:JOptionPane.showMessageDialog用于展示拼接后的结果,适合简单交互场景。 六、常见错误与应试技巧 常见错误分析 第一处空白数组创建错误:遗漏new关键字(数组必须通过new实例化,否则编译错误); 第二处空白方法调用者错误:写成charArray.getChars(getChars是StringBuffer的方法,非数组的方法); 第三处空白循环条件错误:写成buf.length()(虽然此处charArray.length与buf.length()相等,但逻辑上应使用数组自身的长度,更符合遍历数组的语义); 第四处空白拼接变量错误:写成buf(buf是StringBuffer,不能直接用+=拼接字符串,需通过output变量)。 应试技巧 数组创建:“字符数组要创建,new关键字不能忘,类型后面跟长度,动态获取更灵活”; StringBuffer方法:“charAt取字符,getChars拷数组,setCharAt改字符,reverse来反转,调用对象是缓存(buf)”; 循环遍历:“数组遍历用for,索引从0开始数,终止条件length,数组属性记清楚(非方法)”; 字符串拼接:“输出信息用变量,output累加最方便,+=操作效率高,最终展示全包含”。 通过本题,我们掌握了StringBuffer的核心字符操作方法、字符数组的使用及字符串拼接技巧。StringBuffer作为可变字符串,在需要频繁修改字符的场景中效率远高于String,其字符级操作是Java字符串处理的重要基础。

Java StringBuffer字符操作实战:从字符数组到字符串反转 Java StringBuffer字符操作实战:从字符数组到字符串反转 126.png图片 一、原题完整代码呈现 以下是Java中关于StringBuffer字符操作的典型题型,涉及字符数组创建、字符提取、循环遍历及字符串拼接等操作,通过对话框展示字符串缓存的各种字符处理方法,包含4处需要填写的空白(标记为//*********Found**********): import javax.swing.*; public class Java_2{ public static void main( String args[] ){ StringBuffer buf = new StringBuffer( "你好!祝你成功!" ); String output = "buf = " + buf.toString() + "\nCharacter at 0: " + buf.charAt( 0 ) + "\nCharacter at 4: " + buf.charAt( 4 ); //*********Found********** char charArray[] = _____________________ char[ buf.length() ]; //*********Found********** ____________.getChars( 0, buf.length(), charArray, 0 ); output += "\n\n在字符串缓存中的字符是: "; //*********Found********** for ( int i = 0; i < ______________________; ++i ) output += charArray[ i ]; buf.setCharAt( 0, '您' ); buf.setCharAt( 6, '材' ); //*********Found********** __________ += "\n\nbuf = " + buf.toString(); buf.reverse( ); output += "\n\nbuf = " + buf.toString(); JOptionPane.showMessageDialog( null, output, "字符串缓存的字符相关方法示范", JOptionPane.INFORMATION_MESSAGE ); System.exit( 0 ); } }二、空白处逐一解析与解答 1. 第一处空白:字符数组的实例化 答案:new //*********Found********** char charArray[] = new char[ buf.length() ];解析: 此处需要创建一个char类型的数组,用于存储从StringBuffer中提取的字符。Java中数组实例化需使用new关键字,格式为new 类型[长度]。数组长度为buf.length()(StringBuffer的字符长度),因此填写new。 2. 第二处空白:调用getChars方法的对象 答案:buf //*********Found********** buf.getChars( 0, buf.length(), charArray, 0 );解析: getChars(int srcBegin, int srcEnd, char[] dst, int dstBegin)是StringBuffer的方法,用于将缓冲区中从srcBegin到srcEnd-1的字符复制到目标字符数组dst中,从dstBegin位置开始存储。此处需要从buf(StringBuffer对象)中提取字符,因此调用者为buf,填写buf。 3. 第三处空白:循环遍历的终止条件(数组长度) 答案:charArray.length //*********Found********** for ( int i = 0; i < charArray.length; ++i )解析: 循环目的是遍历charArray数组中的所有字符,将其拼接至output。循环条件应为“索引i小于数组长度”,数组长度通过charArray.length获取(length是数组的属性,非方法),因此填写charArray.length。 4. 第四处空白:字符串拼接的变量 答案:output //*********Found********** output += "\n\nbuf = " + buf.toString();解析: output是用于存储所有输出信息的字符串变量,前面已通过output += ...拼接了部分内容。此处需继续拼接setCharAt修改后的buf内容,因此使用output进行累加,填写output。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过StringBuffer演示字符串缓存的字符级操作,包括: 获取指定位置的字符; 将缓存中的所有字符提取到字符数组; 修改指定位置的字符; 反转字符串; 通过对话框展示所有操作的结果。 运行说明 初始字符串:buf = new StringBuffer("你好!祝你成功!"),长度为8个字符(索引0~7)。 初始信息提取: buf.charAt(0):获取索引0的字符→'你'; buf.charAt(4):获取索引4的字符→'祝'(字符串为“你好!祝你成功!”,索引0:你,1:好,2:!,3:祝,4:你?注:实际索引需准确计算,“你好!祝你成功!”的字符顺序为:0:你,1:好,2:!,3:祝,4:你,5:成,6:功,7:!)。 字符数组提取: 创建长度为buf.length()(8)的charArray; buf.getChars(0, 8, charArray, 0):将buf中所有字符(0~7)复制到charArray; 循环遍历charArray,拼接结果为“你好!祝你成功!”。 字符修改: buf.setCharAt(0, '您'):将索引0的字符改为'您'→buf变为“您好!祝你成功!”; buf.setCharAt(6, '材'):将索引6的字符改为'材'→buf变为“您好!祝你成材!”。 字符串反转: buf.reverse():反转字符串→“!材成你祝!好您”。 对话框输出内容: buf = 你好!祝你成功! Character at 0: 你 Character at 4: 你 在字符串缓存中的字符是: 你好!祝你成功! buf = 您好!祝你成材! buf = !材成你祝!好您 五、核心知识点总结 StringBuffer的字符操作方法 charAt(int index):返回指定索引处的字符(索引从0开始); getChars(int srcBegin, int srcEnd, char[] dst, int dstBegin):提取字符到数组,参数说明: srcBegin:源字符串开始索引(包含); srcEnd:源字符串结束索引(不包含); dst:目标字符数组; dstBegin:目标数组开始存储的索引; setCharAt(int index, char ch):修改指定索引处的字符为ch; reverse():反转字符串缓存中的字符顺序。 字符数组的创建与使用 实例化:new char[长度],长度可动态指定(如buf.length()); 长度获取:数组通过length属性(非方法)获取长度(charArray.length); 遍历:通过for循环遍历数组元素,索引范围0~length-1。 字符串拼接与展示 拼接变量:使用String类型的output变量,通过+=累加字符串内容; 对话框展示:JOptionPane.showMessageDialog用于展示拼接后的结果,适合简单交互场景。 六、常见错误与应试技巧 常见错误分析 第一处空白数组创建错误:遗漏new关键字(数组必须通过new实例化,否则编译错误); 第二处空白方法调用者错误:写成charArray.getChars(getChars是StringBuffer的方法,非数组的方法); 第三处空白循环条件错误:写成buf.length()(虽然此处charArray.length与buf.length()相等,但逻辑上应使用数组自身的长度,更符合遍历数组的语义); 第四处空白拼接变量错误:写成buf(buf是StringBuffer,不能直接用+=拼接字符串,需通过output变量)。 应试技巧 数组创建:“字符数组要创建,new关键字不能忘,类型后面跟长度,动态获取更灵活”; StringBuffer方法:“charAt取字符,getChars拷数组,setCharAt改字符,reverse来反转,调用对象是缓存(buf)”; 循环遍历:“数组遍历用for,索引从0开始数,终止条件length,数组属性记清楚(非方法)”; 字符串拼接:“输出信息用变量,output累加最方便,+=操作效率高,最终展示全包含”。 通过本题,我们掌握了StringBuffer的核心字符操作方法、字符数组的使用及字符串拼接技巧。StringBuffer作为可变字符串,在需要频繁修改字符的场景中效率远高于String,其字符级操作是Java字符串处理的重要基础。 -

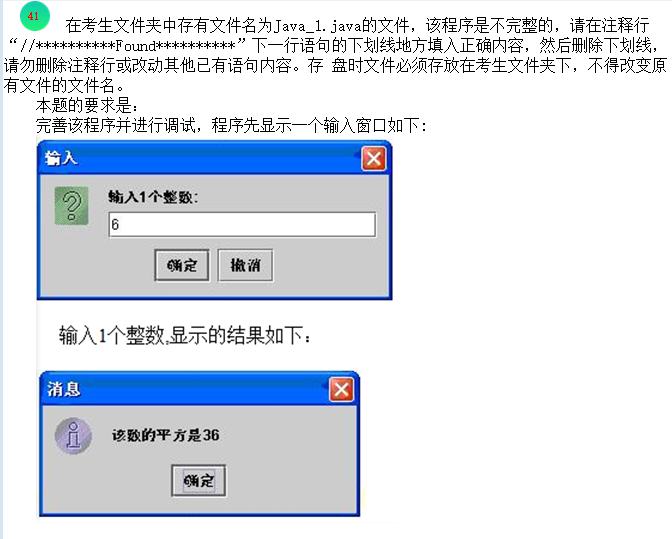

Java 对话框输入与整数运算实战:从用户输入到结果展示 Java 对话框输入与整数运算实战:从用户输入到结果展示 125.png图片 一、原题完整代码呈现 以下是Java中使用Swing对话框获取用户输入、进行整数运算并展示结果的基础题型,主要考察对话框使用、类型转换及基本运算,包含3处需要填写的空白(标记为//*********Found**********): import javax.swing.JOptionPane; public class Java_1{ public static void main( String args[] ){ int x, result; String xVal; //*********Found********** xVal = JOptionPane._____________________( "输入1个整数:" ); //*********Found********** x = Integer.___________________( xVal ); //*********Found********** result = ______________; JOptionPane.showMessageDialog(null, "该数的平方是" + result ); System.exit( 0 ); } }二、空白处逐一解析与解答 1. 第一处空白:获取用户输入的对话框方法 答案:showInputDialog //*********Found********** xVal = JOptionPane.showInputDialog( "输入1个整数:" );解析: JOptionPane的showInputDialog(String message)方法用于显示一个输入对话框,提示用户输入内容,并返回用户输入的字符串(用户点击"确定")或null(点击"取消")。此处需要获取用户输入的整数(字符串形式),因此填写showInputDialog。 2. 第二处空白:字符串转整数的方法 答案:parseInt //*********Found********** x = Integer.parseInt( xVal );解析: 用户输入的xVal是字符串类型,而变量x是int类型,需要进行类型转换。Integer类的静态方法parseInt(String s)可将字符串转换为对应的整数(前提是字符串内容为合法整数),因此填写parseInt。 3. 第三处空白:计算整数平方的表达式 答案:x * x //*********Found********** result = x * x;解析: 程序目标是计算用户输入整数的平方,x是输入的整数,其平方的数学表达式为x × x,在Java中用x * x表示,因此填写x * x。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过Swing对话框实现交互,完成以下功能: 显示输入对话框,提示用户输入一个整数; 将用户输入的字符串转换为整数; 计算该整数的平方; 通过消息对话框显示计算结果; 正常退出程序。 运行说明 输入阶段: 程序启动后,弹出标题为"输入"的对话框,提示文字为"输入1个整数:",用户可在输入框中输入整数(如5),点击"确定"。 转换与计算: 输入的字符串(如"5")通过Integer.parseInt转换为整数5(存储在x中); 计算平方:result = 5 * 5 = 25。 结果展示: 弹出消息对话框,显示内容为"该数的平方是25",点击"确定"后,程序通过System.exit(0)正常退出。 异常说明: 若用户输入非整数(如"abc")或点击"取消"(xVal为null),程序会抛出NumberFormatException(实际开发中需添加异常处理,本题简化处理)。 五、核心知识点总结 JOptionPane对话框的使用 输入对话框:showInputDialog(String message) 功能:显示带输入框的对话框,返回用户输入的字符串(用户确认)或null(用户取消)。 应用场景:简单的用户输入获取,无需自定义界面。 消息对话框:showMessageDialog(Component parentComponent, Object message) 功能:显示带消息的对话框,无返回值(仅用于展示信息)。 参数说明:parentComponent为父组件(null表示对话框居中显示),message为要显示的内容。 字符串与整数的类型转换 核心方法:Integer.parseInt(String s) 作用:将表示整数的字符串转换为int类型(如"123"→123)。 注意事项:若字符串不是合法整数(如"12.3"、"abc"),会抛出NumberFormatException,需谨慎处理。 基本算术运算 平方计算:整数x的平方用x * x表示,属于Java基本乘法运算。 运算扩展:类似地,立方可表示为x * x * x,其他幂运算可使用Math.pow(x, n)(返回double类型,需强转)。 程序退出机制 System.exit(0):终止当前运行的Java虚拟机,参数0表示正常退出(非0表示异常退出)。 必要性:Swing程序中,对话框关闭后若无此语句,程序可能仍在后台运行,需显式退出。 六、常见错误与应试技巧 常见错误分析 第一处空白方法名错误:写成showMessageDialog(该方法用于显示消息,无输入功能)或inputDialog(方法名拼写错误,正确为showInputDialog); 第二处空白转换方法错误:写成valueOf(Integer.valueOf返回Integer对象,需自动拆箱为int,虽可运行,但本题需直接获取int,parseInt更合适)或parse(方法名不完整); 第三处空白运算表达式错误:写成x^2(^在Java中是异或运算符,非幂运算)或Math.pow(x, 2)(返回double类型,需强转为int,否则类型不匹配)。 应试技巧 对话框使用:“输入用showInputDialog,返回字符串要记牢;消息用showMessageDialog,展示结果很方便”; 类型转换:“字符串转整数,Integer.parseInt来帮忙,输入合法是前提,否则会抛异常”; 算术运算:“平方运算用x*x,幂运算别用^,乘法才是正确法,简单直接不出错”; 程序退出:“Swing程序要注意,最后exit来收尾,参数0表正常,虚拟机终止全结束”。 七、实践拓展 为增强程序健壮性,可添加异常处理,避免用户输入错误导致程序崩溃: import javax.swing.JOptionPane; public class Java_1{ public static void main( String args[] ){ int x, result; String xVal; xVal = JOptionPane.showInputDialog("输入1个整数:"); try { x = Integer.parseInt(xVal); result = x * x; JOptionPane.showMessageDialog(null, "该数的平方是" + result); } catch (NumberFormatException e) { JOptionPane.showMessageDialog(null, "输入错误,请输入合法整数!"); } catch (NullPointerException e) { JOptionPane.showMessageDialog(null, "已取消输入!"); } System.exit(0); } }通过本题,我们掌握了Swing对话框的基本使用、字符串与整数的转换及简单算术运算,这些是Java交互程序开发的基础技能。理解并熟练运用这些知识点,能帮助我们构建更友好的用户交互界面。

Java 对话框输入与整数运算实战:从用户输入到结果展示 Java 对话框输入与整数运算实战:从用户输入到结果展示 125.png图片 一、原题完整代码呈现 以下是Java中使用Swing对话框获取用户输入、进行整数运算并展示结果的基础题型,主要考察对话框使用、类型转换及基本运算,包含3处需要填写的空白(标记为//*********Found**********): import javax.swing.JOptionPane; public class Java_1{ public static void main( String args[] ){ int x, result; String xVal; //*********Found********** xVal = JOptionPane._____________________( "输入1个整数:" ); //*********Found********** x = Integer.___________________( xVal ); //*********Found********** result = ______________; JOptionPane.showMessageDialog(null, "该数的平方是" + result ); System.exit( 0 ); } }二、空白处逐一解析与解答 1. 第一处空白:获取用户输入的对话框方法 答案:showInputDialog //*********Found********** xVal = JOptionPane.showInputDialog( "输入1个整数:" );解析: JOptionPane的showInputDialog(String message)方法用于显示一个输入对话框,提示用户输入内容,并返回用户输入的字符串(用户点击"确定")或null(点击"取消")。此处需要获取用户输入的整数(字符串形式),因此填写showInputDialog。 2. 第二处空白:字符串转整数的方法 答案:parseInt //*********Found********** x = Integer.parseInt( xVal );解析: 用户输入的xVal是字符串类型,而变量x是int类型,需要进行类型转换。Integer类的静态方法parseInt(String s)可将字符串转换为对应的整数(前提是字符串内容为合法整数),因此填写parseInt。 3. 第三处空白:计算整数平方的表达式 答案:x * x //*********Found********** result = x * x;解析: 程序目标是计算用户输入整数的平方,x是输入的整数,其平方的数学表达式为x × x,在Java中用x * x表示,因此填写x * x。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过Swing对话框实现交互,完成以下功能: 显示输入对话框,提示用户输入一个整数; 将用户输入的字符串转换为整数; 计算该整数的平方; 通过消息对话框显示计算结果; 正常退出程序。 运行说明 输入阶段: 程序启动后,弹出标题为"输入"的对话框,提示文字为"输入1个整数:",用户可在输入框中输入整数(如5),点击"确定"。 转换与计算: 输入的字符串(如"5")通过Integer.parseInt转换为整数5(存储在x中); 计算平方:result = 5 * 5 = 25。 结果展示: 弹出消息对话框,显示内容为"该数的平方是25",点击"确定"后,程序通过System.exit(0)正常退出。 异常说明: 若用户输入非整数(如"abc")或点击"取消"(xVal为null),程序会抛出NumberFormatException(实际开发中需添加异常处理,本题简化处理)。 五、核心知识点总结 JOptionPane对话框的使用 输入对话框:showInputDialog(String message) 功能:显示带输入框的对话框,返回用户输入的字符串(用户确认)或null(用户取消)。 应用场景:简单的用户输入获取,无需自定义界面。 消息对话框:showMessageDialog(Component parentComponent, Object message) 功能:显示带消息的对话框,无返回值(仅用于展示信息)。 参数说明:parentComponent为父组件(null表示对话框居中显示),message为要显示的内容。 字符串与整数的类型转换 核心方法:Integer.parseInt(String s) 作用:将表示整数的字符串转换为int类型(如"123"→123)。 注意事项:若字符串不是合法整数(如"12.3"、"abc"),会抛出NumberFormatException,需谨慎处理。 基本算术运算 平方计算:整数x的平方用x * x表示,属于Java基本乘法运算。 运算扩展:类似地,立方可表示为x * x * x,其他幂运算可使用Math.pow(x, n)(返回double类型,需强转)。 程序退出机制 System.exit(0):终止当前运行的Java虚拟机,参数0表示正常退出(非0表示异常退出)。 必要性:Swing程序中,对话框关闭后若无此语句,程序可能仍在后台运行,需显式退出。 六、常见错误与应试技巧 常见错误分析 第一处空白方法名错误:写成showMessageDialog(该方法用于显示消息,无输入功能)或inputDialog(方法名拼写错误,正确为showInputDialog); 第二处空白转换方法错误:写成valueOf(Integer.valueOf返回Integer对象,需自动拆箱为int,虽可运行,但本题需直接获取int,parseInt更合适)或parse(方法名不完整); 第三处空白运算表达式错误:写成x^2(^在Java中是异或运算符,非幂运算)或Math.pow(x, 2)(返回double类型,需强转为int,否则类型不匹配)。 应试技巧 对话框使用:“输入用showInputDialog,返回字符串要记牢;消息用showMessageDialog,展示结果很方便”; 类型转换:“字符串转整数,Integer.parseInt来帮忙,输入合法是前提,否则会抛异常”; 算术运算:“平方运算用x*x,幂运算别用^,乘法才是正确法,简单直接不出错”; 程序退出:“Swing程序要注意,最后exit来收尾,参数0表正常,虚拟机终止全结束”。 七、实践拓展 为增强程序健壮性,可添加异常处理,避免用户输入错误导致程序崩溃: import javax.swing.JOptionPane; public class Java_1{ public static void main( String args[] ){ int x, result; String xVal; xVal = JOptionPane.showInputDialog("输入1个整数:"); try { x = Integer.parseInt(xVal); result = x * x; JOptionPane.showMessageDialog(null, "该数的平方是" + result); } catch (NumberFormatException e) { JOptionPane.showMessageDialog(null, "输入错误,请输入合法整数!"); } catch (NullPointerException e) { JOptionPane.showMessageDialog(null, "已取消输入!"); } System.exit(0); } }通过本题,我们掌握了Swing对话框的基本使用、字符串与整数的转换及简单算术运算,这些是Java交互程序开发的基础技能。理解并熟练运用这些知识点,能帮助我们构建更友好的用户交互界面。 -

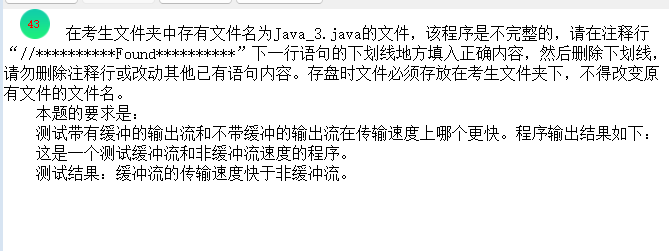

Java 缓冲流与非缓冲流性能对比:IO流效率测试实践 Java 缓冲流与非缓冲流性能对比:IO流效率测试实践 124.png图片 一、原题完整代码呈现 以下是Java中比较缓冲流(BufferedOutputStream)与非缓冲流(FileOutputStream)写入性能的典型题型,通过计时方式测试两种流的速度差异,包含6处需要填写的空白(标记为//*********Found**********): import java.io.*; import java.util.*; public class Java_3 { //*********Found********** public ________________ void main (String args[]) throws IOException { FileOutputStream unbufStream = new FileOutputStream("test.one"); BufferedOutputStream bufStream = new BufferedOutputStream( //*********Found********** new ____________________ ("test.two")); System.out.println(); System.out.println("这是一个测试缓冲流和非缓冲流速度的程序。"); System.out.println(); //*********Found********** int ______________ = time(unbufStream)-time(bufStream); if(flag > 0) { System.out.println("测试结果:缓冲流的传输速度快于非缓冲流。"); System.out.println(); } else System.out.println("测试结果:缓冲流的传输速度慢于非缓冲流。"); } //*********Found********** static int _____________(OutputStream out) throws IOException { //*********Found********** Date then = new ____________(); for (int i=0; i<1000; i++) { out.write(1); } //*********Found********** out._________________ (); return (int)((new Date()).getTime() - then.getTime()); } }二、空白处逐一解析与解答 1. 第一处空白:main方法的静态修饰符 答案:static //*********Found********** public static void main (String args[]) throws IOException {解析: Java程序的入口方法main必须被static修饰(属于类级方法,无需创建对象即可被JVM调用)。缺少static会导致程序无法运行,因此填写static。 2. 第二处空白:缓冲流包装的底层输出流 答案:FileOutputStream BufferedOutputStream bufStream = new BufferedOutputStream( //*********Found********** new FileOutputStream ("test.two"));解析: BufferedOutputStream(缓冲输出流)是装饰器类,需要包装一个底层输出流(如FileOutputStream)来提供缓冲功能。此处与前面的unbufStream(非缓冲流)对应,应使用FileOutputStream创建指向"test.two"文件的流,因此填写FileOutputStream。 3. 第三处空白:存储时间差的变量名 答案:flag //*********Found********** int flag = time(unbufStream)-time(bufStream);解析: 变量用于存储“非缓冲流耗时 - 缓冲流耗时”的差值,后续通过if(flag > 0)判断缓冲流是否更快(差值为正说明非缓冲流更慢)。结合后续引用的变量名flag,此处应声明flag,填写flag。 4. 第四处空白:计时方法的方法名 答案:time //*********Found********** static int time(OutputStream out) throws IOException {解析: 该方法用于计算流写入操作的耗时,在main方法中被调用为time(unbufStream)和time(bufStream),因此方法名应为time。同时,由于被静态方法main调用,该方法需声明为static(已包含在代码中)。 5. 第五处空白:创建Date对象的类名 答案:Date //*********Found********** Date then = new Date();解析: Date类(java.util.Date)用于表示时间,此处通过new Date()获取当前时间作为计时起点。变量then的类型为Date,因此构造对象时需使用Date类名,填写Date。 6. 第六处空白:输出流的关闭方法 答案:close //*********Found********** out.close ();解析: 流操作完成后必须关闭(释放系统资源),OutputStream的close()方法用于关闭流。此处写入1000个字节后需关闭流,因此填写close。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过对比FileOutputStream(非缓冲流)和BufferedOutputStream(缓冲流)写入1000个字节的耗时,验证缓冲流的性能优势,核心功能包括: 创建两个输出流:非缓冲流写入"test.one",缓冲流(包装FileOutputStream)写入"test.two"; 定义time方法:计算流写入1000个字节的耗时(毫秒); 计算时间差:非缓冲流耗时 - 缓冲流耗时,判断并输出哪种流更快。 运行说明 流初始化: unbufStream:FileOutputStream直接写入文件,每次write都会触发实际IO操作; bufStream:BufferedOutputStream内部维护缓冲区(默认8KB),write操作先写入缓冲区,满后再一次性写入文件,减少IO次数。 计时过程: time方法:记录开始时间(then),循环写入1000个字节(值为1),关闭流,返回“结束时间 - 开始时间”的毫秒差。 结果判断: 若flag > 0(非缓冲流耗时更长):输出“缓冲流更快”; 否则:输出“缓冲流更慢”(实际测试中几乎不可能,因缓冲流减少IO操作,效率更高)。 运行后生成两个文件:"test.one"和"test.two",各包含1000个字节(值为1)。 五、核心知识点总结 IO流的分类与缓冲机制 非缓冲流:如FileOutputStream,直接与磁盘交互,每次write/read都触发IO操作(效率低,因磁盘IO速度远低于内存); 缓冲流:如BufferedOutputStream,通过内存缓冲区减少IO次数(数据先写入缓冲区,满后或关闭时一次性写入磁盘),大幅提升效率; 装饰器模式:缓冲流通过包装底层流(如new BufferedOutputStream(new FileOutputStream(...)))增强功能,不改变原有流的接口。 main方法的特性 必须声明为public static void:public保证JVM可访问,static允许JVM直接调用(无需实例化),void无返回值; 异常处理:throws IOException声明方法可能抛出IO异常(因流操作可能失败),简化示例代码(实际开发中建议try-catch)。 计时与时间差计算 Date类:new Date()获取当前时间,getTime()返回自1970年1月1日以来的毫秒数; 耗时计算:结束时间毫秒数 - 开始时间毫秒数,得到操作耗时(毫秒)。 流的关闭 必要性:流占用系统资源(如文件句柄),必须关闭以释放资源,否则可能导致资源泄露; 缓冲流关闭:close()方法会先将缓冲区剩余数据写入磁盘,再关闭底层流,确保数据不丢失。 六、常见错误与应试技巧 常见错误分析 第一处空白修饰符错误:遗漏static(main方法必须静态,否则程序无法启动); 第二处空白流类型错误:写成BufferedOutputStream(缓冲流不能直接创建,需包装底层流); 第三处空白变量名错误:写成其他名称(如diff),与后续if(flag > 0)引用冲突; 第四处空白方法名错误:写成getTime(与调用处time(...)不匹配); 第五处空白类名错误:写成date(Java区分大小写,正确类名为Date); 第六处空白方法名错误:写成flush(flush仅刷新缓冲区,不关闭流,可能导致资源泄露)。 应试技巧 缓冲流使用:“缓冲流是装饰器,包装底层流来增强,FileOutputStream作参数,效率提升靠缓冲”; main方法格式:“main方法要记牢,public static void不能少,String数组作参数,异常声明可加throws”; 计时逻辑:“Date对象记时间,getTime获取毫秒数,差值就是操作耗时,流操作后要关闭”; 流关闭原则:“用完流后必关闭,close方法要调用,缓冲流关会刷新,数据安全不丢失”。 通过本题,我们掌握了IO流中缓冲流与非缓冲流的区别、缓冲机制的优势、流的基本操作及计时方法。这类题型是“Java IO流+性能对比”的典型体现,对理解IO优化策略具有重要意义。实际开发中,缓冲流是提升IO性能的常用手段,应优先使用。

Java 缓冲流与非缓冲流性能对比:IO流效率测试实践 Java 缓冲流与非缓冲流性能对比:IO流效率测试实践 124.png图片 一、原题完整代码呈现 以下是Java中比较缓冲流(BufferedOutputStream)与非缓冲流(FileOutputStream)写入性能的典型题型,通过计时方式测试两种流的速度差异,包含6处需要填写的空白(标记为//*********Found**********): import java.io.*; import java.util.*; public class Java_3 { //*********Found********** public ________________ void main (String args[]) throws IOException { FileOutputStream unbufStream = new FileOutputStream("test.one"); BufferedOutputStream bufStream = new BufferedOutputStream( //*********Found********** new ____________________ ("test.two")); System.out.println(); System.out.println("这是一个测试缓冲流和非缓冲流速度的程序。"); System.out.println(); //*********Found********** int ______________ = time(unbufStream)-time(bufStream); if(flag > 0) { System.out.println("测试结果:缓冲流的传输速度快于非缓冲流。"); System.out.println(); } else System.out.println("测试结果:缓冲流的传输速度慢于非缓冲流。"); } //*********Found********** static int _____________(OutputStream out) throws IOException { //*********Found********** Date then = new ____________(); for (int i=0; i<1000; i++) { out.write(1); } //*********Found********** out._________________ (); return (int)((new Date()).getTime() - then.getTime()); } }二、空白处逐一解析与解答 1. 第一处空白:main方法的静态修饰符 答案:static //*********Found********** public static void main (String args[]) throws IOException {解析: Java程序的入口方法main必须被static修饰(属于类级方法,无需创建对象即可被JVM调用)。缺少static会导致程序无法运行,因此填写static。 2. 第二处空白:缓冲流包装的底层输出流 答案:FileOutputStream BufferedOutputStream bufStream = new BufferedOutputStream( //*********Found********** new FileOutputStream ("test.two"));解析: BufferedOutputStream(缓冲输出流)是装饰器类,需要包装一个底层输出流(如FileOutputStream)来提供缓冲功能。此处与前面的unbufStream(非缓冲流)对应,应使用FileOutputStream创建指向"test.two"文件的流,因此填写FileOutputStream。 3. 第三处空白:存储时间差的变量名 答案:flag //*********Found********** int flag = time(unbufStream)-time(bufStream);解析: 变量用于存储“非缓冲流耗时 - 缓冲流耗时”的差值,后续通过if(flag > 0)判断缓冲流是否更快(差值为正说明非缓冲流更慢)。结合后续引用的变量名flag,此处应声明flag,填写flag。 4. 第四处空白:计时方法的方法名 答案:time //*********Found********** static int time(OutputStream out) throws IOException {解析: 该方法用于计算流写入操作的耗时,在main方法中被调用为time(unbufStream)和time(bufStream),因此方法名应为time。同时,由于被静态方法main调用,该方法需声明为static(已包含在代码中)。 5. 第五处空白:创建Date对象的类名 答案:Date //*********Found********** Date then = new Date();解析: Date类(java.util.Date)用于表示时间,此处通过new Date()获取当前时间作为计时起点。变量then的类型为Date,因此构造对象时需使用Date类名,填写Date。 6. 第六处空白:输出流的关闭方法 答案:close //*********Found********** out.close ();解析: 流操作完成后必须关闭(释放系统资源),OutputStream的close()方法用于关闭流。此处写入1000个字节后需关闭流,因此填写close。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序功能与运行说明 程序功能 该程序通过对比FileOutputStream(非缓冲流)和BufferedOutputStream(缓冲流)写入1000个字节的耗时,验证缓冲流的性能优势,核心功能包括: 创建两个输出流:非缓冲流写入"test.one",缓冲流(包装FileOutputStream)写入"test.two"; 定义time方法:计算流写入1000个字节的耗时(毫秒); 计算时间差:非缓冲流耗时 - 缓冲流耗时,判断并输出哪种流更快。 运行说明 流初始化: unbufStream:FileOutputStream直接写入文件,每次write都会触发实际IO操作; bufStream:BufferedOutputStream内部维护缓冲区(默认8KB),write操作先写入缓冲区,满后再一次性写入文件,减少IO次数。 计时过程: time方法:记录开始时间(then),循环写入1000个字节(值为1),关闭流,返回“结束时间 - 开始时间”的毫秒差。 结果判断: 若flag > 0(非缓冲流耗时更长):输出“缓冲流更快”; 否则:输出“缓冲流更慢”(实际测试中几乎不可能,因缓冲流减少IO操作,效率更高)。 运行后生成两个文件:"test.one"和"test.two",各包含1000个字节(值为1)。 五、核心知识点总结 IO流的分类与缓冲机制 非缓冲流:如FileOutputStream,直接与磁盘交互,每次write/read都触发IO操作(效率低,因磁盘IO速度远低于内存); 缓冲流:如BufferedOutputStream,通过内存缓冲区减少IO次数(数据先写入缓冲区,满后或关闭时一次性写入磁盘),大幅提升效率; 装饰器模式:缓冲流通过包装底层流(如new BufferedOutputStream(new FileOutputStream(...)))增强功能,不改变原有流的接口。 main方法的特性 必须声明为public static void:public保证JVM可访问,static允许JVM直接调用(无需实例化),void无返回值; 异常处理:throws IOException声明方法可能抛出IO异常(因流操作可能失败),简化示例代码(实际开发中建议try-catch)。 计时与时间差计算 Date类:new Date()获取当前时间,getTime()返回自1970年1月1日以来的毫秒数; 耗时计算:结束时间毫秒数 - 开始时间毫秒数,得到操作耗时(毫秒)。 流的关闭 必要性:流占用系统资源(如文件句柄),必须关闭以释放资源,否则可能导致资源泄露; 缓冲流关闭:close()方法会先将缓冲区剩余数据写入磁盘,再关闭底层流,确保数据不丢失。 六、常见错误与应试技巧 常见错误分析 第一处空白修饰符错误:遗漏static(main方法必须静态,否则程序无法启动); 第二处空白流类型错误:写成BufferedOutputStream(缓冲流不能直接创建,需包装底层流); 第三处空白变量名错误:写成其他名称(如diff),与后续if(flag > 0)引用冲突; 第四处空白方法名错误:写成getTime(与调用处time(...)不匹配); 第五处空白类名错误:写成date(Java区分大小写,正确类名为Date); 第六处空白方法名错误:写成flush(flush仅刷新缓冲区,不关闭流,可能导致资源泄露)。 应试技巧 缓冲流使用:“缓冲流是装饰器,包装底层流来增强,FileOutputStream作参数,效率提升靠缓冲”; main方法格式:“main方法要记牢,public static void不能少,String数组作参数,异常声明可加throws”; 计时逻辑:“Date对象记时间,getTime获取毫秒数,差值就是操作耗时,流操作后要关闭”; 流关闭原则:“用完流后必关闭,close方法要调用,缓冲流关会刷新,数据安全不丢失”。 通过本题,我们掌握了IO流中缓冲流与非缓冲流的区别、缓冲机制的优势、流的基本操作及计时方法。这类题型是“Java IO流+性能对比”的典型体现,对理解IO优化策略具有重要意义。实际开发中,缓冲流是提升IO性能的常用手段,应优先使用。