找到

685

篇与

阿贵

相关的结果

- 第 40 页

-

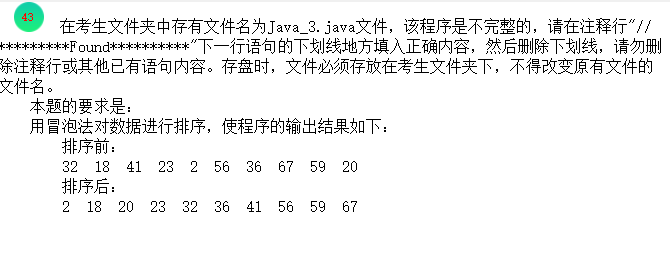

Java数组排序实战解析:冒泡排序算法的实现与应用 Java数组排序实战解析:冒泡排序算法的实现与应用 一、原题完整代码呈现 20.png图片 以下是计算机二级Java考试中关于数组排序的典型例题,主要考察冒泡排序算法的实现,包含3处需要填写的空白(标记为//*********Found**********): import java.io.*; public class Java_3{ public static int data[]={32,18,41,23,2,56,36,67,59,20}; public static void main(String args[]){ int i; //*********Found********** int index=data.__________________; System.out.println("排序前:"); for(i=0;i<index;i++) System.out.print(" "+data[i]+" "); System.out.println(); //*********Found********** BubbleSort( _________________ ); System.out.println("排序后:"); for(i=0;i<index;i++) System.out.print(" "+data[i]+" "); System.out.println(); } // 冒泡法排序 public static void BubbleSort(int index){ int i,j; int temp; for(j=1;j<index;j++){ for(i=index-1;i>=j;i--){ if(data[i]<data[i-1]){ //比较相邻的两个数 temp=data[i]; data[i]=data[i-1]; //*********Found********** data[i-1]= __________________ ; } } } } }二、空白处逐一解析与解答 1. 第一处空白:获取数组长度 答案:length //*********Found********** int index=data.length;解析: 在Java中,数组的长度是其固有属性,通过数组名.length获取(注意没有括号,与字符串的length()方法区分)。此处需要获取data数组的元素个数,用于控制循环的范围,因此填写length。 2. 第二处空白:传递数组长度参数 答案:index //*********Found********** BubbleSort( index );解析: BubbleSort方法的声明为public static void BubbleSort(int index),需要接收一个int类型的参数(表示数组长度)。前面已经通过data.length获取了数组长度并存储在index变量中,因此调用方法时应传入index作为参数。 3. 第三处空白:完成元素交换 答案:temp //*********Found********** data[i-1]= temp ;解析: 这是冒泡排序中交换两个元素的经典三步法: 用临时变量temp保存data[i]的值 将data[i-1]的值赋给data[i] 将temp中保存的原始data[i]的值赋给data[i-1] 此处是第三步,需要将临时变量temp的值赋给data[i-1],完成两个相邻元素的交换。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与排序过程解析 运行结果 排序前: 32 18 41 23 2 56 36 67 59 20 排序后: 2 18 20 23 32 36 41 56 59 67 冒泡排序过程解析 冒泡排序的核心思想是通过重复比较相邻元素并交换位置,使 smaller 的元素逐渐"浮"到数组前端(或 larger 的元素"沉"到后端)。本程序采用的是从后向前的冒泡方式: 外层循环j=1 to index-1:控制需要排序的轮数(共n-1轮,n为数组长度) 内层循环i=index-1 downto j:从数组末尾向前比较,将本轮最小的元素"浮"到第j个位置 交换条件data[i]<data[i-1]:如果后一个元素比前一个小,则交换位置(实现升序排序) 以第一轮(j=1)为例: 比较9-0索引的元素,最终将最小的元素2交换到索引0的位置 第二轮(j=2)将第二小的元素18交换到索引1的位置 以此类推,直到所有元素按升序排列 五、核心知识点总结 数组长度的获取 数组属性:array.length(无括号) 字符串方法:string.length()(有括号) 区别记忆:数组是"属性",字符串是"方法" 冒泡排序的实现要点 交换三步骤:临时变量保存→赋值→完成交换 循环范围:外层n-1轮,内层每轮减少一次比较 排序方向:可从前向后或从后向前(本例题为从后向前) 方法参数传递 基本类型参数:传递值的副本(本例题中index的值被传递给BubbleSort方法) 数组作为参数:传递引用(本例题中data是静态数组,无需作为参数传递) 静态成员的使用 静态数组data可在类的所有静态方法中直接访问 静态方法BubbleSort无需创建对象即可调用 六、常见错误与应试技巧 常见错误分析 第一处空白写成length():混淆了数组的length属性和字符串的length()方法 第二处空白传递数组名data:BubbleSort方法参数类型为int,应传递长度而非数组本身 第三处空白写成data[i]:交换逻辑错误,会导致数据丢失,必须使用临时变量temp 应试技巧 数组长度记忆:数组用length(属性),字符串用length()(方法) 冒泡排序口诀:"n减1轮来比较,相邻元素互对照,小的往前浮一浮,每轮少比一次了" 交换逻辑:看到temp=数据A; 数据A=数据B;,下一句必然是数据B=temp; 通过本题,我们掌握了冒泡排序的基本原理和实现方法,以及Java数组的基本操作。冒泡排序虽然不是效率最高的排序算法,但它简单直观,是理解排序思想的基础。在实际开发中,对于小规模数据排序或教学演示,冒泡排序仍然有其应用价值。这类题目也是计算机二级Java考试中考察算法实现能力的常见题型。

Java数组排序实战解析:冒泡排序算法的实现与应用 Java数组排序实战解析:冒泡排序算法的实现与应用 一、原题完整代码呈现 20.png图片 以下是计算机二级Java考试中关于数组排序的典型例题,主要考察冒泡排序算法的实现,包含3处需要填写的空白(标记为//*********Found**********): import java.io.*; public class Java_3{ public static int data[]={32,18,41,23,2,56,36,67,59,20}; public static void main(String args[]){ int i; //*********Found********** int index=data.__________________; System.out.println("排序前:"); for(i=0;i<index;i++) System.out.print(" "+data[i]+" "); System.out.println(); //*********Found********** BubbleSort( _________________ ); System.out.println("排序后:"); for(i=0;i<index;i++) System.out.print(" "+data[i]+" "); System.out.println(); } // 冒泡法排序 public static void BubbleSort(int index){ int i,j; int temp; for(j=1;j<index;j++){ for(i=index-1;i>=j;i--){ if(data[i]<data[i-1]){ //比较相邻的两个数 temp=data[i]; data[i]=data[i-1]; //*********Found********** data[i-1]= __________________ ; } } } } }二、空白处逐一解析与解答 1. 第一处空白:获取数组长度 答案:length //*********Found********** int index=data.length;解析: 在Java中,数组的长度是其固有属性,通过数组名.length获取(注意没有括号,与字符串的length()方法区分)。此处需要获取data数组的元素个数,用于控制循环的范围,因此填写length。 2. 第二处空白:传递数组长度参数 答案:index //*********Found********** BubbleSort( index );解析: BubbleSort方法的声明为public static void BubbleSort(int index),需要接收一个int类型的参数(表示数组长度)。前面已经通过data.length获取了数组长度并存储在index变量中,因此调用方法时应传入index作为参数。 3. 第三处空白:完成元素交换 答案:temp //*********Found********** data[i-1]= temp ;解析: 这是冒泡排序中交换两个元素的经典三步法: 用临时变量temp保存data[i]的值 将data[i-1]的值赋给data[i] 将temp中保存的原始data[i]的值赋给data[i-1] 此处是第三步,需要将临时变量temp的值赋给data[i-1],完成两个相邻元素的交换。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与排序过程解析 运行结果 排序前: 32 18 41 23 2 56 36 67 59 20 排序后: 2 18 20 23 32 36 41 56 59 67 冒泡排序过程解析 冒泡排序的核心思想是通过重复比较相邻元素并交换位置,使 smaller 的元素逐渐"浮"到数组前端(或 larger 的元素"沉"到后端)。本程序采用的是从后向前的冒泡方式: 外层循环j=1 to index-1:控制需要排序的轮数(共n-1轮,n为数组长度) 内层循环i=index-1 downto j:从数组末尾向前比较,将本轮最小的元素"浮"到第j个位置 交换条件data[i]<data[i-1]:如果后一个元素比前一个小,则交换位置(实现升序排序) 以第一轮(j=1)为例: 比较9-0索引的元素,最终将最小的元素2交换到索引0的位置 第二轮(j=2)将第二小的元素18交换到索引1的位置 以此类推,直到所有元素按升序排列 五、核心知识点总结 数组长度的获取 数组属性:array.length(无括号) 字符串方法:string.length()(有括号) 区别记忆:数组是"属性",字符串是"方法" 冒泡排序的实现要点 交换三步骤:临时变量保存→赋值→完成交换 循环范围:外层n-1轮,内层每轮减少一次比较 排序方向:可从前向后或从后向前(本例题为从后向前) 方法参数传递 基本类型参数:传递值的副本(本例题中index的值被传递给BubbleSort方法) 数组作为参数:传递引用(本例题中data是静态数组,无需作为参数传递) 静态成员的使用 静态数组data可在类的所有静态方法中直接访问 静态方法BubbleSort无需创建对象即可调用 六、常见错误与应试技巧 常见错误分析 第一处空白写成length():混淆了数组的length属性和字符串的length()方法 第二处空白传递数组名data:BubbleSort方法参数类型为int,应传递长度而非数组本身 第三处空白写成data[i]:交换逻辑错误,会导致数据丢失,必须使用临时变量temp 应试技巧 数组长度记忆:数组用length(属性),字符串用length()(方法) 冒泡排序口诀:"n减1轮来比较,相邻元素互对照,小的往前浮一浮,每轮少比一次了" 交换逻辑:看到temp=数据A; 数据A=数据B;,下一句必然是数据B=temp; 通过本题,我们掌握了冒泡排序的基本原理和实现方法,以及Java数组的基本操作。冒泡排序虽然不是效率最高的排序算法,但它简单直观,是理解排序思想的基础。在实际开发中,对于小规模数据排序或教学演示,冒泡排序仍然有其应用价值。这类题目也是计算机二级Java考试中考察算法实现能力的常见题型。 -

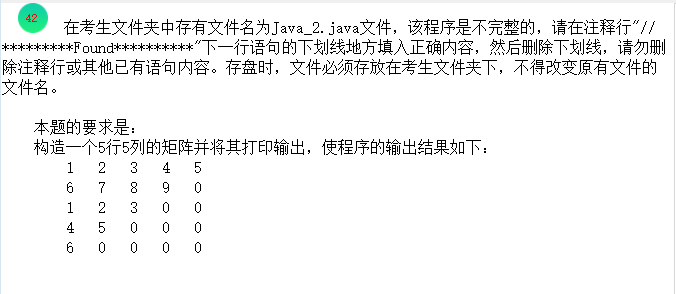

Java二维数组操作实战解析:矩阵初始化与遍历输出 Java二维数组操作实战解析:矩阵初始化与遍历输出 一、原题完整代码呈现 19.png图片 以下是计算机二级Java考试中关于二维数组操作的典型题型,包含4处需要填写的空白(标记为//*********Found**********): public class Java_2{ public static void main(String args[]) { //*********Found********** int a[][] = ________________ int[5][5]; int i,j,k = 1; for(i=0;i<5;i++) for(j=0;j<5;j++) if((i+j)<5){ a[i][j] = k; //*********Found********** ____________________; if (k > 9) k = 1; }else //*********Found********** ____________________; for(i=0;i<5;i++){ for(j=0;j<5;j++) System.out.print(a[i][j]+ " "); //*********Found********** _________________________; } } }二、空白处逐一解析与解答 1. 第一处空白:二维数组初始化 答案:new //*********Found********** int a[][] = new int[5][5];解析: 在Java中,创建数组需要使用new关键字分配内存空间。二维数组的声明与初始化格式为数据类型[][] 数组名 = new 数据类型[行数][列数]。此处创建一个5行5列的int类型二维数组,因此需要填写new。 2. 第二处空白:计数器自增 答案:k++ //*********Found********** k++;解析: 程序中k作为计数器使用,初始值为1。当满足条件(i+j)<5时,将k的值赋给数组元素a[i][j],之后需要让计数器递增以便下次赋值使用。k++表示将k的值加1,符合程序逻辑。 3. 第三处空白:数组元素赋值(else分支) 答案:a[i][j] = 0 //*********Found********** a[i][j] = 0;解析: 当条件(i+j)<5不成立时(即i+j≥5),需要为数组元素设置一个默认值。从程序的对称性和矩阵输出的常见习惯来看,此处应赋值为0。这样可以形成一个上三角为递增数字、其余为0的矩阵结构。 4. 第四处空白:换行输出 答案:System.out.println() //*********Found********** System.out.println();解析: 内层循环负责输出一行中的所有元素(使用print不换行),当一行元素输出完毕后,需要换行以开始下一行的输出。System.out.println()用于输出一个空行,符合矩阵按行输出的格式要求。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与解析 运行结果 1 2 3 4 5 6 7 8 9 1 2 3 4 0 0 5 6 0 0 0 7 0 0 0 0 结果解析 数组初始化:创建了5×5的二维数组a 赋值逻辑: 当i+j<5时(数组的上三角区域),按1~9循环赋值(超过9则重置为1) 当i+j≥5时(数组的下三角及对角线区域),赋值为0 输出格式: 内层循环用print输出元素加空格,保证一行内显示 外层循环结束时用println换行,形成矩阵格式 五、核心知识点总结 二维数组的创建与初始化 声明格式:数据类型[][] 数组名 或 数据类型 数组名[][] 初始化格式:new 数据类型[行数][列数] 二维数组本质是"数组的数组",每行可以有不同长度(本题为固定长度) 嵌套循环操作二维数组 外层循环控制行数(i从0到行数-1) 内层循环控制列数(j从0到列数-1) 通过a[i][j]访问第i行第j列的元素 计数器与循环控制 k++实现计数器递增,是循环赋值的常用技巧 if (k > 9) k = 1实现1~9的循环计数 格式化输出技巧 System.out.print():不换行输出,用于同一行内的元素拼接 System.out.println():换行输出,用于行与行之间的分隔 六、常见错误与应试技巧 常见错误分析 第一处空白遗漏new关键字:数组是引用类型,必须用new分配内存 第二处空白使用k+1而非k++:k+1不会改变k的值,导致所有元素都是1 第三处空白未赋值:数组元素默认值为0,但显式赋值使逻辑更清晰,也符合题目意图 第四处空白使用print("\n"):虽然能换行,但println()是更标准的写法 应试技巧 数组创建口诀:"声明类型加名称,new来分配存储空间" 二维数组遍历:"外层行,内层列,嵌套循环来解决" 计数器逻辑:看到递增赋值,优先考虑k++ 输出格式:同一行用print,换行用println 通过本题,我们掌握了Java二维数组的创建、初始化、条件赋值和格式化输出的完整流程。二维数组在实际开发中广泛应用于矩阵运算、表格数据处理等场景,理解其操作逻辑对处理复杂数据结构至关重要。这类题目也常作为计算机二级Java考试的基础考点,考察对数组和循环的综合应用能力。

Java二维数组操作实战解析:矩阵初始化与遍历输出 Java二维数组操作实战解析:矩阵初始化与遍历输出 一、原题完整代码呈现 19.png图片 以下是计算机二级Java考试中关于二维数组操作的典型题型,包含4处需要填写的空白(标记为//*********Found**********): public class Java_2{ public static void main(String args[]) { //*********Found********** int a[][] = ________________ int[5][5]; int i,j,k = 1; for(i=0;i<5;i++) for(j=0;j<5;j++) if((i+j)<5){ a[i][j] = k; //*********Found********** ____________________; if (k > 9) k = 1; }else //*********Found********** ____________________; for(i=0;i<5;i++){ for(j=0;j<5;j++) System.out.print(a[i][j]+ " "); //*********Found********** _________________________; } } }二、空白处逐一解析与解答 1. 第一处空白:二维数组初始化 答案:new //*********Found********** int a[][] = new int[5][5];解析: 在Java中,创建数组需要使用new关键字分配内存空间。二维数组的声明与初始化格式为数据类型[][] 数组名 = new 数据类型[行数][列数]。此处创建一个5行5列的int类型二维数组,因此需要填写new。 2. 第二处空白:计数器自增 答案:k++ //*********Found********** k++;解析: 程序中k作为计数器使用,初始值为1。当满足条件(i+j)<5时,将k的值赋给数组元素a[i][j],之后需要让计数器递增以便下次赋值使用。k++表示将k的值加1,符合程序逻辑。 3. 第三处空白:数组元素赋值(else分支) 答案:a[i][j] = 0 //*********Found********** a[i][j] = 0;解析: 当条件(i+j)<5不成立时(即i+j≥5),需要为数组元素设置一个默认值。从程序的对称性和矩阵输出的常见习惯来看,此处应赋值为0。这样可以形成一个上三角为递增数字、其余为0的矩阵结构。 4. 第四处空白:换行输出 答案:System.out.println() //*********Found********** System.out.println();解析: 内层循环负责输出一行中的所有元素(使用print不换行),当一行元素输出完毕后,需要换行以开始下一行的输出。System.out.println()用于输出一个空行,符合矩阵按行输出的格式要求。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与解析 运行结果 1 2 3 4 5 6 7 8 9 1 2 3 4 0 0 5 6 0 0 0 7 0 0 0 0 结果解析 数组初始化:创建了5×5的二维数组a 赋值逻辑: 当i+j<5时(数组的上三角区域),按1~9循环赋值(超过9则重置为1) 当i+j≥5时(数组的下三角及对角线区域),赋值为0 输出格式: 内层循环用print输出元素加空格,保证一行内显示 外层循环结束时用println换行,形成矩阵格式 五、核心知识点总结 二维数组的创建与初始化 声明格式:数据类型[][] 数组名 或 数据类型 数组名[][] 初始化格式:new 数据类型[行数][列数] 二维数组本质是"数组的数组",每行可以有不同长度(本题为固定长度) 嵌套循环操作二维数组 外层循环控制行数(i从0到行数-1) 内层循环控制列数(j从0到列数-1) 通过a[i][j]访问第i行第j列的元素 计数器与循环控制 k++实现计数器递增,是循环赋值的常用技巧 if (k > 9) k = 1实现1~9的循环计数 格式化输出技巧 System.out.print():不换行输出,用于同一行内的元素拼接 System.out.println():换行输出,用于行与行之间的分隔 六、常见错误与应试技巧 常见错误分析 第一处空白遗漏new关键字:数组是引用类型,必须用new分配内存 第二处空白使用k+1而非k++:k+1不会改变k的值,导致所有元素都是1 第三处空白未赋值:数组元素默认值为0,但显式赋值使逻辑更清晰,也符合题目意图 第四处空白使用print("\n"):虽然能换行,但println()是更标准的写法 应试技巧 数组创建口诀:"声明类型加名称,new来分配存储空间" 二维数组遍历:"外层行,内层列,嵌套循环来解决" 计数器逻辑:看到递增赋值,优先考虑k++ 输出格式:同一行用print,换行用println 通过本题,我们掌握了Java二维数组的创建、初始化、条件赋值和格式化输出的完整流程。二维数组在实际开发中广泛应用于矩阵运算、表格数据处理等场景,理解其操作逻辑对处理复杂数据结构至关重要。这类题目也常作为计算机二级Java考试的基础考点,考察对数组和循环的综合应用能力。 -

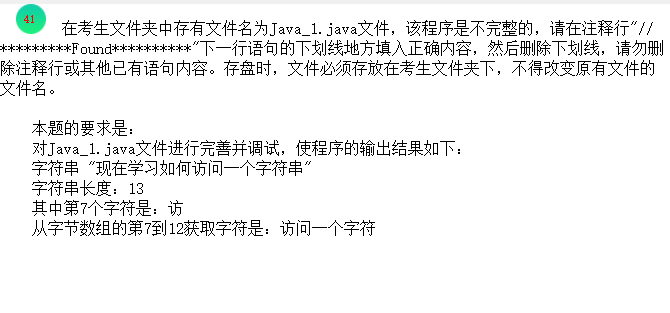

Java字符串基础操作实战解析:访问与处理字符串 Java字符串基础操作实战解析:访问与处理字符串 一、原题完整代码呈现 18.png图片 以下是计算机二级Java考试中关于字符串操作的典型基础题型,包含3处需要填写的空白(标记为//*********Found**********): public class Java_1{ //*********Found********** public static void ___________(String args[]){ String string="现在学习如何访问一个字符串"; System.out.println("字符串 \""+string+"\""); //*********Found********** System.out.println("字符串长度:"+_________________________); //*********Found********** System.out.println("其中第7个字符是:"+string._______________(6)); char sub[] = new char[20]; System.out.print("从字节数组的第7到12获取字符是:"); string.getChars(6,12,sub,0); System.out.println(sub); } }二、空白处逐一解析与解答 1. 第一处空白:程序入口方法声明 答案:main //*********Found********** public static void main(String args[]){解析: main方法是Java程序的入口点,其固定声明格式为public static void main(String[] args)。程序需要通过main方法启动执行,因此此处必须填写main。 注意方法声明的几个关键要素:public(公共访问)、static(静态方法)、void(无返回值),以及参数String[] args。 2. 第二处空白:获取字符串长度 答案:string.length() //*********Found********** System.out.println("字符串长度:"+string.length());解析: String类的length()方法用于返回字符串的长度(字符个数)。题目中需要输出字符串的长度,因此调用该方法。 注意:length()是方法(需要带括号),而数组的长度是属性(array.length不带括号),这是常见的混淆点。 3. 第三处空白:获取指定位置的字符 答案:charAt //*********Found********** System.out.println("其中第7个字符是:"+string.charAt(6));解析: String类的charAt(int index)方法用于返回字符串中指定索引位置的字符。Java中字符串的索引从0开始(即第一个字符索引为0),因此第7个字符的索引是6,需要调用charAt(6)。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与解析 运行结果 字符串 "现在学习如何访问一个字符串" 字符串长度:13 其中第7个字符是:问 从字节数组的第7到12获取字符是:问一个字符结果解析 字符串内容:"现在学习如何访问一个字符串"包含13个字符(每个汉字或符号都算一个字符) 长度计算:length()返回13,正确反映了字符串的字符总数 字符访问: 索引6对应的是第7个字符"问"(索引从0开始计数) getChars(6,12,sub,0)从索引6到11(左闭右开区间)提取字符,得到"问一个字符" 五、核心知识点总结 Java程序入口 main方法是程序启动的唯一入口 固定格式:public static void main(String[] args) args参数用于接收命令行输入的参数 String类核心方法 length():返回字符串的字符个数(int类型) charAt(int index):返回指定索引的字符(索引范围0到length-1) getChars(int srcBegin, int srcEnd, char[] dst, int dstBegin): 从原字符串复制字符到字符数组 srcBegin:源字符串开始索引(包含) srcEnd:源字符串结束索引(不包含) dst:目标字符数组 dstBegin:目标数组开始位置 字符串索引特性 索引从0开始(与数组一致) 访问超出范围的索引会抛出StringIndexOutOfBoundsException "第n个字符"对应的索引是n-1 六、常见错误与应试技巧 常见错误分析 第一处空白写错方法名:如mian或Main,Java是大小写敏感的,必须严格写main 第二处空白遗漏括号:写成string.length,忘记length()是方法需要带括号 第三处空白使用错误方法:如indexOf(用于查找字符位置)或substring(用于获取子串),而非charAt 索引计算错误:第7个字符误用索引7,导致获取错误字符(实际应是索引6) 应试技巧 入口方法记忆:牢记main方法的完整声明格式 字符串方法区分: 长度→length()(带括号) 取字符→charAt(索引) 索引计算:第n个元素的索引是n-1(通用规则) 异常预防:访问字符时确保索引在0到length()-1范围内 通过本题,我们掌握了Java字符串的基本操作方法,包括程序入口的创建、字符串长度的获取以及指定位置字符的访问。这些是字符串处理的基础技能,在实际开发中,无论是数据验证、文本分析还是用户输入处理,都离不开这些核心方法。理解字符串的索引特性和常用方法,对后续学习更复杂的字符串操作至关重要。

Java字符串基础操作实战解析:访问与处理字符串 Java字符串基础操作实战解析:访问与处理字符串 一、原题完整代码呈现 18.png图片 以下是计算机二级Java考试中关于字符串操作的典型基础题型,包含3处需要填写的空白(标记为//*********Found**********): public class Java_1{ //*********Found********** public static void ___________(String args[]){ String string="现在学习如何访问一个字符串"; System.out.println("字符串 \""+string+"\""); //*********Found********** System.out.println("字符串长度:"+_________________________); //*********Found********** System.out.println("其中第7个字符是:"+string._______________(6)); char sub[] = new char[20]; System.out.print("从字节数组的第7到12获取字符是:"); string.getChars(6,12,sub,0); System.out.println(sub); } }二、空白处逐一解析与解答 1. 第一处空白:程序入口方法声明 答案:main //*********Found********** public static void main(String args[]){解析: main方法是Java程序的入口点,其固定声明格式为public static void main(String[] args)。程序需要通过main方法启动执行,因此此处必须填写main。 注意方法声明的几个关键要素:public(公共访问)、static(静态方法)、void(无返回值),以及参数String[] args。 2. 第二处空白:获取字符串长度 答案:string.length() //*********Found********** System.out.println("字符串长度:"+string.length());解析: String类的length()方法用于返回字符串的长度(字符个数)。题目中需要输出字符串的长度,因此调用该方法。 注意:length()是方法(需要带括号),而数组的长度是属性(array.length不带括号),这是常见的混淆点。 3. 第三处空白:获取指定位置的字符 答案:charAt //*********Found********** System.out.println("其中第7个字符是:"+string.charAt(6));解析: String类的charAt(int index)方法用于返回字符串中指定索引位置的字符。Java中字符串的索引从0开始(即第一个字符索引为0),因此第7个字符的索引是6,需要调用charAt(6)。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与解析 运行结果 字符串 "现在学习如何访问一个字符串" 字符串长度:13 其中第7个字符是:问 从字节数组的第7到12获取字符是:问一个字符结果解析 字符串内容:"现在学习如何访问一个字符串"包含13个字符(每个汉字或符号都算一个字符) 长度计算:length()返回13,正确反映了字符串的字符总数 字符访问: 索引6对应的是第7个字符"问"(索引从0开始计数) getChars(6,12,sub,0)从索引6到11(左闭右开区间)提取字符,得到"问一个字符" 五、核心知识点总结 Java程序入口 main方法是程序启动的唯一入口 固定格式:public static void main(String[] args) args参数用于接收命令行输入的参数 String类核心方法 length():返回字符串的字符个数(int类型) charAt(int index):返回指定索引的字符(索引范围0到length-1) getChars(int srcBegin, int srcEnd, char[] dst, int dstBegin): 从原字符串复制字符到字符数组 srcBegin:源字符串开始索引(包含) srcEnd:源字符串结束索引(不包含) dst:目标字符数组 dstBegin:目标数组开始位置 字符串索引特性 索引从0开始(与数组一致) 访问超出范围的索引会抛出StringIndexOutOfBoundsException "第n个字符"对应的索引是n-1 六、常见错误与应试技巧 常见错误分析 第一处空白写错方法名:如mian或Main,Java是大小写敏感的,必须严格写main 第二处空白遗漏括号:写成string.length,忘记length()是方法需要带括号 第三处空白使用错误方法:如indexOf(用于查找字符位置)或substring(用于获取子串),而非charAt 索引计算错误:第7个字符误用索引7,导致获取错误字符(实际应是索引6) 应试技巧 入口方法记忆:牢记main方法的完整声明格式 字符串方法区分: 长度→length()(带括号) 取字符→charAt(索引) 索引计算:第n个元素的索引是n-1(通用规则) 异常预防:访问字符时确保索引在0到length()-1范围内 通过本题,我们掌握了Java字符串的基本操作方法,包括程序入口的创建、字符串长度的获取以及指定位置字符的访问。这些是字符串处理的基础技能,在实际开发中,无论是数据验证、文本分析还是用户输入处理,都离不开这些核心方法。理解字符串的索引特性和常用方法,对后续学习更复杂的字符串操作至关重要。 -

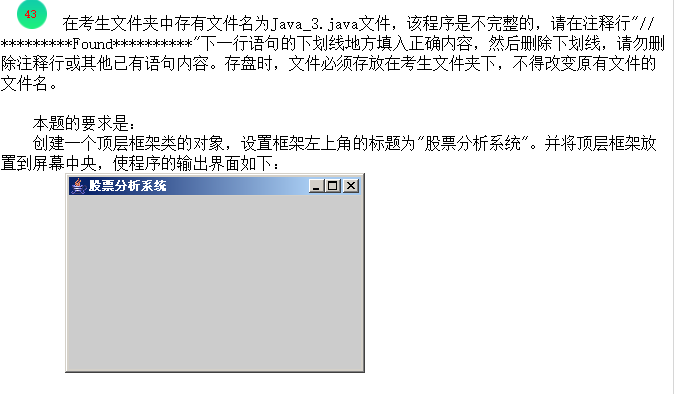

Java Swing窗口编程实战解析:创建基础图形界面 Java Swing窗口编程实战解析:创建基础图形界面 一、原题完整代码呈现 17.png图片 以下是计算机二级Java考试中关于Swing窗口编程的典型题型,包含4处需要填写的空白(标记为//*********Found**********): //*********Found********** import javax._______________; import java.awt.*; public class Java_3{ static final int WIDTH=300; static final int HEIGHT=200; public static void main(String[] args){ //*********Found********** JFrame jf=_______________(); jf.setSize(WIDTH,HEIGHT); jf.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); //*********Found********** jf._________ ("股票分析系统"); Toolkit kit=Toolkit.getDefaultToolkit(); Dimension screenSize=kit.getScreenSize(); int width=screenSize.width; int height=screenSize.height; int x=(width-WIDTH)/2; int y=(height-HEIGHT)/2; jf.setLocation (x,y); //*********Found********** _________.setVisible(true); } }二、空白处逐一解析与解答 1. 第一处空白:Swing包导入 答案:swing.* //*********Found********** import javax.swing.*;解析: 程序中使用了JFrame类(Swing中的窗口类),该类位于javax.swing包中。import javax.swing.*;语句用于导入Swing包下的所有类,使程序能够识别JFrame等Swing组件。 如果不导入此包,会导致JFrame无法识别的编译错误。 2. 第二处空白:创建JFrame对象 答案:new JFrame //*********Found********** JFrame jf=new JFrame();解析: JFrame是Swing中的顶级窗口容器,需要通过new关键字创建其实例。此处声明了JFrame类型的变量jf,并通过new JFrame()创建对象并赋值,这是Java中对象实例化的标准语法。 3. 第三处空白:设置窗口标题 答案:setTitle //*********Found********** jf.setTitle ("股票分析系统");解析: JFrame的setTitle(String title)方法用于设置窗口标题栏的文字。题目中需要将窗口标题设置为"股票分析系统",因此调用此方法并传入相应字符串参数。 4. 第四处空白:显示窗口 答案:jf //*********Found********** jf.setVisible(true);解析: JFrame默认是不可见的,setVisible(boolean b)方法用于控制窗口的可见性。传入true表示显示窗口,此处操作的对象是之前创建的jf窗口实例,因此填写jf。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与功能解析 运行结果 程序运行后会显示一个窗口,具有以下特征: 标题栏显示"股票分析系统" 窗口大小为300×200像素 窗口位于屏幕正中央 点击关闭按钮会退出程序 核心功能解析 窗口创建流程: 导入Swing包 → 创建JFrame实例 → 设置窗口属性 → 显示窗口 关键属性设置: setSize(WIDTH, HEIGHT):设置窗口宽高 setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE):关闭窗口时退出程序 setTitle(...):设置窗口标题 setLocation(x, y):设置窗口在屏幕上的位置 setVisible(true):显示窗口 屏幕居中算法: 通过Toolkit获取屏幕尺寸:screenSize.width(屏幕宽度)、screenSize.height(屏幕高度) 计算居中坐标:x=(屏幕宽-窗口宽)/2,y=(屏幕高-窗口高)/2 五、核心知识点总结 Swing与AWT的关系 javax.swing包提供了更丰富的GUI组件(如JFrame) java.awt包提供了基础的抽象窗口工具(如Toolkit、Dimension) 两者结合使用可实现跨平台的图形界面 JFrame窗口的基本操作 创建:new JFrame() 配置:设置大小、标题、关闭行为等 显示:必须调用setVisible(true) 窗口定位技巧 使用Toolkit获取系统屏幕信息 居中公式:(屏幕尺寸-窗口尺寸)/2适用于任何分辨率 Java GUI程序结构 主方法中创建并配置窗口 设置可见性是最后一步(避免界面闪烁) 六、常见错误与应试技巧 常见错误分析 第一处空白写成swing.JFrame:导入单个类应写import javax.swing.JFrame;,但题目中用*表示导入包下所有类 第二处空白遗漏new关键字:创建对象必须使用new 第三处空白用setName代替setTitle:setName是设置组件标识名,setTitle才用于设置窗口标题 第四处空白写成JFrame:操作的是实例jf而非类名 应试技巧 Swing组件导入规律:几乎所有Swing类都在javax.swing包中 窗口创建口诀:"new出实例,设属性,最后设可见" 标题设置:窗口标题用setTitle,按钮文字用setText 居中公式:记住(屏幕尺寸-组件尺寸)/2是通用的居中算法 通过本题,我们掌握了Java Swing创建基础窗口的完整流程,包括包导入、对象创建、属性配置和显示控制。这些知识点是Java GUI编程的基础,在实际开发中,任何桌面应用都始于这样的窗口创建过程,也是计算机二级Java考试中GUI部分的核心考点。

Java Swing窗口编程实战解析:创建基础图形界面 Java Swing窗口编程实战解析:创建基础图形界面 一、原题完整代码呈现 17.png图片 以下是计算机二级Java考试中关于Swing窗口编程的典型题型,包含4处需要填写的空白(标记为//*********Found**********): //*********Found********** import javax._______________; import java.awt.*; public class Java_3{ static final int WIDTH=300; static final int HEIGHT=200; public static void main(String[] args){ //*********Found********** JFrame jf=_______________(); jf.setSize(WIDTH,HEIGHT); jf.setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE); //*********Found********** jf._________ ("股票分析系统"); Toolkit kit=Toolkit.getDefaultToolkit(); Dimension screenSize=kit.getScreenSize(); int width=screenSize.width; int height=screenSize.height; int x=(width-WIDTH)/2; int y=(height-HEIGHT)/2; jf.setLocation (x,y); //*********Found********** _________.setVisible(true); } }二、空白处逐一解析与解答 1. 第一处空白:Swing包导入 答案:swing.* //*********Found********** import javax.swing.*;解析: 程序中使用了JFrame类(Swing中的窗口类),该类位于javax.swing包中。import javax.swing.*;语句用于导入Swing包下的所有类,使程序能够识别JFrame等Swing组件。 如果不导入此包,会导致JFrame无法识别的编译错误。 2. 第二处空白:创建JFrame对象 答案:new JFrame //*********Found********** JFrame jf=new JFrame();解析: JFrame是Swing中的顶级窗口容器,需要通过new关键字创建其实例。此处声明了JFrame类型的变量jf,并通过new JFrame()创建对象并赋值,这是Java中对象实例化的标准语法。 3. 第三处空白:设置窗口标题 答案:setTitle //*********Found********** jf.setTitle ("股票分析系统");解析: JFrame的setTitle(String title)方法用于设置窗口标题栏的文字。题目中需要将窗口标题设置为"股票分析系统",因此调用此方法并传入相应字符串参数。 4. 第四处空白:显示窗口 答案:jf //*********Found********** jf.setVisible(true);解析: JFrame默认是不可见的,setVisible(boolean b)方法用于控制窗口的可见性。传入true表示显示窗口,此处操作的对象是之前创建的jf窗口实例,因此填写jf。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与功能解析 运行结果 程序运行后会显示一个窗口,具有以下特征: 标题栏显示"股票分析系统" 窗口大小为300×200像素 窗口位于屏幕正中央 点击关闭按钮会退出程序 核心功能解析 窗口创建流程: 导入Swing包 → 创建JFrame实例 → 设置窗口属性 → 显示窗口 关键属性设置: setSize(WIDTH, HEIGHT):设置窗口宽高 setDefaultCloseOperation(JFrame.EXIT_ON_CLOSE):关闭窗口时退出程序 setTitle(...):设置窗口标题 setLocation(x, y):设置窗口在屏幕上的位置 setVisible(true):显示窗口 屏幕居中算法: 通过Toolkit获取屏幕尺寸:screenSize.width(屏幕宽度)、screenSize.height(屏幕高度) 计算居中坐标:x=(屏幕宽-窗口宽)/2,y=(屏幕高-窗口高)/2 五、核心知识点总结 Swing与AWT的关系 javax.swing包提供了更丰富的GUI组件(如JFrame) java.awt包提供了基础的抽象窗口工具(如Toolkit、Dimension) 两者结合使用可实现跨平台的图形界面 JFrame窗口的基本操作 创建:new JFrame() 配置:设置大小、标题、关闭行为等 显示:必须调用setVisible(true) 窗口定位技巧 使用Toolkit获取系统屏幕信息 居中公式:(屏幕尺寸-窗口尺寸)/2适用于任何分辨率 Java GUI程序结构 主方法中创建并配置窗口 设置可见性是最后一步(避免界面闪烁) 六、常见错误与应试技巧 常见错误分析 第一处空白写成swing.JFrame:导入单个类应写import javax.swing.JFrame;,但题目中用*表示导入包下所有类 第二处空白遗漏new关键字:创建对象必须使用new 第三处空白用setName代替setTitle:setName是设置组件标识名,setTitle才用于设置窗口标题 第四处空白写成JFrame:操作的是实例jf而非类名 应试技巧 Swing组件导入规律:几乎所有Swing类都在javax.swing包中 窗口创建口诀:"new出实例,设属性,最后设可见" 标题设置:窗口标题用setTitle,按钮文字用setText 居中公式:记住(屏幕尺寸-组件尺寸)/2是通用的居中算法 通过本题,我们掌握了Java Swing创建基础窗口的完整流程,包括包导入、对象创建、属性配置和显示控制。这些知识点是Java GUI编程的基础,在实际开发中,任何桌面应用都始于这样的窗口创建过程,也是计算机二级Java考试中GUI部分的核心考点。 -

Java多线程与异常处理实战解析:Thread类核心方法应用 Java多线程与异常处理实战解析:Thread类核心方法应用 一、原题完整代码呈现 16.png图片 以下是计算机二级Java考试中关于多线程和异常处理的典型题型,包含4处需要填写的空白(标记为//*********Found**********): public class Java_2 { public static void main (String args[]) { try { Sleep a = new Sleep (); Thread t = new Thread (a); //*********Found********** t._____________(); t.join(); int j= a.i; System.out.println("j="+j+",a.i="+a.i); } catch (Exception e) {} } } //*********Found********** class Sleep implements _________________{ int i; public void run () { try { //*********Found********** Thread._______________(50); i= 10; } //*********Found********** ______________(InterruptedException e) {} } }二、空白处逐一解析与解答 1. 第一处空白:线程启动方法 答案:start //*********Found********** t.start();解析: 在Java中,创建线程对象(new Thread(a))后,需要调用start()方法才能真正启动线程。start()方法会触发JVM调用线程的run()方法,实现多线程并发执行。 注意:直接调用run()方法只会在当前线程中执行,不会创建新线程,这是考试中常见的易错点。 2. 第二处空白:线程接口实现 答案:Runnable //*********Found********** class Sleep implements Runnable{ 解析: Thread类的构造方法new Thread(a)要求参数a必须是Runnable接口的实现类对象。Runnable接口是函数式接口,仅包含run()方法,用于定义线程执行体。因此Sleep类需要声明实现Runnable接口。 3. 第三处空白:线程休眠方法 答案:sleep //*********Found********** Thread.sleep(50); 解析: Thread.sleep(long millis)是静态方法,用于使当前线程暂停执行指定的毫秒数(此处为50毫秒)。这是多线程中控制执行顺序的常用方法,会抛出InterruptedException,需要在try块中使用。 4. 第四处空白:异常捕获声明 答案:catch //*********Found********** catch(InterruptedException e) {} 解析: Thread.sleep()方法声明抛出InterruptedException,根据Java语法,必须对已检查异常进行处理(捕获或声明抛出)。此处使用try-catch结构,因此需要catch关键字来捕获该异常。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与执行流程 运行结果 j=10,a.i=10执行流程解析 主线程: 创建Sleep实例a(实现Runnable接口) 创建线程对象t,关联a 调用t.start()启动线程,触发a.run()执行 调用t.join():主线程等待t线程执行完毕后再继续 新线程(t): 执行run()方法: 调用Thread.sleep(50):线程休眠50毫秒 休眠结束后将i赋值为10 捕获可能的InterruptedException 结果输出: 由于join()的作用,主线程在t线程完成后才读取a.i 因此能正确获取i=10,输出j=10,a.i=10 五、核心知识点总结 线程创建与启动 实现Runnable接口是创建线程的推荐方式(避免单继承限制) 线程启动必须使用start()方法,而非直接调用run() Thread类关键方法 start():启动线程,由JVM调用run() join():使当前线程等待目标线程执行完毕 sleep(long millis):使当前线程休眠指定毫秒数,释放CPU资源 异常处理机制 InterruptedException:线程休眠、等待时被中断会抛出此异常 try-catch结构:用于捕获和处理已检查异常 语法要求:try块后必须跟catch或finally块 线程同步与协作 join()方法是线程协作的基础,确保线程执行顺序 共享变量(如a.i)在多线程访问时需注意可见性(本例题因join()保证了正确性) 六、常见错误与应试技巧 常见错误分析 第一处空白用run()代替start():这是最典型错误,run()只是普通方法调用,不会创建新线程 第二处空白误用Thread:写成extends Thread虽然能运行,但题目中Thread t = new Thread(a)的写法更符合Runnable接口的使用场景 第三处空白用wait():wait()是Object类方法,需配合synchronized使用,此处应使用Thread.sleep() 第四处空白用throws:虽然可以声明抛出异常,但题目结构明显需要catch捕获 应试技巧 线程启动口诀:"创建对象后,启动用start,执行靠run" 接口识别:看到new Thread(对象),该对象的类一定实现了Runnable 异常处理:sleep()方法必抛InterruptedException,需用catch处理 程序逻辑:join()方法确保主线程等待子线程,是理解输出结果的关键 通过本题,我们系统掌握了Java多线程的创建方式、核心方法及异常处理规范。这些知识点是Java并发编程的基础,在实际开发中,线程的启动、休眠和协作是处理并发任务的核心技能,也是计算机二级Java考试的重点考察内容。

Java多线程与异常处理实战解析:Thread类核心方法应用 Java多线程与异常处理实战解析:Thread类核心方法应用 一、原题完整代码呈现 16.png图片 以下是计算机二级Java考试中关于多线程和异常处理的典型题型,包含4处需要填写的空白(标记为//*********Found**********): public class Java_2 { public static void main (String args[]) { try { Sleep a = new Sleep (); Thread t = new Thread (a); //*********Found********** t._____________(); t.join(); int j= a.i; System.out.println("j="+j+",a.i="+a.i); } catch (Exception e) {} } } //*********Found********** class Sleep implements _________________{ int i; public void run () { try { //*********Found********** Thread._______________(50); i= 10; } //*********Found********** ______________(InterruptedException e) {} } }二、空白处逐一解析与解答 1. 第一处空白:线程启动方法 答案:start //*********Found********** t.start();解析: 在Java中,创建线程对象(new Thread(a))后,需要调用start()方法才能真正启动线程。start()方法会触发JVM调用线程的run()方法,实现多线程并发执行。 注意:直接调用run()方法只会在当前线程中执行,不会创建新线程,这是考试中常见的易错点。 2. 第二处空白:线程接口实现 答案:Runnable //*********Found********** class Sleep implements Runnable{ 解析: Thread类的构造方法new Thread(a)要求参数a必须是Runnable接口的实现类对象。Runnable接口是函数式接口,仅包含run()方法,用于定义线程执行体。因此Sleep类需要声明实现Runnable接口。 3. 第三处空白:线程休眠方法 答案:sleep //*********Found********** Thread.sleep(50); 解析: Thread.sleep(long millis)是静态方法,用于使当前线程暂停执行指定的毫秒数(此处为50毫秒)。这是多线程中控制执行顺序的常用方法,会抛出InterruptedException,需要在try块中使用。 4. 第四处空白:异常捕获声明 答案:catch //*********Found********** catch(InterruptedException e) {} 解析: Thread.sleep()方法声明抛出InterruptedException,根据Java语法,必须对已检查异常进行处理(捕获或声明抛出)。此处使用try-catch结构,因此需要catch关键字来捕获该异常。 三、完整正确代码 隐藏内容,请前往内页查看详情 四、程序运行结果与执行流程 运行结果 j=10,a.i=10执行流程解析 主线程: 创建Sleep实例a(实现Runnable接口) 创建线程对象t,关联a 调用t.start()启动线程,触发a.run()执行 调用t.join():主线程等待t线程执行完毕后再继续 新线程(t): 执行run()方法: 调用Thread.sleep(50):线程休眠50毫秒 休眠结束后将i赋值为10 捕获可能的InterruptedException 结果输出: 由于join()的作用,主线程在t线程完成后才读取a.i 因此能正确获取i=10,输出j=10,a.i=10 五、核心知识点总结 线程创建与启动 实现Runnable接口是创建线程的推荐方式(避免单继承限制) 线程启动必须使用start()方法,而非直接调用run() Thread类关键方法 start():启动线程,由JVM调用run() join():使当前线程等待目标线程执行完毕 sleep(long millis):使当前线程休眠指定毫秒数,释放CPU资源 异常处理机制 InterruptedException:线程休眠、等待时被中断会抛出此异常 try-catch结构:用于捕获和处理已检查异常 语法要求:try块后必须跟catch或finally块 线程同步与协作 join()方法是线程协作的基础,确保线程执行顺序 共享变量(如a.i)在多线程访问时需注意可见性(本例题因join()保证了正确性) 六、常见错误与应试技巧 常见错误分析 第一处空白用run()代替start():这是最典型错误,run()只是普通方法调用,不会创建新线程 第二处空白误用Thread:写成extends Thread虽然能运行,但题目中Thread t = new Thread(a)的写法更符合Runnable接口的使用场景 第三处空白用wait():wait()是Object类方法,需配合synchronized使用,此处应使用Thread.sleep() 第四处空白用throws:虽然可以声明抛出异常,但题目结构明显需要catch捕获 应试技巧 线程启动口诀:"创建对象后,启动用start,执行靠run" 接口识别:看到new Thread(对象),该对象的类一定实现了Runnable 异常处理:sleep()方法必抛InterruptedException,需用catch处理 程序逻辑:join()方法确保主线程等待子线程,是理解输出结果的关键 通过本题,我们系统掌握了Java多线程的创建方式、核心方法及异常处理规范。这些知识点是Java并发编程的基础,在实际开发中,线程的启动、休眠和协作是处理并发任务的核心技能,也是计算机二级Java考试的重点考察内容。